AVZ visszaállítási rendszer utasításai. AVZ - A rendszerbeállítások visszaállítása és a vírusok eltávolítása. Az AVZ firmware beállítása - A rendszer visszaállítása vírusok után. A személyi számítógép kezelésének eredményeként a csatlakoztatott eszköz nem működik

Egyszerű, egyszerű és kényelmes módja annak, hogy helyreállítsa a teljesítményt, még ne is legyen ennek a képesítésnek és készségnek köszönhetően az AVZ Anti-Virus segédprogramnak köszönhetően. Az úgynevezett "firmware" (az AVZ Anti-Virus segédprogram terminológiája) lehetővé teszi, hogy minimálisra csökkentse az egész folyamatot.

Annak érdekében, hogy mindent a laptopon minden működése működik - az akkumulátort biztosítja laptop asuszAz operációs rendszer összes "csavarjainak" megfelelő működéséhez nem lesz a legújabb AVZ funkcionalitás.

Segítség lehetséges a leginkább jellemző problémák a felhasználó. A firmware teljes funkcionalitása a menüből "Fájl -\u003e Rendszer-visszaállítás".

- A paraméterek visszaállítása start.exe ,.com, .pif fájlok

A szabványos rendszer reakciójának visszaállítása A kiterjesztett exe, com, pif, scr.

A kezelés után minden program és szkript megszűnt a vírusból. - Állítsa vissza az Internet Explorer Protocol Plug beállításait a szabványhoz

A Standard Protokoll előtag beállításainak visszaállítása az Internet Explorer böngészőben

Használati ajánlások: A webcím beírásakor például www.yandex.ua helyébe a www.seque.com/abcd.php?url\u003dwww.yandex.ua található - Felújítás kezdőlap Internet böngésző.

Csak adja vissza a kezdőoldal az Internet Explorer böngészőben

Használati ajánlások: Ha megváltoztatja a kezdőoldalt - Állítsa vissza az Internet Explorer Search beállításait a szabványhoz

Felvételi keresési konfiguráció az Internet Explorer böngészőben

Használati ajánlások: A "Search" gomb "balra" webhelyekre vezet - Asztali beállítások visszaállítása

Törli az Activedesktop és a tapéta aktív elemeit, eltávolítja az asztali beállítási menü blokkolását.

Használati ajánlások: Kijelző az asztalon harmadik fél felirat és (vagy) rajzok - Törölje az aktuális felhasználó összes szabályzatát (korlátozását)

Eltávolítja a felhasználó által a politikák változása által okozott akciók korlátozását.

Használati ajánlások: A rendszer karmesterének vagy más funkcionalitásának funkcionalitása blokkolt. - A WinLogon alatt megjelenített üzenet törlése

Szabványos üzenet visszaállítása a rendszer automatikus betöltése során.

Használati ajánlások: A rendszer betöltésének folyamatában van egy harmadik fél üzenet. - A vezető beállításainak visszaállítása

Biztosítja az összes vezetői beállítást a szabványos formájukra.

Használati ajánlások: Nem megfelelő vezetőbeállítások - A rendszer folyamatok lerakódásainak eltávolítása

A rendszer folyamatának a hibakereket titokban indítják el, ami nagyon vírusok.

Használati ajánlások: Például a betöltés eltűnik az asztalon. - A letöltési beállítások visszaállítása biztonságos mód BIZTONSÁGOS MÓD)

A típusú bagle-i férgek hatásait streanimálja stb.

Használati ajánlások: Problémák a letöltéssel a biztonságos üzemmódhoz (SAFEMODE), egyébként nem ajánlott. - A feladatkezelő feloldása

Eltávolítja a feladatkezelő hívására vonatkozó kísérletek blokkolását.

Használati ajánlások: Ha a feladatkezelő helyett az üzenetet a "Feladatkezelő zárolja az adminisztrátor" - A hijackthis segédprogram figyelmen kívül hagyása

A Hijackthis segédprogram megmenti beállításait a rendszernyilvántartásban, különösen a kivételek listája tárolódik. A kivételek listáján szerepelnek a hijackthis vírusai.

Használati ajánlások: Azt gyanította, hogy a Hijackthis segédprogram nem minden információt jelenít meg a rendszerről.

Minden nem kommentált vonalak törlődnek, és az egyetlen jelentési vonal "127.0.0.1 localhost".

Használati ajánlások: Megváltozott hosts fájl. A Hosts fájlt az AVZ-be épített Hosts Fájlkezelő segítségével ellenőrizheti.- Automatikus korrekció SPL / LSP beállítások

Az SPI-beállításokat elemezzük, és szükség esetén a talált hibákat automatikusan korrigálják. A firmware biztonságosan megismételhető sokszor. A végrehajtás után újra kell indítania a számítógépet. Figyelem!!! A firmware tilos a terminál ülésszakából.

Használati ajánlások: A vírus kezelés után az internethez való hozzáférés eltűnt. - SPI / LSP és TCP / IP beállítások visszaállítása (XP +)

A firmware kizárólag az XP, a Windows 2003 és a Vista rendszerben működik. Rendszeres "NETSH" -t használt az ablakokból. Részletesen a Microsoft Tudásbázisban - http://support.microsoft.com/kb/299357

Használati ajánlások: A vírus kezelés után a 14. számú internethez és firmwarehoz való hozzáférés nem segített. - Explorer Indítsa el a kulcsfontosságú helyreállítást

Állítsa vissza a rendszerleíró kulcs rendszerkulcsát, amelyek felelősek a karmester elindításáért.

Használati ajánlások: A rendszer betöltése után a futó Explorer.exe csak manuálisan fog manuálisan. - Nyissa ki a rendszerleíró adatbázis-szerkesztőt

A Rendszerleíróadatbázis-szerkesztő felszabadítása olyan politika eltávolításával, amely megtiltja az elindítást.

Használati ajánlások: Amikor megpróbálja elindítani a Rendszerleíróadatbázis-szerkesztőt, megjelenik egy üzenet, amelyet az adminisztrátor letiltotta az elindítást. - Az SPI beállítások teljes létrehozása

Csinál biztonsági mentés Minden SPI / LSP beállítás, azután, hogy létrehozza a szabványukat, amely az adatbázisban van.

Használati ajánlások: Az SPI beállítások helyreállításakor a 14. és a 15. számú firmware-szám nem segített. Veszélyes a saját kockázatukra való alkalmazásra! - Törölje a mountpoints alapját

Megvásárolt bázis a rendszer nyilvántartási rendszerleíró adatbázisában a mountpoints és a mountpoints2.

Használati ajánlások: Például a vezetőben lehetetlen lemezek megnyitása. - Cserélje ki a DNS összes kapcsolatot a Google Public DNS-re

Mindent megváltoztatunk dNS-címek A 8.8.8.8 által használt szerverek

Számos hasznos tipp:

- A hijackerrel kapcsolatos problémák nagy részét három vegyi anyaggal kezeljük - №4 "Az Internet Explorer Search Search beállításainak visszaállítása a Standard" -hoz, №3 "helyreállításhoz internetes oldalak Explorer "és No. 2" Visszaállítás az Internet Explorer vízvezeték-csatlakozóinak standardra ".

- Az összes firmware az 5. és a 10. számú kivételével biztonságosan elvégezheti a sokszor.

- És természetesen haszontalan, hogy bármit kijavítson a vírus előtt.

16.08.2019

Dedikált Avz.Szeretnék megosztani veled számos tudást a csodálatos segédprogram lehetőségeiről.

Ma a rendszer helyreállításának eszközeiről szól, amely gyakran megmentheti a számítógép életét a vírusok és az élet más borzalmainak fertőzése után, valamint egy szám megoldása rendszerproblémákbizonyos hibák következtében.

Hasznos lesz.

Vállalkozás

Mielőtt folytatná, hagyományosan két anyagformátumot szeretnék kínálni, nevezetesen: video formátum vagy szöveg. Videó itt:

Nos, az alábbi szöveg. Nézze meg, milyen lehetőséget adsz közelebb.

A program funkcionalitásának általános leírása

Mi a helyreállítási eszközre? Ez egy olyan firmware és szkriptkészlet, amely segít a rendszer egyes funkcióinak működési állapotához való visszatéréshez. Például? Nos, mondjuk, térjünk vissza, visszatérjenek vagy rendszerleíró adatbázis-szerkesztő, töröljük a gazdagép fájlt, vagy állítsa vissza az IE beállításait. Általánosságban elmondható, hogy teljes mértékben megadom a leírást (annak érdekében, hogy ne felújítsa a kerékpárt):

- 1. Állítsa vissza az induló.exe, a .com, .pif fájlok paramétereit

Használati jelzések: A vírus eltávolítása után a programok leállnak. - 2. Állítsa vissza az Internet Explorer protokollokat a szabványhoz

Használati jelzések: A www.yandex.ru típus címére való belépéskor van helyettesítése a www.seque.com/abcd.php?url\u003dwww.yandex.ru - 3. A kezdőlap megkezdése Internet Explorer

Használati jelzések: A kezdőlap helyettesítése - 4. Állítsa vissza az Internet Explorer Search beállításait a szabványhoz

Használati jelzések: Ha megnyomja a "Keresés" gombot az IE-ben, akkor fellebbez egy idegen helyszínre. - 5. Állítsa vissza az asztali beállításokat

Ez a firmware visszaállítja az asztali beállításokat. A helyreállítás magában foglalja az Activedesctop, Háttérkép, Háttérkép, Háttérkép eltávolítását az asztal beállításáért felelős menüből.

Használati jelzések: Az asztali konfigurációs könyvjelzők a tulajdonságokban: Képernyő ablak, a kívülállók megjelennek az asztalon. - 6. Az összes házirend eltávolítása (korlátozások) Az aktuális felhasználó.

Használati jelzések: A rendszer karmesterének vagy más funkcióinak funkciója blokkolva van. - 7. A WinLogon alatt megjelenített üzenet törlése

A Windows NT és az azt követő rendszerek az NT (2000, XP) vonalban lehetővé teszik az Autoload alatt megjelenített üzenet telepítését. Ezt számos rosszindulatú program használja, és a rosszindulatú program megsemmisítése nem vezet az üzenet megsemmisítéséhez.

Használati jelzések: A rendszer betöltése során egy idegen üzenetet ad meg. - 8. A vezető beállításainak visszaállítása

Használati jelzések: Megváltozott magatartási beállítások - 9. A rendszer folyamatainak eltávolítása Dabborgers

Használati jelzések: Az AVZ felismeri az ismeretlen rendszerfolyamatokat, a hibakereket, a problémák merülnek fel a rendszerkomponens kezdetével, különösen az újraindítás után, az asztal eltűnik. - 10. Állítsa vissza a letöltési beállítások visszaállítása a Safemode-ban

Néhány rosszindulatú program, különösen a Bagle féreg, károsítja a rendszer terhelési beállításait védett módban. Ez a firmware visszaállítja a letöltési beállításokat védett módban.

Használati jelzések: A számítógép nincs betöltve a biztonságos üzemmódban (Safemode). Alkalmazza ezt a firmware-t csak a védett üzemmódban lévő terhelés problémái esetén követi. - 11. A feladatkülönbség feloldása

Használati jelzések: A feladatkezelő lezárása, amikor megpróbálja hívni a feladatkezelőt, a "Feladatkezelő blokkolja az adminisztrátor" üzenetet. - 12. A hijackthis segédprogram törlése figyelmen kívül hagyja a listát

A Hijackthis segédprogram számos beállításait tárolja a rendszerleíró adatbázisban, különösen a kivételek listáján. Ezért a Hijackthis álcázásához egy rosszindulatú program elegendő ahhoz, hogy regisztrálja a végrehajtható fájlokat a kivétellistában. Jelenleg számos rosszindulatú programot használnak ez a biztonsági rés. Mikro aVZ program Hijackthis segédprogramok törlése

Használati jelzések: Gyanú, hogy a Hijackthis segédprogram nem minden információt jelenít meg a rendszerről. - 13. A gazdagépek törlése

A Hosts fájl törlése a Hosts File kereséséhez képezi, eltávolítja az összes jelentős sorokat, és adjon hozzá egy szabványos vonalat "127.0.0.1 localhost".

Használati jelzések: Gyanúak, hogy a gazdagép fájlt egy rosszindulatú program változtatja meg. Tipikus tünetek - A víruskereső programok frissítésének blokkolása. A gazdafájl tartalmát ellenőrizheti az AVZ-be épített fájl gazda kezelésével.

Az SPI-beállítások elemzését és hibafelismerés esetén automatikusan rögzíti a talált hibákat. Ez a firmware újra korlátlan számú alkalommal indítható el. A firmware végrehajtása után ajánlott újraindítani a számítógépet. Jegyzet! Ez a firmware nem indítható el a terminál munkamenetéről.

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés eltűnt.

Ez a firmware csak XP, Windows 2003 és Vista. A működés elve az SPI / LSP és a TCP / IP beállítások visszaállításán és újra létrehozásával alapul, amely a NETSH rendszeres segédprogrammal, amely a Windows részét képezi. A beállítások visszaállításának részletei megtalálhatók a Microsoft Tudásbázisban - figyeljen! Csak akkor alkalmazza a beállítások visszaállítását, ha szükséges, ha a rosszindulatú programok eltávolítása után indokolatlan problémák merülnek fel az internet-hozzáféréssel kapcsolatban!

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés és a firmware végrehajtás "14. Az SPL / LSP beállítások automatikus rögzítése" nem ad eredményeket ".

Használati jelzések: A rendszer betöltése során a vezeték nem indul el, de manuálisan futtatja a Explorer.exe-t.

FELHASZNÁLÁSRA VONATKOZIKOZTATÁSOK: A Rendszerleíróadatbázis-szerkesztő indításakor nem tudja megindítani, hogy megjelenik egy üzenet, amelyet az indítás a rendszergazda blokkol.

Használati jelzések: Az SPI-beállítások súlyos károsodása, a 14. és 15. fokozatú szkriptek esetében csak szükség esetén alkalmazandók!

A tartópontok és a mountpoints2 bázis tisztítása a rendszerleíró adatbázisban.

Használati jelzések: Ez a művelet gyakran segít abban az esetben, ha a villanyvírus fertőzése után a vezető nem nyitja meg a lemezeket- Jegyzetre:

Jegyzetre:

A legtöbb eltérítő nyomok kiküszöbölése érdekében három firmware-t kell végrehajtania - "Az Internet Explorer Search Search beállításainak visszaállítása", "Az Internet Explorer induló oldalának visszaállítása", "Visszaállítás az Internet Explorer Protocol Plug beállításai szabványhoz"

Jegyzetre:

Bármelyik firmware többször is elvégezhető egymás után a rendszer sérelme nélkül. Kivételek - „5. visszaállítása az asztali beállítások” (a működését ez a firmware visszaállítja az összes asztali beállítások, és meg kell válassza ki újra az asztali színező és háttérkép) és a „10. Állítsa vissza a letöltési beállításokat SafeMode” (ez a firmware re- A biztonságos mód letöltéséhez felelős rendszerleíró kulcsokat küldi el).

Hasznos, nem igaz?

Most, hogyan kell használni.

Letöltés futás, használata

Valójában minden egyszerű.

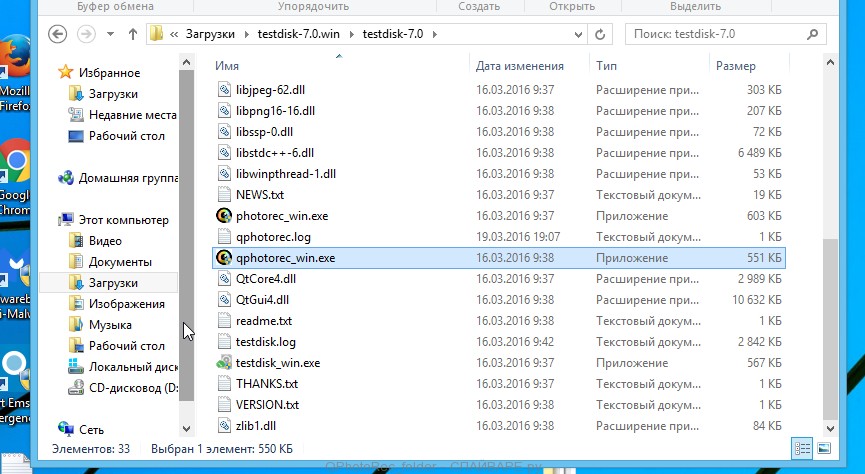

- Kacham innen (Vagy valahol máshol) AntiVirus segédprogram Avz..

- Csomagolja ki az archívumot valahol kényelmes

- Kövesse a mappában, ahol kicsomagoltuk a programot és elindítjuk ott avz.exe..

- A program ablakban válassza ki "Fájl" - "Rendszer-visszaállítás".

- Megünnepelek a jelölőnégyzetek a szükséges elemeket és a Davim fájlt a " Jelzett műveletek végrehajtása".

- Várjuk és élvezzük az eredményt.

Íme ezek a dolgok.

Utólag

Azt kell mondani, hogy működik egy bumm, és megszünteti számos extra televíziót. Szóval beszélni, minden kézzel, gyorsan, egyszerű és hatékonyan.

Kösz a figyelmet;)

Köszönjük a segítségedet a számítógépes mesterek anyagának előkészítésében szolgáltatóközpont Futás.rf. Ezek a srácok a laptopok és netbookok javítását rendelhetik Moszkvában.

A rosszindulatú programokat a személyi számítógépes rendszerbe vezetik be, jelentős károkat okoznak a teljes adatmennyiségben. Jelenleg a Pest programok különböző célokkal jönnek létre, így cselekedeteik célja a személyi számítógépes operációs rendszer különböző struktúráinak kiigazítása.

A felhasználó számára nyilvánvaló gyakori és következmények az interneten való együttműködés problémái, a számítógéphez csatolt eszközök munkájában való megsértése.

Még akkor is, ha a kártevőt észlelték és megsemmisítették - ez nem zárja ki a későbbi munkákban felmerülő információk és egyéb problémák elvesztését. A felsorolt \u200b\u200bopciók végtelenül lehetnek, leggyakrabban a felhasználó észleli a világhálózathoz való hozzáférés teljes vagy részleges blokkolását, a munka megtagadását külső eszközök (Egér, flash kártya), üres asztal és így tovább.

A felsorolt \u200b\u200bkövetkezmények figyelhetők meg a program által készített változások miatt - a PEST a személyi számítógép rendszerfájljaihoz. Az ilyen változások nem kerülnek kiküszöbölve a vírus megszüntetésével, azokat függetlenül kell korrigálni, vagy szakemberek segítségével. Valójában az ilyen jellegű munka nem igényel speciális képzést, és minden fejlett felhasználó elvégezheti azt, miután tanulmányozta a vonatkozó utasításokat.

A gyakorlatban az operációs rendszer helyreállításának megszervezését számos megközelítés különbözteti meg, attól függően, hogy az okokból származó okokból származnak. Tekintsük minden lehetőséget részletesen. Az egyes felhasználók számára egy egyszerű módon elérhető egy visszanyerési operációs rendszer, amikor a személyi számítógép munkája megfelel a felhasználó követelményeinek. De nagyon gyakran ez a döntés nem kielégítő, vagy lehetetlen az objektív okokból végrehajtani.

Az operációs rendszer visszaállítása, ha a PC-rendszerbe való belépés lehetetlen?

A rendszer visszanyerése az alábbiak szerint történik. START MENU \\ Vezérlőpult \\ System Restores. Ebben a címben válassza ki a szükséges helyreállítási pontot, és indítsa el a folyamatot. Egy idő után a munka befejeződik, és a számítógép készen áll a normál működésre. A recepció meglehetősen alkalmazható bizonyos típusú vírusok kiküszöbölésére, mivel a rendszerleíró szinten bekövetkezett változások. Ez az opció az operációs rendszer visszaállításához a legegyszerűbb és belép a szabványos Windows eszközök sorába. A folyamatok részletes megjegyzésekkel rendelkező tanúsítványa segít abban, hogy a munkafúvás és a számítógép visszaszerzését még akkor is, ha a felhasználó nem magabiztosan érzi magát a számítógép adminisztrátorának.

Egy másik közös lehetőség az operációs rendszer visszaállításához az eljárás kezdete a külső közegből. Ezt az opciót néhány pillanatban bonyolítja, például a rendszer képét egy flash-térképen vagy lemezen, és gondoskodni kell egy ilyen másolat jelenlétéről előre. Ezenkívül gyakran szükség van bizonyos készségekkel dolgozni bIOS rendszer . Az operációs rendszer képe a külső hordozóban az optimális lehetőség, ha a helyreállítás nem lehetséges, mivel a vírus blokkolta a bemenetet a számítógépes rendszerhez. Vannak más lehetőségek is.

Használja ki a szabványt windows eszközök Nem lehet visszaállítani az operációs rendszert, ha ilyen bejegyzés nem lehetséges, vagy vannak más okok, hogy megakadályozzák a műveletet standard üzemmódban. A helyzet megoldható az Erd Commander Tool (ERDC) segítségével.

Hogyan működik a program, mi fogjuk megvizsgálni a helyzet következetesen. Az első lépés a program betöltése. A második lépés a SYST EM RESTORE WIZARD eszköz elindítása, annak segítségével, hogy az operációs operációs rendszert a megadott helyreállítási helyzetben végezzük.

Általában minden eszköznek számos ellenőrzőpontja van raktáron, és az esetek nyolcvan százalékában a személyi számítógép működése teljesen újraélesztésre kerül.

AVZ segédprogramok

A következő működési eszköz nem igényel különleges készségeket és felhasználói készségeket. Szoftver Az Oleg Zaitsev által kifejlesztett, és mindenféle vírus és rosszindulatú programok keresésére és megsemmisítésére szolgál. De a fő funkció mellett a segédprogram visszaállítja a legtöbbet rendszerbeállításokamelyeket megtámadtak vagy változtattak egy kártevő vírusokkal neki.

Milyen problémák merülhetnek meg a bemutatott program? A legfontosabb dolog a helyreállítás rendszerfájlok és olyan beállításokat, amelyek megtámadták a vírusokat. A segédprogramok sérültek megrongálódásai, amelyek megtagadják a helyreállítás után. Amikor a böngészőkben problémák merülnek fel, vagy blokkolja az internethez való hozzáférést és sok más problémát.

Aktiválja a helyreállítási műveletet a fájl \\ rendszeren, és válassza ki a szükséges műveletet. Az ábra a segédprogramot működtető mikroprogramos interfészt mutatja, mindegyikük jellemzőit megadjuk.

Amint látja, a műveletet 21 pont képviseli, és mindegyikük megmagyarázza a kinevezését. Ne feledje, hogy a program lehetőségeinek meglehetősen változatos, és az univerzális eszközöknek tekinthetők az újraélesztésben nemcsak a rendszert, hanem a vírusok rendszeradatokkal történő hatásainak kiküszöbölésére is.

Az első paramétert akkor használják, ha a vírusok támadásának következményei és az operációs rendszerbeállítási eljárások megtagadják a felhasználó által szükséges programot. Rendszerint ez történik, ha a kártevő behatol a fájlokról és a programvezetőkre, és megváltoztatta az ott rögzített információkat.

A második paraméter akkor szükséges, ha a vírusokat a böngésző keresési rendszerbe való belépésekor meg kell adni. Ilyen helyettesítés az első szint a rendszer operációs rendszer rendszerének és az internet kölcsönhatásának beállítása. A program ezen funkciója általában nyomkövetés nélkül kiküszöböli a változtatásokat anélkül, hogy megpróbálta észlelni azokat, de egyszerűen az előtag adatok és protokollok teljes mennyiségének teljes formázását a szabványos beállításokkal helyettesítve.

A harmadik paraméter folytatja az online böngésző kezdőlapjának konfigurációját. Az előző esetben az alapértelmezett program javítja az Internet Explorer böngésző problémáit.

A negyedik paraméter beállítja a keresőmotor működését és készleteit szabvány üzemmód Munka. Ismét az eljárás az alapértelmezett böngészőre vonatkozik.

Az asztal működésének problémája (bannerek, rajzok, külföldi bejegyzések megjelenése) aktiválja a program ötödik elemét. A rosszindulatú programok ilyen következményei még néhány évvel ezelőtt nagyon népszerűek voltak, és sok problémát tettek a felhasználóknak, de a PC-k operációs rendszerbe való behatolása nem kizárt.

A hatodik elemre van szükség, ha a program-káros lucfenyő korlátozta a felhasználó műveleteit számos parancs végrehajtásakor. Ezek a korlátozások eltérőek lehetnek a természetben, és mivel a hozzáférési beállítások a rendszerleíró adatbázisban vannak tárolva, a rosszindulatú programok leggyakrabban ezt az információt használják a felhasználó munkájának beállításához a számítógéppel.

Ha egy harmadik féltől származó üzenet jelenik meg az operációs rendszerindításkor, akkor ez azt jelenti, hogy a programnak nincs lucfenyője. windows indítás NT. Az operációs rendszer restaurálása, amely elpusztította a vírust, nem távolítja el ezt az üzenetet. Annak érdekében, hogy eltávolítsuk, aktiválnia kell a hetedik menü paraméter AVZ segédprogramot.

A nyolcadik menüparaméter a cím szerint visszaállítja a vezetőképesség beállításait.

Néha a probléma a rendszerelemek működtetésében szereplő megszakítások formájában nyilvánul meg, például a személyi számítógép elindításakor az asztal eltűnik. Az AVZ segédprogram a struktúrák diagnosztizálását végzi, és a szükséges kiigazításokat az eszköz menüpont segítségével teszi lehetővé.

Az operációs rendszerindítási problémák a Biztonságos módban a tíz bekezdés megszűnik. Ismerje meg, hogy az itt figyelembe vett többprogram ezen pontjának aktiválásának szükségességét egyszerűen a segédprogram egyszerűen. Biztonsági módban bármilyen kísérletet tesznek ki.

Ha a Feladatkezelő blokkolva van, aktiválnia kell a tizenegy menüpontot. A rendszergazda nevében vírusok módosítják az operációs rendszer e szakaszának aktiválását, és a munkadarab helyett egy üzenet jelenik meg, hogy a feladatkezelő blokkolva van.

A Hijackthis segédprogram, mint az egyik fő funkció, tárolást használ a kivétellista listáján. A vírus számára elég ahhoz, hogy behatoljon a segédprogram adatbázisába, és regisztráljon fájlokat a rendszerleíró listában. Ezután önállóan visszaállíthatja a korlátlan számú alkalommal. A rendszerleíró adatbázis-segédprogram tisztítása az AVZ beállítások menüjének tizenkettedik tételének aktiválása miatt következik be.

A következő, tizenharmadik pontot lehetővé teszi a gazdagépfájl törlését, a vírus által módosított fájl nehézségeket okozhat a hálózathoz való munkavégzés során, blokkolhatja bizonyos erőforrásokat, zavarja a víruskereső programok adatbázisainak frissítését. A fájlban való együttműködés az alábbiakban részletesebben leszerel. Sajnos, szinte minden vírusos program törekszik arra, hogy szerkesztse ezt a fájlt, amely először esedékes, először az ilyen változások megkönnyítése érdekében, és a következmények több mint szignifikáns és a vírusok eltávolítása után a fájlban rögzített információ lehet közvetlen kapu a behatoláshoz az új kártevők és kémek.

Ha az internet-hozzáférés blokkolva van, ez általában hibákat jelent az SPI beállításokban. Javításuk akkor fordul elő, ha aktiválja a tizennégy menüpontot. Fontos, hogy ez a beállítási elem ne használható a terminál munkamenetéből.

Hasonló funkciókat állapítanak meg a tizenötödik menüpontban, de aktiválása csak akkor lehetséges, mint például az XP, Windows 2003, Vista. Ezt a multiprogramot használhatja, ha megpróbálja kijavítani a hálózati bemenetet az előző beállítással, nem hozta meg a kívánt eredményt.

A tizenhatodik pont menü képességei az internetes böngésző elindításáért felelős rendszerleíró kulcskulcsok helyreállítására irányulnak.

A következő lépés az OS paraméterek visszaállításához, miután a vírus támadás feloldja a Rendszerleíróadatbázis-szerkesztőt. Szabályként külső megnyilvánulás - lehetetlen egy program feltöltése a hálózathoz.

A következő négy elemet ajánljuk csak akkor alkalmazni, ha az operációs rendszer károsodása olyan katasztrofális, hogy és nagyban nincs különbség abban, hogy ezeket az ilyen módszerekkel megszüntetik-e, vagy ennek következtében a rendszert teljesen újra telepíteni kell .

Tehát a tizennyolcadik tétel újbóli megnyitása kezdeti beállítások SPI. A tizenkilencedik tétel törli a Mount Points / 2 rendszerleíró adatbázist.

A huszadikpont eltávolítja az összes statikus útvonalat. Végül az utolsó, huszonéves tétel törli az összes DNS-kapcsolatot.

Mint látható, a közüzemi helyiségek szinte minden olyan területet lefednek, amelyben a program behatolhat a programba, és hagyja abba az aktív nyomkövetést, hogy észlelje, hogy ami nem olyan egyszerű.

Mivel az anti-vírus alkalmazások nem garantálják a számítógépes operációs rendszer százalékos védelmét, javasoljuk, hogy rendelkezzen egy ilyen program a vezérlőeszközök arzenáljában számítógépes vírusok Mindenféle és formájú.

A személyi számítógép kezelésének eredményeképpen a csatlakoztatott eszközök nem működnek.

A kémprogramok elrejtésének egyik népszerű módja, hogy a valós szoftverek mellett hozza létre virális vezetője. Ebben a helyzetben a valódi illesztőprogram leggyakrabban az egérfájl vagy a billentyűzet. Ennek megfelelően, miután a vírus megsemmisült, a pálya továbbra is a rendszerleíró adatbázisban marad, ezért a készülék, amelyhez a kártevő képes csatlakozni a munkavégzéshez.

Hasonló helyzetet figyelnek meg a Kaspersky Anti-Virus eltávolításának folyamatában. A program telepítésének sajátosságai is társulnak, amikor a számítógépen található telepítés a Klmouflt segédvezetőt használja. A Caspersherc helyzetben ezt az illesztőprogramot meg kell találni és teljesen eltávolítani egy személyi számítógép rendszeréből az összes szabálynak megfelelően.

Ha a billentyűzet és az egér megtagadja a megfelelő üzemmódban, először is vissza kell állítania a rendszerleíró kulcsokat.

Billentyűzet :

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ curren TCONTROLSET \\ CONT ROL \\ Class \\ (4D36E 96B-E325-11CE-BF C1-08002BE10318)

Upperfilters \u003d KBD osztályEgér :

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ curren TCONTROLSET \\ CONT ROL \\ Class \\ (4D36E 96F-E325-11CE-BF C1-08002BE10318)

Upperfilters \u003d MOU osztály

A hozzáférhetetlen helyek problémája

A rosszindulatú támadások hatásai lehetnek bizonyos erőforrások elérhetetlensége az interneten. És ezek a következmények a változások eredménye, amelyek sikerült vírusokat készíteniük a rendszerbe. A problémát azonnal vagy idő után észlelik, de ha a kártevő-programok cselekvéseinek eredményeképpen egy ideig megnyilvánul, megszünteti, hogy nem lesz nehéz.

Két blokkoló lehetőség és a leggyakoribb a Hosts fájl beállítása. A második lehetőség hamis statikus útvonalak létrehozása. Még akkor is, ha a vírus megsemmisül, az általuk elvégzett változások ezekbe az eszközökbe nem kerülnek megszűnik.

A vizsgált dokumentum a S. Lemezlemezén található rendszermappában található. A címe és helye itt található: C: Windows \\ System 32 \\ sieprissers \\ stb. Gyorskereséshez, általában a parancssorba a Start menüből használja.

Ha a megadott eljárással a fájl nem lehetséges, akkor azt jelenti, hogy:

A vírusprogram megváltoztatta helyét a rendszerleíró adatbázisban;

A fájl dokumentuma a "rejtett" paraméterrel rendelkezik.

Az utóbbi esetben módosítsa a keresési jellemzőket. A cím: Mappa paraméterek / nézet Keresés a "rejtett fájlok megjelenítése", és telepítse a címkét, bővítse a keresési tartományt.

A hosts fájl tartalmazza az információkat a konverzió a levél neve az oldalon domain IP-címét, így a program ártalmas levegõ írnak benne módosításokat, melyek képesek megváltoztatni a felhasználó egyéb források. Ha ez történt, akkor a kívánt webhely címére való belépéskor teljesen megnyílik. Annak érdekében, hogy ezeket a módosításokat az eredeti állapotba és helyes-e, meg kell találnod ezt a fájlt, és elemeznie kell annak tartalmát. Még egy tapasztalatlan felhasználó is látható, hogy a vírust kijavították, de ha bizonyos nehézségeket okoz, visszaállíthatja a szabványos beállításokat, ezáltal eltávolíthatja a fájl összes módosítását.

Ami az útvonalak korrekcióját illeti, az akció elvének megegyezik. Azonban a PC operációs rendszer és az internet közötti kölcsönhatás folyamatában a prioritás mindig a gazdagépfájl mögött marad, így a helyreállítás elegendő ahhoz, hogy normál üzemmódban dolgozzon.

A komplexitás akkor fordul elő, ha a kívánt fájl nem található, mivel a vírus megváltoztatja a helyét rendszer mappák. Ezután ki kell javítania a rendszerleíró kulcsot.

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ CURHEN TCONTRHROLSET \\ SERVE \\ TCPIP \\ par

A Win32 / Vundo csoportban szereplő vírusok a Hosts fájlok inchorage átalakításában a legtöbb rosszindulatú társaik meghaladják. Ez megváltoztatja a fájl nevét, mossuk a latin levelet O-t, és cserélj egy jelet egy cirill levélre. Az ilyen fájl már nem vesz részt a webhelyek domainnevének konvertálásában az IP-címekhez, és még akkor is, ha a felhasználó visszaállítja ezt a fájlt, a munka eredménye továbbra is ugyanaz marad. Hogyan találhat meg valódi fájlt? Ha kétségek merülnek fel abban a tényben, hogy a szükséges objektumnak szüksége van a szükséges objektumra, végezze el a következő eljárást. Az első lépés az, hogy aktiválja a rejtett fájlok megjelenítési módját. Fedezze fel a katalógust, úgy néz ki, mint ahogy az ábrán bemutatjuk.

Íme két azonos fájl, de mivel az operációs rendszer nem teszi lehetővé az azonos nevek használatát, nyilvánvaló, hogy hamis dokumentummal foglalkozunk. Határozza meg, hogy melyik helyes, és amely nem egyszerűen. A vírus létrehoz egy ömlesztett fájlt és számos kiigazítást, így az ábrán látható beillesztésének eredménye rejtett fájl 173 kb térfogata.

Ha fájlokat nyit meg, az információ tartalmazza az ilyen vonalakat:

31.214.145.172 VK.com - olyan karakterlánc, amely helyettesítheti az oldal IP-címét

127.0.0.1 Avast.com - A vírussal regisztrált fájl vonala a víruskereső program helyéhez való hozzáférés megtiltása érdekében

A fentiekben már megjegyeztük, hogy blokkolhatja az egyes erőforrásokat az útválasztási táblázatban lévő helytelen útvonalak létrehozásával. Hogyan lehet megoldani a helyzetet, fontolja meg a cselekvések sorrendjét.

Ha a gazdagépfájl nem rendelkezik rosszindulatú kiigazításokkal, és az erőforrással való munka nem lehetséges, a probléma az útvonal asztalában található. Néhány szó az adateszközök kölcsönhatásának lényegéről. Ha a Hosts fájl regisztrálta a tartomány helyes adaptív címét, akkor átirányítják ezt a címet egy meglévő erőforráshoz. Általános szabályként az IP-cím nem tartozik a helyi alhálózati címek tartományához, mert az átirányítás az útválasztó átjáró következik be, amelyet az internetkapcsolat beállításai határoznak meg.

Ha beállítja az útvonalbejegyzést egy adott IP-címre, akkor az automatikus kapcsolat a rekord alapján történik. Feltéve, hogy nincs ilyen útvonal, vagy az átjáró nem működik, a kapcsolat nem fordul elő, és az erőforrás megközelíthetetlen lesz. Így a vírus törölheti az útvonalterjedésbe való bejegyzést, és blokkolhatja a helyszínt.

Az egyes helyszíneken létrehozott útvonalak a HKLM nyilvántartási adatbázisban maradnak. Az útvonal frissítése akkor fordul elő, ha az útvonal hozzáadása vagy kézi adatkezelése aktiválva van. A statikailag az útvonalak hiányoznak, az asztali szakasz üres. Az útvonalválasztási adatlistát az útvonal nyomtatási parancs alkalmazásával tekintheti meg. Add hozzá a következőképpen:

Aktív útvonalak:

A fent bemutatott táblázat egy szabványos hálózati kártyával rendelkezik, és a hálózati kapcsolat beállítási paraméterei:

IP cím 192.168.0.0

maszk 255.255.255.0.

alapértelmezett átjáró 192.168.0.1

A fent bemutatott bejegyzés magában foglalja a hálózat IP-címét 192.168.0.0 kódolásával, és a kódolási maszk vége 255.255.255.0. Ha ezt az adatokat dekódolja, akkor az információ a következő. A maszk tartalmazza a csomópontok teljes mennyiségét egyenértékű régebbi címmel. Szerint a metrikus rendszer, az első három bájt az alhálózati maszk értéke 1 minden operációs rendszerek (kivétel egy decimálisan, ahol az érték 255 és hexadecimally, ahol az érték a 0 * FF). Az elfogadott csomópontok címének legfiatalabb része 1-254 tartományban van.

A fent bemutatott információknak megfelelően a fiatalabb cím kódolása - 192.168.0.0, ez a kód a hálózati cím. A 192.168.0.255 kódolással ellátott vezető címet sugárzott címként jellemzik. És ha az első kód kiküszöböli az adatcsere használatát, a második kódot csak a funkciók elvégzésére tervezték. Csomópontjait az útvonalak segítségével cserélik az adatcsomagok.

Képzelje el a következő konfigurációt:

IP-cím - 192.168.0.0

Maszk hálózat - 255.255.255.0

Gateway - 192.168.0.3

Interfész - 192.168.0.3

Metrikus - 1.

Az információ logikailag visszafejtésre kerül: a címek körében 192.168.0.0 - 192,168.0.255, hogy információt cseréljen átjáró és felület, alkalmazza a kódot hálózati kártya (192.168.0.3). Mindez azt jelenti, hogy az információ közvetlenül a címzetthez megy.

Ha a végső cím feltétele nem felel meg a megadott tartománynak 192.168.0.0-192. 168.0.255, ez nem működik közvetlenül közvetlenül. A kiszolgálóprotokoll adatokat küld az útválasztónak, amely egy másik hálózatra továbbítja. Ha a statikus útvonalak nincsenek előírva, az alapértelmezett útválasztó cím ugyanaz, mint az átjáró címe. Az információkat elküldi erre a címre, majd a hálózatra és az asztalra előírt útvonalakra, amíg a címzett megkapja a csomagot. Általánosságban az adatátviteli folyamat így néz ki. Képzelje el a szabványos router asztali bejegyzések illusztrációját. A példában csak néhány rekord van, de a számuk több tíz és több száz húrot érhet el.

A példa adataiból sztrippelés, leírjuk az átirányítási folyamatot az internetes erőforrás címére. Érintkezés során a címét internetes forrás a megadott tartományban 74.55.40.0 a 74.55.40.255, a router kód megegyezik a hálózat száma 192.168.0.0, és ennek megfelelően nem lehet alkalmazni az információs adatcsere folyamat. IP protokoll diagnózisok címe (74.55.40.226), amely nem szerepel az egyes helyi hálózati címcsomagban, és fellebbez a statikus útvonalakra.

A példa adataiból sztrippelés, leírjuk az átirányítási folyamatot az internetes erőforrás címére. Érintkezés során a címét internetes forrás a megadott tartományban 74.55.40.0 a 74.55.40.255, a router kód megegyezik a hálózat száma 192.168.0.0, és ennek megfelelően nem lehet alkalmazni az információs adatcsere folyamat. IP protokoll diagnózisok címe (74.55.40.226), amely nem szerepel az egyes helyi hálózati címcsomagban, és fellebbez a statikus útvonalakra.

A helyzet Ha ezt az útvonalat nem regisztrált, az információs csomagot az átjáró címének azonosításával kell elküldeni az alapértelmezett példában.

Mivel a példában bemutatott útvonalat kiemelt prioritás jellemzi, így szükség van egy bizonyos átjáróra, és nem szabványos szabvány. Mivel a táblázat lekérdezésének kielégítő átjáró nem, a 74.55.40.226 hálózati címmel rendelkező kiszolgáló a hozzáférési zónán kívül marad. A példa szerint előírt alhálózati maszk kóddal a 74.55.40.0 - 74.55.40.0.055 tartomány összes címe blokkolódik. Ez a tartomány, amely tartalmaz egy hálózati útvonalat az Anti-Virus szoftver webhelyre, amely egy olyan személyi számítógépen telepített, amely nem kapja meg a vírus adatbázisok szükséges frissítéseit, és nem működik megfelelően.

Minél több ilyen adat az útvonalatáblában, annál nagyobb az erőforrások mennyisége blokkolva van. A szakemberek gyakorlatában a vírusprogramok legfeljebb négyszáz vonalat hoztak létre egy ilyen fajból, ezáltal megakadályozva a több ezer hálózati erőforrás munkáját. És a vírusok tulajdonosai nem különösebben érdekesek, amelyek valamilyen különös erőforrást tiltanak, kizárják a több tucat egyéb webhelyek lehetséges hozzáférését. Ez a tisztátalan programozók fő hibája, mivel a hozzáférhetetlen erőforrások mennyisége felismeri az adatok blokkolásának valószínűségét. Például, ha a legnépszerűbb szociális hálózatok beléptek a kizárási körbe, és a felhasználó nem léphet be a VKontakte vagy az osztálytársai weboldalához, akkor a gyanú keletkezik megfelelő munka PC hálózattal.

Nem nehéz kijavítani a helyzetet, az útvonalparancsot és a törlési kulcsot erre a célra használják. Találunk a táblázatban hamis rekordok és eltávolítás. Egy kis megjegyzés, az egész művelet csak akkor történik, ha a felhasználó rendszergazdai jogosultsággal rendelkezik, de a vírusútvonalak változása csak akkor is megvalósítható, ha a hálózatot bevezették a hálózatba számla Adminisztrációs számítógép. Adunk példákat ilyen feladatokra.

Útvonal törlése 74.55.40.0 - Felvétel, amely eltávolítja az útvonal első opcióját;

Útvonal Törlés 74.55.74.0 - Felvétel, amely törli az útvonal karakterlánc második lehetőségét.

Az ilyen karakterláncok száma a hamis útvonalak számának kell lennie.

Ha megkönnyíti az eljárást, akkor ki kell használnia a kimeneti átirányítási műveletet. Ez történik az útvonal nyomtatásához\u003e C: \\ Routes.txt. A parancs aktiválása egy olyan helyzetet hoz létre, amikor fájldokumentumot hoz létre a ROURES.TXT rendszerlemezen, amely tartalmaz egy táblázatot útvonaladatokkal.

A táblázatok listája DOS kódokat tartalmaz. Ezek a karakterek olvashatatlanok, és nem számítanak dolgozni. Az útvonalak törlésével az egyes útvonalak elején törölje az egyes hamis rekordot. Ez így néz ki:

Útvonal törlése 84.50.0.0.

Útvonal törlése 84.52.233.0.

Útvonal törlése 84.53.70.0.

Útvonal törlése 84.53.201.0.

Útvonal törlése 84.54.46.0.

Ezután meg kell változtatnia a fájlkiterjesztést, a kiterjesztés cseréjének lehetőségei a CMD vagy a BAT. Az új fájl a jobb egérgombbal kupla kattintással kezdődik. A feladatot egy népszerű fájlkezelő segítségével egyszerűsítheti, amely az alábbiak szerint működik. A szerkesztő, amelynek hívását az F 4 funkciógomb végzi, kiemeli az útvonal felvételének megfelelő részét egy speciális címkével. A CTRL + F billentyűkombináció használatával az üres értékkel rendelkező szóköz automatikus permutációja végrehajtható, és a sorban lévő hely a sor kiindulási helyzetébe van felszerelve. A megadott gombok új kombinációja beállítja az útvonal törlése feladatot a szükséges helyre.

Ha hamis útvonalak vannak az adatlapon, akkor nagyon sokat írunk, és úgy tűnik, hogy manuálisan úgy tűnik, hogy hosszú és fárasztó folyamatnak tűnik, ajánlott az útvonali feladat alkalmazása az F kulcsmal együtt alkalmazni.

Ez a kulcs eltávolítja az összes nem gyors útvonalat, valamint teljesen eltávolítási útvonalakat a végponttal és az M címen keresztül sugárzott. Az első és az utolsónak van egy digitális kódja 255.255.2555,255; Második 127.0.0.0. Más szóval, a táblázatban előírt összes hamis információ eltávolításra kerül. De ugyanakkor az a statikus útvonalak által kibocsátott felhasználó teljes fő átjáró fog pusztulni, így azok helyre kell állítani, mivel a hálózat elérhetetlen marad. Vagy nyomon követi az adatlap tisztításának folyamatát, és hagyja abba, hogy törölje a szükséges rekordot.

Az AVZ Anti-Virus program az útválasztó beállításainak beállításához is használható. Ennek a folyamatnak a specifikus multiprogramja a huszadik TCP beállítási elem.

Az utolsó lehetőség, hogy blokkolja a hozzáférést a IP-címét oldalak által használt vírus programokat is, hogy a DNS-kiszolgáló címét cserélni. Ebben a kiviteli alakban a hálózathoz való csatlakozás rosszindulatú kiszolgálón keresztül történik. De ezek a helyzetek meglehetősen ritkák.

Az összes mű viselkedése után újra kell indítania a személyi számítógépet.

Köszönöm ismét a számítógépes szervizközpont mestereinek előkészítését. Running. RF - http: //trcupisci.rf/information/territoria/ Kolomenskaya /, aki megrendelheti a laptop javítását és a netbookokat Moszkvában.

A titkosított fájlok visszaállítása - Ez olyan probléma, amellyel a személyi számítógépek nagyszámú felhasználója számos titkosítási vírus áldozata volt. A csoportban lévő rosszindulatú programok száma nagyon sok, és minden nap növekszik. Csak a közelmúltban, több tucat titkosítási változatba kerültünk: Cryptolocker, Crypt0l0cker, Alpha Crypt, Teslacrypt, Coinvault, Bit Crypt, CTB-Locker, TorrentLocker, Hydracrypt, Better_Call_saul, Critt stb

Természetesen a titkosított fájlokat egyszerűen visszaállíthatja az utasításokat, amelyeket a vírus alkotói a szennyezett számítógépen marad. De leggyakrabban a dekódolás ára nagyon jelentős, akkor is tudnia kell, hogy a titkosítási vírusok egy része olyan titkosítja a fájlokat, hogy egyszerűen lehetetlen dekódolni őket. És persze, ez csak kellemetlen fizetni a saját fájlok helyreállítását.

A titkosított fájlok ingyenesen történő visszaállításának módjai

Számos módja van a titkosított fájlok visszaállítására az abszolút ingyenes és bizonyított programok, például az árnyékexplorer és a fotorec. A helyreállítás előtt és alatt próbálja meg használni a fertőzött számítógépet a lehető legkisebben, így növeli az esélyeit a fájlok sikeres helyreállításához.

Az alábbiakban leírt utasításokat lépésről lépésre kell elvégeznie, ha bármi nem működik, állítsa le, kérjen megjegyzést e cikkre, vagy új témát hoz létre.

1. Távolítsa el a vírus titkosítást

Kaspersky vírus. Az eltávolító eszköz és a malwarebytes anti-malware észlelhető különböző típusok Az aktív titkosítási vírusok és könnyen törölhetik őket a számítógépről, de nem állíthatják vissza a titkosított fájlokat.

1.1. Távolítsa el a vírus titkteret a Kaspersky vírus eltávolító eszköz segítségével

Kattintson a gombra Letapogatás A számítógép ellenőrzésének megkezdéséhez a titkosítási vírus.

Várjon a folyamat végéig, és távolítsa el az alapítványt.

1.2. Távolítsa el a vírus titkteret a Malwarebytes Anti-Malware segítségével

Töltse le a programot. A letöltés befejezése után futtassa a letöltött fájlt.

A program frissítési eljárása automatikusan elindítja. Amikor ez a kattintás Ellenőrizze. A Malwarebytes Anti-Malware elkezdi ellenőrizni a számítógépet.

Közvetlenül a számítógép ellenőrzése után a Malwarebytes Anti-Malware program megnyitja a talált titkok vírus összetevőinek listáját.

Kattintson a gombra Kiválasztottak törlése A számítógép tisztításához. A rosszindulatú programok eltávolításakor a Malwarebytes Anti-Malware-t újraindíthatja a számítógép újraindításához a folyamat folytatásához. Erősítse meg ezt az Igen kiválasztásával.

Miután a számítógép újra elindul, a MalwareBytes Anti-Malware automatikusan folytatja a kezelési folyamatot.

2. Helyezze vissza titkosított fájlokat az árnyékExplorer segítségével

A ShadowExplorer egy kis segédprogram, amely lehetővé teszi a Windows operációs rendszer által automatikusan létrehozott fájlok árnyékmásolatát (7-10). Ez lehetővé teszi, hogy visszaállítsa a titkosított fájlok forrásállapotát.

Töltse le a programot. A program B. zip Archívum. Tehát kattintson a letöltött fájlra jobbkulcs És válassza az Összes kivonatot. Ezután nyissa meg az árnyékexplorerszolgáltatható mappát.

Futtassa az árnyékExplorer. Válassza ki a kívánt lemezt és az árnyékmásolatok létrehozásának dátumát, az 1. és 2. ábrát az alábbi ábrán.

Kattintson a jobb gombbal a könyvtárra vagy a fájlra, amelyet vissza akarszállítani. A megjelenő menüben válassza az Exportálás lehetőséget.

Végül válassza ki azt a mappát, amelyre a visszanyert fájl másolódik.

3. Helyezze vissza titkosított fájlokat a Photorec segítségével

A Photorec szabad programA távoli és elveszett fájlok visszaállításához készült. Használja, visszaállíthatja forrás fájlokmely vírus-titkosítókat eltávolítottak titkosított másolatok megteremtése után.

Töltse le a programot. A program az archívumban van. Ezért kattintson a Letöltött fájlra a megfelelő gomb segítségével, és válassza az Összes kivonat lehetőséget. Ezután nyissa meg a TestDisk mappát.

A fájlok listájában találja meg a qphotorec_win és futtassa. Megnyílik egy programablak, amelyben megjelenik a rendelkezésre álló lemezek összes szakasza.

A Szekció listában válassza ki azt, amelyen a titkosított fájlok találhatóak. Ezután kattintson a Fájlformátumok gombra.

Alapértelmezésben a program úgy van beállítva, hogy visszaállítsa minden típusú fájlokat, de hogy gyorsítsák fel a munkát ajánlott, hogy hagyja csak a fájltípusokat, hogy meg kell visszaállítani. A kiválasztás befejezése után kattintson az OK gombra.

A Qphotorec program ablakának alján keresse meg a Tallózás gombot, és kattintson rá. Ki kell választania egy olyan könyvtárat, amelyben a visszaállított fájlok mentésre kerülnek. Javasoljuk, hogy olyan lemezt használjon, amelyen nincs olyan titkosított fájlok, amelyek a helyreállítást igénylik (USB flash meghajtót vagy külső lemezt használhat).

A keresési eljárás megkezdéséhez és a titkosított fájlok forrásainak visszaállításakor kattintson a Keresés gombra. Ez a folyamat sokáig tart, ezért türelmet kell tennie.

Amikor a keresés véget ér, kattintson a Kilépés gombra. Most nyissa meg a kiválasztott mappát, hogy mentse a visszanyert fájlokat.

A mappa könyvtárakat tartalmaz a RECUP_DIR.1, RECUP_DIR.2, RECUPP_DIR.3 és így tovább. Minél több fájl található a program, annál több könyvtár lesz. A szükséges fájlok kereséséhez ellenőrizze az összes könyvtárat. Hogy megkönnyítse a szükséges fájl keresését, köztük nagyszámú Használja a beépített Windows-keresési rendszert (fájl tartalommal), valamint elfelejtse a könyvtárak fájlrendezési funkcióját. Rendezési paraméterként kiválaszthat egy fájlváltás dátumát, mivel a Qphotorec a fájl helyreállításakor megpróbálja visszaállítani ezt a tulajdonságot.

A vírus egyfajta rosszindulatú szoftver, amely behatol a rendszer memóriaterületeire, az Oter programok kódja és a rendszerindító szektorok. Képes törölni a fontos adatokat egy merevlemezről, USB-meghajtóból vagy memóriakártyáról.

A legtöbb felhasználó nem tudja, hogyan lehet helyreállítani a fájlokat egy vírus támadás után. Ebben a cikkben meg akarjuk mondani, hogyan kell gyors és egyszerűen megcsinálni. Reméljük, hogy ez az információ hasznos lesz Önnek. Két fő módszerrel lehet használni a vírus könnyen eltávolítását és a törölt adatok helyreállítását vírus támadás után.

Törölje a vírust a parancssor segítségével

1) Kattintson a "Start" gombra. Adja meg a CMD-t a keresősávban. Látni fogja a "Parancssor" a felugró ablak tetején. Nyomd meg az Entert.

2) Futtassa a parancssor parancsot, és írja be: "attrib -h -r -s / s / d driver_name \\ *. *"

A lépés után a Windows elkezdi helyreállítani a vírus által fertőzött merevlemezt, memóriakártyát vagy USB-t. Megtarthat egy ideig a folyamat befejezéséhez.

A Windows helyreállításának megkezdéséhez kattintson a "Start" gombra. Írja be visszaállítást a keresősávban. A következő ablakban kattintson a "START SYSTEM RESTORE" → "NEXT" gombra, és válassza ki a vágyak visszaállítási pontját.

Az út másik változata " Vezérlőpult"→" System "→" Rendszervédelem ". Megjelenik a helyreállítási előkészítő ablak. A számítógép újraindul, és egy üzenet jelenik meg, mondván: "A System Restore sikeresen befejeződött". Ha nem oldotta meg a problémát, akkor próbálkozzon vissza egy másik helyreállítási pontra. Mindez a második módszerről szól.

Magic Partition Recovery: A hiányzó fájlok és mappák visszaállítása vírus támadás után

A vírus által törölt fájlok megbízható helyreállítása érdekében használja a Magic partíció helyreállítását. A program közvetlen alacsony szintű hozzáférésen alapul a lemezhez. Ezáltal megkerüli a vírust blokkolja és elolvassa az összes fájlt.

Töltse le és telepítse a programot, majd elemezze a lemezt, cserélhető eszköz. Vagy memóriakártya. Az elemzés után a program megjeleníti a kiválasztott lemez mappáinak listáját. Miután kiválasztotta a bal oldali szükséges mappát, megtekintheti a jobb oldalon.

Így a program ugyanúgy biztosítja a lemezt, mint a szabványt Windows Intéző. Megjelenik a meglévő fájlok elindítása, törölt fájlok és mappák. Ezeket egy speciális Vöröskeresztlel fogják megjelölni, így sokkal könnyebben helyreállíthatják a törölt fájlok helyreállítását.

Ha elvesztette a fájlokat a vírus támadás után, a Magic Partition Recovery segít abban, hogy mindent visszaállítson anélkül, hogy sok erőfeszítés lenne.

Egyszerű és kényelmes AVZ segédprogram, amely nem csak segíthet, hanem tudja, hogyan kell visszaállítani a rendszert. Miért szükséges?

A tény az, hogy miután a támadások a vírusok (előfordul, hogy megöli őket AVZ ezer), bizonyos programok megtagadják a munkát, a beállításokat valahol füstölt és Windows valahogy működik nem teljesen helyes.

Leggyakrabban, ebben az esetben a felhasználók egyszerűen újratelepítik a rendszert. De ahogy a gyakorlat azt mutatja, teljesen opcionális, mert ugyanazzal az AVZ segédprogrammal szinte bármilyen helyreállíthatja sérült programok és az adatok.

Annak érdekében, hogy vizuális képet adjon neked, teljes listát adok arról, hogy mi tudja visszaállítani az AVZ-t.

Az anyagot a könyvtárból veszik el AVZ - http://www.z-oleg.com/secur/avz_doc/ (másoljon és illessze be a böngésző címét).

Jelenleg a következő firmware van az adatbázisban:

1. Paraméterek telepítése start.exe, .com, .pif fájlok

Ez a firmware visszaállítja a rendszer reakcióját eXE fájlok, Com, pif, scr.

Használati jelzések: A vírus eltávolítása után a programok leállnak.

2. Internet Explorer Protokoll előtag beállításai a szabványhoz

Ez a firmware visszaállítja az Internet Explorer protokoll előtagjainak beállításait

Használati jelzések: A www.yandex.ru típus címére való belépéskor helyettesíti a weboldalt a www.seque.com/abcd.php?url\u003dwww.yandex.ru

3. A kezdőlap telepítése Internet Explorer

Ez a firmware visszaállítja az Internet Explorer kezdőoldalát

Használati jelzések: A kezdőlap helyettesítése

4. Az Internet Explorer Search beállításai a szabványhoz

Ez a firmware visszaállítja az Internet Explorer keresési beállításait

Használati jelzések: Ha megnyomja a "Keresés" gombot az IE-ben, akkor fellebbez egy idegen helyszínre

5. Az asztali beállítások telepítése

Ez a firmware visszaállítja az asztali beállításokat.

A helyreállítás magában foglalja az Activedesctop, Háttérkép, Háttérkép, Háttérkép eltávolítását az asztal beállításáért felelős menüből.

Használati jelzések: Az asztali számítógépek eltűntek a "Tulajdonságok: Képernyő" ablakban, egy idegen feliratok vagy képek megjelennek az asztalon.

6. A jelenlegi felhasználó valamennyi házirendje (korlátozása)

A Windows mechanizmust biztosít a felhasználói műveletek korlátozásához, amelyet a politikáknak neveznek. Sok rosszindulatú program használja ezt a technológiát, mivel a beállítások a rendszerleíró adatbázisban vannak tárolva, és könnyen létrehozhatják vagy módosíthatók.

Használati jelzések: A rendszer karmesterének vagy más funkcióinak funkciója blokkolva van.

7. Az üzenet kimenetének dátuma a Winlogon alatt

A Windows NT és az azt követő rendszerek az NT (2000, XP) vonalban lehetővé teszik az Autoload alatt megjelenített üzenet telepítését.

Ezt számos rosszindulatú program használja, és a rosszindulatú program megsemmisítése nem vezet az üzenet megsemmisítéséhez.

Használati jelzések: A rendszer betöltése során külföldi bejegyzés kerül beírásra.

8. A vezető beállításainak helyreállítása

Ez a firmware visszaállítja a szabványos karmosódobozok számát a szabványra (a rosszindulatú programok általamosan változtatható beállításai).

Használati jelzések: Megváltoztatta a vezetők beállításait

9. A Debuggers rendszer folyamatainak kutatása

A rendszerfolyamat regisztrálása A debugger lehetővé teszi a rejtett indítóalkalmazás, amelyet számos rosszindulatú program használ.

Használati jelzések: Az AVZ felismeri az ismeretlen rendszerfolyamatokat, a hibakerők, a problémák merülnek fel a rendszerkomponens kezdetével, különösen az újraindítás után az asztalon eltűnnek.

10. A letöltési beállítások telepítése a Safemode-ban

Néhány rosszindulatú program, különösen a Bagle féreg, károsítja a rendszer terhelési beállításait védett módban.

Ez a firmware visszaállítja a letöltési beállításokat védett módban. Használati jelzések: A számítógépet nem töltötte be biztonságos üzemmódban (Safemode). Alkalmazza ezt a firmware-t csak a védett módban problémák letöltése esetén .

11.Block Feladatkezelő

A Locking Feladatkezelőt a rosszindulatú programok alkalmazzák, hogy megvédjék a folyamatokat az észleléstől és a törléstől. Ennek megfelelően a firmware végrehajtása enyhíti a blokkolását.

Használati jelzések: A feladatkezelő zárolása, amikor megpróbálja felhívni a feladatkezelőt, az üzenet "A feladatkezelő zárolva van az adminisztrátor".

12. A hijackthis segédprogram figyelmen kívül hagyása

A Hijackthis segédprogram számos beállításait tárolja a rendszerleíró adatbázisban, különösen a kivételek listáján. Ezért a Hijackthis álcázásához egy rosszindulatú program elegendő ahhoz, hogy regisztrálja a végrehajtható fájlokat a kivétellistában.

Jelenleg számos rosszindulatú program, amely ezt a biztonsági rést használja. AVZ firmware törlése Hijackthis Utility Exception List

Használati jelzések: Gyanúak, hogy a hijackthis segédprogram nem minden információt jelenít meg a rendszerről.

13. A gazdagépek törlése

A Hosts fájl törlése a Hosts fájl kereséséhez képezi, az összes értelemben foglalt sorok eltávolítása és egy szabványos vonal hozzáadása "127.0.0.1 localhost".

Használati jelzések: Gyanúak, hogy a gazdagépfájl egy rosszindulatú program változik. Tipikus tünetek - A víruskereső programok frissítésének blokkolása.

A gazdafájl tartalmát ellenőrizheti az AVZ-be épített fájl gazda kezelésével.

14. Automatikus rögzítés SPL / LSP beállítások

Az SPI-beállítások elemzését és hibafelismerés esetén automatikusan rögzíti a talált hibákat.

Ez a firmware újra korlátlan számú alkalommal indítható el. A firmware végrehajtása után ajánlott újraindítani a számítógépet. Jegyzet! Ez a firmware nem indítható el a terminál munkamenetéről.

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés eltűnt.

15. A SPI / LSP és a TCP / IP beállítások visszaállítása (XP +)

Ez a firmware csak XP, Windows 2003 és Vista. A működés elve az SPI / LSP és a TCP / IP beállítások visszaállításán és újra létrehozásával alapul, amely a NETSH rendszeres segédprogrammal, amely a Windows részét képezi.

Jegyzet! Csak akkor alkalmazza a beállítások visszaállítását, ha szükséges, ha a rosszindulatú programok eltávolítása után indokolatlan problémák merülnek fel az internet-hozzáféréssel kapcsolatban!

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés és a firmware végrehajtás "14. Automatikus rögzítés SPL / LSP beállítások »Nem eredményez.

16. Az Explorer Start gombjának visszaállítása

Visszaállítja a karmester megkezdéséért felelős rendszerleíró kulcsokat.

Használati jelzések: A rendszer betöltése során a vezeték nem indul el, de manuálisan futtatja a Explorer.exe-t.

17. Nyissa ki a rendszerleíró adatbázis-szerkesztőt

A Rendszerleíróadatbázis-szerkesztőt feloldja azáltal, hogy eltávolítja az elindítást megtiltó irányelv.

Használati jelzések: Nem lehet elindítani a Rendszerleíróadatbázis-szerkesztőt, amikor megpróbálja megjeleníteni egy üzenet, hogy az indítás az adminisztrátor blokkolja.

18. Az SPI-beállítások teljes kikapcsolódása

Az SPI / LSP felállítja, majd elpusztítja őket, és létrehozza az adatbázisban tárolt szabványt.

Használati jelzések: Az SPI-beállítások súlyos károsodása, a 14. és a 15. és -5. Csak ha szükséges!

19. Tisztítsa meg a Mountpoints adatbázisát

A tartópontok és a mountpoints2 bázis tisztítása a rendszerleíró adatbázisban. Ez a művelet gyakran segít abban az esetben, ha a flash vírus fertőzése után a vezetékben nem nyit meg a lemezeket.

A helyreállítás végrehajtásához meg kell jelölni egy vagy több elemet, és kattintson a "Aktivált műveletek futtatására" gombra. Az "OK" gomb megnyomásával bezárja az ablakot.

Megjegyzés:

A helyreállítás haszontalan, ha egy trójai program fut az ilyen újrakonfigurációt végrehajtó rendszeren - először törölnie kell a rosszindulatú programot, majd vissza kell állítania a rendszerbeállításokat

Megjegyzés:

A legtöbb eltérítő nyomok kiküszöbölése érdekében három firmware-t kell végrehajtania - "Az Internet Explorer Search Search beállításainak visszaállítása", "Az Internet Explorer Start Page" visszaállítása "," Az Internet Explorer Dugasz beállításainak visszaállítása a szabványhoz "

Megjegyzés:

Bármelyik firmware többször is elvégezhető egymás után a rendszer sérelme nélkül. Kivételek - 5.

Az asztali beállítások visszaállítása "(A firmware működése visszaállítja az asztal összes beállításait, és újra kell kiválasztania az asztali és tapéta kialakítását) és" 10.

A SAFEMODE letöltési beállításainak visszaállítása "(Ez a firmware újra elküldi a biztonságos üzemmódban betöltött betöltő kulcsokat).

A helyreállítás megkezdéséhez első letöltése kicsomagolja és futtassa hasznosság. Ezután nyomja meg a fájlt - a rendszer helyreállítását. By the way, még mindig végre

Megünnepeljük a szükséges jelölőnégyzeteket, és kattintson a műveletek futtatásához. Minden, elvárja, hogy :-)

A következő cikkekben több problémát fogunk tartani, megoldjuk, hogy az AVZ firmware segítsen nekünk visszaállítani a rendszert. Olyan sok szerencsét neked.

Az AVZ segédprogram elindítása a Kaspersky Lab technikai támogatásával kapcsolatba léphet.

Az AVZ segédprogram használata:

- jelentést kap a rendszerkutatás eredményéről;

- futtassa a "Kaspersky Lab" technikai támogató technikus által nyújtott parancsfájlt

A karantén létrehozásához és a gyanús fájlok törléséhez.

Az AVZ segédprogram nem küld statisztikákat, nem feldolgozza az információkat, és nem továbbítja a Kaspersky Lab. A jelentést egy számítógépen tárolja HTML és XML formátumok formájában, amelyek rendelkezésre állnak a megtekintéshez speciális programok használata nélkül.

Az AVZ segédprogram automatikusan létrehozhat karantintartalmat, és a gyanús fájlok és metaadataik másolatát helyezi el.

A karanténba helyezett tárgyakat nem feldolgozzák, nem továbbítják a Kaspersky Lab -nak, és a számítógépen tárolják. Nem javasoljuk a karanténfájlok helyreállítását, károsíthatják a számítógépet.

Milyen adatok vannak az AVZ segédprogramban

Az AVZ Utility Report tartalmazza:

- Információk az AVZ segédprogram kimenetének verziójáról és dátumáról.

- Információk az anti-vírus adatbázisok AVZ segédprogramokról és alapbeállításairól.

- Az operációs rendszer verziójával kapcsolatos információk, a telepítés időpontja és a felhasználó jogai, amelyekkel a segédprogram fut.

- Az operációs rendszer fő funkcióinak rootkits és elfogó programjainak keresése.

- A gyanús folyamatok keresése és az ezekről a folyamatokról szóló információk eredményei.

- A közös rosszindulatú programok keresése jellemző tulajdonságai.

- Hibaüzenetek találhatók az ellenőrzés során.

- A billentyűzet események, egér vagy Windows interceptor keresése.

- Keresési eredmények a nyílt TCP és az UDP portok számára, amelyeket rosszindulatú programok használnak.

- Információ a rendszer-nyilvántartás gyanús kulcsairól, a lemez és a rendszerbeállítások fájlnevekről.

- Az operációs rendszer potenciális sebezhetőségeinek és biztonsági problémáinak keresési eredményei.

- Információ az operációs rendszer sérült beállításairól.

Hogyan kell végrehajtani a szkriptet az AVZ segédprogram segítségével

Használja az AVZ segédprogramot csak a "Kapersky Laboratórium" szakember útmutatása alatt, a fellebbezésének részeként. A független intézkedések károsíthatják az operációs rendszert és az adatvesztést.

- Töltse le az AVZ Utility végrehajtható fájlját.

- Futtassa az avz5.exe-t a számítógépen. Ha SmartScreen szűrő van Ablakok védő Megakadályozta az avz5.exe elindítását, kattintson További részletek → Bármilyen esetben végezzen Az ablakban A Windows rendszer védett a számítógépet.

- Menjen a szakaszra Fájl→ Futási parancsfájl.

- Helyezze be a szkriptet a beviteli mezőbe, amelyet a "Kapersky Lab" technikai támogató szakembertől kapott.

- Kattintás Fuss.

- Várjon, amíg a segédprogram befejeződik, és további ajánlások a "Kapersky Laboratory" technikai támogatási szakemberről.

A System Recovery egy speciális AVZ funkció, amely lehetővé teszi a rosszindulatú programok által megsérült számos rendszerbeállítás visszaállítását.

A rendszer-helyreállítási firmware-t az anti-vírus adatbázisban tárolják, és szükség szerint frissítik.

Javaslat: alkalmazza a rendszer helyreállítását csak olyan helyzetben, ahol pontos megértés van, hogy mire van szükség. A használat előtt ajánlott biztonsági másolatot vagy rendszer visszavételi pontot készíteni.

MEGJEGYZÉS: A rendszer helyreállítási műveletei Automatikus biztonsági mentési adatokat rögzítenek a Backup katalógusban munka mappa Avz.

Jelenleg a következő firmware van az adatbázisban:

1. Paraméterek telepítése start.exe, .com, .pif fájlok

Ez a firmware visszaállítja az EXE, COM, PIF, SCR fájlok rendszerre adott rendszerre.

Használati jelzések: A vírus eltávolítása után a programok leállnak.

Lehetséges kockázatok:minimális, de ajánlott alkalmazni

2. Internet Explorer Protokoll előtag beállításai a szabványhoz

Ez a firmware visszaállítja az Internet Explorer protokoll előtagjainak beállításait

Használati jelzések: A www.yandex.ru típus címére való belépéskor helyettesíti a weboldalt a www.seque.com/abcd.php?url\u003dwww.yandex.ru

Lehetséges kockázatok: Minimális

3. A kezdőlap telepítése Internet Explorer

Ez a firmware visszaállítja az Internet Explorer kezdőoldalát

Használati jelzések: A kezdőlap helyettesítése

Lehetséges kockázatok: Minimális

4. Az Internet Explorer Search beállításai a szabványhoz

Ez a firmware visszaállítja az Internet Explorer keresési beállításait

Használati jelzések: Ha megnyomja a "Keresés" gombot az IE-ben, akkor fellebbez egy idegen helyszínre

Lehetséges kockázatok: Minimális

5. Az asztali beállítások telepítése

Ez a firmware visszaállítja az asztali beállításokat. A helyreállítás magában foglalja az Activedesctop, Háttérkép, Háttérkép, Háttérkép eltávolítását az asztal beállításáért felelős menüből.

Használati jelzések: Az asztali beállítások eltűntek a "Tulajdonságok: Képernyő" ablakban, az idegen feliratok vagy képek megjelennek az asztalon.

Lehetséges kockázatok: A felhasználói beállítások törlődnek, az asztal az alapértelmezett nézetet fogja felvenni.

6. A jelenlegi felhasználó valamennyi házirendje (korlátozása)

A Windows mechanizmust biztosít a felhasználói műveletek korlátozásához, amelyet a politikáknak neveznek. Sok rosszindulatú program használja ezt a technológiát, mivel a beállítások a rendszerleíró adatbázisban vannak tárolva, és könnyen létrehozhatják vagy módosíthatók.

Használati jelzések: A rendszer karmesterének vagy más funkcióinak funkciója blokkolva van.

Lehetséges kockázatok: A különböző verziók operációs rendszerei az alapértelmezett politikákkal rendelkeznek, és bizonyos standard értékekre vonatkozó irányelvek nem mindig optimálisak. A gyakran változó rosszindulatú problémák helyesbítése érdekében a politikusot biztonságban kell használni lehetséges kudarcok Rendszerek mesterkeresés és a problémák kiküszöbölése

7. Az üzenet kimenetének dátuma a Winlogon alatt

A Windows NT és az azt követő rendszerek az NT (2000, XP) vonalban lehetővé teszik az Autoload alatt megjelenített üzenet telepítését. Ezt számos rosszindulatú program használja, és a rosszindulatú program megsemmisítése nem vezet az üzenet megsemmisítéséhez.

Használati jelzések: A rendszer betöltése során külföldi bejegyzés kerül beírásra.

Lehetséges kockázatok: nem

8. A vezető beállításainak helyreállítása

Ez a firmware visszaállítja a szabványos karmosódobozok számát a szabványra (a rosszindulatú programok általamosan változtatható beállításai).

Használati jelzések: Megváltoztatta a vezetők beállításait

Lehetséges kockázatok: Minimális, leginkább jellemző a rosszindulatú programok sérült beállításai Megtalálja és javítja a keresési és hibaelhárítási varázsló.

9. A Debuggers rendszer folyamatainak kutatása

A rendszerfolyamat regisztrálása A debugger lehetővé teszi a rejtett indítóalkalmazás, amelyet számos rosszindulatú program használ.

Használati jelzések: Az AVZ felismeri az ismeretlen rendszerfolyamatokat, a hibakerők, a problémák merülnek fel a rendszerkomponens kezdetével, különösen az újraindítás után az asztalon eltűnnek.

Lehetséges kockázatok: Minimális, meg lehet sérteni olyan programokat, amelyek jogosultak jogszerű célokra (például a szabványos feladat diszpécserének helyettesítése)

10. A letöltési beállítások telepítése a Safemode-ban

Néhány rosszindulatú program, különösen a Bagle féreg, károsítja a rendszer terhelési beállításait védett módban. Ez a firmware visszaállítja a letöltési beállításokat védett módban.

Használati jelzések: A számítógépet nem töltötte be biztonságos üzemmódban (Safemode). Alkalmazza ezt a firmware-t csak a védett módban problémák letöltése esetén.

Lehetséges kockázatok: Magas, mivel a tipikus konfiguráció helyreállítása nem garantálja a SafeMode korrekcióját. A biztonság fogságában a keresési varázsló és a hibaelhárítási problémák találhatók és javítják a speciális sérült SAFEMODE beállításokat

11.Block Feladatkezelő

A Locking Feladatkezelőt a rosszindulatú programok alkalmazzák, hogy megvédjék a folyamatokat az észleléstől és a törléstől. Ennek megfelelően a firmware végrehajtása enyhíti a blokkolását.

Használati jelzések: A feladatkezelő lezárása, amikor megpróbálja felhívni a feladatkezelőt, az üzenet "A feladatkezelő zárolva van az adminisztrátor".

Lehetséges kockázatok: Mester keresés és hibaelhárítás

12. A hijackthis segédprogram figyelmen kívül hagyása

A Hijackthis segédprogram számos beállításait tárolja a rendszerleíró adatbázisban, különösen a kivételek listáján. Ezért a Hijackthis álcázásához egy rosszindulatú program elegendő ahhoz, hogy regisztrálja a végrehajtható fájlokat a kivétellistában. Jelenleg számos rosszindulatú program, amely ezt a biztonsági rést használja. AVZ firmware törlése Hijackthis Utility Exception List

Használati jelzések: Gyanúak, hogy a hijackthis segédprogram nem minden információt jelenít meg a rendszerről.

Lehetséges kockázatok: Minimális, figyelembe kell vennie a hijackthis gyújtási beállításokat törölve

13. A gazdagépek törlése

A Hosts fájl törlése a Hosts File kereséséhez képezi, eltávolítja az összes jelentős sorokat, és adjon hozzá egy szabványos vonalat "127.0.0.1 localhost".

Használati jelzések: Gyanúak, hogy a gazdagépfájl egy rosszindulatú program változik. Tipikus tünetek - A víruskereső programok frissítésének blokkolása. A gazdafájl tartalmát ellenőrizheti az AVZ-be épített fájl gazda kezelésével.

Lehetséges kockázatok: Közepes, meg kell jegyezni, hogy a gazdák fájl tartalmazhat hasznos rekordokat.

14. Automatikus rögzítés SPL / LSP beállítások

Az SPI-beállítások elemzését és hibafelismerés esetén automatikusan rögzíti a talált hibákat. Ez a firmware újra korlátlan számú alkalommal indítható el. A firmware végrehajtása után ajánlott újraindítani a számítógépet. Jegyzet! Ez a firmware nem indítható el a terminál munkamenetéről.

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés eltűnt.

Lehetséges kockázatok: Közepes, megkezdése előtt ajánlott biztonsági másolatot létrehozni.

15. A SPI / LSP és a TCP / IP beállítások visszaállítása (XP +)

Ez a firmware csak XP, Windows 2003 és Vista. A működés elve az SPI / LSP és a TCP / IP beállítások visszaállításán és újra létrehozásával alapul, amely a NETSH rendszeres segédprogrammal, amely a Windows részét képezi. A beállítások visszaállításának részletei megtalálhatók a Microsoft Tudásbázisban - http://support.microsoft.com/kb/299357

Használati jelzések: A rosszindulatú program eltávolítása után az internet-hozzáférés és a firmware végrehajtás "14. Automatikus rögzítés SPL / LSP beállítások" nem ad eredményt.

Lehetséges kockázatok: Magas, mielőtt elkezdené, javasoljuk, hogy készítsen biztonsági másolatot.

16. Az Explorer Start gombjának visszaállítása

Visszaállítja a karmester megkezdéséért felelős rendszerleíró kulcsokat.

Használati jelzések: A rendszer betöltése során a vezeték nem indul el, de manuálisan futtatja a Explorer.exe-t.

Lehetséges kockázatok: Minimális

17. Nyissa ki a rendszerleíró adatbázis-szerkesztőt

A Rendszerleíróadatbázis-szerkesztőt feloldja azáltal, hogy eltávolítja az elindítást megtiltó irányelv.

Használati jelzések: Nem lehet elindítani a Rendszerleíróadatbázis-szerkesztőt, amikor megpróbálja megjeleníteni egy üzenet, hogy az indítás az adminisztrátor blokkolja.

Lehetséges kockázatok: Minimális, hasonló ellenőrzés teszi a keresést és a hibaelhárítás varázslót

18. Az SPI-beállítások teljes kikapcsolódása

Az SPI / LSP felállítja, majd elpusztítja őket, és létrehozza az adatbázisban tárolt szabványt.

Használati jelzések: Az SPI-beállítások súlyos károsodása, a 14. és a 15. és a 15. és az indokolatlan szkriptek.

Jegyzet! Csak akkor alkalmazza a beállítások visszaállítását, ha szükséges, ha a rosszindulatú programok eltávolítása után indokolatlan problémák merülnek fel az internet-hozzáféréssel kapcsolatban!Alkalmazza ezt a műveletet csak akkor, ha szükséges, abban az esetben, ha más SPI-helyreállítási módszerek nem segítettek !

Lehetséges kockázatok: Nagyon magas, mielőtt elkezdené, javasoljuk, hogy készítsen biztonsági másolatot!

19. Tisztítsa meg a Mountpoints adatbázisát

A tartópontok és a mountpoints2 bázis tisztítása a rendszerleíró adatbázisban.

Használati jelzések: Ez a művelet gyakran segít abban az esetben, ha a flash vírus fertőzése után a vezetékben nem nyit meg a lemezeket.

Lehetséges kockázatok: Minimális

20. Statikus útvonalak törlése

Eltávolítja az összes statikus útvonalat.

Használati jelzések: Ez a művelet segít abban az esetben, ha egyes webhelyeket hibás statikus útvonalak segítségével blokkolják.

Lehetséges kockázatok: Középső. Fontos megjegyezni, hogy a munka néhány szolgáltatás számos internet-szolgáltatók, a statikus útvonalakat lehet szükség, és elvégzése után az ilyen eltávolítás, akkor még helyreállíthatók az utasítások szerint az internet-szolgáltató honlapján.

21. Cserélje ki a DNS összes kapcsolatot a Google Public DNS-re

Helyette az összes hálózati DNS-kiszolgáló adapter konfigurációját a Google-ból származó nyilvános DNS-hez. Segít abban, ha a trójai program a DNS-t saját maga helyettesíti.

Használati jelzések: Rosszindulatú DNS-helyettesítés.

Lehetséges kockázatok: Középső. Meg kell jegyezni, hogy nem minden szolgáltató lehetővé teszi, hogy használja a DNS-t, más pedig saját.

A helyreállítás végrehajtásához meg kell jelölnie egy vagy több elemet, és kattintson a "Aktivált műveletek futtatása" gombra. Az "OK" gomb megnyomásával bezárja az ablakot.

Megjegyzés:

A helyreállítás haszontalan, ha egy trójai program fut az ilyen újrakonfigurációt végrehajtó rendszeren - először törölnie kell a rosszindulatú programot, majd vissza kell állítania a rendszerbeállításokat

Megjegyzés:

A legtöbb eltérítő nyomok kiküszöbölése érdekében három firmware-t kell végrehajtania - "Az Internet Explorer Search Search beállításainak visszaállítása", "Az Internet Explorer induló oldalának visszaállítása", "Visszaállítás az Internet Explorer Protocol Plug beállításai szabványhoz"

Megjegyzés:

Bármelyik firmware többször is elvégezhető egymás után, anélkül, hogy a rendszer jelentős károsodást okozna. Kivételek - „5. A telepítés az asztali beállítások” (A művelet a firmware visszaállít minden beállítást az asztalon, és újra válassza az asztalon színező és tapéta) és a „10. visszaállítása letöltési beállításokat SafeMode” (ez a firmware A biztonságos mód letöltéséért felelős rendszerleíró kulcsokat küldje el, valamint a 15. és 18. (Reset és Újra létrehozása SPI-beállítások).

Bizonyos helyzetekben szükség lehet a kernel hibakereső letiltására. Ennek a műveletnek a végrehajtása nem ajánlott a tapasztalatlan felhasználók számára a Microsoft Windows operációs rendszerének stabilitásának lehetséges veszélye miatt.

Utasítás

A fő rendszer menüjének hívásához kattintson a Start gombra, és írja be a CMD értéket a keresési karakterlánc mezőbe a kernel hibakereső eljárásának megkezdéséhez.

Hívja a "Command Line" eszköz helyi menüjét a jobb oldali egérgombbal, és adja meg a "Futtatás a rendszergazda" parancsot.

Adja meg a kdbgctrl.exe -d értékét a szövegdoboz segédprogramban parancs sor A rendszermag hibakeresési eljárásának befejezéséhez az aktuális munkamenetben, és nyomja meg az Enter funkciógombot a parancs végrehajtásának megerősítéséhez.

A következő bcdedit / DEBUG OFF értéket a parancssor szövegmezőbe, hogy letiltja a processzor kernel hibakereső folyamat minden üzemi ülés. windows rendszerek Vista és Windows 7, és nyomja meg a Press gombot funkciógomb Adja meg a választás megerősítéséhez.

Adja meg a parancssori szövegdobozban lévő DIR / Ash értékét a rendszerlemezen található rejtett biztonságos boot.ini fájl kereséséhez. korai verziók Microsoft Windows operációs rendszer és nyissa meg a talált fájlt a Notepad alkalmazásban.

Tisztítsa meg a paramétereket:

- / debug;

- Debugport;

- / ÁTVITELI SEBESSÉG

és indítsa újra a számítógépet a kiválasztott módosítások alkalmazásához.

Kattintson a "Folytatás" gombra a lekérdezés párbeszédablakban, ha a rendszer processzor alap hibakeresését működtetnie kell, és várja meg az eljárást.

Használja a GN parancsot a kód hibakeresési program szövegmezőjében, amikor megjelenik a Felhasználói Break kivétel hiba, amikor megjelenik a Felhasználó kivétel hiba.

Használja a hibakeresési mód módot, ha a számítógép biztonságos módban van betöltve a kernel hibakereső szolgáltatása.

A Kernel Debugger egy speciális szoftver, amely a személyi számítógép teljes operációs rendszerének kernel szintjén működik. Az "operációs rendszer magjának hibakeresése" alatt a rendszermag különböző hibáinak beolvasására szolgáló eljárás. S. Démon eszközök. Gyakran előfordulnak inicializálási hiba Hiba ... A kernel hibakeresést ki kell kapcsolni. Távolítsa el a kernel hibakeresést.

Szükséged lesz

- Rendszergazdai jogok.

Utasítás

Ha ez a figyelmeztetés az alkalmazás telepítése során megjelent, ki kell kapcsolnia a Gépi debug menedzser nevű szolgáltatást. Ehhez futtassa a "Vezérlőpultot", és menjen a Rada "Administration" -ra. Következő Kattintson a "Szolgáltatások" címkére. Keresse meg a gép hibakeresési listáját. Kattintson az egérgomb nevére, és kattintson a "Stop" gombra.

A debugger folyamatok leválasztása a "Feladatkezelő" -ben. Ehhez kattintson jobb gombbal a szabad területre, és válassza a "Feladatkezelő" lehetőséget. Kattintson az ALT + CTRL + törlés gomb kombinációra. Kattintson a folyamatok fülre, és tiltsa le az összes mdm.exe folyamatot, a dumprep.exe és a drwatson.exe-t. Ha nem lehet kényelmesen keresni őket a listában, kattintson a "Képnév" fülre, hogy a listát név szerint rendezze. Általában az ilyen műveleteket manuálisan végzik, a személyi számítógépes rendszergazda nevében.

A hibajelentési rendszert is érdemes letiltani, hogy a felvételi információs bejegyzés leálljon. Ehhez menjen a kezelőpanelbe. Válassza ki a rendszer részt, és kattintson a "Speciális" gombra. Következő Kattintson a "Hibajelentés" gombra. Jelölje be a "Hibajelentés letiltása" melletti négyzetet. Akkor megy a „Load and Recovery” fülre, és törölje a jelölőnégyzetet a „Send igazgatási Alert” elem, valamint a „levelet egy eseményt a rendszer log”.

Távolítsa el a Daemon Tools alkalmazást az Autorun-ból. Ehhez kattintson a Start gombra. Ezután kattintson a "Futtatás" gombra, és lépjen be msconfig parancs. Amint megjelenik a rendszer ablak, törölje a jelölőnégyzetet a Daemon Tools alkalmazás mellett. A program telepítése során kapcsolja ki a víruskereső szoftvert. Ha a hiba történik, az alkalmazás telepítését újra meg kell kezdeni, miután megszünteti a személyi számítógép minden okait.

Hasznos tanács

A fenti műveletek végrehajtása a rendszergazdák adminisztratív hozzáférésének jelenlétét jelenti.

A váltakozó aktuális LED-eken alapuló világítóberendezések megtalálják a résszel, és meghaladhatják a korlátait.

A váltakozó aktuális LED-eken alapuló világítóberendezések megtalálják a résszel, és meghaladhatják a korlátait. Követelmények és árak a Föld alkalmazási köre, Fogalommeghatározások

Követelmények és árak a Föld alkalmazási köre, Fogalommeghatározások Automobile stroboszkóp lézeres mutatóból

Automobile stroboszkóp lézeres mutatóból Rendelje meg a 20 UAH-t a fiókba. Hogyan kell kölcsönzeni az MTS-en. További információk a szolgáltatással kapcsolatban

Rendelje meg a 20 UAH-t a fiókba. Hogyan kell kölcsönzeni az MTS-en. További információk a szolgáltatással kapcsolatban Hogyan ellenőrizze a fiók feltöltését

Hogyan ellenőrizze a fiók feltöltését Hogyan lehet kölcsönt a Tele2-en?

Hogyan lehet kölcsönt a Tele2-en? Válaszhatatlan SSD egy miniatűr fórumon, amit SSD meghajtó vásárolni

Válaszhatatlan SSD egy miniatűr fórumon, amit SSD meghajtó vásárolni