Jelszavak automatikus kitalálása. A jelszó feltörése: a leggyakoribb módszerek áttekintése. A legjobb jelszavas brute-force programok

Nemrég publikáltunk egy cikket a jelszavak erősségéről, valamint a sok felhasználó által használt jelszavakról. A legtöbb ember gyenge jelszavakat használ. De hogyan győződhet meg arról, hogy jelszava erős? A jelszavak feltörése a digitális kriminalisztika és az információbiztonsági tesztelés szerves része.

Ebben a cikkben összegyűjtöttük a legjobb jelszófeltörő szoftvert, amelyet a rendszergazdák használhatnak jelszavaik erősségének ellenőrzésére. Minden segédprogram más-más algoritmust használ, és különböző helyzetekben alkalmazható. Először nézzünk meg néhány alapvető információt, amelyek segítenek megérteni, hogy mivel fogunk foglalkozni.

A kiberbiztonság és a kriptográfia területén a jelszavak feltörése nagyon fontos szerepet játszik. Ez a jelszó visszaállításának folyamata a számítógép vagy a rendszer biztonságának veszélyeztetése vagy helyreállítása érdekében. Miért kell tehát megtanulnia a jelszóval kapcsolatos brute-force programokat? A jelszavak feltörésével békés célból vissza lehet állítani az elfelejtett jelszavakat az online fiókokból, de a rendszergazdák is rendszeresen használják megelőzésre.

A jelszavak feltörésére a legtöbb esetben nyers erőt alkalmaznak. A szoftver különféle lehetőségeket generál a jelszavakhoz, és jelentéseket készít, ha megtalálta a megfelelőt. Egyes esetekben a személyi számítógép másodpercenként több millió variációt képes előállítani. A számítógépen a jelszó feltörésére szolgáló program minden lehetőséget ellenőrzi, és valódi jelszót talál.

A jelszó feltöréséhez szükséges idő arányos a jelszó hosszával és összetettségével. Ezért ajánlatos összetett jelszavakat használni, amelyeket nehéz kitalálni vagy kitalálni. A keresés sebessége a jelszókivonat generálására használt kriptográfiai függvénytől is függ. Ezért jobb a Bcrypt használata a jelszó MD5 vagy SHA titkosítására.

Íme a kiberbűnözők által használt fő brutális erő módszerek:

- Szótári támadás- a támadás egy szólistát tartalmazó fájlt használ. A program az egyes szavakat ellenőrzi, hogy eredményt találjon;

- Bruteforce támadás- lehetőség van szótár használatának mellőzésére, hanem az adott szimbólumok összes kombinációjának ismétlésére;

- Támadás szivárványtáblákkal- a támadás előre kiszámított kivonatokat használ, így gyorsabb.

Vannak más, társadalmilag megtervezett jelszófeltörési módszerek is, de ma csak a felügyelet nélküli támadásokra koncentrálunk. Az ilyen támadások elleni védelem érdekében csak összetett jelszavakat kell használnia. Most pedig vessünk egy pillantást a 2017-es legjobb jelszófeltörő eszközökre. Ez a lista csak tájékoztató jellegű, és semmi esetre sem szólít fel mások személyes adatainak feltörésére.

A legjobb jelszavas brute-force programok

1. Hasfelmetsző János

John the Ripper az egyik legnépszerűbb jelszófeltörő eszköz, amely abszolút mindenki számára elérhető. Nyílt forráskódú és C programozási nyelven íródott. Itt összegyűjtöttük a jelszavak brutális erőltetésének különféle módszereit.

A program képes a jelszavakat a tárolt hash alapján rendezni, és támogatja a különféle kivonatolási algoritmusokat, beleértve az automatikus algoritmus-észlelést is. Hasfelmetsző János a Rapid7 biztonsági tesztelőeszköz-készletére hivatkozik. A Linuxon kívül a Windows és a MacOS támogatott.

2. Aircrack-ng

Az Aircrack-ng egy programcsomag a wifi hálózatokból származó jelszavak feltörésére és lehallgatására. A program a hackerek által legjobban használt program. Mindent tartalmaz, ami a WEP és WPA titkosítás feltöréséhez szükséges, a hash eltérítésétől a kész jelszó megszerzéséig.

A WEP titkosítást különösen könnyű feltörni, a védelem leküzdésére vannak PMS és PTW támadások, amelyekkel elegendő forgalom esetén percek alatt feltörheti ezt a protokollt. Ezért a biztonság kedvéért mindig WPA2-t használjon. Mindhárom platform is támogatott: Linux, Windows, MacOS.

3. RainbowCrack

Ahogy a neve is sugallja, a RainbowCrack szivárványtáblákat használ a jelszókivonatok feltörésére. A kész táblázatok segítségével a segédprogram jelentősen csökkenti a repedés idejét. Ezen kívül van grafikus felület és parancssori segédprogramok is.

Az előszámítási lépés befejezése után ez az eszköz több százszor gyorsabban fut, mint a normál iteráció. Nem kell saját maga létrehoznia táblákat, a fejlesztők már elkészítették azokat LM, NTLM, MD5 és SHA1 számára. Minden ingyenesen elérhető.

Egy másik fontos pont a GPU gyorsítása. Videokártya használatával több nagyságrenddel csökkentheti a jelszó számítási idejét. Windows és Linux platformok támogatottak.

4. THC Hydra

A fent felsorolt programokkal ellentétben a Hydra másként működik. Nem számol kivonatokat. Ehelyett a program brute force támadásokat hajt végre különféle hálózati protokollokon. Az Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH és még sok más támogatott itt. A segédprogram fő célja a jelszóbeviteli űrlap elleni brute-force támadás.

Ez az eszköz segít a biztonsági kutatóknak megtudni, milyen egyszerű a távoli rendszer elérése. Modulok hozzáadhatók a funkcionalitás bővítéséhez, a Linux, a Windows, a Solaris, a FreeBSD és a MacOS támogatott.

5. HashCat

A fejlesztők szerint ez a leggyorsabb jelszavas brute-force eszköz. Ingyenes szoftverként terjesztik, és a következő algoritmusokat támogatja: md4, md5, LM, SHA, MySQL, Cisco PIX és Unix Crypt.

Az eszköznek vannak verziói a CPU elleni brute force támadásokhoz, valamint a GPU-alapú hackeléshez – oclHashcat és cudaHashcat. A szokásos Bruteforce támadás mellett támogatottak a szótári támadások, a hibrid támadások a legtöbb ellen, az asztalok, a Prince és így tovább. A támogatott platformok a Windows, a Linux és a MacOS.

6. Vargavas

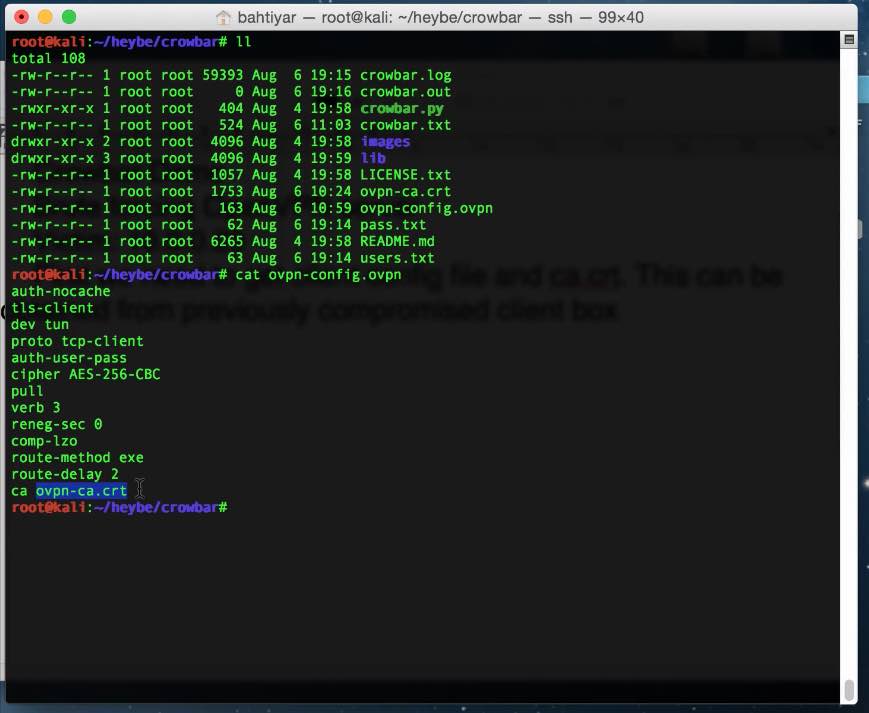

A Crowbar egy népszerű jelszó-biztonsági tesztelőeszköz. Más durva erőltető programok felhasználóneveket és jelszavakat használnak, de a Crowbar lehetővé teszi a nyers SSH-kulcsok használatát.

Ez a nyílt forráskódú eszköz olyan protokollokkal való együttműködésre készült, amelyeket más programok ritkán támogatnak. A VNC, OpenVPN, SSP, NLA mostantól támogatott. A program Linuxon, Windowson és MacOS-en futhat.

7.coWPAtty

Ez egy WPA / WPA2 PSK jelszó brute-force segédprogram megvalósítása, amely szótáron vagy szivárványtáblákon alapul. A szivárványtáblák használata nagymértékben felgyorsítja a segédprogramot. A PSK szabványt ma nagyon gyakran használják. Az egyetlen jó hír az, hogy nagyon nehéz megoldani a jelszót, ha eredetileg helyesen választották ki.

Ez a cikk egy listát tartalmaz, amely tartalmazza a legjobb jelszófeltörő szoftvereket, amelyek különféle operációs rendszereken működnek. Leírnak többek között olyan programokat, mint az Aircrack, a Hasfelmetsző János és a THC Hydra – ezek mindegyike különböző algoritmusokat és protokollokat használ, amelyek elméletileg képesek Linux, Windows és OS X rendszerekben különböző bonyolultságú jelszavak feltörésére. A leírás egy egyszerű lista egy bevezető kiránduláshoz ... A lista csak azokat tartalmazza, amelyek Windows és Linux platformon működnek.

Mit kell tudnia egy laikusnak (amire a cikk szerzője számítja magát) a hackelési folyamatról? Néhány dolgot meg kell értenie, mielőtt folytatná az "elfelejtett adatok helyreállítása" vagy a jelszavak eltávolítása az elfogott csomagokból:

Kérdés "Mennyi ideig tart egy jelszó feltörése?" ebben a formában egy amatőrt tár fel benned. Ez egyet jelent azzal a kérdéssel, hogy mennyi ideig tart az út Moszkvából Vlagyivosztokba? Gyalog? Repülővel? Kínán keresztül? Bár a válasz: 1 másodperctől 100 000 évig. Ha a visszafejtést a "kézfogáson" keresztül viszed, akkor működik aircrack-ng csak egyszer adta meg a kombinációt:

- egy hét munka után...

- egy kétmagos laptopon integrált GPU-val és 4 GB RAM-mal ...

- annak ellenére, hogy a jelszó 8 CSAK numerikus karaktert tartalmazott

Hasfelmetsző János 5 nap alatt meghiúsult a futás ugyanazon a gépen. Öreg ember asztali 4

-Az én Intelem 2,8

GHz-es magok a fedélzeten, 6

GB RAM és Nvidia 660Ti A kézfogást ...-re találtam ki, általában fel sem álltam az asztaltól, amikor megláttam a jelszót. Dolgozhat gyorsabban és sokkal nagyobb volumenben, de a bevétel több mint felét odaadja érteGTX 980 egyáltalán nem tapad...

És az ok nem a program. Tehát kéznél van gyenge hardver összeszerelés, ne várj komoly eredményt.

Jelszavak feltörése. Milyen technikák vannak?

A cél elérése többféleképpen lehetséges. Közöttük:

- szótári támadás (a hacker egy speciális fájlt használ a szimbolikus kombinációk kész listájával, amelyet a program kiválaszt)

- brute force attack (a jelszókombinációkat a program hozza létre)

- szivárványtábla támadás (érvényes felhasználó által megadott jelszavak kivonatainak feltörése)

Az itt bemutatott programok különféle támadási lehetőségeket használnak, és a szerző által választott tetszőleges sorrendben vannak rangsorolva. A programokkal való munka leírása a megfelelő bekezdések megfelelő hivatkozásaiban jelenik meg.

Jelszótörő szoftver: Hasfelmetsző János

Hasfelmetsző János- talán a legnépszerűbb a maga nemében. Az előnyben részesített programozási nyelv a C. A program ingyenes (csupaszított verzióban), és számos megközelítést tartalmaz a hackelési folyamathoz. A jelszókivonatok típusainak automatikus észlelésének képessége az etikus hackereszközök élvonalába helyezi. Csakúgy, mint egy másik hackereszköz Metasploit, a biztonsági eszközök családjába tartozik Raspid7.

Támogatott platformok: Linux, Windows, Android, DOS és OS X

Jelszótörő szoftver: OphCrack

A programot leggyakrabban a Windows-fiók jelszavak feltörésének szerelmesei használják. Akárcsak RainbowCrack, OphCrack szivárványtáblákkal dolgozik, hogy a jelszavak kivonataiból értékes kombinációkat kinyerhessen. Az OphCrack program a Windows jelszavak pillanatok alatti feltörésére alkalmas képességének köszönhető, hogy a rendszer különböző forrásaiból különböző formátumú jelszavakat kinyerhet. Amikor fizikailag hozzáfér az áldozat számítógépéhez, nem hagy nyomot élő DVD formájában. Két változatban érkezik, egy bővített és egy ingyenes verzióban (a Windows szivárványtábláinak lehetőségeit csökkentették).

A gyártó weboldaláról

Hacker szoftver jelszavak: L0phtCrack

Az előzőhöz hasonlóan az L0phtCrack is arról ismert, hogy gyorsan ki tudja találni a Windows jelszavát. A támadások széles skáláját alkalmazza (hibrid, szótár, nyers erő, szivárványtáblák), de szimatolásra is használható. Lényegében hasonló az előző programhoz. Jelenleg csak 15 napos próbaverzió létezik.

Támogatott platformok: Windows

Töltse le az L0phtCrack programot a gyártó webhelyéről

Nem ritka, hogy egy meglehetősen összetett és egyedi jelszót talál ki különböző kis- és nagybetűket, számokat és betűket használva, de az ilyen összetett jelszavak létrehozása sok időt vesz igénybe, különösen, ha nagy számot kell létrehoznia belőlük.

Általában ilyen helyzetekkel szembesülnek mindenféle adminisztrátorok, akiknek felhasználói bázist kell létrehozniuk és felügyelniük, vagy olyanok, akik az internet biztonságával foglalkoznak, és nem csak az ilyen összetett jelszavak alkalmazási területeit elég hosszú ideig lehet felsorolni. hosszú idő.

A jelszavak és bejelentkezési adatok létrehozásának egyszerűsítése és felgyorsítása érdekében olyan online szolgáltatásokat vagy programokat használhat, amelyek telepíthetők és futtathatók egy helyi számítógépen. Cikkünkben ezekről a szolgáltatásokról lesz szó.

A programok listája tartalmazza a legnépszerűbb és legfunkcionálisabb szolgáltatásokat az összetett és egyszerű jelszavak létrehozásához bejelentkezésekkel. Ezeket a szolgáltatásokat két formában, online használatra és számítógépen programként mutatjuk be.

A cikk bemutatja a leginkább funkcionális és legkönnyebben használható jelszó- és bejelentkezési generátorokat, amelyek teljesen ingyenesek.

Online jelszógenerátorok

Jelszógenerátorok számítógépre telepítéshez

Bejelentkezés generátor

LastPass….

Online szolgáltatás, amely lehetővé teszi, hogy bármilyen hosszúságú jelszót generáljon a betűk és a szimbólumok használatának lehetőségével. A jelszó közvetlenül a számítógépén jön létre Javascript segítségével. A szolgáltatással létrehozott összes jelszó nem kerül átvitelre sehova, és csak az Ön számítógépén jelenik meg.

Ez a szolgáltatás nem csak online érhető el, hanem letölthető és számítógépre is telepíthető, hogy helyben, internetkapcsolat nélkül is használható legyen.

Jelszó létrehozási lehetőségek:

- A jelszó hossza karakterben

- Hozzon létre egy jelszót szó formájában az egyszerűsített kiejtés érdekében.

- Digitális karakterek száma a jelszóban

- A használandó karakterek típusának kiválasztása (kisbetűk, számok és speciális karakterek)

Következtetés

Ez a cikk bemutatja a leginkább működőképes és legkönnyebben használható jelszó- és bejelentkezési generátorokat. Megismerheti az egyes generátorokra vonatkozó általános információkat, és eldöntheti, hogy milyen funkciókra van szüksége.

A brute force (az angol kifejezésből származik: brute force) a hackertámadás egy fajtája – a számítógépes rendszerekben, fizetési/banki szolgáltatásokban és webhelyeken található fiókok feltörésének módja a jelszó és a bejelentkezési kombinációk automatizált kiválasztásával.

A nyers erő az azonos nevű matematikai módszeren (nyers erő) alapul, amelyben a helyes megoldást - véges számot vagy szimbolikus kombinációt - különböző lehetőségek felsorolásával találják meg. Valójában a potenciális válaszok (megoldások) adott halmazából származó minden érték helyességét ellenőrizzük.

Hogyan működik a nyers erő

A hacker speciális programot ír a jelszavak kitalálására, vagy kollégái kész megoldását használja. Megcélozható egy adott levelezőszolgáltatás, webhely, közösségi hálózat (azaz egy adott erőforrás feltörésére tervezték). Ezután megtörténik a hackelés előkészületei. A következő lépésekből áll:

- Meghatalmazotti lista készítése

Annak érdekében, hogy elrejtse a számítógép valódi IP-címét, amelyről a támadást végrehajtják, és megakadályozzák a blokkolást a webhely azon oldaláról, ahol fel kell törni a fiókot, az internetkapcsolatot proxyszerveren keresztül konfigurálják.

A proxy címek / portok keresése a Proxy Grabberben történik. Ez a segédprogram függetlenül kinyeri az összes adatot a közvetítő szerverekhez való csatlakozáshoz a proxyt biztosító webhelyekről (ezek a listában vannak megadva). Más szóval, a proxy gyűjtése folyamatban van.

A kapott alapot egy külön szövegfájlba menti a rendszer. Ezután a benne lévő összes kiszolgálócím működőképessége ellenőrzésre kerül egy proxy-ellenőrzőben. A proxy-k automatizált kinyerésére tervezett programok gyakran kombinálják a grabber és a checker funkcióit.

Ennek eredményeként egy kész proxylista jön létre az IP / port listája formájában, amelyet txt fájlba mentünk. (A brute force program konfigurálásakor szüksége lesz rá).

- Keresse meg a brutus bázisait

A szótárt hozzá kell kötni a nyers erőhöz - a jelszavak és bejelentkezési adatok bizonyos kombinációihoz -, amelyet a bejelentkezési űrlapon helyettesít. A proxylistához hasonlóan egy egyszerű szöveges fájlban (.txt) lévő lista formájában van. A szótárakat, amelyek egyben adatbázisok is, hackerfórumokon, webhelyeken és fájltároláson keresztül terjesztik. A tapasztaltabb "mesteremberek" maguk készítik el és térítés ellenében biztosítják mindenkinek. Minél nagyobb az alap (kombinációk, bejelentkezések, fiókok száma), annál jobb (hacker számára) - annál valószínűbb, hogy a hackelés sikeres lesz.

- A nyers erő konfigurálása

A proxy lista betöltődik; a brute-force program automatikusan megváltoztatja a proxyt, hogy a webszerver ne észlelje a támadást, és ennek megfelelően a támadás forrását (gazdagépét).

A jelszó/bejelentkezési kombinációk szótára csatlakoztatva van. A szálak száma be van állítva – a nyers erő hány kombinációt ellenőriz egyszerre. Egy nagy teljesítményű, nagy internetsebességű számítógép 120-200 streamet képes magabiztosan kezelni (ez az optimális érték). A vad sebessége közvetlenül ettől a beállítástól függ. Például, ha csak 10 szálat állít be, a kiválasztás nagyon lassú lesz.

- A nyers erő elindítása

A program rögzíti a sikeres hackelési kísérleteket: elmenti a hitelesítő adatokat (jelszó / bejelentkezés) egy fájlba. A kiválasztási eljárás időtartama több órától több napig tart. Ugyanakkor nem mindig bizonyul hatékonynak - az adatok beviteléhez szükséges magas kriptorezisztencia vagy más védelmi intézkedések végrehajtása miatt a támadott részéről.

A nyers erő fajtái

Személyes hackelés

Vadászat egy adott fiókra - a közösségi hálózatokon, a postai szolgáltatáson stb. A virtuális kommunikáció során vagy annak során a támadó felhasználónevet kér az áldozattól, hogy hozzáférjen bármely webhelyhez. Majd brute-force módszerrel feltöri a jelszót: rámutat a webes erőforrás brute-force címére és a kapott bejelentkezésre, összekapcsolja a szótárt.

Egy ilyen feltörés esélye kicsi, például ugyanazon XSS-támadáshoz képest. Sikeres lehet, ha a fióktulajdonos 6-7 karakteres jelszót használt, igénytelen szimbolikus kombinációval. Ellenkező esetben évekbe fog telni - több tíz és száz évbe telhet, hogy a matematikai keresési képlet számításai alapján „kitaláljuk” a 12, 15, 20 betűből, számokból és speciális szimbólumokból álló stabilabb változatokat.

Brut / check

Az azonos levelezőszolgáltatás postafiókjaiból (például mail.ru) vagy különböző postafiókokból származó bejelentkezési adatokat / jelszavakat tartalmazó adatbázis a nyers erőszakhoz kapcsolódik. És egy proxy lista - a gazdagép elfedésére (mivel a webes e-mail szolgáltatások gyorsan észlelik az egy IP-címről érkező több kérés elleni támadást).

A brutus opciók kulcsszavak listáját tartalmazzák (általában a webhelyek neveit) - azokat a tereptárgyakat, amelyek alapján betűkkel megkeresi a bejelentkezési információkat a feltört postafiókokon (például: steampowered, worldoftanks, 4game, VK). Vagy egy adott internetes forrás.

A felhasználó egy online játékba, közösségi oldalra vagy fórumra történő regisztrációkor az elvárásoknak megfelelően jelzi postafiókját (postafiókját). A webszolgáltatás a megadott címre üzenetet küld a bejelentkezési adatokkal és egy hivatkozással a regisztráció megerősítéséhez. A brute-force ezeket a leveleket keresi, hogy kivonja belőlük a bejelentkezési adatokat és jelszavakat.

Nyomja meg a "START" gombot, és a cracker elkezdi a nyers erőt. A következő algoritmus szerint működik:

- Betölti a bejelentkezési nevet / jelszót a levélbe az adatbázisból.

- Ellenőrzi a hozzáférést, vagy "ellenőrzi" (automatikusan bejelentkezik): ha sikerült bejelentkeznie a fiókjába, adjon hozzá egyet a jó (jó) oszlophoz (ez azt jelenti, hogy egy másik működő e-mailt találtunk), és elkezdi nézni (lásd a következő pontok); ha nincs hozzáférés, akkor rossz (rossz)-ba teszi.

- Minden "zümmögésben" (nyílt levélben) a brute-force a hacker kérésére átvizsgálja a leveleket - vagyis megkeresi a megadott webhelyek és fizetési rendszerek bejelentkezési adatait / jelszavait.

- Ha megtalálta a szükséges adatokat, lemásolja és egy külön fájlban tárolja.

Így a fiókok tömeges "eltérítése" történik – tíztől százig. A támadó saját belátása szerint ártalmatlanítja a megszerzett trófeákat - eladás, csere, adatgyűjtés, pénzlopás.

Távoli számítógép-hackelés

A nyers erőt más hacker-segédprogramokkal együtt arra használják, hogy távoli hozzáférést kapjanak az áldozat jelszóval védett számítógépéhez egy internetes csatornán keresztül.

Ez a fajta támadás a következő szakaszokból áll:

- Olyan IP-hálózatokat keres, amelyekben támadást hajtanak végre a felhasználók számítógépe ellen. A címtartományokat speciális adatbázisokból vagy speciális programok, például az IP Geo segítségével veszik. Ebben kiválaszthatja az IP-hálózatokat egy adott megyéhez, régióhoz, sőt városhoz.

- A kiválasztott IP-tartományok és kiválasztási szótárak a Lamescan brute-force beállításaiban (vagy annak analógjában) vannak beállítva, amelyek a rendszerbe történő távoli brute-force bejelentkezés / jelszó bejelentkezésre szolgálnak. Az indítás után a Lamescan a következőket teszi:

- kapcsolatot létesít minden egyes IP-vel a megadott tartományból;

- a kapcsolat létrehozása után megpróbál csatlakozni a gazdagéphez (PC) a 4899-es porton keresztül (de lehetnek más lehetőségek is);

- ha a port nyitva van: megpróbál hozzáférni a rendszerhez, brute-force, amikor jelszót kér; siker esetén elmenti a gazdagép (számítógép) IP-címét és bejelentkezési adatait az adatbázisába.

- A hacker elindítja a távoli számítógépek vezérlésére tervezett Radmin segédprogramot. Beállítja az áldozat hálózati koordinátáit (IP, bejelentkezési név és jelszó), és teljes irányítást szerez a rendszer – az asztal (vizuálisan a behatoló számítógép kijelzőjén), a fájlkönyvtárak, beállítások – felett.

Brutus programok

HASHCAT

2020-ban az egyik legerősebb brute program. Több mint 200 brute force algoritmust használ. Széles körben használják a WPA / WPA2 jelszavak, valamint az MS Office dokumentumok, PDF, 7-Zip, RAR, TrueCrypt jelszavak brutális kényszerítésére.

Klasszikus brute force, az egyik legelső. Ennek ellenére nem veszíti el relevanciáját, és felveszi a versenyt az új megoldásokkal. Intelligens brute-force algoritmussal rendelkezik, és támogatja az összes főbb internetes protokollt - TCP / IP, POP3, HTTP stb. Képes cookie-kat hamisítani. Brutalizálja a szótárt, és önállóan generál jelszavakat.

Erőteljes brute-checker. Kibővített funkciók arzenáljával felszerelve az adatbázisokkal való munkavégzéshez (ellenőrzés, tartomány szerinti rendezés). Támogatja a különböző típusú proxykat, ellenőrzi azok teljesítményét. Ellenőrzi a postafiókokban lévő üzeneteket olyan beállítások szerint, mint a dátum, kulcsszó, cím, olvasatlan üzenetek. Letöltheti a leveleket a Mail.ru és a Yandex oldalról.

A jelszó feltörésének számos módja van. Természetesen tájékoztatást adunk a jelszó feltöréséről referenciaként, hogy képet kapjon a hackerek működéséről, miért veszélyesek az egyszerű jelszavak, és hogyan védheti meg magát a feltöréstől.

Hogyan lehet feltörni egy jelszót kitalálva?

A legtöbb ember egyszerű jelszavakat használ, és a hackerek elsősorban erre hagyatkoznak. Néhány kezdeti adat – a felhasználó vezetékneve, születési dátuma és ezek kombinációi – alapján elkezdik kitalálni a jelszót. Itt nem kell sokáig azon törni az agyát, hogyan találja ki a jelszót. Ha a kódszó ilyen egyszerű, akkor néhány percen belül meg fog határozni.

Ugyanennek a módszernek tulajdonítható az úgynevezett "pók" módszer. Ez abból áll, hogy tudást használunk arról, hogy a felhasználó mit csinál, és kit fognak feltörni. Jelszavaikban nagyon gyakran olyan szavakat használnak az emberek, amelyek szakmai tevékenységükhöz, a cég nevéhez kapcsolódnak. Az internet és a szakirodalom segítségével sikerül csökkenteniük a kívánt szó keresésének körét, és nem azon törik a fejüket, hogyan kell feltörni egy jelszót.

Hogyan védd meg magad: ne használjon szótári szavakat, vezetékneveket, keresztneveket, születési dátumokat a jelszavakban. A weboldalunk használatával automatikusan generált jelszó kizárja a logikus szóválasztási kísérleteket.

Brute-force jelszókitalálás

Egy másik gyakori, könnyen feltörhető jelszótípus a szótári szó. Kicsit összetettebb – szám hozzáadásával. Könnyen feltörhető olyan programokkal, amelyek különböző nyelvű szótárakat használnak. Nagy a valószínűsége annak, hogy néhány órán belül a kódszó egy hacker kezébe kerül. Ezen túlmenően sok webhely ingyenesen kínál online jelszóválasztást.

Ennek a módszernek egy változata a jelszavak feltörése a kivonatolt jelszavak táblázatából. Egyszerűen fogalmazva, a hash a jelszavak titkosított értéke. Például a Windows-felhasználók jelszókivonatait egy speciális nyilvántartásban tárolják. Ha egy hacker elég képzett és kompetens a jelszókivonatok meghatározásához, akkor az adatbázisban meg tudja találni a jelszónak megfelelő jelszót. Vannak olyan előre elkészített táblázatok is, amelyek segítségével még gyorsabban kitalálható a jelszó a hash alapján.

Hogyan védd meg magad: ismét - ne használjon szótári szavakat. A brute force jelszavak ellen kivonattal lehet védekezni, de ez elég nehéz, és ehhez egy egész cikkre lesz szükség. Ez a feladat már azoknak a programozóknak a feladata, akik egy weboldal létrehozásán dolgoznak.

Keresse meg a jelszót nyers erővel

Hogyan lehet feltörni bármilyen jelszót? Nyers erővel, vagy szimbólumkombinációk nyers erővel történő keresésével. A szótári kereséssel ellentétben itt a lehetséges kombinációk maximális számát használjuk, és a feltörési idő kérdése csak a jelszó hosszában és összetettségében van. Például, ha egy brute-force program 100 000 jelszót generál másodpercenként, akkor 9 napig tart, amíg kiválaszt egy 7 karakterből álló kombinációt, 8 és 11 hónap között, 9 és 32 év között stb.

Hogyan védd meg magad: ne használjon 8 karakternél rövidebb jelszavakat, bármilyen bonyolultságú és méretű jelszó generálható.

Rosszindulatú programok és adathalász webhelyek

Az interneten bolyongva, valamit letöltve nem nehéz felkapni egy vírusprogramot (ezeket szokták trójai falónak nevezni), vagy adathalász oldalra jutni. A rosszindulatú program típusától függően közvetlenül a böngészőből lophat jelszavakat, vagy rögzítheti a billentyűleütéseket a billentyűzeten. Ezek az adatok ezután elküldésre kerülnek a támadónak.

Az adathalász webhely egy hamis webhely, amely egy népszerű webhely dizájnját másolja. Például a vkkkk.com. A felhasználó megvásárolja a tervezést, és megadja adatait, amelyeket a támadó azonnal megkap.

Hogyan védd meg magad: ne töltsön le szoftvert kétes forrásból, szoftvert a fejlesztőre vonatkozó információ nélkül (az operációs rendszerek megmondják az ilyen szoftvereket), ellenőrizze az oldal hitelességét, ne kövesse az ismeretlen e-mail címekről érkező hivatkozásokat, ne bízzon a csábító ajánlatokban a levélben, és ne bízzon a technológiai idegenekben.

Jelszótippelés online közvetlenül

Hogyan tudhatom meg még a jelszót? A legravaszabb támadók talán nem félnek betörni egy cég irodájába alkalmazottnak álcázva. Egyszerűen letörölhetik a port, megöntözhetik a virágokat, de gondosan rögzítik, hogy ki mit csinál és hol milyen jelszavakat ír be.

A bûnözõk telefonon is dolgozhatnak, technikusnak adják ki magukat, és felajánlják, hogy információt szolgáltatnak neki, hogy bármilyen rendszerhez hozzáférhessen.

Hogyan védd meg magad: Elég nehéz minden alkalmazottban magabiztosnak lenni, de fontos, hogy az alkalmazottakat megtanítsák az alapvető biztonsági módszerekre - ne írjon be jelszavakat idegenek előtt, ne ragasszon jelszavas matricákat az asztalokra és a számítógép-monitorokra.

Ez nem minden lehetőség a hackerek arzenáljában, azonban ezen alapvető technikák ismerete jelentősen csökkenti a bizalmas információk ellopásának kockázatát.

Az örökölt kód elemzése a forráskód elvesztése esetén: tegyen vagy ne?

Az örökölt kód elemzése a forráskód elvesztése esetén: tegyen vagy ne? A Windows nem töltődik be a frissítések telepítése után A laptop nem kapcsol be a Windows 10 frissítése után

A Windows nem töltődik be a frissítések telepítése után A laptop nem kapcsol be a Windows 10 frissítése után A jelszó feltörése: a leggyakoribb módszerek áttekintése

A jelszó feltörése: a leggyakoribb módszerek áttekintése Tiltsa le a titkosítást a táblagépen

Tiltsa le a titkosítást a táblagépen Izzó készítése. Edison izzója. Ki találta fel az első izzót? Miért jutott Edisonhoz minden dicsőség? Az izzólámpa eszközének változástörténete

Izzó készítése. Edison izzója. Ki találta fel az első izzót? Miért jutott Edisonhoz minden dicsőség? Az izzólámpa eszközének változástörténete Hogyan találhatja meg gyorsan telefonját a Google-on, bárhol is legyen

Hogyan találhatja meg gyorsan telefonját a Google-on, bárhol is legyen Az elektromos izzólámpát Oroszországban találták fel

Az elektromos izzólámpát Oroszországban találták fel