Le nouveau virus est le lapin malade. Qu'est-ce que le virus Bad Rabbit et comment protéger votre ordinateur. Supprimer le virus Bad Rabbit

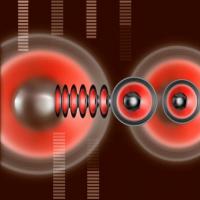

La troisième cyberattaque à grande échelle en un an. Cette fois, un virus avec un nouveau nom Bad Rabbit et de vieilles habitudes - cryptage des données et extorsion d'argent pour le déverrouillage. Et la Russie, l'Ukraine et certains autres pays de la CEI sont toujours dans la zone touchée.

Bad Rabbit suit le schéma habituel : il envoie un e-mail de phishing avec un virus ou un lien en pièce jointe. En particulier, les cybercriminels peuvent se présenter comme support technique Microsoft et demander d'urgence d'ouvrir un fichier joint ou de suivre un lien. Il existe une autre voie de distribution - une fausse fenêtre de mise à jour Adobe Lecteur Flash... Dans les deux cas, Bad Rabbit agit de la même manière que le sensationnel il n'y a pas si longtemps, il crypte les données de la victime et demande une rançon d'un montant de 0,05 bitcoin, soit environ 280 $ au taux de change du 25 octobre 2017 . Les victimes de la nouvelle épidémie étaient Interfax, l'édition de Saint-Pétersbourg de Fontanka, le métropolite de Kiev, l'aéroport d'Odessa et le ministère de la Culture d'Ukraine. Il y a des preuves que nouveau virus essayé d'attaquer plusieurs banques russes bien connues, mais cette entreprise a échoué. Les experts associent Bad Rabbit aux précédentes attaques majeures de cette année. La preuve en est le logiciel de cryptage similaire Diskcoder.D, et il s'agit du même ransomware Petya, légèrement modifié.

Comment se protéger de Bad Rabbit ?

Les experts recommandent aux propriétaires ordinateurs Windows créez le fichier "infpub.dat" et placez-le dans le dossier Windows sur le lecteur "C". En conséquence, le chemin devrait ressembler à ceci : C: \ windows \ infpub.dat. Cela peut être fait à l'aide d'un bloc-notes ordinaire, mais avec des droits d'administrateur. Pour ce faire, recherchez un lien vers le programme "Notepad", cliquez avec le bouton droit et sélectionnez "Exécuter en tant qu'administrateur".

Ensuite, il vous suffit d'enregistrer ce fichier à l'adresse C:\windows\, c'est-à-dire dans le dossier Windows du lecteur "C". Nom de fichier : infpub.dat, "dat" étant l'extension de fichier. N'oubliez pas de remplacer l'extension standard du bloc-notes "txt" par "dat". Après avoir enregistré le fichier, ouvrez le dossier Windows, recherchez le fichier infpub.dat créé, faites un clic droit dessus et sélectionnez "Propriétés", où tout en bas, vous devez cocher la case "Lecture seule". Ainsi, même si vous attrapez le virus Bad Rabbit, il ne pourra pas crypter vos données.

Mesures préventives

N'oubliez pas que vous pouvez vous protéger de tout virus simplement en suivant certaines règles. Cela semble banal, mais n'ouvrez jamais les lettres, et encore moins leurs pièces jointes, si l'adresse vous semble suspecte. Les e-mails d'hameçonnage, c'est-à-dire se faisant passer pour d'autres services, sont la méthode d'infection la plus courante. Regardez attentivement ce que vous ouvrez. Si le fichier joint à la lettre s'appelle "Document important.docx _______. Exe", vous ne devez absolument pas ouvrir ce fichier. De plus, vous devez avoir des sauvegardes fichiers importants... Par exemple, une archive familiale avec des photographies ou des documents de travail peut être dupliquée sur disque externe ou à stockage en ligne... N'oubliez pas à quel point il est important d'utiliser un Version Windows et installez les mises à jour régulièrement. Des correctifs de sécurité sont publiés régulièrement par Microsoft et ceux qui les installent n'ont aucun problème avec ces virus.

Virus- ransomware Mauvais Lapin ou Diskcoder.D. Il lance des réseaux d'entreprise de grandes et moyennes organisations, bloquant tous les réseaux.

Bad Rabbit ou "mauvais lapin" peut difficilement être qualifié de pionnier - il a été précédé par le ransomware Petya et WannaCry.

Bad Rabbit - quel type de virus

La propagation du nouveau virus a été étudiée par les experts de la société antivirus ESET et a découvert que Bad Rabbit a pénétré les ordinateurs des victimes sous le couvert d'une mise à jour Adobe Flash pour le navigateur.

La société antivirus estime que Win32 / Diskcoder.D, surnommé Bad Rabbit, est une version modifiée de Win32 / Diskcoder.C, mieux connue sous le nom de Petya / NotPetya, qui a frappé les systèmes informatiques d'organisations dans plusieurs pays en juin. L'association entre Bad Rabbit et NotPetya est indiquée par des correspondances dans le code.

L'attaque utilise le programme Mimikatz, qui intercepte les identifiants et les mots de passe sur la machine infectée. Le code contient également des identifiants et des mots de passe déjà enregistrés pour les tentatives d'accès administratif.

Le nouveau malware a corrigé les erreurs de cryptage des fichiers - le code utilisé dans le virus est destiné au cryptage lecteurs logiques, clés USB externes et images CD / DVD, ainsi que bootable partitions système disque. Ainsi, les experts en décryptage devront passer beaucoup de temps pour découvrir le secret du virus Bad Rabbit, disent les experts.

Le nouveau virus, selon les experts, agit selon un schéma standard pour les fournisseurs de cryptage - tombant dans le système depuis on ne sait où, il code les fichiers pour décoder les pirates qui demandent une rançon en bitcoins.

Déverrouiller un ordinateur coûtera 0,05 bitcoin, soit environ 283 $ au taux de change actuel. En cas de paiement de la rançon, les fraudeurs enverront un code clé spécial qui rétablira le fonctionnement normal du système et ne perdra pas tout.

Si l'utilisateur ne transfère pas de fonds dans les 48 heures, la rançon augmentera.

Mais, il convient de rappeler que payer la rançon peut être un piège qui ne garantit pas le déverrouillage de l'ordinateur.

ESET note qu'il n'y a actuellement aucune communication entre le malware et le serveur distant.

Le virus a le plus touché les utilisateurs russes et, dans une moindre mesure, les entreprises en Allemagne, en Turquie et en Ukraine. La propagation a eu lieu par le biais de milieux infectés. Les sites infectés connus ont déjà été bloqués.

ESET pense que les statistiques d'attaque correspondent largement à la répartition géographique des sites contenant du JavaScript malveillant.

Comment se protéger

Les spécialistes de la société Group-IB, engagée dans la prévention et l'investigation des cybercrimes, ont donné des recommandations sur la façon de se protéger du virus Bad Rabbit.

En particulier, pour se protéger contre un parasite du réseau, vous devez créer le fichier C:\windows\infpub.dat sur votre ordinateur, et lui définir des droits en lecture seule dans la section administration.

Par cette action, l'exécution du fichier sera bloquée, et tous les documents provenant de l'extérieur ne seront pas cryptés même s'ils sont infectés. Besoin de créer sauvegarde toutes les données précieuses pour ne pas les perdre en cas d'infection.

Les experts de Group-IB conseillent également de bloquer les adresses IP et noms de domaineà partir desquels les fichiers malveillants ont été distribués, définissez des bloqueurs de fenêtres contextuelles pour les utilisateurs.

Il est également recommandé d'isoler rapidement les ordinateurs dans le système de détection d'intrusion. Les utilisateurs de PC doivent également vérifier la pertinence et l'intégrité des sauvegardes des nœuds de réseau clés et mettre à jour leurs systèmes d'exploitation et leurs systèmes de sécurité.

"En termes de politique de mot de passe : en définissant une politique de groupe, interdisez le stockage des mots de passe dans LSA Dump en texte clair. Remplacez tous les mots de passe par des mots de passe complexes", a ajouté la société.

Prédécesseurs

En mai 2017, le virus WannaCry s'est propagé dans au moins 150 pays à travers le monde. Il a crypté des informations et exigé de payer une rançon, selon diverses sources, de 300 à 600 dollars.

Plus de 200 000 utilisateurs en ont souffert. Selon l'une des versions, ses créateurs se sont inspirés du malware américain de la NSA, Eternal Blue.

L'attaque mondiale du virus ransomware Petya le 27 juin a touché les systèmes informatiques d'entreprises dans plusieurs pays du monde, touchant principalement l'Ukraine.

Des ordinateurs du pétrole, de l'énergie, des télécommunications, des sociétés pharmaceutiques et des agences gouvernementales ont été attaqués. La cyberpolice ukrainienne a déclaré que l'attaque par ransomware avait été menée via le programme M.E.doc.

Le matériel a été préparé sur la base de sources ouvertes

Il pourrait s'agir d'un signe avant-coureur de la troisième vague de virus ransomware, selon Kaspersky Lab. Les deux premiers étaient les sensationnels WannaCry et Petya (alias NotPetya). Des experts en cybersécurité ont parlé à MIR 24 de l'émergence d'un nouveau malware réseau et de la manière de se défendre contre sa puissante attaque.

La plupart des victimes de l'attaque de Bad Rabbit se trouvent en Russie. Ils sont nettement moins nombreux sur le territoire de l'Ukraine, de la Turquie et de l'Allemagne, a noté le responsable du département de recherche antivirus de Kaspersky Lab. Viatcheslav Zakorjevsky... Les deuxièmes pays les plus actifs étaient probablement ceux où les utilisateurs suivent activement les ressources Internet russes.

Lorsque malware infecte un ordinateur, il crypte les fichiers qu'il contient. Il se propage à l'aide du trafic Web provenant de ressources Internet piratées, parmi lesquelles se trouvaient principalement les sites des médias fédéraux russes, ainsi que des ordinateurs et des serveurs du métro de Kiev, du ministère ukrainien des Infrastructures et de l'aéroport international d'Odessa. Une tentative infructueuse d'attaquer les banques russes du top 20 a également été enregistrée.

Le fait que Fontanka, Interfax et un certain nombre d'autres publications aient été attaqués par Bad Rabbit a été rapporté hier par Group-IB - il est spécialisé dans sécurité de l'information... L'analyse du code du virus a montré que Bad Rabbit est associé au ransomware Not Petya, qui en juin cette année a attaqué des sociétés énergétiques, de télécommunications et financières en Ukraine.

L'attaque se préparait depuis plusieurs jours et, malgré l'ampleur de l'infection, le ransomware a exigé des victimes de l'attaque des montants relativement faibles - 0,05 bitcoin (soit environ 283 $ ou 15 700 roubles). La rançon aura 48 heures. Après l'expiration de cette période, le montant augmente.

Les experts de Group-IB pensent que, très probablement, les pirates n'ont pas l'intention de gagner de l'argent. Leur objectif probable est de tester le niveau de protection des réseaux d'infrastructures critiques des entreprises, des ministères et des sociétés privées.

Il est facile d'être victime d'une attaque

Lorsqu'un utilisateur visite un site infecté, code malicieux transfère des informations le concernant à serveur distant... Ensuite, une fenêtre contextuelle apparaît vous demandant de télécharger une mise à jour pour Flash Player, ce qui est faux. Si l'utilisateur a approuvé l'opération "Installer / Installer", un fichier sera téléchargé sur l'ordinateur, qui à son tour lancera l'encodeur Win32 / Filecoder.D dans le système. De plus, l'accès aux documents sera bloqué, un message de rançon apparaîtra à l'écran.

Le virus Bad Rabbit analyse le réseau à la recherche d'ouverture ressources réseau, après quoi il lance un outil pour collecter les informations d'identification sur la machine infectée, et ce "comportement" diffère de ses prédécesseurs.

Les experts du développeur international de logiciels antivirus Eset NOD 32 ont confirmé que Bad Rabbit est une nouvelle modification du virus Petya, dont le principe était le même - le virus cryptait les informations et exigeait une rançon en bitcoins (le montant était comparable à Bad Rabbit - 300 $). Le nouveau malware corrige les erreurs de cryptage des fichiers. Le code utilisé dans le virus est conçu pour crypter les lecteurs logiques, les lecteurs USB externes et les images de CD/DVD, ainsi que les partitions de disque système amorçables.

Parlant du public qui a été attaqué par Bad Rabbit, responsable du support commercial, ESET Russie Vitaly Zemskikh a déclaré que 65% des attaques ont cessé produits antivirus les entreprises sont situées en Russie. Sinon, la géographie du nouveau virus ressemble à ceci :

Ukraine - 12,2%

Bulgarie - 10,2%

Turquie - 6,4%

Japon - 3,8%

autres - 2,4%

« Le ransomware utilise le bien connu Logiciel avec Open source appelé DiskCryptor pour chiffrer les disques de la victime. L'écran de message de verrouillage que l'utilisateur voit est presque identique aux écrans de verrouillage Petya et NotPetya. Cependant, c'est la seule similitude que nous ayons observée jusqu'à présent entre les deux logiciels malveillants. Dans tous les autres aspects, BadRabbit est un type de ransomware complètement nouveau et unique », déclare le directeur technique de Check Point Software Technologies. Nikita Dourov.

Comment se protéger de Bad Rabbit ?

Les propriétaires de systèmes d'exploitation autres que Windows peuvent pousser un soupir de soulagement, car le nouveau virus ransomware ne rend vulnérables que les ordinateurs dotés de cet "axe".

Pour vous protéger contre les logiciels malveillants réseau, les experts recommandent de créer un fichier C: \ windows \ infpub.dat sur votre ordinateur, tout en définissant des droits en lecture seule pour celui-ci - c'est facile à faire dans la section d'administration. Ainsi, vous bloquerez l'exécution du fichier, et tous les documents provenant de l'extérieur ne seront pas cryptés même s'ils sont infectés. Afin de ne pas perdre de précieuses données en cas d'infection virale, effectuez une sauvegarde (sauvegarde) maintenant. Et, bien sûr, il ne faut pas oublier que payer la rançon est un piège qui ne garantit pas que vous débloquerez votre ordinateur.

Rappelons que le virus en mai de cette année s'est propagé dans au moins 150 pays à travers le monde. Il a crypté des informations et exigé de payer une rançon, selon diverses sources, de 300 à 600 dollars. Plus de 200 000 utilisateurs en ont souffert. Selon l'une des versions, ses créateurs se sont inspirés du malware américain de la NSA, Eternal Blue.

Alla Smirnova s'est entretenue avec des experts

Bad Rabbit est un virus de cryptage ransomware. Il est apparu assez récemment et s'adresse principalement aux ordinateurs des utilisateurs en Russie et en Ukraine, et aussi partiellement en Allemagne et en Turquie.

Le principe de fonctionnement des virus ransomware est toujours le même : en pénétrant sur un ordinateur, un programme malveillant crypte les fichiers système et les données utilisateur, bloquant l'accès à l'ordinateur avec un mot de passe. Tout ce qui est affiché à l'écran est la fenêtre du virus, les demandes de l'intrus et le numéro de compte sur lequel il demande de transférer de l'argent pour déverrouiller. Après la distribution massive de crypto-monnaies, il est devenu populaire d'exiger une rançon en bitcoins, car les transactions avec elles sont extrêmement difficiles à suivre de l'extérieur. Bad Rabbit fait de même. Il exploite les vulnérabilités du système d'exploitation, notamment dans Adobe Flash Player, et s'infiltre sous couvert d'une mise à jour de celui-ci.

Après l'infection, BadRabbit crée dans dossier Windows le fichier infpub.dat, qui crée le reste des fichiers du programme : cscc.dat et dispci.exe, qui apportent leurs propres modifications aux paramètres Disque MBR utilisateur et créer leurs tâches comme le Planificateur de tâches. Ce malware a son propre site Web de paiement de rançon personnel, utilise le service de cryptage DiskCryptor, crypte avec les méthodes RSA-2048 et AE et surveille tous les appareils connectés à cet ordinateur essayer de les infecter aussi.

Selon l'évaluation de Symantec, le virus a reçu un statut de menace faible et, selon les experts, il a été créé par les mêmes développeurs que les virus détectés quelques mois avant Bad Rabbit, NotPetya et Petya, car ils ont des algorithmes de travail similaires. Le ransomware Bad Rabbit est apparu pour la première fois en octobre 2017 et ses premières victimes ont été le journal en ligne Fontanka, un certain nombre de médias et le site Web. agence de presse Interfax. La société Beeline a également été exposée à l'attaque, mais la menace a été prévenue à temps.

Remarque : Heureusement, sur ce moment les programmes de détection de telles menaces sont déjà plus efficaces qu'auparavant et le risque d'infection par ce virus a diminué.

Supprimer le virus Bad Rabbit

Réparation du chargeur de démarrage

Comme dans la plupart des cas de ce type, vous pouvez essayer de réparer le chargeur de démarrage Windows pour éliminer la menace. Dans le cas de Windows 10 et Windows 8, pour cela, vous devez connecter la distribution d'installation du système à une clé USB ou un DVD, et après avoir démarré à partir de celle-ci, accédez à l'option "Réparer votre ordinateur". Après cela, vous devez aller dans "Dépanner" et sélectionner " Ligne de commande».

Il reste maintenant à entrer les commandes les unes après les autres, en appuyant à chaque fois sur Entrée après avoir entré la commande suivante :

- bootrec / FixMbr

- bootrec / FixBoot

- bootrec / ScanOs

- bootrec / ReconstruireBcd

Après les opérations effectuées - quittez et redémarrez. Le plus souvent, cela suffit à résoudre le problème.

Pour Windows 7, les étapes sont les mêmes, seulement là "Invite de commandes" est dans "Options récupération du système"Sur la distribution d'installation.

Éliminer un virus via le mode sans échec

Pour utiliser cette méthode, vous devez être connecté mode sans échec avec prise en charge du réseau. Il s'agit d'un mode réseau, pas d'un simple mode sans échec. Sous Windows 10, cela peut être refait via la distribution d'installation. Après avoir démarré à partir de celui-ci, dans la fenêtre avec le bouton "Installer", appuyez sur la combinaison des touches Shift + F10 et entrez dans le champ:

bcdedit / set (par défaut) réseau de démarrage sécurisé

Sous Windows 7, vous pouvez simplement appuyer plusieurs fois sur F8 tout en allumant l'ordinateur et sélectionner ce mode de démarrage dans la liste du menu qui apparaît.

Après être entré en mode sans échec, l'objectif principal est de numériser système opérateur pour les menaces. Il est préférable de le faire via des utilitaires éprouvés tels que Reimage ou Malwarebytes Anti-Malware.

Éliminez une menace avec Recovery Center

Pour utilisation cette méthode il est nécessaire d'utiliser à nouveau la "Ligne de commande", comme dans les instructions ci-dessus, et après l'avoir démarré, entrez cd restore et confirmez en appuyant sur Entrée. Après cela, vous devez entrer rstrui.exe. La fenêtre du programme s'ouvrira, dans laquelle vous pourrez revenir au point de restauration précédent qui a précédé l'infection.

Bonjour! L'autre jour, une attaque de pirates informatiques à grande échelle par le nouveau virus ransomware Bad Rabbit, alias Diskcoder.D, a commencé en Russie et en Ukraine, en Turquie, en Allemagne et en Bulgarie. Le ransomware attaque actuellement réseaux d'entreprise grandes et moyennes organisations, bloquant tous les réseaux. Aujourd'hui, nous vous dirons ce qu'est ce cheval de Troie et comment vous pouvez vous en protéger.

Quel genre de virus ?

Bad Rabbit (Bad Rabbit) fonctionne selon le schéma standard des ransomwares : entrant dans le système, il encode des fichiers, pour le décryptage desquels les pirates ont besoin de 0,05 bitcoin, ce qui, au taux de change, est de 283 $ (ou 15 700 roubles). Ceci est signalé dans une fenêtre séparée, où vous devez réellement entrer la clé achetée. La menace est de type cheval de Troie Trojan.Win32.Generic, cependant, il contient également d'autres composants tels que DangerousObject.Multi.Generic et Rançon .Win 32.Gen.ftl.

Bad Rabbit - nouveau virus ransomware

Il est encore difficile de retracer complètement toutes les sources d'infection, mais les experts s'y consacrent désormais. Vraisemblablement, la menace pénètre dans le PC via des sites infectés sur lesquels la redirection est configurée, ou sous le couvert de fausses mises à jour pour des plugins populaires tels qu'Adobe Flash. La liste de ces sites ne fait que s'allonger jusqu'à présent.

Un virus peut-il être supprimé et comment puis-je me protéger ?

Il faut dire tout de suite qu'en ce moment tous les laboratoires antivirus ont commencé à analyser ce cheval de Troie. Si vous recherchez spécifiquement des informations sur la suppression du virus, ce n'est pas le cas en tant que tel. Abandonnons immédiatement le conseil standard - faites une sauvegarde du système, un point de retour, supprimez tel ou tel fichier. Si vous n'avez pas de sauvegarde, alors tout le reste ne fonctionne pas, les pirates ont pensé à de tels moments, en raison de la spécification du virus.

Je pense que, dans peu de temps, des décorateurs faits par des amateurs pour Bad Rabbit seront distribués - que ces programmes soient utilisés ou non, c'est votre affaire. Comme l'a montré le dernier ransomware Petya, cela aide peu de gens.

Mais vous pouvez empêcher la menace et la supprimer lorsque vous essayez d'entrer dans le PC. Les premiers à répondre aux informations faisant état d'une épidémie de virus ont été les laboratoires de Kaspersky et d'ESET, qui bloquent déjà les tentatives de pénétration. Navigateur Google Chrome a également commencé à identifier les ressources infectées et à avertir de leur danger. Voici ce que vous devez faire pour vous défendre contre BadRabbit en premier lieu :

- Si vous utilisez Kaspersky, ESET, Dr.Web ou d'autres analogues populaires pour la protection, vous devez mettre à jour les bases de données. De plus, pour Kaspersky, vous devez activer System Watcher et, dans ESET, appliquer les signatures avec la mise à jour 16295.

- Si vous n'utilisez pas de logiciel antivirus, vous devez bloquer l'exécution des fichiers C:\Windows\infpub.dat et C:\Windows\cscc.dat... Cela se fait via l'éditeur. stratégies de groupe ou AppLocker pour Windows.

- Assurez-vous de sauvegarder votre système. En théorie, une copie devrait toujours être stockée sur un support plug-in. Voici un petit tutoriel vidéo sur la façon de le créer.

Il est conseillé d'interdire l'exécution du service - Gestion des fenêtres Instrumentation (WMI)... Dans le top dix, le service s'appelle "Outils Gestion des fenêtres” ... Utilisez le bouton droit pour entrer dans les propriétés du service et sélectionnez dans "Type de démarrage" mode "Désactivée".

Conclusion

En conclusion, cela vaut la peine de dire la chose la plus importante - vous ne devriez pas payer la rançon, peu importe ce qui est crypté avec vous. De telles actions ne font qu'inciter les escrocs à créer de nouvelles attaques de virus. Suivez les forums des éditeurs d'antivirus qui, je l'espère, enquêteront bientôt sur le virus Bad Rabbit et trouveront une pilule efficace. Assurez-vous de suivre les points ci-dessus pour protéger votre système d'exploitation. En cas de difficultés dans leur mise en œuvre, désabonnez-vous en commentaire.

Codes postaux russes Rapidement et correctement, ou code postal par adresse

Codes postaux russes Rapidement et correctement, ou code postal par adresse Quelle est la meilleure période pour partir en vacances à Abu Dhabi

Quelle est la meilleure période pour partir en vacances à Abu Dhabi Modèles de calendrier de cours

Modèles de calendrier de cours Radioclubs, cercles, sections de jeunes

Radioclubs, cercles, sections de jeunes Radioclubs, cercles, sections de jeunes

Radioclubs, cercles, sections de jeunes