Logiciel pour travailler avec le réseau. Logiciel gratuit pour travailler avec le réseau. Systèmes d'exploitation réseau

L'éditeur CADE vectoriel 2D pour Windows a été développé par une société de CAO. Le programme vous permet d'établir facilement un schéma de réseau détaillé. L'une des fonctionnalités les plus utiles, à mon avis, est la possibilité de signer l'adresse IP, le numéro de série et le nom du fabricant pour chaque appareil sur le réseau. CADE comprend tous les modèles nécessaires à l'élaboration d'un schéma et est distribué de manière totalement gratuite.

Concept Draw Pro est l'un des outils de création de diagrammes d'entreprise les plus puissants, pas seulement en ligne. Il faut un minimum de temps pour maîtriser le programme - toutes les opérations s'effectuent par simple glisser-déposer. Concept Draw Pro est livré avec un ensemble complet de symboles de réseau, et tous les aspects du diagramme peuvent être personnalisés. Le coût de l'application est de 249 $.

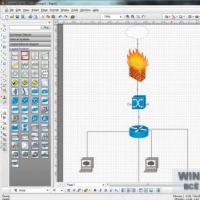

Dia est un logiciel de création de diagrammes open source, dont le principal inconvénient est son interface obsolète et son jeu de caractères primitif. Mais le programme est très facile à utiliser sans être distrait par des tâches superflues. Dia est gratuit et fonctionne sur presque toutes les distributions Linux de bureau.

Diagram Designer est un autre utilitaire gratuit avec une interface obsolète, mais très facile à utiliser, grâce à laquelle de nombreux utilisateurs l'aimeront sûrement. Contrairement à Dia, le programme offre une sélection beaucoup plus large de symboles et d'icônes. La seule chose que je n'aimais pas à propos de Diagram Designer était la nécessité de dessiner les connexions entre les ordinateurs à la main, car le programme utilise une forme arbitraire pour cela. Hormis ce petit défaut, DD est une solution décente.

eDraw Max est l'un des meilleurs outils de cette liste, à l'exception, bien sûr, de Visio. Le programme est facile à apprendre, possède une interface utilisateur pratique et, de plus, la plus moderne de toutes les options répertoriées. eDraw Max est un outil de création de diagrammes d'entreprise complet pour n'importe quel usage, pas seulement des diagrammes de réseau. La solution coûte 99,95 $ par licence, et plus il y a de licences, moins chacune coûte cher.

Il existe des programmes extrêmement infructueux, et l'éditeur de diagramme GoVisual est l'un d'entre eux. C'est un outil difficile à utiliser et qui donne des résultats loin d'être satisfaisants. Bien qu'il puisse toujours être utilisé pour établir un diagramme de réseau, il ne sera pas particulièrement lisible car l'éditeur de diagramme GoVisual manque de fonctionnalités utiles - en particulier, des icônes pour les périphériques réseau. Mais si quelqu'un veut un programme de création de diagrammes gratuit à quelque fin que ce soit, GoVisual est le bon choix car il est distribué gratuitement.

LanFlow est l'un des meilleurs. Le programme dispose d'une excellente interface, offre une riche sélection d'objets réseau et vous permet de créer facilement des schémas de réseaux locaux, de télécommunication, externes, ainsi que des schémas informatiques. LanFlow fournit même deux modèles de diagramme de réseau différents : diagramme 3D et noir et blanc. Pour créer un diagramme, sélectionnez simplement un modèle et faites-y glisser des objets appropriés, qui peuvent être regroupés, supprimés, etc. Une licence mono-utilisateur pour le programme coûte 89 $, donc LanFlow peut à juste titre être considéré comme l'une des meilleures alternatives Visio budgétaires.

Bien que NetProbe puisse également être utilisé pour la cartographie, l'objectif principal du programme est de surveiller les périphériques réseau en temps réel. Mais le principal avantage de NetProbe en tant qu'outil de création de diagrammes est que des périphériques réseau peuvent être ajoutés au diagramme selon les besoins, même à l'avance. Il n'est pas nécessaire de le faire manuellement - le composant NetProbe intégré analyse automatiquement le réseau et dresse une liste de tous les périphériques disponibles sur le réseau. La version Standard est gratuite, mais ne peut suivre que huit hôtes. La version Pro est à seulement 40 $ pour 20 hôtes, tandis que la version Entreprise, qui surveille 400 hôtes, est au prix de 295 $.

Network Notepad (littéralement "network notepad") est exactement ce que son nom suggère - un cahier pour dessiner des schémas de réseau. Mais malgré l'apparente simplicité, le programme possède des fonctionnalités riches, notamment des fonctions interactives (Telnet, navigation réseau, ping, etc.). Network Notepad possède une interface simple glisser-déposer et peut détecter automatiquement les périphériques Cisco. Le programme est distribué gratuitement.

Visio est bien entendu le standard de facto sur le marché des applications de création de diagrammes Windows. Le programme permet de créer facilement de beaux diagrammes de réseau et de les partager via un navigateur Web. Visio comprend un riche ensemble de modèles, notamment pour les centres de données, les services d'assistance, les racks réseau ; pour la consolidation de bureau, la planification de réseau pour l'entreprise, le centre de données ou le bureau à domicile ; pour les arbres de pannes, les plans HVAC, etc. Visio est la meilleure solution pour les diagrammes de réseau et n'est donc pas donné : 249,99 $ pour l'édition Standard, 559,99 $ pour l'édition Professionnelle et 999,99 $ pour la Premium 2010. Vous pouvez en savoir plus sur les fonctionnalités des versions sur la page officielle de Visio.

| Matériaux (modifier) |

Aujourd'hui, sur les forums, vous pouvez de plus en plus trouver des sujets tels que "Programmes d'invite pour les administrateurs système", "Quels programmes réseau sont les meilleurs", "Aidez-vous à choisir des programmes pour une grille composée d'un nombre N d'ordinateurs, de serveurs et d'autant d'utilisateurs ", etc. .d. Quel est le sens de la notion de « programmes de réseau » et à quoi servent-ils ?

Programmes réseau- ce logiciel est responsable du fonctionnement stable du parc informatique de l'organisation. Je pense qu'il est inutile d'expliquer que tous les ordinateurs d'une organisation doivent faire partie d'un réseau local commun, c'est pourquoi les programmes de ce type sont appelés programmes réseau.

Le réseau est performant dans l'entreprise deux fonctions principales... Premièrement, il permet aux employés de l'entreprise de travailler en équipe. Et, d'autre part, le réseau aide à mieux utiliser les ressources disponibles, aide à partager des ressources limitées ou coûteuses entre les employés. Par exemple, une imprimante pour chaque lieu de travail est chère et inefficace. Le partage de l'imprimante sur un réseau permet d'économiser sur les coûts d'équipement.

Les programmes réseau sont conçus pour résoudre de nombreux problèmes et problèmes associés au réseau, tels que : problèmes survenant avec l'équipement, le matériel et les logiciels, assurer la sécurité des informations de l'entreprise, l'inventaire des équipements, l'organisation du système de fichiers commun de l'entreprise, et bien plus encore . Et bien que la variété des réseaux informatiques soit aujourd'hui énorme, les problèmes sont à peu près les mêmes partout. Les programmes de réseau sont conçus pour les traiter le plus rapidement possible.

Il faut avant tout protéger le réseau des menaces externes : attaques de pirates, virus, sniffers, etc. Plus important encore, l'administrateur système doit parfois également protéger le réseau des utilisateurs internes. Certains pensent que puisqu'on leur a donné un ordinateur personnel, doté d'un accès à Internet et d'un accès aux documents, ils peuvent effectuer diverses actions sans être soumis à aucune critique ou sanction. Eh bien, par exemple, téléchargez quelques films. Et quoi, Internet dans l'organisation est illimité, plus de gigaoctets, moins de gigaoctets, quelle est la différence ? Ou ramenez une toute nouvelle carte vidéo à la maison et mettez votre ancienne en place. Tout de même, après tout, personne ne verra, ce qui veut dire qu'ils ne sauront pas. Les programmes du réseau le découvriront.

Vous pouvez nuire au système et inconsciemment, sans aucune arrière-pensée. Par exemple, ramenez les fichiers infectés de chez vous sur une clé USB et déposez-les dans un dossier partagé. Les virus ont la dangereuse propriété de se propager sur un réseau à la vitesse de la lumière, et la protection contre eux apparaît, en règle générale, un jour ou deux plus tard. Les spécialistes de la sécurité de l'information ont déjà compris qu'il ne servait à rien de rattraper indéfiniment les technologies des hackers, les cybercriminels ont toujours une longueur d'avance. Ainsi, les nouvelles techniques reposent de plus en plus sur la détection préventive des violations des systèmes d'information.

Pour qu'un administrateur soit au courant de tout ce qui se passe dans son parc informatique, les programmes réseau doivent répondre à tout ce qui est inhabituel sur le réseau. Par exemple, si le temps de réponse d'un équipement est dépassé. cela peut indiquer soit sa panne, soit la chute d'un service important pour le fonctionnement de l'équipement.

Les programmes réseau doivent répondre à un dépassement de la limite de trafic allouée à une organisation ou un bureau, ou à une baisse de la vitesse de la connexion Internet. Les raisons de ces phénomènes peuvent être multiples : d'un employé pas trop consciencieux qui télécharge des films et télécharge une chaîne pendant la journée de travail, et des problèmes d'équipement réseau, à un fournisseur pas trop honnête.

Le plus souvent, dans les organisations, les programmes réseau sont conçus pour aider l'administrateur système ou le responsable informatique à inventorier et surveiller les équipements. Dans ce cas, lorsqu'il s'agit des actifs incorporels de l'entreprise, de ses biens, il est important d'informer l'administrateur du système des problèmes survenus. Après tout, nous parlons de l'honnêteté et de la fiabilité des employés !

De tout ce qui précède, une conclusion tout à fait évidente s'ensuit : les programmes réseau sont conçus non pas pour empêcher la panne de l'équipement ou pour résoudre tous les problèmes qui surviennent sur le réseau, mais pour avertir l'administrateur du problème à temps - même avant les plaintes des utilisateurs qui " ne fonctionne pas ”,“ n'entre pas ”,“ ralentit ”.

Les outils d'administration du système d'exploitation intégrés ne sont pas toujours pratiques ou n'ont souvent pas de fonctionnalités suffisantes. Par conséquent, l'arsenal de l'administrateur système est finalement reconstitué avec des utilitaires, des modules complémentaires et des scripts utiles qui simplifient considérablement les tâches quotidiennes. C'est doublement gratifiant lorsque la solution trouvée permet non seulement de faire face à un problème spécifique, mais est également distribuée gratuitement.

Scanner IP avancé

L'administrateur système doit tout savoir sur les systèmes fonctionnant sur le réseau et y accéder rapidement. Advanced IP Scanner, conçu pour une analyse multithread rapide d'un réseau local, aide à faire face à cette tâche. AIPS est fourni entièrement gratuitement, sans aucune réserve. Le programme est très simple et facile à utiliser. Après avoir démarré AIPS, il vérifie les adresses IP des interfaces réseau de l'hôte sur lequel il est installé et attribue automatiquement la plage IP aux paramètres de scan ; si l'adresse IP n'a pas besoin d'être modifiée, il reste à lancer l'opération d'analyse. En conséquence, nous obtiendrons une liste de tous les périphériques réseau actifs. Pour chacun, toutes les informations possibles seront collectées : adresse MAC, fabricant de la carte réseau, nom du réseau, utilisateur enregistré dans le système, ressources et services partagés disponibles (dossiers partagés, HTTP, HTTPS et FTP). Presque toutes les options d'analyse peuvent être configurées, par exemple, modifier la vitesse ou exclure l'analyse d'un certain type de ressources réseau (dossiers partagés, HTTP, HTTPS et FTP). Vous pouvez vous connecter à n'importe quelle ressource en un clic, il vous suffit de la marquer dans la liste. AIPS est intégré au logiciel Radmin et lors de l'analyse, il trouve toutes les machines exécutant Radmin Server. Le résultat de l'analyse peut être exporté vers un fichier (XML, HTML ou CSV) ou enregistré dans les favoris (prise en charge du glisser-déposer). À l'avenir, si vous devez accéder à l'ordinateur client souhaité, vous n'aurez plus besoin d'analyser le réseau. Si l'appareil distant prend en charge la fonction Wake-on-LAN, elle peut être activée ou désactivée en sélectionnant l'élément de menu approprié.

NetWrix, société spécialisée dans le développement de solutions d'audit des évolutions de l'infrastructure informatique, propose dix utilitaires gratuits et très utiles destinés à simplifier considérablement l'administration de Windows. Par exemple, NetWrix Inactive Users Tracker vous permet de résoudre l'un des problèmes de sécurité urgents - la présence de comptes inactifs que personne n'utilise depuis un certain temps (employés licenciés, voyages d'affaires, déplacements professionnels, enregistrement temporaire, etc.). Les responsables RH avertissent rarement le service informatique des changements, et un tel compte peut facilement être exploité par un attaquant. L'utilitaire vérifie périodiquement tous les comptes des domaines et signale ceux qui n'ont pas été consultés depuis un certain temps. Dans la version gratuite, en tant qu'actions, il est possible de spécifier uniquement un avertissement par e-mail (il suffit de définir les paramètres SMTP), toutes les autres opérations sont effectuées manuellement par l'administrateur, bien que l'avertissement dans notre cas soit suffisant. Dans la version payante, sont disponibles : la mise en place automatique d'un mot de passe aléatoire, la désactivation d'un compte et le déplacement vers une autre OU, un filtre OU pour rechercher des comptes. L'applet de commande get-NCInactiveUsers PowerShell est proposée séparément, ce qui permet d'obtenir une liste des utilisateurs inactifs (l'attribut "lastLogon" est coché) et de simplifier l'écriture des scripts correspondants.

Logiciel gratuit WinAudit

WinAudit est un utilitaire gratuit de Parmavex Services qui vous permet d'effectuer un audit complet du système. Ne nécessite pas d'installation, peut être exécuté en mode ligne de commande. Le programme a une interface simple et localisée, il peut fonctionner sur toutes les versions de Windows, y compris 64 bits. La collecte des données prend environ une minute (la durée du processus peut varier en fonction du système d'exploitation et de la configuration de l'ordinateur), le rapport résultant se compose de 30 catégories (configurables). En conséquence, l'administrateur peut obtenir des données sur le système, les logiciels installés et les mises à jour, indiquant la version et le fournisseur, les appareils connectés ; une liste des ports réseau ouverts (numéro, service, programme, etc.) et des dossiers ouverts ; sessions actives; installations de sécurité; droits d'accès à la périphérie ; informations sur les comptes et les groupes ; liste des tâches/services ; programmes de démarrage ; les enregistrements de journaux et les statistiques du système (temps de fonctionnement, utilisation de la mémoire, utilisation du disque). Vous pouvez également rechercher des fichiers spécifiques par nom. Par exemple, pour rechercher de la musique et des vidéos sur les disques durs d'un utilisateur, définissez simplement les extensions appropriées (avi, mp3, etc.). Le résultat peut être ouvert sous forme de page Web, exporté vers un fichier de nombreux formats courants (txt, XML, CSV, PDF) ou vers une base de données (à l'aide de l'assistant, tous les formats courants sont pris en charge : MS SQL, MS Access, MySQL, Oracle et autres), envoyer par e-mail et imprimer.

Comptabilité informatique avec CheckCfg

Le problème de la comptabilité du matériel de bureau et des logiciels usagés est aigu dans toute organisation. Vous pouvez le résoudre de différentes manières, l'une des options est proposée par le développeur Andrey TatukovCheckCfg. Cette solution collecte périodiquement des données sur le matériel, le système d'exploitation et les programmes, y compris le type de processeur, la quantité de RAM, l'espace disque, l'état S.M.A.R.T. etc. Dans le même temps, CheckCfg gère facilement plusieurs centaines d'ordinateurs. Le résultat est affiché sous une forme arborescente pratique, les répertoires locaux sont faciles d'accès. Chaque PC peut se voir attribuer un numéro d'inventaire, si nécessaire, il est facile de générer un rapport au format RTF.

CheckCfg est un ensemble de programmes. Pour la collecte directe de données sur l'ordinateur, CheckCfg est responsable, qui est lancé au démarrage du système d'exploitation et écrit le résultat dans un fichier. Les informations sont gérées et archivées à l'aide du programme de comptabilité Sklad, qui traite les fichiers créés par CheckCfg et les enregistre dans sa base de données, après quoi des rapports peuvent être générés. À l'aide du programme Sklad_w, vous pouvez visualiser facilement les configurations actuelles des ordinateurs et les données de base sur les équipements de bureau (par adresses IP, CPU, mémoire, logiciel). Pour analyser les changements dans la configuration du PC et en informer l'administrateur, un autre utilitaire est utilisé - Doberman. Peut-être que le réglage ne semblera pas tout à fait trivial, car vous devez créer manuellement les fichiers de configuration nécessaires, mais la description détaillée sur le site et les modèles disponibles vous permettent de tout comprendre sans problème.

MailArchiva édition Open Source

Certains serveurs de messagerie, tels que MS Exchange, disposent de fonctions d'archivage de messagerie qui vous permettent de retrouver les anciens messages si nécessaire, notamment pour identifier les fuites d'informations confidentielles lors d'enquêtes sur des incidents. Dans d'autres cas, vous devez fournir ces fonctions vous-même. Une variante de la solution est le développement de la société MailArchiva, qui est compatible avec la plupart des serveurs de messagerie modernes (Lotus Domino, MS Exchange, MDaemon, Postfix, Zimbra, Sendmail, Scalix, Google Apps). L'archivage via les protocoles SMTP, IMAP / POP3, WebDAV et Milter est pris en charge (le programme dispose d'un serveur SMTP et Milter intégré, d'un client IMAP / POP). Pour éviter de collecter tout le courrier, vous pouvez créer des règles d'archivage. Trois niveaux d'accès aux données enregistrées sont mis en œuvre : utilisateur (uniquement son propre courrier), administrateur (paramètres et propre courrier) et auditeur (tout le courrier peut être limité par des règles). La version Open Source de MailArchiva fournit également une fonctionnalité de recherche intuitive, y compris les pièces jointes (Word, PowerPoint, Excel, OpenOffice, PDF, RTF, ZIP, tar, gz). MailArchiva fonctionne sur Windows, Linux, FreeBSD et Mac OS X.

Analyse des performances des journaux

En cas de problèmes de performances du système, il est assez difficile de détecter un goulot d'étranglement à l'aide de l'Analyseur de performances Windows standard sans expérience. Afin de déterminer quelles mesures doivent être prises et comment interpréter correctement le résultat, vous devrez parcourir attentivement la documentation. L'utilitaire PAL (Analyse des performances des journaux, pal.codeplex.com) permet de trouver le goulot d'étranglement beaucoup plus facilement. Une fois lancé, il scanne les journaux et les analyse à l'aide de modèles intégrés. Actuellement, il existe des paramètres pour la plupart des produits MS populaires - IIS, MOSS, SQL Server, BizTalk, Exchange, Active Directory et autres. Après le démarrage, l'administrateur active les compteurs nécessaires dans l'assistant PAL en sélectionnant simplement un modèle dans la liste des modèles proposés, précise les paramètres actuels du serveur (nombre de CPU et autres), l'intervalle d'analyse et le répertoire de sauvegarde du résultat. Après un certain temps, un rapport HTML et XML détaillé sera publié avec la description, le nom du compteur et les métriques (Min, Avg, Max et Hourly Trend). Le rapport peut ensuite être facilement copié dans n'importe quel document. Mais vous devrez toujours déterminer vous-même les paramètres collectés. Bien que si le PAL montre que la caractéristique est dans le secteur vert, ne vous inquiétez pas. La demande elle-même est enregistrée dans le script PAL.ps1 PowerShell, qui peut être enregistré pour une utilisation ultérieure. Les modèles sont des fichiers XML ; en prenant n'importe lequel d'entre eux comme exemple, vous pouvez créer votre propre version. L'éditeur PAL intégré est proposé pour éditer les paramètres dans le modèle.

Win7 est officiellement pris en charge, mais fonctionne sur tous les systèmes d'exploitation MS, à commencer par WinXP (32/64). Pour l'installer, vous avez besoin de PowerShell v2.0 +, de MS .NET Framework 3.5SP1 et de MS Chart Controls pour Microsoft .NET Framework 3.5.

Créer un point d'accès avec un routeur virtuel

La situation où un ordinateur avec une carte Wi-Fi doit être transformé en point d'accès n'est pas rare aujourd'hui. Par exemple, vous devez déployer rapidement un WLAN ou étendre votre couverture Wi-Fi. Initialement, le fonctionnement d'une carte sans fil n'était fourni que dans l'un des deux modes suivants : point à point, lorsque les clients se connectent les uns aux autres, ou en tant que point d'accès. Dans Win7 / 2k8 (sauf pour Win7 Starter Edition), il est devenu possible de virtualiser les connexions réseau (technologie Wi-Fi virtuelle), ce qui permet de créer plusieurs modules Wi-Fi avec leurs propres paramètres à l'aide d'un seul adaptateur Wi-Fi physique. Ainsi, l'ordinateur peut être connecté au Wi-Fi et en même temps faire office de point d'accès (SAPoint, Software Access Point). La connexion à ce hotspot virtuel est sécurisée via WPA2. Vous pouvez transformer un PC exécutant Win7 / 2k8R2 en point d'accès à l'aide de l'utilitaire de console Netsh, via le Centre réseau et partage, ou en utilisant l'application Virtual Router, qui possède une interface graphique intuitive et des paramètres très simples. Après avoir démarré Virtual Router, il vous suffit de spécifier le SSD et le mot de passe pour vous connecter, puis d'activer le point d'accès. Si nécessaire, vous pouvez également arrêter le point chaud en appuyant sur un bouton. De plus, la fenêtre affiche les connexions actuelles au point, pour chacune, vous pouvez définir sa propre icône et modifier certains paramètres.

Gestion des connexions RDC - RDCMan

Pour le contrôle à distance des serveurs et des PC exécutant Windows, le composant logiciel enfichable Remote Desktop Connection est conçu. Si vous devez établir de nombreuses connexions RDP avec des paramètres différents, il devient alors peu pratique de travailler avec. Au lieu d'enregistrer méthodiquement les paramètres individuels pour chaque ordinateur distant, vous pouvez utiliser le gestionnaire de connexion au bureau à distance gratuit RDCMan pour automatiser ce processus. Après le démarrage, spécifiez les paramètres de connexion RDP qui seront utilisés par défaut et hérités par toutes les connexions. Ici, nous définissons les informations d'identification générales, la passerelle, les paramètres d'écran, les paramètres de sécurité et bien plus encore. Ensuite, nous créons le nombre requis de groupes système (par exemple, par objectif, emplacement, version du système d'exploitation), pour chacun d'eux, vous pouvez spécifier des paramètres de connexion spécifiques. Et la dernière étape consiste à remplir les groupes de systèmes. Pour ajouter un serveur, il vous suffit de saisir le nom de domaine ; si un paramètre diffère des paramètres du groupe, vous pouvez immédiatement le redéfinir. Si nécessaire, les systèmes peuvent être facilement déplacés entre les groupes par simple glisser-déposer. S'il existe de nombreux systèmes, il est plus facile de créer un fichier texte en spécifiant un nom par ligne, puis de transmettre le blanc à l'utilitaire. Maintenant, pour vous connecter, sélectionnez simplement le serveur requis et cliquez sur l'élément « Connecter » dans le menu contextuel. Vous pouvez activer simultanément plusieurs connexions et basculer entre elles.

Outils Active Directory gratuits

La gestion des paramètres Active Directory à l'aide d'outils standard n'est pas toujours simple et pratique. Dans certaines situations, les outils Active Directory gratuits de ManageEngine vous aideront. Le kit se compose de quatorze utilitaires, exécutés à partir d'un seul shell. Pour plus de commodité, ils sont divisés en six groupes : rapport d'utilisateur AD, rapport SharePoint, gestion des utilisateurs, informations de domaine et de contrôleur de domaine, outils de diagnostic et gestion de session. Par exemple, le lancement du rapport d'utilisateur de mot de passe vide vous permettra d'obtenir une liste de comptes avec des mots de passe vides, GetDuplicates - pour obtenir des comptes avec les mêmes attributs, CSVGenerator - pour enregistrer les données de compte Active Directory dans un fichier CSV. Autres fonctionnalités : rapporter l'heure de la dernière connexion, récupérer les données d'AD en fonction d'une requête, générer des rapports sur les installations de SharePoint, gérer les comptes locaux, afficher et modifier les politiques de mot de passe du domaine, obtenir une liste des contrôleurs de domaine et leurs rôles, gérer leur réplication, surveiller leur fonctionnement (charge CPU, RAM, disques durs, performances, etc.), gestion de session de terminal et bien plus encore.

Machine à remonter le temps de Comodo

La possibilité de restaurer le système à l'aide du composant Restauration du système est intégrée à Windows, à commencer par XP, mais sa fonctionnalité, pour le moins, est limitée, de sorte que des applications tierces sont souvent utilisées pour la sauvegarde. L'utilitaire gratuit Comodo Time Machine (comodo.com) vous permet de restaurer le système d'exploitation à n'importe quel état précédent. De plus, cela fonctionnera même si le système d'exploitation a complètement arrêté de se charger. Au cours du processus, CTM crée des points de restauration (manuellement ou selon un calendrier), tous les fichiers système modifiés, le registre et les fichiers utilisateur y sont enregistrés. C'est un gros avantage par rapport à la restauration du système, qui enregistre et restaure uniquement les fichiers système et le registre. La première copie a la taille maximale, les autres copies ne stockent que les fichiers modifiés. Afin d'économiser de l'espace disque libre, vous devez périodiquement créer un nouveau point de contrôle, en supprimant les anciennes archives. Pour pouvoir restaurer le système d'exploitation, les informations sur CTM sont écrites dans le secteur de démarrage ; pour appeler le menu correspondant, il suffit d'appuyer sur la touche "Accueil". Vous pouvez également restaurer l'état du système d'exploitation selon un calendrier, par exemple, configurer le comportement de l'utilitaire de sorte que chaque redémarrage revienne automatiquement à une version "propre" du système. Cela sera utile, par exemple, dans les cybercafés, où les utilisateurs laissent derrière eux beaucoup de déchets dans le système. En plus de la récupération complète du système d'exploitation, l'utilitaire offre la possibilité d'obtenir une version antérieure de n'importe quel fichier de l'archive. La recherche a été implémentée, vous pouvez donc trouver les données dont vous avez besoin sans aucun problème.

Amanda

La tâche de sauvegarde centralisée des données à partir des postes de travail et des serveurs exécutant Windows et * nix peut être résolue à l'aide d'AMANDA Advanced Maryland Automatic Network Disk Archiver). Initialement, le programme a été créé pour fonctionner avec les lecteurs de bande, mais au fil du temps, les développeurs ont proposé un mécanisme appelé "bandes virtuelles" (vtapes), qui vous permet de sauvegarder les données collectées sur des disques durs et des CD / DVD. AMANDA est un complément pratique au dump/restore des programmes Unix standard, GNU tar et quelques autres, donc ses principales caractéristiques doivent être considérées précisément en termes de capacités de ces utilitaires de base. Fonctionne sur une base client-serveur. Toutes les méthodes d'authentification disponibles sont utilisées pour accéder aux ordinateurs : Kerberos 4/5, OpenSSH, rsh, bsdtcp, bsdudp ou mot de passe Samba. Pour collecter les données des systèmes Windows, un agent spécial ou, alternativement, Samba est utilisé. La compression et le cryptage (GPG ou amcrypt) des informations peuvent être effectués aussi bien directement sur le client que sur le serveur. Tous les réglages des paramètres de sauvegarde sont effectués exclusivement sur le serveur, il existe des modèles prêts à l'emploi dans la livraison, il est donc assez facile de le comprendre.

Core Configurator 2.0 pour Server Core

La configuration initiale d'un serveur exécutant Win2k8/R2 en mode Server Core s'effectue dans la console à l'aide de commandes. Pour faciliter les choses, les développeurs du système d'exploitation ont ajouté un script interactif SCONFIG.cmd à R2, qui permet de configurer les paramètres de base du système. Une alternative est disponible sur Codeplex - le merveilleux Core Configurator. Pour son fonctionnement, vous aurez besoin des composants NetFx2-ServerCore, NetFx2-ServerCore et PowerShell. Après avoir démarré Start_CoreConfig.wsf, nous obtenons un menu, dans lequel nous trouvons plusieurs éléments qui donnent accès aux principaux paramètres qui devraient être gérés à partir de la ligne de commande : activation du produit, définition de la résolution de l'écran, horloge et fuseau horaire, interface réseau, définir les autorisations pour les connexions RDP distantes, gérer les comptes locaux, configurer le pare-feu Windows, activer/désactiver WinRM, changer le nom de l'ordinateur, le groupe de travail ou le domaine, configurer le rôle, les fonctionnalités, Hyper-V et démarrer DCPROMO. Si vous cochez la case "Charger au démarrage de Windows", le programme sera chargé avec le système.

Gestionnaire RBAC Exchange 2010

Exchange 2010 introduit un nouveau modèle d'accès basé sur les rôles qui vous permet d'affiner le niveau de privilège des utilisateurs et des administrateurs en fonction des tâches qu'ils effectuent. Le seul inconvénient est que les outils de gestion intégrés utilisant les applets de commande PowerShell peuvent ne pas sembler pratiques et compréhensibles pour tout le monde. Plus avancé est le gestionnaire RBAC gratuit d'Exchange 2010 (interface graphique de l'éditeur RBAC, rbac.codeplex.com), qui offre une interface graphique claire pour définir les propriétés de tous les rôles. Faire face à ses fonctionnalités ne sera pas difficile, même pour un débutant. Le programme est écrit en C# et utilise PowerShell. Pour travailler, vous devez installer les outils de gestion Exchange 2010.

PowerGUI

Dès son apparition, le shell de commande PowerShell a gagné la sympathie des administrateurs Windows, qui avaient depuis longtemps besoin d'un outil pour automatiser de nombreuses tâches. Avec les premières versions de PowerShell, les développeurs Microsoft n'étaient pas en mesure de proposer un éditeur plus ou moins fonctionnel, alors plusieurs projets tiers ont rempli le créneau. Le meilleur d'entre eux aujourd'hui est PowerGUI, qui fournit une interface graphique facile à utiliser pour créer et déboguer efficacement des scripts PowerShell. Dans le même temps, les auteurs proposent des ensembles de scripts prêts à l'emploi pour résoudre de nombreux problèmes - ils peuvent être utilisés dans leurs développements.

PuTTY multi-onglets

Le client PuTTY gratuit est bien connu des administrateurs qui doivent se connecter à des hôtes distants à l'aide de SSH, Telnet ou rlogin. Il s'agit d'un programme très pratique qui vous permet d'enregistrer les paramètres de session pour une connexion rapide au système sélectionné. Le seul inconvénient est qu'avec un grand nombre de connexions, le bureau est chargé avec de nombreuses fenêtres ouvertes. Ce problème est résolu par le module complémentaire Multi-Tabbed PuTTY, qui implémente le système d'onglets.

INFO

PuTTY a été développé à l'origine pour Windows, mais a ensuite été porté sur Unix.Conclusion

Souvent, il n'est pas nécessaire de chercher une solution à un problème spécifique : très probablement, d'autres administrateurs l'ont déjà rencontré et ont proposé leur propre version - un utilitaire ou un script spécifique pour lequel vous n'avez même pas besoin de payer.

Réseaux locaux ne sont plus quelque chose d'inhabituel, comme à l'aube de leur création. Les avantages de tels réseaux sont évidents. Les utilisateurs d'ordinateurs réunis dans un seul réseau local auront accès aux fichiers et dossiers partagés et pourront assez facilement échanger les informations nécessaires, éditer des documents, jouer à des jeux en utilisant les modes de commande, etc. Cependant, cela ne s'applique qu'aux ordinateurs connectés les uns aux autres. en utilisant des fils et une assez grande quantité d'équipements "en fer". Mais que faire quand les ordinateurs sont assez éloignés les uns des autres ? C'est là que les produits logiciels pour la création de réseaux locaux virtuels viennent à la rescousse. Parmi eux, il existe assez souvent des programmes entièrement gratuits. Télécharger des programmes gratuits pour créer des réseaux locaux et les installer sur votre ordinateur n'est plus un problème maintenant. Comme on dit, il y aurait une envie. Parmi les burnouts gratuits pour les réseaux locaux, ces applications peuvent être divisées en deux types principaux. Le premier type vous permet de créer un réseau privé virtuel de manière à ce que l'un des ordinateurs joue le rôle d'un serveur. Et cela inclut également les programmes qui utilisent alternativement des ordinateurs comme serveur principal. Dans ce cas, l'échange de données s'effectue en utilisant les technologies P2P (peer-to-peer), c'est-à-dire en utilisant le protocole universel BitTorrent. Le deuxième type comprend des programmes où le rôle de serveur central est joué par le serveur distant du fabricant du logiciel. Ici, il vous suffit de vous inscrire sur le site Web du fabricant. Si nous parlons de programmes gratuits de ce type, alors, par rapport à leurs homologues payants, ils vous permettent de créer des réseaux avec la connexion d'une douzaine d'ordinateurs ou de comptes. Il est clair que des homologues rémunérés peuvent créer des réseaux avec la connexion de plusieurs centaines d'ordinateurs. Cependant, pour un usage domestique ou de petits bureaux, 15 à 20 utilisateurs sont parfaitement suffisants. Il faut dire que les réseaux créés à l'aide de telles applications ont toutes les capacités des réseaux filaires classiques. Et le cadre, dans la plupart des cas, est très similaire. La différence entre de tels programmes peut également être que parfois un ordinateur n'est lié qu'à une seule adresse IP spécifique. Dans certains autres cas, une adresse IP peut être attribuée automatiquement. Pour travailler dans un tel réseau, seul le programme installé sur l'ordinateur sera nécessaire. Certains logiciels VPN gratuits vous permettent même d'utiliser les informations d'identification de nombreux pagers Internet, tels que les comptes Jabber. Cependant, les capacités de ces programmes sont assez similaires les unes aux autres. Certaines fonctionnalités supplémentaires peuvent différer, telles que les discussions intégrées ou les fonctionnalités de messagerie texte courte. Il semble qu'aujourd'hui, les réseaux virtuels soient toujours préférables, car ils permettent de combiner des ordinateurs en un seul réseau, situé même dans différentes parties du globe. Sur notre site, vous pouvez télécharger les programmes les plus modernes pour créer des réseaux locaux.

Logiciel réseau Est un logiciel qui vous permet d'organiser le travail de l'utilisateur sur le réseau. Il est représenté par un logiciel général, système et spécial (Fig. 6.5).

Riz. 6.5.

Logiciel de mise en réseau général comprend :

- navigateur - un navigateur Web (comme Internet Explorer). Le navigateur contient les outils suivants : un programme pour travailler avec le courrier électronique (lecture, création, édition et envoi de messages électroniques) ; un programme pour travailler avec un serveur d'actualités (abonnement à un groupe d'actualités, lecture d'actualités, création et transfert de messages), un éditeur de texte ;

- Éditeurs HTML - éditeurs conçus pour créer des pages Web;

- outils web graphiques - des outils conçus pour optimiser les éléments graphiques des pages web ;

- traducteurs automatiques - des logiciels de visualisation de pages Web en plusieurs langues ;

- programmes de réseau antivirus - les programmes utilisés pour empêcher les virus logiciels d'entrer dans l'ordinateur de l'utilisateur ou de les propager sur le réseau local de l'entreprise.

À logiciel système comprendre:

système opérateur - un élément indispensable du logiciel système, garantissant l'efficacité

le fonctionnement de l'ordinateur dans divers modes, organisant l'exécution de programmes et l'interaction de l'utilisateur et des appareils externes avec l'ordinateur ;

- programmes de services - des programmes qui étendent les capacités du système d'exploitation, fournissant à l'utilisateur et à ses programmes un ensemble de services supplémentaires ;

- système d'entretien - un système qui facilite les diagnostics, les tests d'équipement et le dépannage dans un PC.

Systèmes d'exploitation réseau spéciaux sont conçus pour la gestion de réseau. Selon son organisation, ce type de système d'exploitation réseau peut être divisé en d'égal à égal (Réseau Peer-to-Peer) et avec serveur dédié (Réseau de serveurs de fichiers dédié).

Les systèmes d'exploitation de réseau peer-to-peer incluent NetWare Lite, Personal NetWare (Novell), Windows For Workgroups (Microsoft), LANtastic (Artisoft).

Systèmes d'exploitation réseau

V système d'exploitation réseau il y a plusieurs parties :

- Outils de gestion des ressources locales WS - fonctions de distribution de RAM entre les processus, d'ordonnancement et d'ordonnancement des processus, de contrôle de processeurs dans des machines multiprocesseurs, de contrôle de périphériques et d'autres fonctions de gestion des ressources locales du système d'exploitation ;

- moyens de fournir des ressources propres et des services à usage général - le côté serveur de l'OS (serveur). Ces outils assurent par exemple le verrouillage des fichiers et des enregistrements, nécessaire à leur partage ; maintenir des répertoires de noms de ressources de réseau ; traiter les demandes d'accès à distance à votre propre système de fichiers et base de données ; gestion des files d'attente de requêtes des utilisateurs distants vers leurs périphériques ;

- moyens de demander l'accès aux ressources et services distants et leur utilisation - le côté client de l'OS (redirecteur). Cette partie reconnaît et redirige les demandes vers les ressources distantes des applications et des utilisateurs vers le réseau. Dans ce cas, la requête provient de l'application sous une forme locale, et est transmise au réseau sous une forme différente répondant aux exigences du serveur. La partie cliente reçoit également les réponses des serveurs et les convertit dans un format local, de sorte que pour l'application, l'exécution des requêtes locales et distantes est indiscernable ;

- outils de communication OS, par lesquels les messages sont échangés sur le réseau. Cette partie fournit l'adressage et la mise en mémoire tampon des messages, la sélection d'une route de transmission des messages sur le réseau, la fiabilité de la transmission, c'est-à-dire la est un moyen de transport de messages.

Logiciel gratuit pour travailler avec le réseau

Logiciel gratuit pour travailler avec le réseau Comment fonctionne le générateur de mot de passe

Comment fonctionne le générateur de mot de passe Enregistrer une vidéo avec du son à partir d'un écran d'ordinateur : présentation du logiciel Copier un programme d'écran d'ordinateur

Enregistrer une vidéo avec du son à partir d'un écran d'ordinateur : présentation du logiciel Copier un programme d'écran d'ordinateur Premiers pas avec Mozilla Firefox - Télécharger et installer

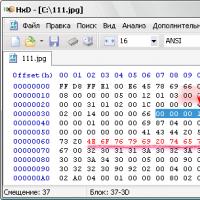

Premiers pas avec Mozilla Firefox - Télécharger et installer Meilleurs éditeurs hexadécimaux gratuits (hex) Récupérer des archives dans WinRAR

Meilleurs éditeurs hexadécimaux gratuits (hex) Récupérer des archives dans WinRAR Guide des gestionnaires de fichiers pour Windows

Guide des gestionnaires de fichiers pour Windows Programme gratuit pour supprimer définitivement les fichiers Captures d'écran de File Shredder File Shredder 2

Programme gratuit pour supprimer définitivement les fichiers Captures d'écran de File Shredder File Shredder 2