التخمين التلقائي لكلمات المرور. كيفية كسر كلمة المرور: نظرة عامة على الطرق الأكثر شيوعًا. أفضل برامج القوة الغاشمة لكلمة المرور

نشرنا مؤخرًا مقالًا عن قوة كلمات المرور ، بالإضافة إلى كلمات المرور التي يستخدمها العديد من المستخدمين. يستخدم معظم الناس كلمات مرور ضعيفة. ولكن كيف يمكنك التأكد من قوة كلمة المرور الخاصة بك؟ يعد اختراق كلمات المرور جزءًا لا يتجزأ من اختبار الطب الشرعي الرقمي وأمن المعلومات.

في هذه المقالة ، قمنا بتجميع أفضل برامج اختراق كلمات المرور التي يمكن لمسؤولي النظام استخدامها للتحقق من قوة كلمات المرور الخاصة بهم. تستخدم جميع الأدوات المساعدة خوارزميات مختلفة وقابلة للتطبيق في مواقف مختلفة. دعنا أولاً نلقي نظرة على بعض المعلومات الأساسية التي ستساعدك على فهم ما سنتعامل معه.

في مجال الأمن السيبراني والتشفير ، يلعب اختراق كلمات المرور دورًا مهمًا للغاية. إنها عملية استعادة كلمة المرور من أجل اختراق أو استعادة أمان جهاز كمبيوتر أو نظام. فلماذا تحتاج إلى تعلم برامج القوة الغاشمة لكلمات المرور؟ للأغراض السلمية ، يمكن استخدام اختراق كلمة المرور لاستعادة كلمات المرور المنسية من الحسابات عبر الإنترنت ؛ كما يتم استخدامه من قبل مسؤولي النظام للوقاية على أساس منتظم.

لاختراق كلمات المرور ، يتم استخدام القوة الغاشمة في معظم الحالات. يقوم البرنامج بإنشاء خيارات مختلفة لكلمات المرور والتقارير إذا تم العثور على الكلمة الصحيحة. في بعض الحالات ، يكون الكمبيوتر الشخصي قادرًا على إنتاج ملايين الأشكال في الثانية. يقوم برنامج لاختراق كلمة مرور على جهاز كمبيوتر بفحص جميع الخيارات ويجد كلمة مرور حقيقية.

يتناسب الوقت الذي يستغرقه اختراق كلمة المرور مع طول وتعقيد كلمة المرور هذه. لذلك ، يوصى باستخدام كلمات مرور معقدة يصعب تخمينها أو تخمينها. تعتمد سرعة البحث أيضًا على وظيفة التشفير المستخدمة لإنشاء تجزئات كلمة المرور. لذلك ، من الأفضل استخدام Bcrypt لتشفير كلمة المرور عبر MD5 أو SHA.

فيما يلي طرق القوة الغاشمة الرئيسية التي يستخدمها مجرمو الإنترنت:

- هجوم القاموس- يستخدم الهجوم ملفًا يحتوي على قائمة كلمات. يتحقق البرنامج من كل كلمة للعثور على نتيجة ؛

- هجوم القوة الوحشية- من الممكن عدم استخدام القاموس ، ولكن من الممكن تكرار كل تركيبات الرموز المعطاة ؛

- هجوم بطاولات قوس قزح- يستخدم الهجوم تجزئات محسوبة مسبقًا ، لذا فهو أسرع.

هناك طرق أخرى لاختراق كلمات المرور مصممة اجتماعيًا ، لكننا اليوم سنركز فقط على الهجمات غير المراقبة. للحماية من مثل هذه الهجمات ، ما عليك سوى استخدام كلمات مرور معقدة. لنلقِ الآن نظرة على أفضل أدوات اختراق كلمات المرور لعام 2017. تم نشر هذه القائمة لأغراض إعلامية فقط ولا ندعو بأي حال من الأحوال إلى اختراق البيانات الشخصية لأشخاص آخرين.

أفضل برامج القوة الغاشمة لكلمة المرور

1. جون السفاح

John the Ripper هي واحدة من أشهر أدوات تكسير كلمات المرور المتاحة للجميع على الإطلاق. إنه مفتوح المصدر ومكتوب بلغة البرمجة C. يتم هنا جمع طرق مختلفة من كلمات المرور العنيفة.

البرنامج قادر على فرز كلمات المرور حسب التجزئة المخزنة ، ويدعم خوارزميات التجزئة المختلفة ، بما في ذلك الكشف التلقائي عن الخوارزمية. يشير John the Ripper إلى مجموعة أدوات اختبار الأمان الخاصة بـ Rapid7. بالإضافة إلى Linux ، يتم دعم Windows و MacOS.

2. Aircrack-ng

Aircrack-ng عبارة عن مجموعة من البرامج لاختراق واعتراض كلمات المرور من شبكات wifi. يعد البرنامج من أفضل البرامج التي يستخدمها المخترقون. يحتوي على كل ما تحتاجه لاختراق تشفير WEP و WPA ، من اختطاف التجزئة إلى الحصول على كلمة مرور جاهزة.

من السهل كسر تشفير WEP بشكل خاص ؛ للتغلب على الحماية ، هناك هجمات PMS و PTW ، والتي يمكنك من خلالها كسر هذا البروتوكول في غضون دقائق إذا كان هناك ما يكفي من حركة المرور عبر الشبكة. لذلك ، استخدم WPA2 دائمًا لتكون آمنًا. جميع الأنظمة الأساسية الثلاثة مدعومة أيضًا: Linux و Windows و MacOS.

3. قوس قزح

كما يوحي الاسم ، يستخدم RainbowCrack جداول قوس قزح لاختراق تجزئة كلمات المرور. بمساعدة الطاولات الجاهزة ، تقلل الأداة وقت التصدع بشكل كبير. بالإضافة إلى ذلك ، هناك واجهة رسومية وأدوات مساعدة لسطر الأوامر.

بعد إكمال خطوة الحساب المسبق ، تعمل هذه الأداة أسرع بمئات المرات من التكرار العادي. لست بحاجة إلى إنشاء جداول بنفسك ، فقد أنشأها المطورون بالفعل لـ LM و NTLM و MD5 و SHA1. كل شيء متاح مجانا.

نقطة أخرى مهمة هي تسريع GPU. باستخدام بطاقة الفيديو ، يمكنك تقليل وقت حساب كلمة المرور بعدة أوامر من حيث الحجم. أنظمة التشغيل Windows و Linux مدعومة.

4. THC هيدرا

على عكس البرامج المذكورة أعلاه ، يعمل Hydra بشكل مختلف. لا يحسب التجزئة. بدلاً من ذلك ، ينفذ البرنامج هجمات القوة الغاشمة على بروتوكولات الشبكة المختلفة. يتم دعم Astrisk و FTP و HTTP و MySQL و XMPP و Telnet و SHH وغيرها الكثير هنا. الغرض الرئيسي من الأداة هو هجمات القوة الغاشمة على نموذج إدخال كلمة المرور.

تساعد هذه الأداة الباحثين في مجال الأمن على معرفة مدى سهولة الوصول إلى نظام بعيد. يمكن إضافة وحدات لتوسيع الوظائف ، ويدعم Linux و Windows و Solaris و FreeBSD و MacOS.

5. HashCat

وفقًا للمطورين ، إنها أسرع أداة قوة كلمة المرور. يتم توزيعه كبرنامج مجاني ويدعم الخوارزميات التالية: md4 و md5 و LM و SHA و MySQL و Cisco PIX و Unix Crypt.

هناك إصدارات من الأداة لهجمات القوة الغاشمة على وحدة المعالجة المركزية ، بالإضافة إلى القرصنة المستندة إلى وحدة معالجة الرسومات - oclHashcat و cudaHashcat. بالإضافة إلى هجوم Bruteforce القياسي ، يتم دعم هجمات القاموس والهجمات المختلطة ضد معظم المناضد وضد الطاولات و Prince وما إلى ذلك. الأنظمة الأساسية المدعومة هي Windows و Linux و MacOS.

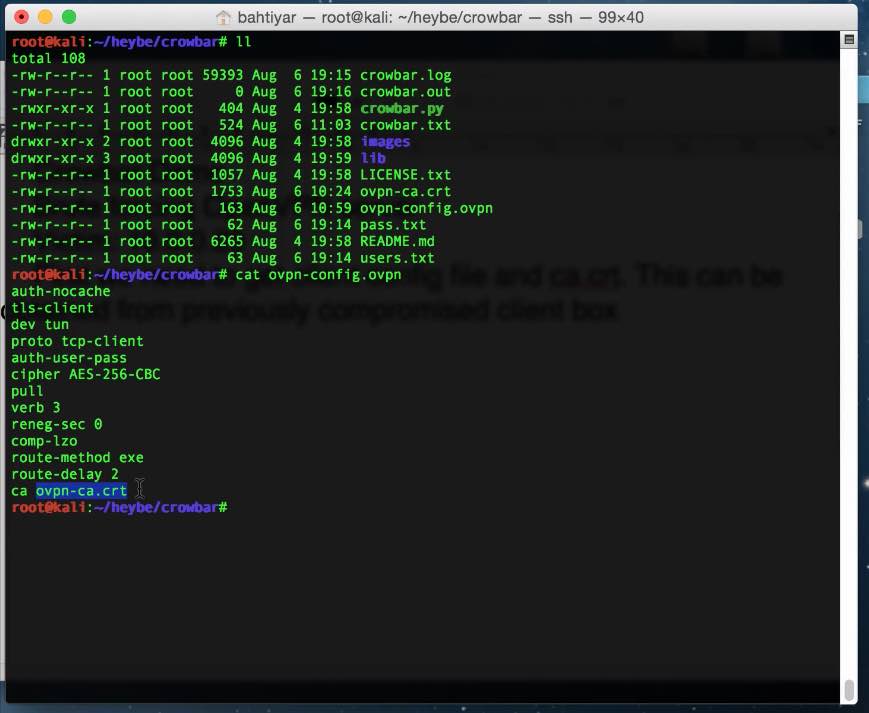

6. المخل

Crowbar هي أداة شائعة لاختبار أمان كلمات المرور. تستخدم برامج القوة الغاشمة الأخرى أسماء المستخدمين وكلمات المرور ، لكن المخل يسمح باستخدام مفاتيح SSH بالقوة الغاشمة.

تم تصميم هذه الأداة مفتوحة المصدر للعمل مع البروتوكولات التي نادرًا ما تدعمها البرامج الأخرى. يتم الآن دعم VNC و OpenVPN و SSP و NLA. يمكن تشغيل البرنامج على أنظمة Linux و Windows و MacOS.

7. coWPAtty

إنه تنفيذ لأداة مساعدة القوة الغاشمة لكلمة مرور WPA / WPA2 PSK استنادًا إلى قاموس أو جداول قوس قزح. يؤدي استخدام جداول قوس قزح إلى تسريع الأداة بشكل كبير. يتم استخدام معيار PSK كثيرًا الآن. الخبر السار الوحيد هو أنه من الصعب جدًا فرز كلمة المرور إذا تم اختيارها بشكل صحيح في البداية.

تقدم هذه المقالة قائمة تتضمن أفضل برامج اختراق كلمات المرور التي تعمل على أنواع مختلفة من أنظمة التشغيل. وصف ، من بين أمور أخرى ، برامج مثل Aircrack و John the Ripper و THC Hydra - كلها تستخدم خوارزميات وبروتوكولات مختلفة قادرة نظريًا على كسر كلمات المرور ذات التعقيد المتفاوت في Linux و Windows و OS X. الوصف يقتصر على قائمة بسيطة لرحلة تمهيدية ... تتضمن القائمة فقط تلك التي تعمل على أنظمة Windows و Linux.

ما الذي يجب أن يعرفه الشخص العادي (الذي يعتبر مؤلف المقال نفسه) حول عملية القرصنة؟ بعض الأشياء التي تحتاج إلى فهمها قبل متابعة إجراء "استعادة كلمات المرور المنسية" أو إزالة كلمات المرور من الحزم التي تم اعتراضها:

سؤال "كم من الوقت يستغرق كسر كلمة المرور؟" في هذا الشكل يكشف أحد الهواة فيك. إنه بمثابة التساؤل عن المدة التي سيستغرقها الوصول من موسكو إلى فلاديفوستوك؟ سيرا على الاقدام؟ بالطائرة؟ عبر الصين؟ على الرغم من أن الجواب هو: من ثانية واحدة إلى 100000 سنة. إذا كنت تأخذ فك التشفير من خلال "المصافحة" ، فإنه يعمل ايركراك- نغأعطاني المجموعة مرة واحدة فقط:

- بعد اسبوع من العمل ...

- على كمبيوتر محمول ثنائي النواة بوحدة معالجة رسومات مدمجة وذاكرة وصول عشوائي سعتها 4 غيغابايت ...

- على الرغم من أن كلمة المرور تضمنت 8 أحرف رقمية فقط

يوحنا السفاحتشغيل على نفس الجهاز فشل في 5 أيام. الرجل العجوز سطح المكتب مع 4

-بي إنتل 2,8

النوى جيجاهرتز على متن الطائرة ، 6

غيغابايت من ذاكرة الوصول العشوائي و نفيديا 660Tiلقد اكتشفت المصافحة من أجل ... ، بشكل عام ، لم أقف حتى من على الطاولة عندما رأيت كلمة المرور. يمكنك العمل بشكل أسرع والعمل بأحجام أكبر بكثير ، ولكن يمكنك إعطاء أكثر من نصف الدخلGTX 980لا يعلق على الإطلاق ...

والسبب ليس البرنامج. لذلك ، في متناول اليد ضعف تجميع الأجهزة ،لا تتوقع نتيجة جدية.

تكسير كلمات المرور. ما هي التقنيات الموجودة؟

الوصول إلى الهدف ممكن بعدة طرق. بينهم:

- هجوم القاموس (يستخدم المخترق ملفًا خاصًا به قائمة جاهزة بالتركيبات الرمزية التي يختارها البرنامج)

- هجوم القوة الغاشمة (يتم إنشاء مجموعات كلمات المرور بواسطة البرنامج)

- هجوم جدول قوس قزح (تكسير تجزئات كلمات المرور الصالحة التي أدخلها المستخدم)

تستخدم البرامج المقدمة هنا خيارات هجوم مختلفة ويتم ترتيبها بترتيب تعسفي يختاره المؤلف. سيظهر وصف العمل مع البرامج في الروابط المقابلة في الفقرات المقابلة.

برنامج تكسير كلمة المرور: John the Ripper

يوحنا السفاح- ربما الأكثر شعبية من نوعها. لغة البرمجة المفضلة هي C. البرنامج مجاني (في نسخة مجردة) ويتضمن عدة طرق لعملية القرصنة. القدرة على الكشف التلقائي عن أنواع تجزئة كلمات المرور تضعها في طليعة أدوات القرصنة الأخلاقية. تمامًا مثل أداة قرصنة أخرى ميتاسبلويت، ينتمي إلى عائلة أدوات الأمان راسبيد 7.

الأنظمة الأساسية المدعومة: Linux و Windows و Android و DOS و OS X

برنامج تكسير كلمة المرور: OphCrack

غالبًا ما يستخدم البرنامج بين عشاق اختراق كلمة المرور لحساب Windows. تمامًا مثل RainbowCrack ، OphCrackيعمل مع جداول قوس قزح لاستخراج مجموعات عزيزة من تجزئة كلمات المرور. بفضل القدرة على استخراج كلمات مرور بتنسيقات مختلفة من مصادر مختلفة للنظام ، يُعرف برنامج OphCrack بقدرته على كسر كلمة مرور Windows في غضون لحظات. عند الوصول فعليًا إلى جهاز كمبيوتر الضحية ، فإنه لا يترك أي أثر على شكل قرص DVD مباشر. يأتي في نسختين ، نسخة موسعة ونسخة مجانية (تم تقليص إمكانيات جداول قوس قزح في Windows).

من موقع الشركة المصنعة

برامج القرصنةكلمات المرور: L0phtCrack

مثل السابق ، يُعرف L0phtCrack بحقيقة أنه يمكنه اكتشاف كلمة مرور Windows بسرعة. يستخدم مجموعة واسعة من الهجمات (الهجين ، القاموس ، القوة الغاشمة ، طاولات قوس قزح) ، ولكن يمكن استخدامه أيضًا في الاستنشاق. مماثل بشكل أساسي للبرنامج السابق. في الوقت الحالي ، لا يوجد سوى نسخة تجريبية مدتها 15 يومًا.

المنصات المدعومة: Windows

قم بتنزيل L0phtCrack من موقع الشركة المصنعة

ليس من غير المألوف بالنسبة لك أن تأتي بكلمة مرور معقدة وفريدة من نوعها باستخدام حالة وأرقام وأحرف مختلفة ، ولكن الأمر يستغرق وقتًا طويلاً لإنشاء كلمات مرور معقدة ، خاصة إذا كنت بحاجة إلى إنشاء عدد كبير منها.

عادةً ما تواجه مثل هذه المواقف جميع أنواع المسؤولين الذين يحتاجون إلى إنشاء قاعدة مستخدمين ومراقبتها أو أولئك الذين يشاركون في الأمن على الإنترنت وليس فقط ، من الممكن سرد مجالات تطبيق كلمات المرور المعقدة هذه لفترة طويلة. منذ وقت طويل.

لتبسيط وتسريع عملية الخروج بكلمات المرور وتسجيلات الدخول ، يمكنك استخدام الخدمات أو البرامج عبر الإنترنت التي يمكن تثبيتها وتشغيلها على جهاز كمبيوتر محلي. هذه هي الخدمات التي ستتم مناقشتها في مقالتنا.

ستتضمن قائمة البرامج الخدمات الأكثر شيوعًا والوظيفية لإنشاء كلمات مرور معقدة وبسيطة باستخدام عمليات تسجيل الدخول. سيتم تقديم هذه الخدمات في شكلين ، للاستخدام عبر الإنترنت وكبرنامج على الكمبيوتر.

ستعرض المقالة أكثر أدوات إنشاء كلمات المرور وتسجيل الدخول عملية وسهلة الاستخدام ، وهي مجانية تمامًا.

مولدات كلمات المرور على الإنترنت

مولدات كلمات المرور للتثبيت على جهاز الكمبيوتر

منشئ تسجيل الدخول

LastPass….

خدمة عبر الإنترنت تتيح لك إنشاء كلمة مرور بأي طول مع اختيار استخدام حالة الأحرف ووجود الرموز. يتم إنشاء كلمة المرور مباشرة على جهاز الكمبيوتر الخاص بك باستخدام Javascript. لا يتم نقل جميع كلمات المرور التي تم إنشاؤها باستخدام هذه الخدمة إلى أي مكان ويتم عرضها فقط على جهاز الكمبيوتر الخاص بك.

هذه الخدمة متاحة ليس فقط عبر الإنترنت ، بل يمكن أيضًا تنزيلها وتثبيتها على جهاز كمبيوتر من أجل استخدامها محليًا دون الحاجة إلى اتصال بالإنترنت.

خيارات إنشاء كلمة المرور:

- طول كلمة المرور بالأحرف

- أنشئ كلمة مرور على شكل كلمة للنطق المبسط في الصوت.

- عدد الأحرف الرقمية في كلمة المرور

- اختيار نوع الأحرف المراد استخدامها (أحرف حالة وأرقام وأحرف خاصة)

استنتاج

قدمت هذه المقالة أدوات إنشاء كلمات المرور وتسجيل الدخول الأكثر عملية وسهلة الاستخدام. يمكنك التعرف على المعلومات العامة لكل مولد وتحديد الوظيفة التي تحتاجها.

القوة الغاشمة (مشتقة من العبارة الإنجليزية: القوة الغاشمة) هي نوع من هجوم المتسللين - طريقة لاختراق الحسابات في أنظمة الكمبيوتر ، وخدمات الدفع / المصرفية وعلى مواقع الويب من خلال الاختيار الآلي لكلمات المرور ومجموعات تسجيل الدخول.

تعتمد القوة الغاشمة على الطريقة الرياضية التي تحمل الاسم نفسه (القوة الغاشمة) ، حيث يتم العثور على الحل الصحيح - رقم محدد أو مجموعة رمزية - من خلال تعداد خيارات مختلفة. في الواقع ، يتم فحص كل قيمة من مجموعة معينة من الإجابات المحتملة (الحلول) للتأكد من صحتها.

كيف تعمل القوة الغاشمة

يكتب المخترق برنامجًا خاصًا لتخمين كلمات المرور أو يستخدم حلًا جاهزًا من زملائه. يمكن استهدافها لخدمة بريد معينة أو موقع ويب أو شبكة اجتماعية (أي مصممة لاختراق مورد معين). بعد ذلك ، يتم إجراء الاستعدادات للقرصنة. يتكون من الخطوات التالية:

- إعداد قائمة بالوكيل

من أجل إخفاء عنوان IP الحقيقي للكمبيوتر الذي سيتم تنفيذ الهجوم منه ، ولمنع الحجب من قبل الموقع ، حيث يكون من الضروري اختراق الحساب ، يتم تكوين اتصال الإنترنت من خلال خادم وكيل.

يتم البحث عن عناوين / منافذ الوكيل في Proxy Grabber. تستخرج هذه الأداة بشكل مستقل جميع البيانات للاتصال بالخوادم الوسيطة من المواقع التي توفر وكلاء (تم تحديدهم في القائمة). بمعنى آخر ، يتم جمع الوكيل.

يتم حفظ القاعدة الناتجة في ملف نصي منفصل. ثم يتم فحص جميع عناوين الخادم الموجودة فيه للتأكد من قابليتها للتشغيل في مدقق وكيل. في كثير من الأحيان ، تجمع البرامج المصممة للاستخراج الآلي للوكلاء بين وظائف كل من المنتزع والمدقق.

نتيجة لذلك ، يتم الحصول على قائمة بروكسي جاهزة في شكل قائمة IP / منفذ ، محفوظة في ملف txt. (ستحتاجه عند تكوين برنامج القوة الغاشمة).

- البحث عن قواعد بروتوس

من الضروري توصيل قاموس بالقوة الغاشمة - مجموعة معينة من مجموعات كلمات المرور وتسجيلات الدخول - والتي سيتم استبدالها في نموذج تسجيل الدخول. إنها ، مثل قائمة الوكيل ، لها شكل قائمة في ملف نص عادي (.txt). القواميس ، هي أيضًا قواعد بيانات ، يتم توزيعها من خلال منتديات القراصنة والمواقع واستضافة الملفات. يصنعها "الحرفيون" الأكثر خبرة بأنفسهم ويقدمونها للجميع مقابل رسوم. كلما كانت القاعدة أكبر (عدد المجموعات ، وتسجيلات الدخول ، والحسابات) ، كان ذلك أفضل (بالنسبة للمتسلل) - زادت احتمالية نجاح القرصنة.

- تكوين القوة الغاشمة

تم تحميل قائمة الوكيل ؛ سيقوم برنامج القوة الغاشمة بتغيير الوكيل تلقائيًا بحيث لا يكتشف خادم الويب الهجوم ، وبالتالي ، مصدر (مضيف) الهجوم.

تم توصيل قاموس لتركيبات كلمة المرور / تسجيل الدخول. يتم تعيين عدد الخيوط - كم عدد التركيبات التي ستفحصها القوة الغاشمة في نفس الوقت. يمكن لجهاز كمبيوتر قوي مع سرعة إنترنت عالية أن يتعامل بثقة مع تدفقات 120-200 (هذه هي القيمة المثلى). سرعة الغاشمة تعتمد بشكل مباشر على هذا الإعداد. على سبيل المثال ، إذا قمت بتعيين 10 سلاسل فقط ، فسيكون التحديد بطيئًا جدًا.

- إطلاق القوة الغاشمة

يسجل البرنامج محاولات القرصنة الناجحة: يحفظ بيانات الاعتماد (كلمة المرور / تسجيل الدخول) في ملف. تتراوح مدة إجراء الاختيار من عدة ساعات إلى عدة أيام. في الوقت نفسه ، لا يتضح دائمًا أنها فعالة - نظرًا لارتفاع مقاومة التشفير للبيانات عند الدخول أو تنفيذ تدابير الحماية الأخرى من جانب المهاجم.

أنواع القوة الغاشمة

القرصنة الشخصية

البحث عن حساب محدد - على الشبكات الاجتماعية أو على الخدمة البريدية ، إلخ. من خلال أو أثناء عملية الاتصال الافتراضي ، ينتزع المهاجم اسم مستخدم من الضحية للوصول إلى أي موقع. ثم يقوم بتكسير كلمة المرور باستخدام طريقة القوة الغاشمة: يشير إلى عنوان القوة الغاشمة لمورد الويب وتسجيل الدخول الذي تم الحصول عليه ، ويربط القاموس.

فرص مثل هذا الاختراق صغيرة ، على سبيل المثال ، مقارنة بنفس هجوم XSS. يمكن أن يكون ناجحًا إذا استخدم صاحب الحساب كلمة مرور مكونة من 6 إلى 7 أحرف مع تركيبة رمزية بسيطة. خلاف ذلك ، سوف يستغرق الأمر سنوات - عشرات ومئات السنين "لتخمين" المتغيرات الأكثر استقرارًا من 12 ، 15 ، 20 حرفًا ، رقمًا ورموزًا خاصة ، بناءً على حسابات معادلة البحث الرياضية.

بروت / تحقق

يتم توصيل قاعدة البيانات التي تحتوي على معلومات تسجيل الدخول / كلمات المرور من علب بريد نفس خدمة البريد (على سبيل المثال ، mail.ru) أو غيرها بالقوة الغاشمة. وقائمة الوكيل - لإخفاء مضيف (نظرًا لأن خدمات البريد الإلكتروني على الويب تكتشف بسرعة هجومًا على طلبات متعددة من عنوان IP واحد).

تحتوي خيارات brutus على قائمة بالكلمات الرئيسية (كقاعدة عامة ، أسماء المواقع) - المعالم التي ستبحث من خلالها عن معلومات تسجيل الدخول على علب البريد المخترقة بأحرف (على سبيل المثال: steampowered ، worldoftanks ، 4game ، VK). أو مورد إنترنت محدد.

المستخدم ، عند التسجيل في لعبة على الإنترنت أو شبكة اجتماعية أو منتدى ، كما هو متوقع ، يشير إلى بريده (صندوق البريد). ترسل خدمة الويب رسالة إلى العنوان المحدد مع معلومات تسجيل الدخول ورابط لتأكيد التسجيل. هذه الحروف هي التي تبحث عنها القوة الغاشمة لاستخراج معلومات تسجيل الدخول وكلمات المرور منها.

اضغط على زر "START" وسيبدأ جهاز التكسير بالقوة الغاشمة. تعمل وفقًا للخوارزمية التالية:

- تحميل تسجيل الدخول / كلمة المرور إلى البريد من قاعدة البيانات.

- التحقق من الوصول ، أو "التحقق" (تسجيل الدخول تلقائيًا): إذا تمكنت من تسجيل الدخول إلى حسابك ، فأضف واحدًا في العمود الجيد (الجيد) (يعني أنه تم العثور على بريد إلكتروني آخر يعمل) وابدأ في عرضه (انظر النقاط التالية)؛ إذا لم يكن هناك وصول ، فإنه يضعه في وضع سيء (سيء).

- في جميع "الطنانات" (رسائل البريد المفتوحة) ، تقوم القوة الغاشمة بمسح الرسائل بناءً على الطلب المقدم من المتسلل - أي أنها تبحث عن عمليات تسجيل الدخول / كلمات المرور للمواقع وأنظمة الدفع المحددة.

- عند العثور على البيانات المطلوبة ، يقوم بنسخها وتخزينها في ملف منفصل.

وبالتالي ، هناك "اختطاف" ضخم للحسابات - من عشرات إلى مئات. يتصرف المهاجم في الجوائز التي حصل عليها وفقًا لتقديره الخاص - البيع والتبادل وجمع البيانات وسرقة الأموال.

قرصنة الكمبيوتر عن بعد

تُستخدم القوة الغاشمة ، جنبًا إلى جنب مع أدوات القرصنة الأخرى ، للوصول عن بُعد إلى جهاز الكمبيوتر المحمي بكلمة مرور للضحية عبر قناة الإنترنت.

يتكون هذا النوع من الهجوم من المراحل التالية:

- إنه يبحث عن شبكات IP التي سيتم فيها هجوم على أجهزة الكمبيوتر الخاصة بالمستخدمين. نطاقات العناوين مأخوذة من قواعد بيانات خاصة أو عن طريق برامج خاصة ، على سبيل المثال ، مثل IP Geo. في ذلك ، يمكنك تحديد شبكات IP لمقاطعة ومنطقة وحتى مدينة معينة.

- يتم تعيين نطاقات IP وقواميس التحديد في إعدادات القوة الغاشمة Lamescan (أو نظيرتها) ، والمخصصة لتسجيل الدخول عن بُعد / تسجيل كلمة المرور عن بُعد. بمجرد إطلاقه ، يقوم Lamescan بما يلي:

- ينفذ اتصالاً بكل IP من النطاق المحدد ؛

- بعد إنشاء اتصال ، يحاول الاتصال بالمضيف (الكمبيوتر) عبر المنفذ 4899 (ولكن قد تكون هناك خيارات أخرى) ؛

- إذا كان المنفذ مفتوحًا: يحاول الوصول إلى النظام ، استخدم القوة الغاشمة عند المطالبة بكلمة مرور ؛ في حالة نجاح ذلك ، يحفظ عنوان IP الخاص بالمضيف (الكمبيوتر) ومعلومات تسجيل الدخول في قاعدة البيانات الخاصة به.

- أطلق المخترق أداة Radmin المساعدة المصممة للتحكم في أجهزة الكمبيوتر عن بُعد. يضبط إحداثيات شبكة الضحية (IP وتسجيل الدخول وكلمة المرور) ويحصل على تحكم كامل في النظام - سطح المكتب (يُعرض بشكل مرئي على شاشة كمبيوتر الدخيل) وأدلة الملفات والإعدادات.

برامج بروتوس

حشكات

لعام 2020 ، من أقوى برامج الغاشمة. يستخدم أكثر من 200 خوارزمية القوة الغاشمة. يستخدم على نطاق واسع لإجبار كلمات مرور WPA / WPA2 ، بالإضافة إلى كلمات مرور مستندات MS Office و PDF و 7-Zip و RAR و TrueCrypt.

القوة الغاشمة الكلاسيكية ، واحدة من الأوائل. ومع ذلك ، فإنه لا يفقد أهميته ويتنافس مع الحلول الجديدة. لديه خوارزمية ذكية للقوة الغاشمة ويدعم جميع بروتوكولات الإنترنت الرئيسية - TCP / IP ، و POP3 ، و HTTP ، وما إلى ذلك ، وهو يعرف كيفية تزييف ملفات تعريف الارتباط. يعامل القاموس بوحشية ويولد كلمات مرور من تلقاء نفسه.

مدقق غاشم قوي. مجهزة بترسانة موسعة من الوظائف للعمل مع قواعد البيانات (التدقيق والفرز حسب المجالات). يدعم أنواع مختلفة من الوكلاء ، ويتحقق من أدائهم. يقوم بمسح الرسائل في صناديق البريد وفقًا للإعدادات مثل التاريخ والكلمة الرئيسية والعنوان والرسائل غير المقروءة. يمكنه تنزيل رسائل من Mail.ru و Yandex.

هناك عدة طرق لاختراق كلمة المرور. بالطبع ، نقدم معلومات حول كيفية اختراق كلمة المرور للرجوع إليها ، بحيث يكون لديك فكرة عن كيفية عمل المتسللين ، ولماذا تكون كلمات المرور البسيطة خطيرة ، وكيفية حماية نفسك من التعرض للاختراق.

كيف يمكنك كسر كلمة المرور من خلال تخمينها؟

يستخدم معظم الناس كلمات مرور بسيطة ، وهذا ما يعتمد عليه المتسللون في المقام الأول. يبدأون في تخمين كلمة المرور باستخدام بعض البيانات الأولية - الاسم الأخير للمستخدم وتاريخ الميلاد ومجموعاتهم. هنا لا تحتاج إلى إجهاد عقلك لفترة طويلة حول كيفية معرفة كلمة المرور. إذا كانت كلمة السر بسيطة للغاية ، فسيتم تحديدها في غضون دقيقتين.

يمكن أن يعزى ما يسمى بطريقة "العنكبوت" إلى نفس الطريقة. يتمثل في استخدام المعرفة حول ما يفعله المستخدم ، ومن سيتم اختراقه. في كثير من الأحيان في كلمات المرور الخاصة بهم ، يستخدم الأشخاص كلمات مرتبطة بأنشطتهم المهنية ، اسم الشركة. باستخدام الإنترنت والأدب المتخصص ، تمكنوا من تقليل نطاق البحث عن الكلمة المطلوبة وعدم إرهاق عقولهم حول كيفية كسر كلمة المرور.

كيف تحمي نفسك:لا تستخدم كلمات القاموس أو الألقاب أو الأسماء الأولى أو تواريخ الميلاد في كلمات المرور الخاصة بك. كلمة المرور التي يتم إنشاؤها تلقائيًا باستخدام موقعنا على الويب تلغي أي محاولات للاختيار المنطقي للكلمة.

القوة الغاشمة للتخمين في كلمة المرور

هناك نوع آخر شائع من كلمات المرور يمكن اختراقه بسهولة وهو كلمة القاموس. أكثر تعقيدًا قليلاً - مع إضافة رقم. اختراق البرامج التي تستخدم قواميس من لغات مختلفة بسهولة. من المحتمل جدًا أن تصبح كلمة السر في أيدي المتسلل في غضون ساعتين. علاوة على ذلك ، تقدم العديد من المواقع اختيار كلمة المرور عبر الإنترنت مجانًا.

يتمثل أحد أشكال هذه الطريقة في تكسير كلمات المرور من جدول كلمات المرور المجزأة. ببساطة ، التجزئة هي القيمة المشفرة لكلمات المرور. على سبيل المثال ، يتم تخزين تجزئة كلمة المرور لمستخدمي Windows في سجل خاص. إذا كان المتسلل ماهرًا ومختصًا بما يكفي لتحديد تجزئة كلمة المرور ، فسيكون قادرًا في قاعدة البيانات على العثور على كلمة المرور التي تطابق هذه التجزئة. هناك أيضًا جداول معدة مسبقًا تساعد على تخمين كلمة المرور عن طريق التجزئة بشكل أسرع.

كيف تحمي نفسك:مرة أخرى - لا تستخدم كلمات القاموس. من الممكن الحماية من كلمات المرور العنيفة عن طريق التجزئة ، لكنها صعبة للغاية ، وسيتطلب هذا مقالة كاملة. هذه مهمة بالفعل للمبرمجين الذين يعملون على إنشاء موقع ويب.

اكتشف كلمة المرور باستخدام القوة الغاشمة

كيفية كسر أي كلمة مرور؟ بالقوة الغاشمة ، أو بالقوة الغاشمة للبحث عن مجموعات من الرموز. على عكس البحث في القاموس ، يتم استخدام أقصى عدد ممكن من التركيبات هنا ، ومسألة الوقت اللازم لاختراق كلمة المرور هي فقط في طول وتعقيد كلمة المرور. على سبيل المثال ، إذا كان برنامج القوة الغاشمة يولد 100000 كلمة مرور في الثانية ، فسيستغرق الأمر 9 أيام لتحديد مجموعة مكونة من 7 أحرف ، من 8 إلى 11 شهرًا ، ومن 9 إلى 32 عامًا ، وهكذا.

كيف تحمي نفسك:لا تستخدم كلمات مرور يقل طولها عن 8 أحرف ، فيمكن إنشاء كلمة مرور بأي تعقيد وحجم.

مواقع البرامج الضارة والتصيد

أثناء التجول على الإنترنت وتنزيل شيء ما ، ليس من الصعب التقاط برنامج فيروسات (يطلق عليهم غالبًا أحصنة طروادة) أو الوصول إلى موقع تصيد. اعتمادًا على نوع البرنامج الضار ، يمكنه سرقة كلمات المرور مباشرة من المتصفح أو تسجيل ضغطات المفاتيح على لوحة المفاتيح. ثم يتم إرسال هذه البيانات إلى المهاجم.

موقع التصيد الاحتيالي هو موقع مزيف ينسخ تصميم موقع مشهور. على سبيل المثال ، vkkkk.com. يشتري المستخدم للتصميم ويدخل بياناته ، والتي يتلقاها المهاجم على الفور.

كيف تحمي نفسك:لا تقم بتنزيل البرامج من مصادر مشكوك فيها ، أو برامج بدون معلومات عن المطور (أنظمة التشغيل تخبرك بمثل هذه البرامج) ، تحقق من صحة الموقع ، لا تتبع الروابط التي تأتي إليك من عناوين بريد إلكتروني غير مألوفة ، لا تثق بالعروض المغرية في البريد ولا تثق بغرباء التكنولوجيا لديك.

تخمين كلمة المرور عبر الإنترنتمباشرة

كيف يمكنني معرفة كلمة المرور حتى الآن؟ قد لا يخشى أكثر المهاجمين دهاء اقتحام مكتب الشركة متنكرين في زي موظف. يمكنهم ببساطة مسح الغبار ، وسقي الزهور ، ولكنهم يسجلون بعناية من يفعل ماذا وأين يتم إدخال كلمات المرور.

يمكن للمجرمين أيضًا العمل على الهاتف ، والتظاهر بأنهم فنيين ويعرضون تزويده بالمعلومات حتى يتمكن من الوصول إلى أي نظام.

كيف تحمي نفسك:من الصعب جدًا أن تكون واثقًا من جميع الموظفين ، ولكن من المهم تدريب الموظفين على طرق الأمان الأساسية - لا تدخل كلمات المرور أمام الغرباء ، ولا تقم بإرفاق ملصقات بكلمات مرور بالجداول وشاشات الكمبيوتر.

هذه ليست كل الاحتمالات الموجودة في ترسانة المتسللين ، ومع ذلك ، فإن معرفة هذه التقنيات الأساسية ستقلل بشكل كبير من مخاطر سرقة المعلومات السرية.

تحليل الكود القديم عند فقد الكود المصدري: أفعل أم لا؟

تحليل الكود القديم عند فقد الكود المصدري: أفعل أم لا؟ لا يتم تحميل Windows بعد تثبيت التحديثات لا يتم تشغيل الكمبيوتر المحمول بعد تحديث Windows 10

لا يتم تحميل Windows بعد تثبيت التحديثات لا يتم تشغيل الكمبيوتر المحمول بعد تحديث Windows 10 كيفية كسر كلمة المرور: نظرة عامة على الطرق الأكثر شيوعًا

كيفية كسر كلمة المرور: نظرة عامة على الطرق الأكثر شيوعًا تعطيل التشفير على الجهاز اللوحي

تعطيل التشفير على الجهاز اللوحي إنشاء مصباح كهربائي. مصباح اديسون. من اخترع أول مصباح كهربائي؟ لماذا نال اديسون كل المجد؟ تاريخ تغيير جهاز المصباح المتوهج

إنشاء مصباح كهربائي. مصباح اديسون. من اخترع أول مصباح كهربائي؟ لماذا نال اديسون كل المجد؟ تاريخ تغيير جهاز المصباح المتوهج كيف تجد هاتفك بسرعة على جوجل أينما كان

كيف تجد هاتفك بسرعة على جوجل أينما كان تم اختراع المصباح الكهربائي المتوهج في روسيا

تم اختراع المصباح الكهربائي المتوهج في روسيا