نموذج نقل المعلومات عبر القنوات الفنية. نقل المعلومات من خلال قنوات الاتصال الفنية. موارد معلومات الإنترنت. قنوات نقل المعلومات

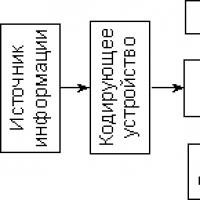

من الناحية التخطيطية ، تظهر عملية نقل المعلومات في الشكل. من المفترض أن هناك مصدرًا ومتلقيًا للمعلومات. يتم إرسال الرسالة من المصدر إلى المستلم عبر قناة اتصال (قناة معلومات).

أرز. 3. - عملية نقل المعلومات

في مثل هذه العملية ، يتم تقديم المعلومات ونقلها في شكل سلسلة معينة من الإشارات والرموز والعلامات. على سبيل المثال ، أثناء محادثة مباشرة بين الناس ، تنتقل الإشارات الصوتية - الكلام ، عند قراءة نص ما ، يدرك الشخص الحروف - الرموز الرسومية. التسلسل المرسل يسمى رسالة. من المصدر إلى المستقبل ، تنتقل الرسالة عبر بعض الوسائط المادية (صوت - موجات صوتية في الغلاف الجوي ، صورة - موجات كهرومغناطيسية ضوئية). إذا تم استخدام وسائل الاتصال التقنية في عملية الإرسال ، فسيتم استدعاؤها قنوات المعلومات(قنوات المعلومات). وتشمل هذه الهاتف والراديو والتلفزيون.

يمكننا القول أن حواس الإنسان تلعب دور قنوات المعلومات البيولوجية. بمساعدتهم ، يتم إحياء تأثير المعلومات على الشخص إلى الذاكرة.

كلود شانون، تم اقتراح رسم تخطيطي لعملية نقل المعلومات من خلال قنوات الاتصال التقنية ، كما هو موضح في الشكل.

أرز. 4. - عملية نقل المعلومات شانون

يمكن شرح تشغيل مثل هذا المخطط في عملية التحدث على الهاتف. مصدر المعلومات هو المتحدث. جهاز التشفير هو ميكروفون سماعة يدوي يحول الموجات الصوتية (الكلام) إلى إشارات كهربائية. قناة الاتصال هي شبكة الهاتف (الأسلاك ومفاتيح العقد الهاتفية التي تمر الإشارة من خلالها)). جهاز فك التشفير هو سماعة الهاتف (سماعة الرأس) الخاصة بالمستمع - جهاز استقبال المعلومات. هنا يتم تحويل الإشارة الكهربائية الواردة إلى صوت.

الاتصال الذي يحدث فيه الإرسال في شكل إشارة كهربائية مستمرة يسمى الاتصال التناظري.

تحت الترميزيُفهم أي تحويل للمعلومات الواردة من مصدر إلى شكل مناسب لنقلها عبر قناة اتصال.

حاليًا ، يتم استخدام الاتصال الرقمي على نطاق واسع ، عندما يتم تشفير المعلومات المرسلة في شكل ثنائي (0 و 1 أرقام ثنائية) ، ثم يتم فك تشفيرها إلى نص وصورة وصوت. الاتصالات الرقمية منفصلة.

يشير مصطلح "ضوضاء" إلى أنواع مختلفة من التداخل الذي يشوه الإشارة المرسلة ويؤدي إلى فقدان المعلومات. تنشأ مثل هذه التدخلات ، أولاً وقبل كل شيء ، لأسباب فنية: رداءة جودة خطوط الاتصال ، وانعدام الأمن من بعضها البعض للتدفقات المختلفة للمعلومات المنقولة عبر نفس القنوات. في مثل هذه الحالات ، تكون الحماية من الضوضاء مطلوبة.

بادئ ذي بدء ، يتم استخدام الأساليب التقنية لحماية قنوات الاتصال من تأثيرات الضوضاء. على سبيل المثال ، استخدام كابل الشاشة بدلاً من الأسلاك العارية ؛ استخدام أنواع مختلفة من المرشحات التي تفصل الإشارة المفيدة عن الضوضاء ، إلخ.

طور كلود شانون نظرية تشفير خاصة توفر طرقًا للتعامل مع الضوضاء. تتمثل إحدى الأفكار المهمة لهذه النظرية في أن الشفرة المرسلة عبر خط الاتصال يجب أن تكون زائدة عن الحاجة. نتيجة لذلك ، يمكن تعويض فقدان جزء من المعلومات أثناء الإرسال.

ومع ذلك ، لا ينبغي جعل التكرار كبيرًا جدًا. سيؤدي ذلك إلى تأخير وارتفاع تكاليف الاتصالات. تسمح لك نظرية التشفير لـ K. Shannon بالحصول على مثل هذا الرمز الذي سيكون الأمثل. في هذه الحالة ، سيكون التكرار في المعلومات المرسلة هو الحد الأدنى الممكن ، وستكون موثوقية المعلومات المستلمة بحد أقصى.

في أنظمة الاتصالات الرقمية الحديثة ، غالبًا ما تستخدم التقنية التالية لمكافحة فقدان المعلومات أثناء الإرسال. الرسالة بأكملها مقسمة إلى أجزاء - كتل. لكل كتلة ، يتم حساب المجموع الاختباري (مجموع الأرقام الثنائية) ، والذي يتم إرساله مع هذه الكتلة. في مكان الاستقبال ، يُعاد حساب المجموع الاختباري للكتلة المستلمة ، وإذا لم يتطابق مع الأصل ، يتكرر إرسال هذه الكتلة. سيستمر هذا حتى تطابق المجاميع الاختبارية الأولية والنهائية.

معدل نقل المعلوماتهو حجم معلومات الرسالة المرسلة لكل وحدة زمنية. وحدات معدل تدفق المعلومات: بت / ثانية ، بايت / ثانية ، إلخ.

خطوط اتصالات المعلومات الفنية (خطوط الهاتف ، اتصالات الراديو ، كابل الألياف الضوئية) لها حد لمعدل البيانات يسمى عرض النطاق الترددي لقناة المعلومات. حدود المعدل هي فيزيائية بطبيعتها.

|

الحماية من الضوضاء |

يمكن تفسير تشغيل هذا المخطط من خلال مثال الاتصالات الهاتفية. مصدر المعلومات في هذا النظام هو المتحدث ، المتلقي ، على التوالي ، المستمع. المشفر عبارة عن سماعة هاتف تحول الإشارات الصوتية إلى إشارات كهرومغناطيسية. قناة الاتصال هي شبكة الهاتف. جهاز فك التشفير هو أيضا سماعة.

ترميز الإشارة، عند نقل المعلومات ، هو أي تحويل للمعلومات الواردة من مصدر إلى شكل مناسب لنقلها عبر قناة اتصال. حاليًا ، الاتصالات الرقمية الأكثر استخدامًا ، والتي ، بحكم تعريفها ، منفصلة. بالإضافة إلى ذلك ، يوجد أيضًا اتصال تناظري ، وهو اتصال يتم فيه نقل المعلومات في شكل إشارة مستمرة (معايير شبكة الهاتف القديمة).

تحت " ضوضاء"أنواع مختلفة من التداخل الذي يشوه الإشارة المرسلة أو يؤدي إلى ضياعها. يحدث هذا التداخل غالبًا لأسباب فنية: رداءة جودة خطوط الاتصال ، وانعدام الأمن من بعضها البعض لتدفقات المعلومات المختلفة التي يتم إرسالها عبر قناة الاتصال نفسها.

طرق التعامل مع "الضوضاء":

1. تكرار الإشارة

2. رقمنة الإشارة

3. تضخيم الإشارة

4. الوسائل الميكانيكية (زوج مجدول ، ألياف بصرية ، تدريع ، إلخ)

بالإضافة إلى ذلك ، طورت نظرية التشفير طرقًا لتمثيل المعلومات المرسلة لتقليل فقدها تحت تأثير الضوضاء.

5.2 شبكات الحاسب

شبكة الكمبيوترهو اتصال جهازي كمبيوتر أو أكثر ببعضهما البعض لمشاركة الوصول إلى الموارد المشتركة. هناك ثلاثة أنواع من الموارد: الأجهزة والبرامج والمعلومات

تحت موارد الأجهزةإنه يعني توفيرًا تقنيًا للوصول العام: طابعة ، سعة متزايدة للقرص الصلب (خادم الملفات) ، جهاز مضيف ، إلخ.

بشكل عام ، يمكن تمثيل شبكة الكمبيوتر كمجموعة من العقد المترابطة بواسطة وسائط انتشار الإشارة (وسائط الإرسال ، العمود الفقري ، خطوط الاتصال). تستضيف عقد شبكة الكمبيوتر عناصر شبكة الاتصال وأنظمة الكمبيوتر.

شبكات الاتصالات. العناصر الرئيسية لشبكات الاتصالات التقليدية هي الأجهزة الطرفية (المحطات الطرفية) وأنظمة الإرسال والتبديل.

محطات مصمم لربط مصادر ومستقبلات المعلومات بشبكة الاتصالات. على سبيل المثال ، يمكن توصيل أجهزة الكمبيوتر بها عبر خط مخصص من سلكين أو عبر مودم.

نظام النقل ينص على نقل المعلومات عبر مسافة. وهي تدعم حاليًا الإشارات متعددة القنوات عبر عمود فقري واحد.

نظام التحويل تم تصميمه لتوفير الاتصال لمجموعة من مصادر ومستقبلات المعلومات المنفصلة مكانيًا. بفضل أنظمة التحويل المترابطة ، يتم تشكيل قناة اتصال مركبة (من طرف إلى طرف) للمشاركين

كل شبكة عامة لها شبكة خاصة بها البروتوكولات توفير الوصول إلى أنواع معينة من الخدمات.

البروتوكولات. تحت بروتوكوليُفهم على أنه مجموعة من الاتفاقيات التي توجه المكونات عند التفاعل. في حالتنا هذه بروتوكولهناك مجموعة قياسية من القواعد التي تحدد طريقة عرض البيانات وإجراءات التبادل (في حالة معينة ، الأشكال)

يمكن تمثيل عملية نقل المعلومات عن طريق نموذج في شكل رسم بياني موضح في الشكل 3.

أرز. 3. نموذج معمم لنظام نقل المعلومات

ضع في اعتبارك العناصر الرئيسية التي يتكون منها هذا النموذج ، وكذلك تحويل المعلومات التي تحدث فيه.

1. مصدر المعلومات أو الرسالة (AI) هو كائن مادي أو موضوع معلومات قادر على تجميع المعلومات وتخزينها وتحويلها وإصدارها في شكل رسائل أو إشارات ذات طبيعة مادية مختلفة. يمكن أن تكون لوحة مفاتيح كمبيوتر ، أو شخصًا ، أو إخراجًا تناظريًا لكاميرا الفيديو ، وما إلى ذلك.

سننظر في نوعين من مصادر المعلومات: إذا كان مصدر المعلومات في فترة زمنية محدودة سينشئ مجموعة محدودة من الرسائل ، فهو كذلك منفصله ، وعلى خلاف ذلك - مستمر . سنناقش المصادر بمزيد من التفصيل في الدرس التالي.

يتم تغذية المعلومات في شكل الرسالة الأصلية من إخراج مصدر المعلومات إلى مدخلات المشفر ، بما في ذلك مشفر المصدر (CI) ومشفّر القناة (CC).

2. التشفير.

2.1.مصدر التشفيريوفر تحويل الرسالة إلى إشارة أولية - مجموعة من الرموز الأولية .

لاحظ أن الكود هو طريقة عالمية لعرض المعلومات أثناء تخزينها ونقلها ومعالجتها في شكل نظام من المراسلات الفردية بين عناصر الرسالة والإشارات ، والتي يمكن من خلالها إصلاح هذه العناصر. يمكن دائمًا اختصار التشفير إلى تحويل لا لبس فيه للأحرف من أبجدية إلى أحرف من أخرى. في نفس الوقت ، الكود هو قاعدة ، قانون ، خوارزمية يتم بموجبها تنفيذ هذا التحول.

الكود عبارة عن مجموعة كاملة من جميع المجموعات الممكنة من رموز الأبجدية الثانوية ، والتي تم إنشاؤها وفقًا لهذا القانون. يتم استدعاء مجموعات الأحرف التي تنتمي إلى رمز معين كلمات رمزية . في كل حالة معينة ، يمكن استخدام كل أو جزء من طبقات الكود التي تنتمي إلى كود معين. علاوة على ذلك ، هناك "رموز قوية" ، يكاد يكون من المستحيل عرض جميع مجموعاتها. لذلك ، نعني بكلمة "رمز" ، أولاً وقبل كل شيء ، القانون الذي يتم بموجبه إجراء التحويل ، ونتيجة لذلك نحصل على كلمات رمزية ، تنتمي المجموعة الكاملة منها إلى هذا الرمز ، وليس للبعض آخر مبني وفقًا لقانون مختلف.

رموز الأبجدية الثانوية ، بغض النظر عن أساس الكود ، ليست سوى ناقلات الرسائل. في هذه الحالة ، تكون الرسالة هي حرف الأبجدية الأساسية ، بغض النظر عن المحتوى المادي أو الدلالي المحدد الذي تعكسه.

وبالتالي ، فإن الغرض من مشفر المصدر هو تقديم المعلومات في شكل مضغوط. يعد ذلك ضروريًا لاستخدام موارد قناة الاتصال أو جهاز التخزين بكفاءة. ستتم مناقشة قضايا تشفير المصدر بمزيد من التفصيل في الموضوع رقم 3.

2.2.قناة التشفير.عند إرسال المعلومات عبر قناة اتصال مزعجة ، قد تحدث أخطاء في البيانات المستلمة. إذا كانت هذه الأخطاء صغيرة الحجم أو نادراً ما تحدث بشكل كافٍ ، فيمكن للمستهلك استخدام المعلومات. مع وجود عدد كبير من الأخطاء ، لا يمكن استخدام المعلومات المستلمة.

ترميز القناة، أو ترميز تصحيح الخطأ ،هي طريقة لمعالجة البيانات المرسلة ، وتوفير تخفيض عدد الأخطاءتنشأ أثناء الإرسال عبر قناة صاخبة.

عند إخراج مشفر القناة ، نتيجة لذلك ، يتم تشكيل سلسلة من رموز الشفرة ، تسمى تسلسل رمز . سيتم النظر في قضايا تشفير القنوات بمزيد من التفصيل في الموضوع رقم 5 ، وكذلك في دورة "نظرية الاتصالات الكهربائية".

وتجدر الإشارة إلى أن كلاً من تشفير تصحيح الأخطاء وضغط البيانات ليسا عمليتين إلزاميتين في إرسال المعلومات. قد لا تكون هذه الإجراءات (والكتل المقابلة لها في الرسم التخطيطي للكتل) موجودة. ومع ذلك ، يمكن أن يؤدي هذا إلى خسائر كبيرة للغاية في مناعة الضوضاء للنظام ، وانخفاض كبير في معدل الإرسال وانخفاض في جودة نقل المعلومات. لذلك ، من الناحية العملية ، يجب أن تتضمن جميع الأنظمة الحديثة (باستثناء أبسط الأنظمة) وتتضمن بالضرورة كلاً من ترميز البيانات الفعال وتصحيح الأخطاء.

3. المغير. إذا كان من الضروري نقل الرسائل ، فإن رموز الأبجدية الثانوية يتم تخصيص ميزات نوعية مادية محددة. تسمى عملية التأثير على رسالة مشفرة من أجل تحويلها إلى إشارة تعديل . وظائف المغير - التفاوض على الرسائل مصدرأو تسلسلات الشفرة التي تم إنشاؤها بواسطة المشفر ، شارك خصائص خط الاتصالوتمكين الإرسال المتزامن لعدد كبير من الرسائل عبر قناة اتصال مشتركة.

لذلك ، يجب على المغير تحويل الرسائلالمصدر أو تسلسلات الكود المقابلة لها في إشارات, (لتركيب الرسائل على الإشارات) ، والتي ستوفر لهم خصائصها إمكانية الإرسال الفعال عبر قنوات الاتصال الحالية. في هذه الحالة ، يجب أن تكون الإشارات التي تنتمي إلى مجموعة من أنظمة نقل المعلومات العاملة ، على سبيل المثال ، في قناة راديو مشتركة ، بحيث يتم ضمان الإرسال المستقل للرسائل من جميع المصادر إلى جميع متلقي المعلومات. تمت دراسة طرق التعديل المختلفة بالتفصيل في دورة "نظرية الاتصالات الكهربائية".

يمكن القول أن الموعد التشفيرو المغيرهو تنسيق مصدر المعلومات مع خط الاتصال.

4. خط الاتصال هي الوسيلة التي تنتشر فيها الإشارات التي تحمل المعلومات. لا تخلط بين قناة الاتصال وخط الاتصال. وصلة - مجموعة من الوسائل التقنية المصممة لنقل المعلومات من المصدر إلى المستلم.

اعتمادًا على وسيط الانتشار ، توجد قنوات راديو ، سلكية ، ألياف ضوئية ، صوتية ، إلخ. القنوات. هناك العديد من النماذج التي تصف قنوات الاتصال بدرجة أكبر أو أقل من التفاصيل ، ومع ذلك ، في الحالة العامة ، تخضع الإشارة التي تمر عبر قناة الاتصال للتوهين ، وتكتسب بعض التأخير الزمني (أو تحول الطور) وتصبح صاخبة.

لزيادة سرعة نقل خطوط الاتصال ، يمكن إرسال الرسائل من عدة مصادر في وقت واحد من خلالها. هذا النهج يسمى عجل البحر. في هذه الحالة ، يتم إرسال الرسائل من كل مصدر عبر قناة الاتصال الخاصة بهم ، على الرغم من وجود خط اتصال مشترك لديهم.

سيتم النظر في النماذج الرياضية لقنوات الاتصال في دورة "نظرية الاتصالات الكهربائية". سيتم النظر في الخصائص المعلوماتية لقنوات الاتصال بالتفصيل في إطار تخصصنا عند دراسة الموضوع رقم 4.

5. المستخلص . تختلف الرسالة المستلمة (المستنسخة) بشكل عام عن الرسالة المرسلة بسبب وجود تداخل. ستسمى الرسالة المستلمة تقديرًا (بمعنى تقدير للرسالة).

لإعادة إنتاج تقييم الرسالة ، يجب على متلقي النظام أولاً حسب الأرجوحة المقبولةومراعاة المعلومات الخاصة بالبيانات المستخدمة في النقل شكل الإشارةو طريقة التعديل الحصول على تقدير تسلسل الكود, اتصل تسلسل مقبول. هذا الإجراء يسمى إزالة التشكيل أو الكشف أو استقبال الإشارة. في هذه الحالة ، ينبغي إجراء إزالة التشكيل بحيث يختلف التسلسل المستلم إلى حد أدنى عن تسلسل الشفرة المرسلة. قضايا الاستقبال الأمثل للإشارات في أنظمة الهندسة الراديوية هي موضوع دراسة دورة TES.

6. فك.

6.1. قناة فك. قد تختلف التسلسلات المستقبلة بشكل عام عن كلمات الشفرة المرسلة ، أي أنها قد تحتوي على أخطاء. يعتمد عدد هذه الأخطاء على مستوى التداخل في قناة الاتصال ومعدل الإرسال والإشارة المختارة للإرسال وطريقة التشكيل وكذلك على طريقة الاستقبال (إزالة التشكيل). مهمة وحدة فك ترميز القناة- كشف ، وإذا أمكن ، لتصحيحهذه الأخطاء. يتم استدعاء إجراء الكشف عن الأخطاء وتصحيحها في التسلسل المستلم قناة فك . نتيجة فك التشفير هي تقييم تسلسل المعلومات. يجب أن يتم اختيار شفرة تصحيح الأخطاء وطريقة التشفير وطريقة فك التشفير بحيث يحتوي خرج مفكك تشفير القناة على أقل عدد ممكن من الأخطاء غير المصححة.

تحظى قضايا تصحيح الأخطاء / تشفير / فك التشفير في أنظمة نقل المعلومات (وتخزينها) باهتمام استثنائي في الوقت الحالي ، لأن هذه التقنية يمكن أن تحسن جودة الإرسال بشكل كبير. في كثير من الحالات ، عندما تكون متطلبات موثوقية المعلومات المستلمة عالية جدًا (في شبكات الكمبيوتر لنقل البيانات ، في أنظمة التحكم عن بعد ، وما إلى ذلك) ، يكون الإرسال بدون تشفير لتصحيح الأخطاء أمرًا مستحيلًا بشكل عام.

6.2. مصدر فك. نظرًا لأن معلومات المصدر تم تشفيرها أثناء الإرسال من أجل الحصول على تمثيل أكثر إحكاما (أو أكثر ملاءمة) ( ضغط البيانات, ترميز اقتصادي, ترميز المصدر) ، من الضروري استعادته إلى شكله الأصلي (أو شبه الأصلي) وفقًا للتسلسل المقبول. تسمى عملية الاسترداد مصدر فك ويمكن أن يكون ببساطة معكوس عملية التشفير (تشفير / فك تشفير غير مدمر) أو استعادة قيمة تقريبية للمعلومات الأصلية. ستشمل عملية الاسترداد أيضًا الاسترداد ، إذا لزم الأمر ، لوظيفة مستمرة من مجموعة من القيم المنفصلة للتقديرات.

يجب القول أن الترميز الاقتصادي أصبح مؤخرًا بارزًا بشكل متزايد في أنظمة نقل المعلومات ، لأنه ، جنبًا إلى جنب مع تشفير تصحيح الأخطاء ، تبين أن هذا هو الطريقة الأكثر فاعلية لزيادة سرعة وجودة الإرسال.

7.متلقي المعلومات - شيء مادي أو موضوع مادي يدرك المعلومات في جميع أشكال مظاهرها بغرض مواصلة معالجتها واستخدامها.

يمكن أن يكون متلقي المعلومات أشخاصًا ووسائل تقنية تعمل على تجميع المعلومات أو تخزينها أو تحويلها أو نقلها أو تلقيها.

نقل المعلومات هو مصطلح يجمع بين العديد من العمليات الفيزيائية لحركة المعلومات في الفضاء. تتضمن أي من هذه العمليات مكونات مثل مصدر البيانات ومتلقيها والحامل المادي للمعلومات والقناة (الوسيطة) لإرسالها.

عملية نقل المعلومات

الأوعية الأولية للبيانات هي رسائل مختلفة يتم إرسالها من مصادرها إلى أجهزة الاستقبال. بينهما قنوات لنقل المعلومات. تشكل أجهزة التحويل التقنية الخاصة (المشفرات) ناقلات البيانات المادية - الإشارات - بناءً على محتوى الرسائل. تخضع الأخيرة لعدد من التحولات ، بما في ذلك الترميز والضغط والتشكيل ، ثم إرسالها إلى خطوط الاتصال. بعد المرور من خلالها ، تخضع الإشارات لتحولات عكسية ، بما في ذلك إزالة التعديل وفك الضغط وفك التشفير ، ونتيجة لذلك يتم استخراج الرسائل الأصلية منها وإدراكها من قبل المستقبِلات.

رسائل المعلومات

الرسالة هي نوع من وصف ظاهرة أو كائن ، يتم التعبير عنها كمجموعة من البيانات التي لها علامات على البداية والنهاية. بعض الرسائل ، مثل الكلام والموسيقى ، هي وظائف مستمرة لوقت ضغط الصوت. في اتصالات التلغراف ، الرسالة هي نص البرقية في شكل تسلسل أبجدي رقمي. الرسالة التلفزيونية هي سلسلة من إطارات الرسائل التي "تراها" عدسة الكاميرا وتلتقطها بمعدل إطارات. الغالبية العظمى من الرسائل المرسلة مؤخرًا من خلال أنظمة نقل المعلومات عبارة عن مصفوفات رقمية ونصوص ورسومات بالإضافة إلى ملفات الصوت والفيديو.

إشارات المعلومات

يكون نقل المعلومات ممكنًا إذا كان يحتوي على ناقل مادي ، تتغير خصائصه اعتمادًا على محتوى الرسالة المرسلة بطريقة تتغلب على قناة الإرسال بأقل قدر من التشويه ويمكن أن يتعرف عليها المستقبل. تشكل هذه التغييرات في وسيط التخزين المادي إشارة معلومات.

اليوم ، يتم نقل المعلومات ومعالجتها باستخدام الإشارات الكهربائية في قنوات الاتصال السلكية واللاسلكية ، وكذلك بفضل الإشارات الضوئية في FOCL.

الإشارات التناظرية والرقمية

مثال مشهور للإشارة التناظرية ، أي التغيير المستمر في الزمن هو الجهد المأخوذ من الميكروفون ، والذي يحمل خطابًا أو رسالة معلومات موسيقية. يمكن تضخيمها وتوصيلها بأنظمة الصوت في قاعة الحفلات الموسيقية ، والتي ستنقل الكلام والموسيقى من المسرح إلى الجمهور في المعرض.

إذا تم تغيير اتساع أو تردد التذبذبات الكهربائية عالية التردد في جهاز الإرسال اللاسلكي بمرور الوقت ، وفقًا لحجم الجهد عند خرج الميكروفون ، فيمكن عندئذٍ إرسال إشارة راديو تناظرية على الهواء. يولد جهاز الإرسال التلفزيوني في نظام التلفزيون التناظري إشارة تناظرية على شكل جهد يتناسب مع السطوع الحالي لعناصر الصورة التي تدركها عدسة كاميرا التلفزيون.

ومع ذلك ، إذا تم تمرير الجهد التناظري من خرج الميكروفون عبر محول من رقمي إلى تناظري (DAC) ، فلن يكون خرجه وظيفة مستمرة للوقت ، ولكن سلسلة من قراءات هذا الجهد مأخوذة على فترات منتظمة باستخدام تردد أخذ العينات. بالإضافة إلى ذلك ، تقوم DAC أيضًا بإجراء التكمية وفقًا لمستوى الجهد الأولي ، واستبدال النطاق الكامل المحتمل لقيمها بمجموعة محدودة من القيم المحددة بواسطة عدد الأرقام الثنائية من كود الخرج. اتضح أن الكمية المادية المستمرة (في هذه الحالة ، هذا هو الجهد) تتحول إلى سلسلة من الرموز الرقمية (رقمية) ، ومن ثم يمكن تخزينها ومعالجتها ونقلها في شكل رقمي عبر شبكات نقل المعلومات. هذا يزيد بشكل كبير من سرعة والحصانة من الضوضاء لمثل هذه العمليات.

قنوات نقل المعلومات

عادة ، يشير هذا المصطلح إلى مجمعات الوسائل التقنية المشاركة في نقل البيانات من المصدر إلى المستقبل ، وكذلك البيئة فيما بينها. يتم تمثيل بنية هذه القناة ، باستخدام الوسائل النموذجية لنقل المعلومات ، بالتسلسل التالي للتحولات:

II - PS - (KI) - KK - M - LPI - DM - DC - DI - PS

الذكاء الاصطناعي هو مصدر للمعلومات: شخص أو كائن حي آخر ، كتاب ، مستند ، صورة على وسيط غير إلكتروني (قماش ، ورق) ، إلخ.

PS عبارة عن محول لرسالة المعلومات إلى إشارة معلومات ، والذي يؤدي المرحلة الأولى من نقل البيانات. يمكن أن تعمل الميكروفونات والتلفزيون وكاميرات الفيديو والماسحات الضوئية وأجهزة الفاكس ولوحات مفاتيح الكمبيوتر وما إلى ذلك مثل PS.

CI هو مشفر معلومات في إشارة معلومات لتقليل حجم (ضغط) المعلومات من أجل زيادة معدل إرسالها أو تقليل نطاق التردد المطلوب للإرسال. هذا الارتباط اختياري ، كما هو موضح بين قوسين.

KK - مشفر القناة لزيادة مناعة الضوضاء للإشارة المعلوماتية.

M هو معدل إشارة لتغيير خصائص إشارات الموجة الحاملة الوسيطة اعتمادًا على قيمة إشارة المعلومات. ومن الأمثلة النموذجية تعديل الاتساع لإشارة الموجة الحاملة لتردد الموجة الحاملة العالية اعتمادًا على قيمة إشارة المعلومات منخفضة التردد.

LPI - خط نقل معلومات يمثل مجموعة من البيئة المادية (على سبيل المثال ، مجال كهرومغناطيسي) والوسائل التقنية لتغيير حالتها من أجل إرسال إشارة حاملة إلى المستقبل.

DM هو مزيل تشكيل لفصل إشارة المعلومات عن إشارة الموجة الحاملة. حاضر فقط في حضور M.

DC - وحدة فك ترميز القناة لاكتشاف و / أو تصحيح الأخطاء في إشارة المعلومات التي حدثت على LPI. حاضر فقط في حضور CC.

DI - وحدة فك ترميز المعلومات. حاضر فقط في وجود CI.

PI - مستقبل المعلومات (كمبيوتر ، طابعة ، شاشة عرض ، إلخ).

إذا كان نقل المعلومات ثنائي الاتجاه (قناة مزدوجة) ، فهناك على جانبي LPI وحدات مودم (MODulator-DEModulator) تجمع بين ارتباطات M و DM ، بالإضافة إلى وحدات الترميز (COder-DEcoder) التي تجمع بين أجهزة التشفير (KI و KK) وأجهزة فك التشفير (DI و DC).

خصائص قنوات الإرسال

تشمل السمات المميزة الرئيسية للقنوات عرض النطاق الترددي والحصانة من الضوضاء.

في القناة ، تتعرض إشارة المعلومات للضوضاء والتداخل. يمكن أن تكون ناجمة عن أسباب طبيعية (على سبيل المثال ، الغلاف الجوي لقنوات الراديو) أو تم إنشاؤها خصيصًا من قبل العدو.

يتم زيادة مناعة الضوضاء لقنوات الإرسال باستخدام مرشحات تناظرية ورقمية مختلفة لفصل إشارات المعلومات عن الضوضاء ، بالإضافة إلى طرق إرسال الرسائل الخاصة التي تقلل من تأثير الضوضاء. ومن هذه الطرق إضافة أحرف إضافية لا تحمل محتوى مفيدًا ، ولكنها تساعد في التحكم في صحة الرسالة ، وكذلك تصحيح الأخطاء فيها.

عرض النطاق الترددي للقناة يساوي الحد الأقصى لعدد الرموز الثنائية (kbps) التي ترسلها في حالة عدم وجود تداخل في ثانية واحدة. بالنسبة للقنوات المختلفة ، يتراوح من بضع كيلوبت في الثانية إلى مئات ميغابت في الثانية ويتم تحديده من خلال خصائصها الفيزيائية.

نظرية نقل المعلومات

كلود شانون هو مؤلف نظرية خاصة لترميز البيانات المرسلة ، والذي اكتشف طرقًا لمكافحة الضوضاء. تتمثل إحدى الأفكار الرئيسية لهذه النظرية في الحاجة إلى تكرار الشفرة الرقمية المنقولة عبر خطوط نقل المعلومات. يتيح لك هذا استعادة الخسارة في حالة فقد جزء من الكود أثناء نقله. تسمى هذه الرموز (إشارات المعلومات الرقمية) بالمناعة ضد الضوضاء. ومع ذلك ، لا ينبغي أن يؤخذ التكرار في الكود بعيدًا. وهذا يؤدي إلى حقيقة أن نقل المعلومات يتأخر ، وكذلك إلى ارتفاع تكلفة أنظمة الاتصالات.

معالجة الإشاراة الرقمية

عنصر مهم آخر في نظرية نقل المعلومات هو نظام طرق معالجة الإشارات الرقمية في قنوات الإرسال. تتضمن هذه الطرق خوارزميات لرقمنة إشارات المعلومات التناظرية الأولية بمعدل أخذ عينات محدد على أساس نظرية شانون ، بالإضافة إلى طرق لتوليد ، على أساسها ، إشارات حاملة محمية من الضوضاء للإرسال عبر خطوط الاتصال والترشيح الرقمي للإشارات المستقبلة من أجل فصلهم عن التدخل.

كانت أول وسيلة تقنية لنقل المعلومات عن بعد هي التلغراف ، الذي اخترعه الأمريكي صموئيل مورس عام 1837. في عام 1876 ، اخترع الأمريكي أ. بيل الهاتف. بناءً على اكتشاف الموجات الكهرومغناطيسية بواسطة الفيزيائي الألماني هاينريش هيرتز (1886) ، أ. بوبوف في روسيا عام 1895 وفي نفس الوقت تقريبًا معه في عام 1896 ج. ماركوني في إيطاليا ، تم اختراع الراديو. ظهر التلفزيون والإنترنت في القرن العشرين.

تستند جميع الأساليب الفنية المدرجة لاتصال المعلومات إلى إرسال إشارة فيزيائية (كهربائية أو كهرومغناطيسية) عبر مسافة وتخضع لقوانين عامة معينة. دراسة هذه القوانين نظرية الاتصالالتي ظهرت في عشرينيات القرن الماضي. الجهاز الرياضي لنظرية الاتصال - النظرية الرياضية للاتصالطوره العالم الأمريكي كلود شانون.

كلود إلوود شانون (1916-2001) ، الولايات المتحدة الأمريكية

اقترح كلود شانون نموذجًا لعملية نقل المعلومات من خلال قنوات الاتصال التقنية ، ممثلة برسم تخطيطي.

نظام نقل المعلومات الفنية

الترميز هنا يعني أي تحويل للمعلومات القادمة من مصدر إلى شكل مناسب لنقلها عبر قناة اتصال. فك- التحويل العكسي لتسلسل الإشارة.

يمكن تفسير تشغيل مثل هذا المخطط من خلال العملية المألوفة للتحدث على الهاتف. مصدر المعلومات هو المتحدث. جهاز التشفير هو ميكروفون سماعة يدوي يحول الموجات الصوتية (الكلام) إلى إشارات كهربائية. قناة الاتصال هي شبكة الهاتف (الأسلاك ، مفاتيح العقد الهاتفية التي تمر من خلالها الإشارة). جهاز فك التشفير هو سماعة (سماعة رأس) للشخص المستمع - مستقبل المعلومات. هنا يتم تحويل الإشارة الكهربائية الواردة إلى صوت.

أنظمة الكمبيوتر الحديثة لنقل المعلومات - شبكات الحاسب - تعمل على نفس المبدأ. هناك عملية تشفير تقوم بتحويل رمز كمبيوتر ثنائي إلى إشارة مادية من النوع الذي يتم إرساله عبر قناة اتصال. فك التشفير هو التحويل العكسي للإشارة المرسلة إلى كود الكمبيوتر. على سبيل المثال ، عند استخدام خطوط الهاتف في شبكات الكمبيوتر ، يتم تنفيذ وظائف التشفير وفك التشفير بواسطة جهاز يسمى مودم.

سعة القناة ومعدل نقل المعلومات

يتعين على مطوري أنظمة نقل المعلومات الفنية حل مهمتين مترابطتين: كيفية ضمان أعلى سرعة لنقل المعلومات وكيفية تقليل فقد المعلومات أثناء الإرسال. كان كلود شانون أول عالم تولى حل هذه المشكلات وخلق علمًا جديدًا لذلك الوقت - نظرية المعلومات.

حدد ك شانون طريقة قياس كمية المعلومات المنقولة عبر قنوات الاتصال. قدموا المفهوم عرض النطاق الترددي للقناة,كأقصى معدل ممكن لنقل المعلومات.تُقاس هذه السرعة بوحدات بت في الثانية (بالإضافة إلى كيلوبت في الثانية ، ميغابت في الثانية).

يعتمد إنتاجية قناة الاتصال على تنفيذها التقني. على سبيل المثال ، تستخدم شبكات الكمبيوتر وسائل الاتصال التالية:

خطوط الهاتف ،

توصيل الكابلات الكهربائية ،

كابلات الألياف الضوئية،

الاتصالات اللاسلكية.

معدل نقل خطوط الهاتف - عشرات ومئات كيلوبت في الثانية ؛ يتم قياس إنتاجية خطوط الألياف البصرية وخطوط الاتصال اللاسلكي بعشرات ومئات ميغابت في الثانية.

الضوضاء وحماية الضوضاء

يشير مصطلح "ضوضاء" إلى أنواع مختلفة من التداخل الذي يشوه الإشارة المرسلة ويؤدي إلى فقدان المعلومات. يحدث هذا التداخل في المقام الأول لأسباب فنية: رداءة جودة خطوط الاتصال ، وعدم الأمان من بعضها البعض لتدفقات المعلومات المختلفة التي يتم إرسالها عبر نفس القنوات. في بعض الأحيان ، أثناء التحدث على الهاتف ، نسمع ضجيجًا أو طقطقة ، مما يجعل من الصعب فهم المحاور ، أو يتم فرض محادثة أشخاص مختلفين تمامًا على محادثتنا.

يؤدي وجود الضوضاء إلى فقدان المعلومات المرسلة. في مثل هذه الحالات ، تكون الحماية من الضوضاء مطلوبة.

بادئ ذي بدء ، يتم استخدام الأساليب التقنية لحماية قنوات الاتصال من تأثيرات الضوضاء. على سبيل المثال ، استخدام كبل محمي بدلاً من الأسلاك العارية ؛ استخدام أنواع مختلفة من المرشحات التي تفصل الإشارة المفيدة عن الضوضاء ، إلخ.

تطور كلود شانون نظرية الترميز، مما يعطي طرقًا للتعامل مع الضوضاء. تتمثل إحدى الأفكار المهمة لهذه النظرية في أن الشفرة المرسلة عبر خط الاتصال يجب أن تكون كذلك متكرر. نتيجة لذلك ، يمكن تعويض فقدان جزء من المعلومات أثناء الإرسال. على سبيل المثال ، إذا كان من الصعب سماعك عند التحدث على الهاتف ، فعند تكرار كل كلمة مرتين ، يكون لديك فرصة أفضل في أن يفهمك المحاور بشكل صحيح.

ومع ذلك ، لا يمكنك جعل التكرار كبيرًا جدًا. سيؤدي ذلك إلى تأخير وارتفاع تكاليف الاتصالات. تسمح لك نظرية التشفير بالحصول على الكود الأمثل. في هذه الحالة ، سيكون التكرار في المعلومات المرسلة هو الحد الأدنى الممكن ، وستكون موثوقية المعلومات المستلمة الحد الأقصى.

في أنظمة الاتصالات الرقمية الحديثة ، غالبًا ما تستخدم التقنية التالية لمكافحة فقدان المعلومات أثناء الإرسال. الرسالة بأكملها مقسمة إلى أجزاء - الحزم. لكل حزمة يتم احتسابها تحقق من المبلغ(مجموع الأرقام الثنائية) التي يتم إرسالها مع هذه الحزمة. في مكان الاستقبال ، يُعاد حساب المجموع الاختباري للحزمة المستلمة ، وإذا لم يتطابق مع المجموع الأصلي ، يتكرر إرسال هذه الحزمة. سيستمر هذا حتى تطابق المجاميع الاختبارية الأولية والنهائية.

بالنظر إلى نقل المعلومات في الدورات التمهيدية ودورات علوم الكمبيوتر الأساسية ، يجب أولاً وقبل كل شيء مناقشة هذا الموضوع من موقع الشخص كمتلقي للمعلومات. القدرة على تلقي المعلومات من العالم المحيط هي أهم شرط لوجود الإنسان. أعضاء الحس البشري هي قنوات المعلومات لجسم الإنسان ، وتقوم بربط الشخص بالبيئة الخارجية. على هذا الأساس ، تنقسم المعلومات إلى بصرية وسمعية وشمية ولمسية وذوقية. الأساس المنطقي لحقيقة أن التذوق والشم واللمس تنقل المعلومات إلى شخص ما هو كما يلي: نتذكر روائح الأشياء المألوفة ، وطعم الطعام المألوف ، ونتعرف على الأشياء المألوفة عن طريق اللمس. ومحتوى ذاكرتنا هو معلومات مخزنة.

يجب إخبار الطلاب أن الدور المعلوماتي للحواس في عالم الحيوان يختلف عن دور الإنسان. تؤدي حاسة الشم وظيفة إعلامية مهمة للحيوانات. تستخدم وكالات إنفاذ القانون حاسة الشم المتزايدة لرائحة كلاب الخدمة للبحث عن المجرمين ، واكتشاف المخدرات ، وما إلى ذلك. يختلف الإدراك البصري والصوتي للحيوانات عن إدراك البشر. على سبيل المثال ، من المعروف أن الخفافيش تسمع الموجات فوق الصوتية ، ومن المعروف أن القطط ترى في الظلام (من منظور بشري).

في إطار هذا الموضوع ، يجب أن يكون الطلاب قادرين على إعطاء أمثلة محددة لعملية نقل المعلومات ، وتحديد مصدر المعلومات ، ومستقبلها ، والقنوات المستخدمة لنقل المعلومات لهذه الأمثلة.

عند دراسة علوم الكمبيوتر في المدرسة الثانوية ، يجب تعريف الطلاب بالأحكام الأساسية للنظرية التقنية للاتصال: مفاهيم الترميز ، وفك التشفير ، ومعدل نقل المعلومات ، وسعة القناة ، والضوضاء ، وحماية الضوضاء. يمكن النظر في هذه القضايا في إطار موضوع "الوسائل التقنية لشبكات الكمبيوتر".

تمثيل الرقم

الأعداد في الرياضيات

الرقم هو أهم مفهوم للرياضيات ، والذي تطور وتطور على مدى فترة طويلة من تاريخ البشرية. كان الناس يعملون بالأرقام منذ العصور القديمة. في البداية ، كان الشخص يعمل فقط مع الأعداد الصحيحة الموجبة ، والتي تسمى الأعداد الطبيعية: 1 ، 2 ، 3 ، 4 ، ... لفترة طويلة كان هناك رأي بأن هناك أكبر عدد ، "أكثر من هذا يمكن للعقل البشري فهم "(كما كتبوا في الأطروحات الرياضية السلافية القديمة).

أدى تطور العلوم الرياضية إلى استنتاج مفاده أنه لا يوجد أكبر عدد. من وجهة نظر رياضية ، فإن سلسلة الأعداد الطبيعية لا نهائية ، أي لا يقتصر. مع ظهور مفهوم العدد السالب في الرياضيات (R. ديكارت ، القرن السابع عشر في أوروبا ؛ في الهند قبل ذلك بكثير) ، اتضح أن مجموعة الأعداد الصحيحة غير محدودة على حد سواء "يسار" و "يمين". مجموعة الأعداد الرياضية منفصلة وغير محدودة (لانهائية).

تم تقديم مفهوم الرقم الحقيقي (أو الحقيقي) في الرياضيات بواسطة إسحاق نيوتن في القرن الثامن عشر. من وجهة نظر رياضية مجموعة الأعداد الحقيقية لانهائية ومستمرة. يتضمن العديد من الأعداد الصحيحة وعدد لا حصر له من الأعداد غير الصحيحة. بين أي نقطتين على محور الأعداد توجد مجموعة لا نهائية من الأعداد الحقيقية. يرتبط مفهوم الرقم الحقيقي بفكرة المحور العددي المستمر ، أي نقطة تتوافق مع رقم حقيقي.

تمثيل صحيح

في ذاكرة الكمبيوتر يتم تخزين الأرقام في نظام الأرقام الثنائية(سم. " أنظمة الأرقام"2). هناك نوعان من أشكال تمثيل الأعداد الصحيحة في الكمبيوتر: الأعداد الصحيحة بدون إشارة والأعداد الصحيحة الموقعة.

عدد صحيح بدون علامة - هو - هي مجموعة الأعداد الموجبة في النطاق، أين ك- هذا هو عمق البت لخلية الذاكرة المخصصة للرقم. على سبيل المثال ، إذا تم تخصيص خلية ذاكرة من 16 بت (2 بايت) لعدد صحيح ، فسيكون أكبر رقم هو:

في النظام العشري ، هذا يتوافق مع: 2 16 - 1 \ u003d 65535

إذا كانت جميع أرقام الخلية أصفارًا ، فسيكون صفرًا. وهكذا ، يتم وضع 2 16 = 65 536 عددًا صحيحًا في خلية من 16 بت.

أعداد صحيحة موقعةهي مجموعة الأعداد الموجبة والسالبة في النطاق[–2ك –1 , 2ك-أحد عشر]. على سبيل المثال ، متى ك= نطاق تمثيل عدد صحيح 16: [–32768 ، 32767]. يخزن الترتيب العالي لخلية الذاكرة علامة الرقم: 0 - رقم موجب ، 1 - رقم سالب. أكبر عدد موجب 32767 لديه التمثيل التالي:

على سبيل المثال ، الرقم العشري 255 ، بعد تحويله إلى ثنائي وإدراجه في خلية ذاكرة 16 بت ، سيكون له التمثيل الداخلي التالي:

يتم تمثيل الأعداد الصحيحة السالبة في مكمل اثنين. كود إضافيرقم موجب، عدد إيجابي ن- هو - هي مثل تمثيله الثنائي ، والذي ، عند إضافته إلى رمز الرقم N ، يعطي القيمة 2ك. هنا ك- عدد البتات في خلية الذاكرة. على سبيل المثال ، سيكون الرمز الإضافي للرقم 255 هو:

هذا تمثيل للرقم السالب -255. دعونا نضيف رموز الأرقام 255 و -255:

واحد في أعلى ترتيب "تم إسقاطه" من الخلية ، لذلك تبين أن المجموع يساوي صفرًا. لكن هكذا ينبغي أن يكون: ن + (–ن) = 0. ينفذ معالج الكمبيوتر عملية الطرح كإضافة مع الكود الإضافي للرقم المطروح. في هذه الحالة ، لا يتسبب تجاوز الخلية (تجاوز القيم الحدية) في مقاطعة تنفيذ البرنامج. هذا الظرف يجب أن يعرفه المبرمج ويأخذ في الاعتبار!

تنسيق لتمثيل الأرقام الحقيقية في الكمبيوتراتصل تنسيق الفاصلة العائمة. عدد حقيقي صممثلة كمنتج من الجزء العشري معلى أساس نظام الأرقام نإلى حد ما صوهو ما يسمى بالترتيب: ص= م ? np.

تمثيل رقم في شكل فاصلة عائمة غامض. على سبيل المثال ، بالنسبة للرقم العشري 25.324 ، فإن المعادلات التالية صحيحة:

25.324 = 2.5324؟ 10 1 = 0.0025324؟ 10 4 \ u003d 2532.4؟ 10 -2 ، إلخ.

لتجنب الغموض ، اتفقنا على استخدام الكمبيوتر تمثيل طبيعي لرقم في شكل فاصلة عائمة. العشريفي التمثيل الطبيعي يجب أن يستوفي الشرط: 0.1 ن م < 1ن. بمعنى آخر ، الجزء العشري أقل من واحد وأول رقم مهم ليس صفرًا. في بعض الحالات ، تؤخذ حالة التطبيع على النحو التالي: 1 ن م < 10ن.

الخامس ذاكرة الكمبيوتر العشري يتم تمثيله كعدد صحيح يحتوي على أرقام ذات دلالة فقط(لا يتم تخزين 0 أعداد صحيحة وفاصلات). لذلك ، يتم تقليل التمثيل الداخلي للعدد الحقيقي إلى تمثيل زوج من الأعداد الصحيحة: الجزء العشري والأس.

تستخدم أنواع مختلفة من أجهزة الكمبيوتر طرقًا مختلفة لتمثيل الأرقام في شكل النقطة العائمة. ضع في اعتبارك أحد المتغيرات الخاصة بالتمثيل الداخلي لرقم حقيقي في خلية ذاكرة من أربعة بايت.

يجب أن تحتوي الخلية على المعلومات التالية حول الرقم: علامة الرقم والأس والأرقام المهمة في الجزء العشري.

يتم تخزين علامة الرقم في البت الأكثر أهمية في البايت الأول: 0 يعني زائد ، 1 يعني ناقص. تحتوي البتات السبع المتبقية من البايت الأول ترتيب الجهاز. تخزن البايتات الثلاثة التالية الأرقام المهمة من الجزء العشري (24 بت).

يتم وضع الأرقام الثنائية في النطاق من 0000000 إلى 1111111 في سبعة أرقام ثنائية ، وهذا يعني أن ترتيب الجهاز يختلف في النطاق من 0 إلى 127 (في نظام الأرقام العشري). هناك 128 قيمة في المجموع. من الواضح أن الترتيب يمكن أن يكون إيجابيًا أو سلبيًا. من المعقول تقسيم هذه القيم الـ 128 بالتساوي بين قيم الترتيب الموجب والسالب: من -64 إلى 63.

ترتيب الجهازمتحيز بالنسبة للرياضيات وله قيم موجبة فقط. يتم اختيار الإزاحة بحيث يتوافق الحد الأدنى للقيمة الرياضية للترتيب مع الصفر.

يتم التعبير عن العلاقة بين ترتيب الآلة (Mp) والترتيب الرياضي (p) في الحالة قيد النظر بواسطة الصيغة: Mp = p + 64.

الصيغة الناتجة مكتوبة في النظام العشري. في النظام الثنائي ، تبدو الصيغة كما يلي: Mp 2 = p 2 + 100 0000 2.

لكتابة التمثيل الداخلي لرقم حقيقي ، يجب عليك:

1) ترجمة معامل رقم معين إلى نظام رقم ثنائي يتكون من 24 رقمًا مهمًا ،

2) تطبيع رقم ثنائي ،

3) ابحث عن ترتيب الجهاز في النظام الثنائي ،

4) مع مراعاة علامة الرقم ، اكتب تمثيلها في كلمة آلية من أربعة بايت.

مثال.اكتب التمثيل الداخلي للرقم 250.1875 بصيغة الفاصلة العائمة.

المحلول

1. دعنا نترجمها إلى نظام رقم ثنائي يتكون من 24 رقمًا مهمًا:

250,1875 10 = 11111010,0011000000000000 2 .

2. دعنا نكتب في شكل رقم فاصلة عائمة ثنائي معياري:

0.111110100011000000000000 س 10 2 1000.

هنا الجزء العشري ، أساس نظام الأرقام

(2 10 \ u003d 10 2) والترتيب (8 10 \ u003d 1000 2) مكتوبان بالثنائي.

3. احسب ترتيب الآلة في النظام الثنائي:

MP2 = 1000 + 100 0000 = 100 1000.

4. لنكتب تمثيل الرقم في خلية ذاكرة من أربع بايت ، مع مراعاة علامة الرقم

شكل سداسي عشري: 48FA3000.

نطاق الأعداد الحقيقية أوسع بكثير من نطاق الأعداد الصحيحة. يتم ترتيب الأعداد الموجبة والسالبة بشكل متماثل حول الصفر. لذلك ، فإن الحد الأقصى والحد الأدنى للأرقام متساويان في القيمة المطلقة.

أصغر رقم مطلق هو صفر. أكبر رقم فاصلة عائمة في القيمة المطلقة هو الرقم الذي يحتوي على أكبر جزء من الجزء العشري وأكبر أس.

بالنسبة للكلمة الآلية المكونة من أربعة بايت ، سيكون هذا الرقم:

0.11111111111111111111111 10 2 1111111.

بعد التحويل إلى نظام الأرقام العشري ، نحصل على:

الحد الأقصى = (1-2-24) 263 10 19.

إذا كانت النتيجة ، عند الحساب بأرقام حقيقية ، خارج النطاق المسموح به ، فسيتم مقاطعة تنفيذ البرنامج.يحدث هذا ، على سبيل المثال ، عند القسمة على صفر ، أو على عدد صغير جدًا قريب من الصفر.

يتم تمثيل الأرقام الحقيقية التي يتجاوز طول بت الجزء العشري فيها عدد البتات المخصصة للجزء العشري في خلية ذاكرة في الكمبيوتر تقريبًا (مع الجزء العشري "المقطوع"). على سبيل المثال ، سيتم تمثيل الرقم العشري المنطقي 0.1 في الكمبيوتر تقريبًا (تقريبه) لأنه في النظام الثنائي يحتوي الجزء العشري على عدد لا نهائي من الأرقام. نتيجة هذا التقريب هو الخطأ في حسابات الآلة بالأرقام الحقيقية.

يقوم الكمبيوتر بإجراء العمليات الحسابية بأرقام حقيقية تقريبًا. يسمى خطأ هذه الحساباتخطأ تقريب الآلة.

مجموعة الأرقام الحقيقية التي يمكن تمثيلها بدقة في ذاكرة الكمبيوتر في شكل النقطة العائمة محدودة ومنفصلة.. التكتم هو نتيجة للعدد المحدود من أرقام الجزء العشري ، كما نوقش أعلاه.

يمكن حساب عدد الأرقام الحقيقية التي يمكن تمثيلها بدقة في ذاكرة الكمبيوتر من خلال الصيغة: ن = 2ر · ( يو – إل+ 1) + 1. هنا ر- عدد الأرقام الثنائية من الجزء العشري ؛ يو- القيمة القصوى للترتيب الرياضي ؛ إل- الحد الأدنى لقيمة الطلب. لخيار التمثيل المذكور أعلاه ( ر = 24, يو = 63,

إل= -64) اتضح: ن = 2 146 683 548.

موضوع تمثيل المعلومات الرقمية في الكمبيوتر موجود في كل من معيار المدرسة الابتدائية والمدرسة الثانوية.

في المدرسة الأساسية (الدورة الأساسية) يكفي النظر في تمثيل الأعداد الصحيحة في الكمبيوتر. لا يمكن دراسة هذه المسألة إلا بعد التعرف على موضوع "أنظمة الأرقام". بالإضافة إلى ذلك ، من مبادئ هندسة الكمبيوتر ، يجب أن يدرك الطلاب أن الكمبيوتر يعمل بنظام الأرقام الثنائية.

بالنظر إلى تمثيل الأعداد الصحيحة ، ينبغي إيلاء الاهتمام الرئيسي للمجموعة المحدودة من الأعداد الصحيحة ، لربط هذا النطاق بسعة خلية الذاكرة المخصصة - ك. للأرقام الموجبة (غير الموقعة): للأرقام الموجبة والسالبة (توقيع): [–2 ك –1 , 2ك –1 – 1].

يجب تحليل الحصول على التمثيل الداخلي للأرقام بالأمثلة. بعد ذلك ، عن طريق القياس ، يجب على الطلاب حل هذه المشكلات بشكل مستقل.

مثال 1احصل على التمثيل الداخلي الموقَّع للعدد الصحيح 1607 في موقع ذاكرة ثنائية البايت.

المحلول

1) قم بتحويل الرقم إلى النظام الثنائي: 1607 10 = 11001000111 2.

2) بإضافة الأصفار إلى 16 رقمًا على اليسار ، نحصل على التمثيل الداخلي لهذا الرقم في الخلية:

من المستحسن إظهار كيفية استخدام الشكل السداسي العشري للصيغة المضغوطة لهذا الرمز ، والتي يتم الحصول عليها عن طريق استبدال كل أربعة أرقام ثنائية برقم سداسي عشري واحد: 0647 (انظر " أنظمة الأرقام” 2).

الأصعب هو مشكلة الحصول على التمثيل الداخلي لعدد صحيح سالب (- ن) - رمز إضافي. يجب أن تُظهر للطلاب خوارزمية هذا الإجراء:

1) الحصول على التمثيل الداخلي لرقم موجب ن;

2) احصل على رمز الإرجاع لهذا الرقم عن طريق استبدال 0 بـ 1 و 1 بـ 0 ؛

3) أضف 1 إلى الرقم الناتج.

مثال 2احصل على التمثيل الداخلي لعدد صحيح سالب -1607 في موقع ذاكرة ثنائية البايت.

المحلول

من المفيد أن تُظهر للطلاب كيف يبدو التمثيل الداخلي لأصغر رقم سالب. في خلية ثنائية البايت ، هذا هو -32768.

1) من السهل تحويل الرقم 32768 إلى نظام الأعداد الثنائية ، لأن 32768 = 2 15. لذلك ، في النظام الثنائي هو:

2) اكتب الكود العكسي:

3) أضف واحدًا إلى هذا الرقم الثنائي ، نحصل عليه

واحد في البت الأول يعني علامة الطرح. لا داعي للاعتقاد بأن الكود المستلم هو ناقص الصفر. هذا هو -32768 في شكل مكمل لاثنين. هذه هي قواعد التمثيل الآلي للأعداد الصحيحة.

بعد عرض هذا المثال ، اطلب من الطلاب أن يثبتوا بأنفسهم أن إضافة رموز الأرقام 32767 + (-32768) ينتج عنها رمز الرقم -1.

وفقًا للمعيار ، يجب دراسة تمثيل الأعداد الحقيقية في المدرسة الثانوية. عند دراسة علوم الكمبيوتر في الصفوف من 10 إلى 11 في المستوى الأساسي ، يكفي إخبار الطلاب بالسمات الرئيسية لجهاز كمبيوتر بأرقام حقيقية: حول النطاق المحدود ومقاطعة البرنامج عندما يتجاوزه ؛ حول خطأ حسابات الآلة بالأرقام الحقيقية ، أن الكمبيوتر يؤدي العمليات الحسابية بأرقام حقيقية بشكل أبطأ من الأعداد الصحيحة.

تتطلب الدراسة على مستوى الملف الشخصي تحليلاً مفصلاً لكيفية تمثيل الأرقام الحقيقية في تنسيق النقطة العائمة ، وتحليلاً لميزات إجراء العمليات الحسابية على جهاز كمبيوتر بأرقام حقيقية. مشكلة مهمة للغاية هنا هي تقدير الخطأ الحسابي ، التحذير من فقدان القيمة ، ضد انقطاع البرنامج. تتوفر مواد مفصلة حول هذه القضايا في دليل التدريب.

الرموز

الرموز - هذه طريقة لتمثيل الأرقام والقواعد المقابلة للعمل على الأرقام. يمكن تقسيم أنظمة الأرقام المختلفة التي كانت موجودة من قبل وتستخدم اليوم إلى غير موضعيو الموضعية. العلامات المستخدمة عند كتابة الأرقام، وتسمى أعداد.

الخامس أنظمة الأرقام غير الموضعية لا تعتمد قيمة الرقم على موضعه في الرقم.

مثال على نظام الأرقام غير الموضعي هو النظام الروماني (الأرقام الرومانية). في النظام الروماني ، يتم استخدام الأحرف اللاتينية كأرقام:

مثال 1يتكون الرقم CCXXXII من مائتين وثلاث عشرات واثنين من الوحدات ويساوي مائتين واثنان وثلاثين.

تتم كتابة الأرقام الرومانية من اليسار إلى اليمين بترتيب تنازلي. في هذه الحالة ، يتم إضافة قيمهم. إذا تمت كتابة رقم أصغر على اليسار ورقم كبير على اليمين ، فسيتم طرح قيمهما.

مثال 2

السادس = 5 + 1 = 6 ؛ رابعًا = 5-1 = 4.

مثال 3

MCMXCVIII = 1000 + (-100 + 1000) +

+ (–10 + 100) + 5 + 1 + 1 + 1 = 1998.

الخامس أنظمة عدد المواقع تعتمد القيمة المشار إليها برقم في إدخال رقم على موضعها. يسمى عدد الأرقام المستخدمة أساس نظام الأرقام الموضعية.

نظام الأرقام المستخدم في الرياضيات الحديثة هو نظام عشري موضعي. قاعدتها عشرة ، لأن تتم كتابة أي أرقام باستخدام عشرة أرقام:

0, 1, 2, 3, 4, 5, 6, 7, 8, 9.

من السهل فهم الطبيعة الموضعية لهذا النظام من خلال مثال أي رقم متعدد الأرقام. على سبيل المثال ، في العدد 333 ، الثلاثة الأولى تعني ثلاثمائة ، والثاني - ثلاث عشرات ، والثالث - ثلاث وحدات.

لكتابة الأرقام في نظام موضعي بقاعدة نيجب ان يملك الأبجديةمن نأرقام. عادة لهذا ن < 10 используют نالأرقام العربية الأولى ، و نيتم إضافة> 10 أحرف إلى عشرة أرقام عربية. فيما يلي أمثلة على الأبجديات من عدة أنظمة:

إذا كان مطلوبًا للإشارة إلى قاعدة النظام التي ينتمي إليها الرقم ، فسيتم تخصيص رمز لهذا الرقم. على سبيل المثال:

1011012 ، 36718 ، 3B8F16.

في نظام الرقم الأساسي ف (ف-نظام الأرقام الزوجية) وحدات الأرقام هي قوى متتالية لرقم ف. فوحدات من أي فئة تشكل وحدة الفئة التالية. لكتابة رقم ل ف-نظام الأرقام المطلوبة فأحرف مختلفة (أرقام) تمثل الأرقام 0 ، 1 ، ... ، ف- 1. كتابة رقم فالخامس ف-نظام الأرقام لديه الشكل 10.

نقل المعلومات عبر قنوات الاتصال الفنية

نقل المعلومات عبر قنوات الاتصال الفنية قسم الأحياء الطبية وعلم الأحياء الدقيقة وعلم الفيروسات وعلم المناعة

قسم الأحياء الطبية وعلم الأحياء الدقيقة وعلم الفيروسات وعلم المناعة عرض تقديمي عن علوم الكمبيوتر "ما هي البرمجة؟

عرض تقديمي عن علوم الكمبيوتر "ما هي البرمجة؟ عرض تقديمي حول موضوع "الجهاز ومبدأ تشغيل المولد"

عرض تقديمي حول موضوع "الجهاز ومبدأ تشغيل المولد" عرض تقديمي حول موضوع "شبكة الإنترنت العالمية

عرض تقديمي حول موضوع "شبكة الإنترنت العالمية عرض "دور المعلومات في حياة المجتمع" عرض حول موضوع المعلومات في حياة المجتمع

عرض "دور المعلومات في حياة المجتمع" عرض حول موضوع المعلومات في حياة المجتمع من الطوب إلى يومنا هذا: تطور الهواتف المحمولة

من الطوب إلى يومنا هذا: تطور الهواتف المحمولة