Автопідбір паролів. Як зламати пароль: огляд найпоширеніших методів. Найкращі програми для перебору паролів

Нещодавно ми опублікували статтю про надійність паролів, а також паролі, які використовуються багатьма користувачами. Більшість людей використовують слабкі паролі. Але як переконатись, що ваш пароль сильний? Зламування паролів - це невід'ємна частина цифрової криміналістики та тестування інформаційної безпеки.

У цій статті ми зібрали найкращі програми для зламування паролів, які можуть використовуватись системними адміністраторами для перевірки надійності їх паролів. Всі утиліти використовують різні алгоритми та застосовні до різних ситуацій. Розглянемо спочатку базову інформацію, яка допоможе вам зрозуміти з чим ми матимемо справу.

В області кібербезпеки та криптографії зламування паролів відіграє дуже важливу роль. Це процес відновлення пароля для порушення або відновлення безпеки комп'ютера або системи. Отже, чому вам потрібно дізнатися про програми перебору паролів? У мирних цілях можна використовувати зламування паролів для відновлення забутих паролів від онлайн акаунтів, також це використовується системними адміністраторами для профілактики на регулярній основі.

Для злому паролів здебільшого використовується перебір. Програмне забезпечення генерує різні варіанти паролів і повідомляє, якщо був знайдений правильний. У деяких випадках персональний комп'ютер здатний видавати мільйони варіантів за секунду. Програма для зламування пароля на пк перевіряє всі варіанти та знаходить реальний пароль.

Час, необхідний для зламування пароля пропорційно довжині та складності цього пароля. Тому рекомендується використовувати складні паролі, які важко вгадати чи підібрати. Також швидкість перебору залежить від криптографічної функції, яка застосовується для створення хешів пароля. Тому для шифрування пароля краще використовувати Bcrypt, а не MD5 чи SHA.

Ось основні способи перебору пароля, які використовуються зловмисниками:

- Атака за словником- для атаки використовується файл, який містить перелік слів. Програма перевіряє кожне слово, щоб знайти результат;

- Атака Bruteforce- можна використовувати словник, а перебирати всі комбінації заданих символів;

- Атака за допомогою райдужних таблиць- в атаці використовуються заздалегідь обчислені хеші, тому вона швидше.

Є й інші методи злому паролів, засновані на соціальній інженерії, але сьогодні ми зупинимося лише на атаках без участі користувача. Щоб захиститися від таких атак, потрібно використовувати тільки складні паролі. А тепер розглянемо найкращі інструменти для злому паролів 2017. Цей список опублікований тільки для ознайомлювальних цілей, і ми в жодному разі не закликаємо зламувати чужі особисті дані.

Найкращі програми для перебору паролів

1. John the Ripper

John the Ripper - це один з найпопулярніших інструментів для перебору паролів, доступних всім. Він розповсюджується з відкритим вихідним кодом і написаний мовою програмування Сі. Тут зібрані різні способи перебору паролів.

Програма здатна перебирати паролі по збереженому хешу, і підтримує різні алгоритми хешування, зокрема автоматичне визначення алгоритму. John the Ripper належить до набору інструментів для тестування безпеки від Rapid7. Крім Linux підтримується Windows та MacOS.

2. Aircrack-ng

Aircrack-ng – це набір програм для злому та перехоплення паролів від wifi мереж. Програма – одна з найкращих, які використовуються хакерами. Тут є все необхідне для зламування WEP та WPA шифрування, починаючи від перехоплення хешу і до отримання готового пароля.

Особливо легко піддається злому шифрування WEP, для подолання захисту існують атаки PMS та PTW, за допомогою яких можна зламати цей протокол за лічені хвилини при достатньому потоці трафіку через мережу. Тому завжди використовуйте WPA2, щоб бути в безпеці. Також підтримуються усі три платформи: Linux, Windows, MacOS.

3. RainbowCrack

Як випливає з назви, RainbowCrack використовує райдужні таблиці для злому хеш паролів. За допомогою вже готових таблиць утиліта дуже зменшує час злому. Крім того, є як графічний інтерфейс, так і утиліти командного рядка.

Після завершення етапу попередніх обчислень цей інструмент працює в сотні разів швидше, ніж при звичайному переборі. Вам не потрібно створювати таблиці, розробники вже створили їх для LM, NTLM, MD5 і SHA1. Все є безкоштовно.

Ще один важливий момент – це прискорення за допомогою GPU. За допомогою використання відеокарти можна знизити час обчислення пароля ще на кілька порядків. Підтримуються платформи Windows та Linux.

4. THC Hydra

На відміну від перерахованих вище програм, Hydra працює по-іншому. Вона не вважає хеші. Натомість, програма виконує атаки перебору на різні мережеві протоколи. Тут підтримуються Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH та багато інших. Основна мета утиліти – атаки перебору на форму введення пароля.

Цей інструмент допомагає дослідникам безпеки дізнатися, наскільки легко можна отримати доступ до віддаленої системи. Для розширення функцій можна додавати модулі, які підтримуються Linux, Windows, Solaris, FreeBSD і MacOS.

5. HashCat

За заявами розробників це найшвидший інструмент для перебору паролів. Він розповсюджується як вільне програмне забезпечення та підтримує такі алгоритми: md4, md5, LM, SHA, MySQL, Cisco PIX та Unix Crypt.

Є версії інструменту для перебору на CPU, а також злому на основі GPU – oclHashcat та cudaHashcat. Крім стандартної атаки Bruteforce, підтримуються атаки за словником, гібридні атаки по самі, таблиці, Prince і так далі. Із платформ підтримуються Windows, Linux та MacOS.

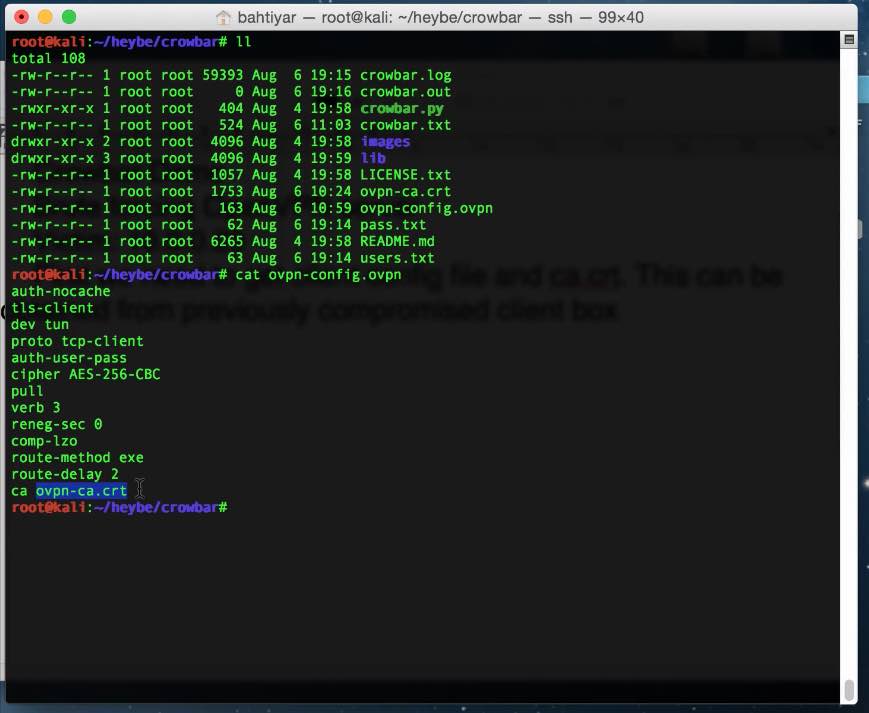

6. Crowbar

Crowbar – це популярний інструмент для тестування безпеки паролів. Інші програми перебору паролів використовують логіни та паролі користувачів, але crowbar дозволяє перебирати ключі SSH.

Цей інструмент з відкритим кодом створений для роботи з протоколами, які рідко підтримуються іншими програмами. Наразі підтримується VNC, OpenVPN, SSP, NLA. Програма може працювати на Linux, Windows та MacOS.

7. coWPAtty

Це реалізація утиліти для вибору пароля від WPA/WPA2 PSK на основі словника або райдужних таблиць. Використання райдужних таблиць дуже прискорює роботу утиліти. Стандарт PSK зараз використовується дуже часто. Тішить тільки те, що перебрати пароль дуже складно, якщо він був спочатку обраний правильним.

У статті наводиться список, який включає найкращі програми для злому паролів, що працюють у різних типах операційних систем. Описуються, серед інших, такі програми як Aircrack, John the Ripper та THC Hydra – всі вони використовують різні алгоритми та протоколи, які теоретично здатні зламати різні за складністю паролі в ОС Лінукс, WIndows та OS X. Опис обмежений простим перерахуванням для ознайомлювального екскурсу . У списку лише ті, що працюють на платформах Windows та Linux.

Що потрібно знати непрофесіоналу (до яких зараховує і автор статті) про процес злому? Деякі речі потрібно усвідомити до того, як розпочати процедуру “відновлення забутого” або вилучення з перехоплених пакетів паролів:

Питання "Скільки потрібно часу на злом пароля?" у такій формі розкриває у вас дилетанта. Він рівнозначний питанню скільки часу знадобиться, щоб дістатися від Москви до Владивостока? Пішки? Літаком? Через Китай? Хоча відповідь є: від 1 секунди до 100 000 років. Якщо взяти розшифровку через "рукостискання", що працює aircrack-ngдав мені комбінацію лише один раз:

- через тиждень роботи.

- на двоядерному ноуті з вбудованою GPU та 4 Гб ОЗУ.

- при всьому тому, що пароль включав 8 ТІЛЬКИ цифрових символів

John the Ripper, запущений на тій же машині, не впорався за 5 днів Дідок десктоп з 4

-мя Intel-ськими 2,8

ГГц ядрами на борту, 6

Гб оперативи та Nvidia 660Tiрозібрався з хендшейком за ..., втім, я навіть з-за столу встати не встиг, як побачив пароль. Можна швидше і працюючи з набагато більшими обсягами, але віддавати більше половини від доходу заGTX 980взагалі не приколює...

І причиною цього не програми. Отже, маючи під рукою слабку hardware-складання,Не розраховуйте на серйозний результат.

Зламування паролів. Які існують методики?

Підібратися до мети можна кількома шляхами. Серед них:

- атака за словником (хакер використовує спеціальний файл із готовим списком символьних комбінацій, які програма і підбирає)

- атака брутфорс (парольні комбінації генеруються програмою)

- атака по райдужній таблиці (злом хешей допустимих паролів, що вводяться користувачем)

Програми, що наводяться тут, використовують різні варіанти атаки і ранжуються в довільному, обраному автором порядку. Опис роботи з програмами з'явиться у відповідних посиланнях у абзацах.

Програми для злому паролів: John the Ripper

John the Ripper- мабуть, найпопулярніша з подібних у своєму роді. Переважна мова програмування – С. Програма безкоштовна (у урізаній версії), включає кілька підходів до процесу злому. Можливість автоматично визначати типи хешей паролів ставить її на перше місце серед інструментів етичного хакінгу. Як і інший інструмент злому Metasploit, належить до сімейства інструментів безпеки сімейства Raspid7.

Підтримувані платформи: Linux, Windows, Android, DOS та OS X

Програми для злому паролів: OphCrack

Найчастіше застосування програма знайшла серед любителів злому пароля до облікового запису Windows. Так само як і RainbowCrack, OphCrackпрацює з райдужними таблицями з метою отримання заповітних комбінацій з парольних хешей. Саме завдяки можливості діставати паролі різних форматів із різних джерел системи, програма OphCrack відома можливістю зламати пароль Windows за лічені миті. При фізичному доступі до комп'ютера жертви у вигляді DVD-диска дисків слідів не залишає. Поставляється у двох версіях, розширеній та безкоштовній (урізані можливості райдужних таблиць Windows).

З сайту виробника

Програми для зломупаролів: L0phtCrack

Як і попередня L0phtCrack відома завдяки тому, що може швидко розібратися з паролем Windows. Використовує широкий набір атак (гібридний, за словником, брутфорс, на райдужні таблиці), але може застосовуватися і для мережного пронюхування. Фактично аналог попередньої програми. На даний момент є лише тріальна на 15 днів версія.

Підтримувані платформи: Windows

Завантажити L0phtCrack із сайту виробника

Не рідкісні випадки, коли вам необхідно вигадати досить складний і унікальний пароль з використанням різного регістру, цифр і букв, але на створення таких складних паролів йде чимало часу, особливо якщо їх потрібно створити велику кількість.

Зазвичай з такими ситуаціями стикаються різного роду адміністратори, яким необхідно створювати та стежити за базою користувачів або ті, хто займаються безпекою в інтернеті і не тільки перераховувати сфери застосування таких складних паролів можна ще досить довго.

Щоб спростити і прискорити цей процес вигадування паролів і логінів можна скористатися онлайн сервісами або програмами, які можна встановити та запустити на локальному комп'ютері. Саме про такі сервіси і йтиметься у нашій статті.

У переліку програм будуть представлені найпопулярніші та функціональні сервіси для створення складних та простих паролів із логінами. Дані сервіси будуть представлені у двох видах, для онлайн використання та як програма на комп'ютері.

У статті будуть представлені найбільш функціональні та зручні у використанні генератори паролів та логінів, які є повністю безкоштовними.

Онлайн генератори паролів

Генератори паролів для встановлення на комп'ютер

Генератор логінів

LastPass….

Онлайн сервіс, що дозволяє згенерувати пароль будь-якої довжини з вибором використання регістру літер та наявності символів. Пароль генерується безпосередньо на вашому комп'ютері за допомогою Javascript. Усі створені паролі за допомогою даного сервісу нікуди не передаються та відображаються лише у вас на комп'ютері.

Даний сервіс доступний не тільки в онлайн вигляді, його також можна завантажити та встановити на комп'ютер, для того щоб використовувати локально без необхідності підключення інтернету.

Параметри створення пароля:

- Довжина пароля у символах

- Створення пароля як слова, для спрощеного вимовлення в голос.

- Кількість цифрових символів у паролі

- Вибір типу символів для використання (Літери різного регістру, цифри та спец. символи)

Висновок

У цій статті були представлені найбільш функціональні та прості в роботі генератори паролів та логінів. Ви зможете ознайомитися із загальною інформацією для кожного генератора та визначитись із потрібним вам функціоналом.

Брутфорс (походить від англійського словосполучення: brute force) - різновид хакерської атаки - спосіб злому облікових записів у комп'ютерних системах, платіжних/банківських сервісах та на веб-сайтах за допомогою автоматизованого підбору комбінацій паролів та логінів.

Брутфорс базується на однойменному математичному методі (brute force), в якому правильне рішення – кінцеве число або символьна комбінація перебуває за допомогою перебору різних варіантів. Фактично кожне значення із заданої множини потенційних відповідей (рішень) перевіряється на правильність.

Принцип дії брутфорсу

Хакер пише спеціальну програму для підбору паролів або використовує готове рішення своїх колег. Вона може бути спрямована на певний поштовий сервіс, веб-сайт, соцмережа (тобто призначена для злому конкретного ресурсу). Далі виконується підготовка до злому. Вона складається з наступних етапів:

- Складання проксі-листа

З метою приховання істинної IP-адреси комп'ютера, з якого буде здійснюватися атака, і для запобігання блокуванню з боку сайту, де необхідно зламати обліковий запис, налаштовується інтернет-з'єднання через проксі-сервер.

Пошук адрес/портів проксі здійснюється в проксі-грабері (Proxy Grabber). Ця утиліта самостійно отримує всі дані для підключення до серверів-посередників із сайтів, що надають проксі (вони задаються в списку). Іншими словами, виконується збирання проксі.

Отримана база зберігається в окремому текстовому файлі. А потім усі адреси серверів, що є в ній, перевіряються на працездатність у проксі-чекері. Досить часто програми, призначені для автоматизованого видобутку проксі, поєднують функції і граббера, і чекера.

У результаті, виходить готовий проксі аркуш як списку IP/порт, збережений у файлі txt. (Він знадобиться при налаштуванні програми брутфорс).

- Пошук баз для брутто

До брутфорсу необхідно підключити словник - кілька комбінацій паролів і логінів - які він буде підставляти у форму для входу. Він також, як і проксі-лист, має вигляд списку звичайному текстовому файлі (.txt). Словники, вони ж бази, розповсюджуються через хакерські форуми, сайти та файлообмінники. Досвідченіші «умільці» створюють їх самостійно і надають усім бажаючим за певну плату. Чим більша база (кількість комбінацій, логінів, акаунтів), тим краще (для хакера) — тим більша ймовірність успіху злому.

- Налаштування брутфорсу

Завантажується проксі лист; програма підбору автоматично змінюватиме проксі, щоб веб-сервер не виявив атаку і, відповідно, джерело (вузол) атаки.

Підключається словник із комбінацій пароль/логін. Встановлюється кількість потоків - скільки одночасно комбінацій брутфорс перевірятиме. Потужний комп'ютер із високою швидкістю інтернету впевнено справляється зі 120-200 потоками (це оптимальне значення). Від цієї установки безпосередньо залежить швидкість брутто. Наприклад, якщо виставити всього 10 потоків, вибір буде виконуватися дуже повільно.

- Запуск брутфорсу

Успішні спроби зламування програма фіксує: зберігає завантажені акаунти (пароль/логін) у файл. Тривалість процедури підбору коливається від кількох годин за кілька днів. При цьому вона не завжди виявляється результативною - через високу криптостійкість даних для входу або здійснення інших захисних заходів з боку атакованого.

Види брутфорсу

Персональний злом

Полювання за конкретним акаунтом - у соцмережі, на поштовому сервісі тощо. З допомогою або у процесі віртуального спілкування зловмисник випитує у жертви логін для доступу будь-який сайт. Потім зламує пароль методом підбору: вказує в брутфорс адресу веб-ресурсу та видобутий логін, підключає словник.

Шанси такого злому невеликі, наприклад, у порівнянні з тією ж XSS-атакою. Він може увінчатися успіхом, якщо власник облікового запису використовував пароль з 6-7 символів з невигадливою символьною комбінацією. Інакше на «розгадування» стійкіших варіантів з 12,15, 20 букв, цифр і спецсимволів знадобляться роки — десятки та сотні років, виходячи з розрахунків математичної формули пошуку.

Брут/чек

До брутфорсу підключається база даних із логінами/паролями від поштових скриньок одного поштового сервісу (наприклад, mail.ru) або різних. І проксі лист - для маскування вузла (оскільки за множинними запитами з однієї IP-адреси веб-сервіси електронної пошти досить швидко детектують атаку).

В опціях брутто вказується список ключових слів (як правило, назви сайтів) - орієнтири за якими він шукатиме на зламаних ящиках у листах дані для входу (наприклад: steampowered, worldoftanks, 4game, VK). Або конкретний інтернет-ресурс.

Користувач, реєструючись в онлайн-грі, соцмережі або на форумі, як і належить, вказує свій мейл (поштову скриньку). Веб-сервіс надсилає повідомлення на вказану адресу з даними для входу та посиланням на підтвердження реєстрації. Саме ці листи і шукає брутфорс, що вивудити з них логіни та паролі.

Натискаєте "СТАРТ" і програма-зломщик починає брут. Вона діє за наступним алгоритмом:

- Завантажує з бази логін/пароль до мейлу.

- Перевіряє доступ, або «чекає», (автоматично авторизується): якщо вдається в аккаунт зайти - плюсує в графі good (гуди) одиницю (означає знайдено ще один робочий мейл) і починає його переглядати (див. наступні пункти); якщо доступу немає – заносить його в bad (беди).

- У всіх "гудах" (відкритих мейлах) брутфорс сканує листи за заданим хакером запитом - тобто шукає логіни/паролі до зазначених сайтів та платіжних систем.

- При виявленні даних - копіює їх і заносить в окремий файл.

Таким чином, відбувається масовий «викрадення» акаунтів - від десятків до сотень. Здобутими «трофеями» зловмисник розпоряджається на власний розсуд — продаж, обмін, збір даних, крадіжка грошей.

Видалений злом комп'ютера

Брутфорс разом з іншими утилітами хакерів використовується для отримання віддаленого доступу до запароленого ПК жертви через інтернет-канал.

Цей вид атаки складається з наступних етапів:

- Виконується пошук IP-мереж, у яких проводитиметься атака на комп'ютери користувачів. Діапазони адрес беруться зі спеціальних баз або за допомогою спеціальних програм, таких як IP Geo. У ній можна вибирати IP-мережі по конкретному округу, регіону та навіть місту.

- Відібрані діапазони IP та словники підбору встановлюються в налаштуваннях брутфорсу Lamescan (або його аналога), призначеного для віддаленого брутто логіну/паролю входу в систему. Після запуску Lamescan робить таке:

- виконує коннект на кожен IP із заданого діапазону;

- після встановлення зв'язку намагається підключитися до хоста (ПК) через порт 4899 (але можуть бути інші варіанти);

- якщо порт відкритий: намагається отримати доступ до системи, за запитом пароля виконує підбір; у разі успіху - зберігає у своїй базі IP-адресу хоста (комп'ютера) та дані для входу.

- Хакер запускає утиліту Radmin, призначену для керування віддаленими ПК. Задає мережеві координати жертви (IP, логін та пароль) та отримує повний контроль над системою – робочий стіл (відображається візуально на дисплеї комп'ютера зломщика), файлові директорії, налаштування.

Програми для бруту

HASHCAT

На 2020 одна з найпотужніших програм для брутто. Використовує понад 200 алгоритмів перебору. Широко використовується для вибору WPA/WPA2 паролів, а також паролів документів MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Класичний брутфорс, один із найперших. Проте, не втрачає своєї актуальності та конкурує з новими рішеннями. Має спритний алгоритм перебору та підтримує всі основні інтернет-протоколи – TCP/IP, POP3, HTTP та ін. Вміє підробляти куки. Брутить за словником і генерує паролі самостійно.

Потужний брут-чекер. Оснащений розширеним арсеналом функцій роботи з базами (перевірка, сортування по доменам). Підтримує різні типи проксі, перевіряє їхню працездатність. Виконує сканування листів у скриньках за такими налаштуваннями, як дата, ключове слово, адреса, непрочитані повідомлення. Може завантажувати листи з Mail.ru та Yandex.

Існує безліч способів злому пароля. Звичайно, ми надаємо інформацію про те, як зламати пароль для ознайомлення, щоб ви мали уявлення про те, як працюють хакери, чим небезпечні прості паролі і як захистити себе від злому.

Як можна зламати пароль логічним вгадуванням

Більшість людей використовують прості паролі, і саме на це роблять ставку хакери насамперед. Вони починають вгадувати пароль, використовуючи якісь вихідні дані – прізвище користувача, дату його народження та їх комбінації. Тут не потрібно довго ламати голову над тим, як дізнатися пароль. Якщо кодове слово настільки просте, його визначать за кілька хвилин.

До цього методу можна віднести так званий метод «павук». Він полягає у використанні знань про те, чим займається користувач, якого зламуватимуть. Дуже часто у своїх паролях люди використовують слова, пов'язані з їхньою професійною діяльністю, назвою компанії. Використовуючи інтернет та спеціальну літературу, їм вдається скоротити сферу пошуку потрібного слова та не ламати голову над тим, як можна зламати пароль.

Як захиститися:не використовувати словникові слова, прізвища, імена, дати народження у своїх паролях. Автоматично згенерований пароль за допомогою нашого сайту зводить нанівець спроби логічного підбору слова.

Підбір паролів шляхом словникового перебору

Ще один поширений вид пароля, який легко зламується – якесь словникове слово. Трохи складніший – з додаванням будь-якої цифри. Легко зламується за допомогою програми, які використовують словники з різних мов. Можна з високою ймовірністю стверджувати, що вже за кілька годин кодове слово буде в руках хакера. Більше того, багато сайтів пропонують такий підбір паролів онлайн безкоштовно.

Різновидом цього є злом паролів по таблиці хешированных паролей. Простіше кажучи, хеш це шифроване значення паролів. Наприклад, хеші паролів користувачів операційної системи Windows зберігаються у спеціальному реєстрі. Якщо хакер досить досвідчений і грамотний, що зміг визначити хеші паролів, то базі даних він зможе знайти пароль, який відповідає цьому хешу. Існують також заздалегідь заготовлені таблиці, які допомагають підібрати пароль по хешу ще швидше.

Як захиститися:знову ж таки – не використовувати словникові слова. Захиститись від перебору паролів по хешу можна, але досить складно, і на це знадобиться ціла стаття. Це вже завдання для програмістів, які працюють над створенням сайту.

Дізнатись пароль методом грубої сили

Як зламати будь-який пароль? Методом грубої сили або повним перебором комбінацій символів. На відміну від словникового перебору, тут використовується максимально можлива кількість комбінацій, і питання часу злому полягає тільки в довжині і складності пароля. Наприклад, якщо програма перебору комбінацій генерує 100000 паролів на секунду, то на вибір комбінації з 7 символів у неї піде 9 днів, з 8 - 11 місяців, з 9 - 32 роки і так далі.

Як захиститися:не використовувати паролі, довжина яких становить менше 8 символів, пароль будь-якої складності та розміру можна згенерувати.

Шкідливе ПЗ та фішингові сайти

Блукаючи по просторах Мережі, завантажуючи будь-що, неважко підчепити вірусну програму (їх часто називають троянськими конями) або потрапити на фішинговий сайт. Залежно від виду шкідливої програми вона може викрадати паролі безпосередньо з браузера або записувати натискання на клавіші клавіатури. Потім ці дані надсилаються зловмиснику.

Фішинговий сайт - це сайт-підробка, що копіює дизайн популярного сайту. Наприклад, vkkkk.com. Користувач купується на дизайн та вводить свої дані, які миттєво отримує зловмисник.

Як захиститися:не завантажуйте ПЗ із сумнівних ресурсів, ПЗ без відомостей про розробника (операційні системи повідомляють вам про таке ПЗ), перевіряйте справжність сайту, не переходьте за посиланнями, які приходять вам з незнайомих поштових адрес, не довіряйте привабливим пропозиціям у пошті та не довіряйте свою техніку незнайомцям.

Підбір паролів онлайнбезпосередньо

Як дізнатися пароль ще? Найменші зловмисники можуть не побоятися проникнути в офіс компанії під виглядом якогось працівника. Вони можуть просто протирати пил, поливати квіти, але уважно фіксувати, хто що робить і де які паролі вводить.

Злочинці можуть також працювати по телефону, представляючись технічними спеціалістами та пропонуючи повідомити інформацію, щоб він міг отримати доступ до будь-якої системи.

Як захиститися:бути впевненим у всіх співробітниках досить складно, проте важливо навчити службовців елементарних методів безпеки – не вводити паролі на очах у сторонніх, не кріпити стікери з паролями до столів та моніторів комп'ютерів.

Це далеко не всі можливості в хакерському арсеналі, проте знання цих основних методик дозволить вам значно знизити ризик розкрадання конфіденційної інформації.

Аналіз успадкованого коду, коли вихідний код втрачено: робити чи робити?

Аналіз успадкованого коду, коли вихідний код втрачено: робити чи робити? Не завантажується Windows після інсталяції оновлень Не вмикається ноутбук після оновлення windows 10

Не завантажується Windows після інсталяції оновлень Не вмикається ноутбук після оновлення windows 10 Як зламати пароль: огляд найпоширеніших способів

Як зламати пароль: огляд найпоширеніших способів Відключаємо на планшеті шифрування

Відключаємо на планшеті шифрування Створення лампочки. Лампочка Едісона. Хто винайшов першу лампочку? Чому вся слава дісталася Едісон? Історія зміни пристрою лампи розжарювання

Створення лампочки. Лампочка Едісона. Хто винайшов першу лампочку? Чому вся слава дісталася Едісон? Історія зміни пристрою лампи розжарювання Як швидко знайти свій телефон через google, де б він не був

Як швидко знайти свій телефон через google, де б він не був Електричну лампу розжарювання винайшли у Росії

Електричну лампу розжарювання винайшли у Росії