Cortafuegos modernos: de la especialización limitada a la protección universal

Cortafuegos Kerio WinRoute

erio WinRoute Firewall (en adelante WinRoute) es un firewall de red diseñado para proteger el perímetro de una red local de intrusiones destructivas y indiscretas desde el exterior (por ejemplo, desde Internet), para proporcionar acceso usuarios locales en Internet, filtrando el tráfico, así como para proporcionar todo tipo de estadísticas. Para evaluar las capacidades del producto, la interfaz de gestión y la lógica de funcionamiento del programa, consideraremos con más o menos detalle su función principal: protección de la red local y gestión del tráfico. Luego, enumeraremos brevemente las características adicionales de WinRoute.

La computadora en la que está instalado WinRoute debe tener al menos dos interfaces de red: una conectada a una red local y la otra a una pública (por ejemplo, a Internet). Después de instalar y reiniciar la computadora, debe iniciar la consola de administración de WinRoute, que inmediatamente le solicita que inicie el Asistente para reglas de red. En esta etapa, iniciar el asistente es muy importante, especialmente para aquellos que están instalando WinRoute por primera vez. El hecho es que el asistente crea un conjunto básico de reglas de paquetes (reglas de política de tráfico), que en el futuro le permitirán comprender mejor cómo funcionan, cómo crear y la esencia de estas reglas. Las reglas de paquetes son un punto clave para un firewall de red, determinan qué flujos de datos (paquetes de red) pasarán libremente a (desde) la red local y cuáles estarán prohibidos por razones de seguridad. Echemos un vistazo a los pasos más importantes del asistente.

Paso 3: selección de una interfaz de red conectada a una red externa, es decir, a Internet. WinRoute determinará la interfaz más adecuada disponible en un host determinado en función de su dirección IP y la ofrecerá primero. Si el host tiene varias interfaces con direcciones IP en el rango externo, es posible que deba especificar explícitamente la interfaz requerida. (Todas las interfaces WinRoute identifica y muestra los nombres que se les asignan en el sistema operativo).

Paso 4: selección de servicios (protocolos) que estarán disponibles para los usuarios de la red local cuando accedan a Internet. Hay dos opciones disponibles aquí: permitir todos los servicios (sin restricciones) o establecer solo algunos. Para el segundo caso, WinRoute proporciona una lista de los servicios más solicitados (por ejemplo, HTTP, FTP, SMTP, etc.). Los servicios requeridos deben estar marcados. Para un examen más detenido, tomamos nota de la primera opción: "sin restricciones".

Paso 6: selección de servidores ubicados en la red local a los que desea abrir el acceso desde Internet (por ejemplo, un servidor web, servidor de correo, etc.). Incluso si no tiene dichos servidores, es mejor decir que lo son para revisar las reglas correspondientes más adelante. Así, le daremos al maestro la oportunidad de crearlos para luego aprender de él cómo hacerlo. Para agregar un servidor, debe especificar: 1) su dirección IP local o el valor de "Firewall" (si el servidor se ejecuta en el mismo host donde está instalado WinRoute); 2) servicio (HTTP para servidor web, SMTP para servidor de correo, etc.).

Paso 7: Permita NAT (Protocolo de traducción de direcciones de red). Debe estar habilitado para que los usuarios de la red local puedan utilizar Internet (esta es nuestra elección). Solo en casos muy raros es necesario desactivar NAT, si WinRoute se usa exclusivamente como un enrutador normal entre dos o más redes (este no es nuestro caso).

A continuación, deje que el asistente complete su trabajo. Dado que el asistente se puede iniciar en cualquier momento (no solo después de instalar WinRoute), todas las reglas antiguas se destruyen para evitar inconsistencias en las reglas de los paquetes. Entonces, nuestro firewall ya está funcionando (!) Y cumple su función principal: proteger la red local (como una primera aproximación, por supuesto). Ahora puede tomarse su tiempo para revisar y, lo que es más importante, comprender cómo funcionan las reglas de paquetes.

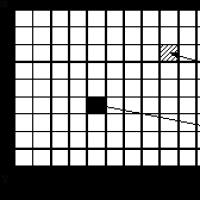

Las reglas de paquetes en WinRoute se recopilan en una tabla (Fig. 1) y están estrictamente ordenadas (la regla superior es la primera regla). El orden de las reglas se puede cambiar. Cualquier paquete llegando al host del Firewall (el término "Firewall" se usa en WinRoute para referirse al host en el que está instalado) se verifica el cumplimiento de cualquier regla, comenzando por la primera. Si un paquete no cumple las condiciones de la regla actual, se aplica lo siguiente, y así sucesivamente. En el caso de que un paquete haya alcanzado la última regla, que dice "negar todo", será eliminado sin piedad (lo que no está permitido está prohibido). La última regla denegar todo no se puede eliminar, mover ni editar (con pequeñas excepciones). Hay una marca de verificación delante del encabezado de cada regla, si está marcada, la regla está activa (funcionando); de lo contrario, el procesador WinRoute no tiene en cuenta la regla, como si no estuviera allí. Esto es muy conveniente si necesita realizar experimentos o activar / desactivar una regla de vez en cuando por alguna razón; no es necesario que la elimine y vuelva a crear. Cabe señalar que el principio "encendido / apagado" se usa en casi todas partes en WinRoute, y esta es la ventaja indudable de la interfaz del programa.

Cada regla de paquete consta de varios campos: origen del paquete (de dónde vino), destino (adónde quería ir a continuación), servicio (protocolo), acción, registro, traducción de direcciones. El origen y el destino siguen el mismo formato; aquí hay una lista impresionante de posibles opciones:

- anfitrión;

- Rango de IP;

- grupo de direcciones IP;

- red / máscara;

- la red conectada a la interfaz;

- usuarios;

- Host de cortafuegos.

Servicio indica el protocolo dentro del cual opera el paquete. WinRoute tiene 79 servicios predefinidos para los cuales el administrador ni siquiera necesita saber los números de puerto (¿recuerda el número de puerto para el servicio de terminal de Windows - RDP - Protocolo de escritorio remoto?) - simplemente selecciónelo por su nombre en la tabla. Pero como servicio, puede establecer el número de puerto o definir su propio (nuevo) protocolo, agregarlo a la tabla de servicios y luego usarlo por su nombre.

La acción determina tres opciones para el futuro destino del paquete: permitir, denegar (pero notificar al remitente al respecto), descartar (sin notificar al remitente, déjelo pensar que sus paquetes desaparecen en un agujero negro). Por cierto, este es uno de los dos parámetros que se pueden cambiar en la última regla "denegar todo"; puede usar "denegar" o "restablecer". Los desarrolladores de WinRoute recomiendan usar "denegar" para los paquetes de la red local y "descartar" para los paquetes que vienen del exterior.

El registro es bastante avanzado en WinRoute, pero no nos detendremos en esto. Por cierto, este es el segundo parámetro que se puede cambiar en la regla "denegar todo".

La traducción de direcciones puede representar dos opciones: origen NAT (uso compartido de Internet / enmascaramiento de IP) o destino NAT (asignación de puertos). El primero se utiliza para reemplazar las direcciones locales de los paquetes que salen a Internet a la dirección externa de una de las interfaces de red del host del Firewall. La dirección local se reemplaza con una dirección externa (enrutable) para que pueda obtener respuestas a sus solicitudes de red. La asignación de puertos se utiliza para que las computadoras externas puedan acceder a un servidor ubicado dentro de la red local.

Ahora veamos las reglas que se muestran en la Fig. 1. Algunos de ellos fueron creados por el asistente de WinRoute, mientras que otros se agregaron manualmente más tarde.

Una regla llamada "NAT" (creada por el asistente). En esta tabla, esta es la única regla responsable del paso de paquetes desde la red local (interfaz "Local" 10.0.0.0) a Internet (interfaz "M" 200.200.200.99). (Consideraremos la interfaz con el nombre "Z" más adelante). Dado que el valor "Cualquiera" se especifica en el campo "Servicio", se permiten paquetes de cualquier protocolo, es decir, no hay restricciones para que los usuarios locales accedan servicios. NAT se utiliza en el campo de traducción de direcciones. Si necesita prohibir el acceso a cualquier servicio, duplique (botón derecho del mouse) esta regla y en la nueva regla especifique el servicio prohibido o varios a la vez. Mueva la nueva regla para que quede por encima de la anterior: el objetivo se logra. Si, por el contrario, es necesario permitir solo algunos servicios específicos, entonces al hacer doble clic en la palabra "Cualquiera" de esta regla, aparecerá una ventana donde podrá seleccionar los servicios permitidos. Después de eso, puede asumir que ya ha aprendido a administrar el acceso a Internet de los usuarios locales (en relación con WinRoute).

La regla denominada "Tráfico del firewall" (creada por el asistente) se diferencia de la regla "NAT" solo por la ausencia de traducción de direcciones, ya que el host del firewall tiene direcciones IP externas. Preste atención a la fuente: "Firewall", es decir, la regla se aplica solo a los paquetes que se originan en el propio host del Firewall.

La regla de permiso "Tráfico local" (creada por el asistente) describe todas las combinaciones posibles de origen y destino de los paquetes dentro de la red local, incluida la computadora en la que está instalado WinRoute.

La regla del servicio FTP permite el acceso externo a su servidor FTP y la regla del servicio SMTP permite el acceso externo a su servidor de correo. Ambas reglas son creadas por el asistente. La única diferencia entre ellos es que el servidor FTP se ejecuta en la misma computadora que WinRoute y el servidor de correo está ubicado en una máquina local con una dirección IP 10.0.0.51. Tenga en cuenta que la regla "Servicio SMTP" no tiene una marca de verificación a la izquierda; no funciona, es solo un código auxiliar que aún no necesitamos. Entonces, ahora sabe cómo brindar acceso a sus servidores a través de WinRoute.

Pasemos a las reglas que tuvimos que crear manualmente. Queremos negar el acceso a nuestra red, y por lo tanto a nuestros servidores, a algunos fanáticos demasiado entusiastas de nuestro propio servidor FTP. Para ello, se ha creado una regla con el nombre "Prohibido", y el nombre del grupo de direcciones IP se especifica en el campo de origen para no acumular muchas direcciones en la propia regla. Las direcciones se pueden agregar a este grupo según sea necesario, o puede cancelar temporalmente (marcar) la acción de alguna dirección. Dicho grupo se crea en un lugar diferente, pero para nosotros ahora lo único importante es el hecho de que se puede crear, editar y también aplicar en varias reglas. Puede ingresar direcciones IP individuales, una red con una máscara o un rango de direcciones IP en un grupo de direcciones. Tenga en cuenta que esta regla se antepone a otras reglas que permiten el acceso a la red local y, por lo tanto, los propietarios de dichas direcciones no podrán acceder a ninguno de nuestros servidores (si los hubiera). Si necesita cerrar el acceso solo al servidor FTP, en el campo "Servicio", en lugar de "Cualquiera", debe especificar "FTP", y luego poner esta regla antes de la regla "Servicio FTP": su ubicación relativa a otras reglas no importan.

Tres reglas, tituladas "Servidor web ...", demuestran la concesión de acceso a un servidor de terminal (servicio RDP) solo desde una dirección IP específica y el acceso a los desarrolladores web desde una red específica. El campo de destino no contiene el nombre de la interfaz, sino una dirección IP específica, ya que la interfaz M tiene varias direcciones asignadas, y usar el nombre equivale a especificar solo la dirección principal de la interfaz.

WinRoute proporciona redundancia de conexión. Suponga que hay dos conexiones externas (una de ellas puede ser un módem telefónico) y, en consecuencia, dos interfaces (tarjetas de red) en el host del Firewall. WinRoute usa solo uno de ellos a la vez. Pero si este canal Está "cortado", entonces WinRoute cambia todo el tráfico externo a otro. El administrador determina qué conexión es principal y cuál es secundaria. La conexión principal se utiliza siempre que esté funcionando físicamente. Si es necesario cambiar a la interfaz secundaria, a partir de ese momento WinRoute supervisa constantemente la conexión principal y, tan pronto como vuelve a la normalidad, cambia todo el tráfico a la conexión principal. En las reglas de la fig. 1 interfaz denominada "Z" proporciona el canal de respaldo.

Echemos un vistazo rápido al filtrado de tráfico. El filtrado de tráfico en WinRoute es bastante avanzado y solo se aplica al tráfico HTTP y FTP. El tráfico se puede filtrar por nombres de sitios, especificando una subcadena para el nombre del sitio, por la presencia de ciertas palabras en los datos transmitidos (se pueden crear y editar listas de palabras), etc. Para el tráfico FTP, puede utilizar comandos FTP como criterio de filtrado, por ejemplo, puede prohibir la carga de archivos desde la red local a servidores FTP externos. Los usuarios o grupos de usuarios se pueden utilizar como criterio de filtrado.

El filtrado antivirus se aplica a los protocolos HTTP, FTP, SMTP y POP3. La configuración es bastante obvia. Cabe señalar que WinRoute se puede suministrar con el escáner antivirus McAfee como estándar, pero se puede emparejar con otros escáneres de terceros (hay siete escáneres en la lista).

Las estadísticas en WinRoute se presentan de forma bastante completa. El volumen de tráfico se puede ver en ambas direcciones (entrada y salida) por separado para las interfaces de red o para los usuarios. Dado que las estadísticas se presentan en forma de tabla, los datos se pueden clasificar por cualquier columna en orden ascendente o descendente. Y las columnas ofrecen las siguientes opciones: por día, por semana, por mes, total (durante todo el tiempo después de la instalación de WinRoute). Además, las estadísticas sobre interfaces de red se pueden presentar gráficamente para los períodos: 2 horas, 1 día, 1 semana, 1 mes; y las estadísticas de usuarios mostrarán la distribución del tráfico por protocolos (1 día, 1 semana, 1 mes, total). Las estadísticas de la interfaz de red lo ayudarán a monitorear el tráfico entrante de su proveedor.

Hay dos líneas especiales en la lista de usuarios: "todos los usuarios" y "usuarios no reconocidos". El punto es que los usuarios deben iniciar sesión en WinRoute o no. Depende de la configuración de WinRoute. En el primer caso, las estadísticas se recopilan en función de los nombres de usuario y, en el segundo, en función de las direcciones IP. Si no necesita autorización de usuario, debe especificar en la base de datos de usuarios de WinRoute desde qué direcciones IP está trabajando cada usuario (puede definir varias direcciones para un usuario). Esto no es tan difícil como podría parecer, incluso si las direcciones IP son distribuidas por un servidor DHCP (una situación común). La línea "usuarios no reconocidos" incluirá, por ejemplo, el tráfico del servidor DNS, el tráfico de actualización del marco legal, etc. Pero en la base de datos de usuarios de WinRoute, puede agregar "usuarios" especiales, asignarles las direcciones de los servidores correspondientes, y luego será posible determinar cuánto tráfico se consume actualizando el marco legal o servidor DNS... WinRoute puede operar con una base de usuarios mixta; en este caso, algunos usuarios se importarán desde Active Directory, mientras que otros se pueden agregar como usuarios locales de WinRoute.

A cada usuario se le puede asignar una cuota de tráfico. Al mismo tiempo, dependiendo de la configuración, cuando el usuario alcanza el límite de su cuota, WinRoute terminará todas las conexiones, o prohibirá el establecimiento de nuevas, o solo advertirá al usuario. En cualquier caso, WinRoute puede notificar al usuario (y / o administrador) cuando se excede la cuota por correo electrónico. Y cada usuario puede, a su vez, monitorear su tráfico accediendo a WinRoute a través de la interfaz web.

Cortafuegos del servidor Kerio (KSF)

SF es un servidor de seguridad, es decir, un servidor de seguridad que solo protege el host en el que está instalado. A diferencia de un firewall de red (por ejemplo, WinRoute), este producto no enruta paquetes entre redes (entre interfaces de host), pero puede proteger varias (hasta 100) interfaces de su host. En primer lugar, KSF está diseñado para proteger los servidores instalados en el sitio del proveedor (servicio de colocación). En consecuencia, KSF tiene control remoto (como la mayoría de los firewalls) a través de una interfaz web.

¿Cuál es la diferencia entre un servidor de seguridad de servidor y un servidor de seguridad de red? Su principal diferencia es la provisión de protección para las aplicaciones (Application Hardening) que se ejecutan en el servidor. KSF supervisa no solo el tráfico de la red, sino también el comportamiento de las aplicaciones, principalmente las aplicaciones de servidor, que por la naturaleza de sus actividades deben "escuchar" los puertos y responder a las solicitudes de red de los clientes.

En la página "Estado de la red" (Fig. 2), todos se iniciaron en este momento aplicaciones de servidor que "escuchan" cualquier puerto, sus protocolos operativos y el número de conexiones establecidas actualmente. Además, para cada aplicación, su ruta completa se indica en sistema de archivos servidor, la fecha de la última modificación del archivo exe, así como una breve información general sobre el propósito de esta aplicación y los posibles puntos débiles de protección. En un panel separado hay tres botones de enlace que le permiten realizar las siguientes acciones: crear una regla de red basada en el proceso seleccionado, mostrar todas las reglas de red relacionadas con este proceso, mostrar una lista de conexiones para el proceso seleccionado.

Consideremos el formato de las reglas de la red (Fig. 3). La acción ofrece dos opciones: permitir o restablecer. La dirección describe las conexiones entrantes, las conexiones salientes y el tráfico en ambas direcciones. Cabe señalar que indicar ambas direcciones no suele tener sentido y está plagado de peligros potenciales. Como puede ver en la figura, solo la regla "Regla predeterminada" implementa dicha opción para denegar todas las conexiones que no se incluyen en las reglas anteriores. Esta regla no se puede eliminar, pero su acción se puede cambiar a "permitir" con fines de depuración. Solo una regla en la lista presentada permite conexiones salientes: el servidor en sí (en el sentido de una computadora) puede ir a cualquier parte. Todas las demás reglas describen el acceso solo al interior de nuestro host, naturalmente con todo tipo de restricciones. Por ejemplo, la regla superior permite el acceso al proceso inetinfo.exe a través de HTTP (puerto 80).

La columna "Local" indica a través de qué interfaz local (ubicada en nuestro host) se establecerá la conexión. En este caso, el servidor tiene dos interfaces, una de ellas se llama en el sistema operativo "Internet" y está conectada a la red externa, la segunda está conectada a la red local. En la regla superior, solo se especifica explícitamente una interfaz; todas las demás reglas se aplican a las conexiones desde cualquier interfaz local. La columna "Remoto" especifica las direcciones de los clientes remotos que acceden al servidor. Las opciones pueden ser: dirección IP, rango de direcciones IP, red / máscara, nombre del grupo de direcciones. Un grupo de direcciones puede contener cualquier número de combinaciones de direcciones diferentes enumeradas anteriormente. Varios grupos de direcciones están predefinidos en KSF (utilícelos como ejemplo). Como puede ver en la tabla de reglas, el acceso al servidor web es posible desde cualquier lugar, el propio host puede ir a cualquier lugar y, además, la última regla de denegación naturalmente tiene en cuenta las direcciones externas. En el resto de las reglas, las direcciones remotas están representadas por los nombres de los grupos de direcciones.

Ahora enumeremos los tres componentes básicos de la protección de aplicaciones en KSF.

2. Prohibición de cambiar el archivo exe del proceso de red del host, incluido el cambio de la ruta de inicio (es decir, es imposible engañar a KSF intentando iniciar un proceso con el mismo nombre desde un directorio diferente, ya que este ya es un archivo exe sustituido).

3. Prohibición de cambiar datos importantes del sistema (manipulación del sistema). Por ejemplo, en la Fig. 5 muestra una lista de dichos datos.

En la Fig. 4 muestra las reglas para proteger aplicaciones. Uno de ellos (para srvfw.exe) se crea automáticamente durante la instalación de KSF y se puede utilizar como ejemplo para la formación. Las excepciones se pueden definir en reglas, por ejemplo, permitiendo que un proceso inicie otros si es necesario. Resulta muy sencillo definir tales excepciones. Cree una regla que solo registre las acciones del proceso en el que está interesado y, después de un tiempo, mire el registro (Registros / Endurecimiento) para determinar si esta o aquella aplicación en un estado normal (no infectado) aún iniciará algo.

Y otra característica de KSF es la detección de posibles intrusiones. En realidad, no es necesario que configure nada aquí, pero debe verificar periódicamente el registro de registro correspondiente. KSF proporciona descripciones de algunos de los tipos de intrusión más comunes, junto con su gravedad. Ver la lista de conexiones para un proceso en particular también puede ayudar a un administrador a notar una amenaza: demasiadas conexiones desde una dirección IP o una gran cantidad de datos transferidos dentro de una conexión. Desafortunadamente, no es posible ordenar los datos por dirección IP remota o por volumen de datos en la ventana de la lista de conexiones.

Servidor de correo Kerio (KMS)

MS se puede utilizar como un servidor de correo completo que almacena los buzones de correo de los usuarios y proporciona acceso a los clientes de correo, o como una "estación postal" intermedia (en términos de Sendmail - Smart Host). En el último caso, actúa como un enlace intermedio entre el servidor de correo ubicado dentro de la red local (por ejemplo, MS Exchange Server) y el mundo exterior. Un host con KMS instalado puede tener dos interfaces de red, una de las cuales está conectada a la red local y la otra a la externa. Por lo tanto, KMS actuará como un firewall de correo. Al mismo tiempo, la recepción de todo el correo externo que llega a la organización se asigna a KMS, y el envío de correo de los usuarios locales al exterior se puede realizar tanto por el firewall de correo como directamente por el servidor interno. Dado que estamos interesados en el modo de firewall, discutiremos brevemente solo esta funcionalidad de KMS. Y en este caso, consta de tres componentes: filtrado de correo no deseado basado en las llamadas listas negras (Black Lists), filtrado de spam y protección antivirus.

Las listas negras contienen una lista de servidores de correo no deseado. Dichos servidores operan con mayor frecuencia en el modo de retransmisión abierta, que le permite enviar correo a cualquier cliente sin ninguna autorización e independientemente de la ubicación relativa del cliente y el servidor. Por ejemplo, un spammer ubicado en Rusia puede usar un servidor de correo de Sudamérica para enviar miles de cartas. A veces, los servidores normales también se incluyen en la lista negra, debido al envío descuidado de cartas comerciales o ajuste incorrecto servidor de correo. Los servidores de listas negras, o Open Relay Data Bases (ORDB), se implementan como servidores DNS con un tipo especial de registro que almacena listas de servidores dañinos. Por lo general, los servidores ORDB están a cargo de personas serias y el software de estos servidores analiza a los candidatos para la lista negra. Pero también existen servidores de este tipo que recopilan sus listas en la primera queja. Es por esta razón que muchos servidores de correo normales (y la mayoría de las veces rangos completos de direcciones IP) están incluidos en la lista negra. Entonces, a la hora de configurar tu servidor de correo, lo principal es no exagerar, solicitándole tantos servidores ORDB como sea posible, de lo contrario se puede eliminar casi todo el correo (y también los útiles).

En realidad, configurar listas negras en KMS es tan simple que bien podría limitarse a indicar el hecho de que esta funcionalidad es compatible. Sin embargo, haremos algunos comentarios. El paquete KMS ya incluye cinco servidores ORDB. El servidor llamado SORBS DNSBL (dnsbl.sorbs.net) tiene listas tan entusiastas que todo el correo de aha.ru y mail.ru es rechazado. Por lo tanto, en nuestras condiciones específicas, es mejor anular la selección de la opción "bloquear" para Este servidor... KMS también le permite crear su propia lista negra. Desafortunadamente, KMS no permite la creación de una lista blanca, que es lo opuesto a las listas negras y, idealmente, debería verse antes de procesar las listas negras.

El filtrado de correo no deseado se refiere al proceso de limitar el correo no deseado (además de las listas negras). KMS tiene un procesador especial que, según algunas reglas (estas reglas no se pueden editar), asigna a cada carta entrante calificación de spam. Para esta o aquella característica específica, la letra se agrega puntos, para otra característica: más puntos. La suma de estos puntos en KMS puede ser de hasta 10 por cada letra. El administrador establece un umbral (por defecto igual a 5), por encima del cual un mensaje se considera spam. Entonces, KMS puede hacer lo siguiente con el spam: poner una marca de spam en el encabezado del mensaje, o eliminar el mensaje "silenciosamente", o devolver el mensaje al remitente (una buena idea). En cualquier caso, se puede enviar una copia de la carta a cualquier buzón local (por si acaso), que debe limpiarse de vez en cuando. Si el mensaje aún se omite, se puede agregar una etiqueta al asunto (de forma predeterminada, se ofrece “** SPAM **”). Con esta etiqueta, el cliente de correo puede posponer las cartas en una carpeta separada.

La segunda función de filtrado de spam le permite crear filtros basados en varios criterios (campos De, Para, Asunto, Remitente, etc. y sus valores son "vacíos", "contiene dirección", "contiene dominio", etc.). Si la carta cumple con los criterios de un determinado filtro, entonces son posibles otras opciones: 1) tratar la carta como no spam (cancelar puntos de spam); 2) tratar la carta como spam y prohibirla; 3) agregue un poco más de valor a las puntuaciones de spam (el valor está establecido). Y el destino posterior de las cartas prohibidas se determina por separado, ya sea para eliminarlas sin ruido o devolverse al remitente (se puede enviar una copia de la carta a cualquier buzón de correo local).

La protección antivirus en KMS se realiza de acuerdo con los mismos principios y con las mismas capacidades que en WinRoute.

Por separado, vale la pena señalar la capacidad de KMS para resistir los ataques de los piratas informáticos. Aquí hay algunas posibilidades: 1) establecer el número máximo de mensajes recibidos de una dirección IP en 1 hora; 2) establecer el número máximo de conexiones SMTP simultáneas desde una dirección IP; 3) establezca el número máximo de destinatarios inexistentes y 4) establezca la lista de exclusión de direcciones IP para los primeros tres elementos. Además, puede limitar el número máximo de destinatarios en una letra, el número máximo de comandos erróneos en una sesión SMTP.

Las estadísticas y el registro de la operación de KMS se implementan de manera bastante completa y conveniente.

En conclusión, me gustaría señalar que todos los productos Kerio se suministran con una excelente documentación, las versiones de prueba (no tienen restricciones, excepto por un período de 1 mes) se pueden descargar desde el sitio web.

Cualquiera que haya pensado alguna vez en la pregunta "¿qué cortafuegos elegir?" Gartner(una agencia analítica conocida).

A finales de junio de 2017. se publicó el próximo informe sobre el estado del mercado Gestión unificada de amenazas (UTM): cuadrante mágico para la gestión unificada de amenazas (firewalls multifunción SMB) y en julio de 2017. Cortafuegos empresariales - Cuadrante mágico para cortafuegos de red empresarial... Si está interesado en saber quién estuvo entre los líderes, cómo ha cambiado la situación durante el último año y qué tendencias se observan, entonces bienvenido bajo el gato ...

Mercado UTM:

Permítanme recordarles que, por definición, Gartner:

“La gestión unificada de amenazas (UTM) es una plataforma convergente de productos de seguridad puntuales, especialmente adecuada para pequeñas y medianas empresas (PYMES). Los conjuntos de características típicas se dividen en tres subconjuntos principales, todos dentro del UTM: firewall / sistema de prevención de intrusiones (IPS) / red privada virtual, seguridad de puerta de enlace web segura (filtrado de URL, antivirus web) y seguridad de mensajería (antispam, correo electrónico AV). "

Es decir, las plataformas de seguridad de red dirigidas a pequeñas empresas (pequeñas) y empresas ligeramente más grandes (medianas) se incluyen en esta definición (en pequeñas empresas (pequeñas y medianas empresas), Gartner cuenta con empresas de 100 a 1000 empleados). Las soluciones UTM generalmente contienen la funcionalidad típica de firewall, sistemas de prevención de intrusiones (IPS), puerta de enlace VPN, sistema de filtrado de tráfico web (filtrado de URL, sistema antivirus de transmisión para el tráfico web) y sistema de filtrado de tráfico de correo (filtrado de mensajes de spam y un antivirus sistema para el tráfico de correo), y por supuesto no debemos olvidarnos de sistema basico enrutamiento y soporte para diversas tecnologías WAN.

Es interesante que, a juzgar por las predicciones de Gartner, el mercado de los cortafuegos hasta 2020. permanecerá aproximadamente en las mismas condiciones que ahora. En 2022. de acuerdo con las predicciones de Gartner, las soluciones de clase comenzarán a entrar en la vida cotidiana en las pymes Cortafuegos como servicio (FWaaS), es decir. firewalls en la nube, donde se canalizará el tráfico de los clientes, y la participación de nuevas instalaciones en el mercado de las pymes será superior al 50%, en comparación con la participación actual del 10%. Además, 2022. El 25% de los usuarios del segmento de pymes utilizarán su firewall como herramienta de monitoreo y un agente intermediario para proporcionar inventario y control del uso de los recursos SaaS, como una herramienta para administrar dispositivos móviles o hacer cumplir las políticas de seguridad en los dispositivos de los usuarios finales (actualmente, menos más del 2% de los usuarios utilizan esta funcionalidad en firewalls). Las soluciones FWaaS serán más populares para estructuras de sucursales distribuidas, esta decisión utilizará el 10% de las nuevas instalaciones, frente a menos del 1% actual.

Dado que las soluciones UTM están dirigidas a empresas relativamente pequeñas (según los estándares de Gartner), está claro que habiendo recibido toda la funcionalidad de una sola vez, el cliente final de alguna manera se contentará con compromisos en términos de rendimiento, seguridad de red, eficiencia y funcionalidad. , pero para tales clientes también será importante que la solución sea fácil de administrar (administración a través de un navegador como ejemplo), el administrador de la solución puede capacitarse más rápido debido a la administración simplificada, de modo que la solución contenga elementos integrados. en herramientas para al menos informes básicos, para algunos clientes también es importante tener software y documentación localizados.

Gartner cree que las necesidades de los clientes PYMES y de los clientes empresariales son muy diferentes en términos de las necesidades empresariales de la capacidad de implementar políticas de gestión más sofisticadas y capacidades de seguridad de red avanzadas. Por ejemplo, los clientes empresariales con una estructura de sucursales distribuida a menudo tienen sucursales que pueden tener el mismo tamaño que un segmento de pymes completo. Sin embargo, los criterios para elegir el equipo para una sucursal, por regla general, están dictados por la elección del equipo en la oficina central (generalmente las sucursales son equipos seleccionados del mismo proveedor que se utiliza en la oficina central, es decir, empresas de gama baja) equipo de clase), ya que el cliente debe tener confianza en garantizar la compatibilidad del equipo, y además, estos clientes suelen utilizar una única consola de gestión para garantizar la capacidad de gestión de la red de sucursales (donde puede que no haya especialistas del perfil adecuado) de la oficina central. Además, el componente económico también es importante, un cliente corporativo puede recibir descuentos adicionales por el "volumen" de los fabricantes de soluciones de internetwork, incluidas las soluciones para una red de sucursales. Por estas razones, Gartner considera soluciones para sucursales distribuidas de clientes Enterprise en los cuadrados de soluciones para el segmento Enterprise (NGFW / Enterprise Firewall, IPS, WAF, etc.).

Por separado, Gartner selecciona a los clientes con una red distribuida de oficinas altamente autónomas (un ejemplo típico es una red minorista, donde el número total de empleados puede ser de más de 1000 personas), que, como un cliente típico de PYME, tienen presupuestos bastante limitados. una gran cantidad de sitios remotos y, por lo general, un pequeño personal de TI / ciberseguridad. Algunos proveedores de UTM incluso se centran específicamente en soluciones para estos clientes más que en las PYMES tradicionales.

UTM a junio de 2017:

Pero lo que pasó hace un año, en agosto de 2016:

La lista de líderes en el mercado de UTM todavía tiene las mismas caras conocidas: Fortinet, Check Point, Sophos. Además, la situación se está calentando gradualmente: las posiciones de los líderes se están acercando gradualmente entre sí. Juniper ha pasado de ser un perseguidor a ser un jugador de nicho. SonicWall mejoró un poco su posición.

¿Qué piensa Gartner sobre los líderes del mercado del segmento UTM por separado?

Es un representante de los líderes del mercado UTM, la solución SMB está representada por un firewall de clase empresarial (Enterprise), que es bastante fácil de administrar y tiene una interfaz gráfica intuitiva (GUI).

La sede se encuentra en Tel Aviv (Israel) y San Carlos (EE. UU.). Check Point es un proveedor de seguridad de red con más de 1300 empleados de I + D. La cartera de productos incluye firewalls de clase SMB y Enterprise (Security Gateway), una solución de seguridad de punto final dedicada (Sandblast Agent), una solución de seguridad para dispositivos móviles (Sandblast Mobile) y firewalls virtuales (vSEC para nubes públicas y privadas). La línea actual de firewalls de clase SMB incluye las familias 700, 1400, 3100, 3200, 5100, 5200, 5400, 5600, todos los dispositivos se introdujeron en 2016/2017.

3. Sophos:

Es representante de los líderes del mercado UTM. Continúa aumentando su participación de mercado debido a su facilidad de uso, la buena funcionalidad del componente de seguridad y la integración exitosa con su propia solución de protección de endpoints. Visitante frecuente de las preselecciones de un cliente PYME, así como de redes distribuidas de oficinas autónomas.

Tiene su sede en Abingdon (Reino Unido) y emplea a más de 3.000 personas en todo el mundo. La cartera de productos contiene una combinación de soluciones de seguridad de red y soluciones de protección de terminales. La línea de firewalls Sophos XG contiene 19 modelos y se actualizó por última vez en el cuarto trimestre de 2016, así como la línea obsoleta Sophos SG de la cartera. Las soluciones de Sophos UTM están disponibles como aplicaciones virtuales con integración con plataformas IaaS: AWS y Azure. Las soluciones de seguridad para endpoints incluyen Sophos Endpoint e Intercept X. La solución de integración entre Sophos UTM y Sophos Endpoint se llama Sophos Synchronized Security. La cartera del proveedor también incluye soluciones para proteger los dispositivos móviles y garantizar el cifrado de datos.

Mercado de cortafuegos empresarial:

En 2011. Gartner ha introducido una nueva definición para el mercado de cortafuegos empresarial: cortafuegos de próxima generación (NGFW):

“Los firewalls de próxima generación (NGFW) son firewalls de inspección profunda de paquetes que van más allá de la inspección y el bloqueo de puertos / protocolos para agregar inspección a nivel de aplicación, prevención de intrusiones y brindar inteligencia desde fuera del firewall. Un NGFW no debe confundirse con un sistema de prevención de intrusiones en la red (IPS) independiente, que incluye un firewall básico o no empresarial, o un firewall e IPS en el mismo dispositivo que no están estrechamente integrados ".

Entonces fue una innovación, alrededor de la cual hubo mucha controversia. Han pasado varios años, ha corrido mucha agua debajo del puente, y ahora en 2017. Gartner ya no considera que esto sea una ventaja especial, sino que simplemente afirma el hecho de que todos los actores líderes en este mercado han adquirido esta funcionalidad durante mucho tiempo, y ahora se diferencian de otros proveedores en términos de funcionalidad.

Según las previsiones de Gartner para 2020. Los firewalls virtualizados de clase empresarial ocuparán hasta el 10% del mercado, frente al 5% en este momento. A finales de 2020. El 25% de los firewalls vendidos incluirán la integración por parte de agentes de seguridad en la nube para conectarse servicios en la nube (Agente de seguridad de acceso a la nube, CASB), integrado por la API correspondiente. Por 2020 El 50% de las nuevas instalaciones de firewall utilizarán la inspección TLS de salida, frente a menos del 10% actual.

Según Gartner, el mercado de Enterprise Firewall consiste principalmente en soluciones para proteger redes corporativas (Enterprise Networks). Los productos incluidos en estas soluciones se pueden implementar como un solo firewall, así como en escenarios grandes y más complejos, incluidas redes de sucursales, zonas desmilitarizadas multicapa (DMZ de varios niveles), en escenarios de implementación tradicionales como un firewall "grande" en el centro de datos e incluyen la capacidad de utilizar firewalls virtuales en el centro de datos. Los clientes también deben poder implementar soluciones dentro de las infraestructuras de nube pública que Amazon Web Services (AWS), Microsoft Azure y el proveedor deben tener en su hoja de ruta. soporte de google Cloud en los próximos 12 meses. Los productos deben poder administrarse con herramientas de administración altamente escalables (y granulares), tener un sistema de informes sólido y tener una amplia gama de soluciones para el borde de la red, el centro de datos, la red de sucursales y la implementación en la infraestructura de virtualización y la nube pública. Todos los proveedores de un segmento de mercado determinado deben admitir el ajuste fino y el control de aplicaciones y usuarios. La funcionalidad de Next Generation Firewall ya no es una ventaja, sino una necesidad. Así que Gartner tacha el término inventado por él, ya que esta funcionalidad se considera bastante común y absolutamente necesaria en el mercado de Firewall empresarial. Esencialmente, Gartner considera que NGFW y Enterprise Firewall son sinónimos. Los fabricantes que operan en este mercado se enfocan y construyen una estrategia de ventas y soporte técnico para las grandes empresas (Enterprises), y la funcionalidad que desarrollan también está enfocada a resolver los problemas de las grandes empresas (Enterprise).

Gartner dice que su investigación muestra que los NGFW continúan gradualmente con la tendencia de reemplazar los dispositivos IPS independientes en el perímetro de la red, aunque algunos clientes dicen que continuarán usando dispositivos IPS de próxima generación (NGIPS) dedicados en una estrategia Best of Breed. Muchos clientes empresariales están interesados en las soluciones de detección de malware basadas en la nube como una alternativa más económica a las soluciones de espacio aislado (sandbox) independientes ( Soluciones de sandboxing).

A diferencia del mercado de UTM, el mercado de firewall corporativo no implica que las soluciones NGFW deban contener toda la funcionalidad para proteger la red. En cambio, Gartner ve en los firewalls empresariales la necesidad de especializarse específicamente en la funcionalidad NGFW. Por ejemplo, los firewalls de sucursales de clase empresarial requieren soporte para un alto grado de granularidad para bloquear el tráfico de red, que debe ir en la base de productos, se requiere un enfoque de servicio integrado para procesar el tráfico de red, la administración de productos debe estar altamente integrada y no mirar como una compilación apresurada de diferentes motores en un solo producto ... El nivel de protección y la facilidad de configuración de los firewalls de clase empresarial para redes de sucursales no deberían ser inferiores a las soluciones para la oficina central.

En 2017. Gartner presta especial atención a las soluciones para garantizar la terminación de las sesiones de TLS para garantizar que el tráfico saliente se analice en busca de amenazas, como la descarga de código malicioso o el control de botnets. En cierto modo, la capacidad de inspeccionar el tráfico TLS saliente acerca NGFW a las soluciones DLP en una versión liviana, ya que el descifrado y la inspección posterior del tráfico TLS saliente le permiten asegurarse de que no se envíen datos confidenciales. Sin embargo, algunos clientes que utilizan esta función pueden experimentar una degradación significativa del rendimiento al activar esta función debido al alto costo de descifrar TLS.

Algunos clientes progresistas están planificando y algunos ya están aprovechando el paradigma de redes definidas por software (SDN) y aprovechando las capacidades de microsegmentación en un centro de datos virtualizado. Estos clientes buscan proveedores con soporte para varias soluciones SDN, así como sus planes para un mayor desarrollo en la dirección de SDN. Los proveedores de soluciones están incorporando enfoques cada vez más automatizados para orquestar políticas de firewall para brindar la flexibilidad y los beneficios comerciales que promete el paradigma SDN.

Ahora veamos la situación actual con la plaza Gartner en el mercado. Firewall empresarial a julio de 2017:

Pero lo que pasó hace un año, en mayo de 2016:

La lista de líderes de larga data del mercado de firewalls empresariales es Palo Alto Networks, Check Point. Este año, Gartner también trasladó a Fortinet de Challengers a la categoría de Liderazgo. Las pasiones se están calentando, las posiciones de los líderes en este segmento también se están acercando entre sí. Cisco tampoco pudo convertirse en líder este año y siguió persiguiéndolo. Pero Huawei es sorprendente, cuál de los jugadores de nicho se colocó con bastante confianza en la sección de los perseguidores.

¿Qué piensa Gartner sobre los líderes del mercado de firewall empresarial por separado?

1. Palo Alto Networks:

Es uno de los líderes en el mercado de Enterprise Firewall, y también es un proveedor puro de seguridad, con sede en Santa Clara (EE. UU., California), con más de 4.000 empleados. Produce firewalls desde 2007, en 2016. Los ingresos superaron los 1.400 millones de dólares. Intelligence, AutoFocus), soluciones de seguridad SaaS (Aperture). El fabricante está trabajando activamente en la integración de soluciones en una plataforma de seguridad de red unificada.

Palo Alto Networks lanzó recientemente la versión 8 del sistema operativo PAN-OS con mejoras para WildFire y Panorama, nueva funcionalidad de seguridad SaaS y protección de credenciales de usuario. También se lanzó el firewall de nivel de entrada PA-220, el dispositivo de rango medio de la serie PA-800 y la línea de firewall de la serie PA 5000 (nuevos modelos 5240, 5250, 5260), que se lanzó desde 2011, también se ha actualizado .

Representante de los líderes del mercado Enterprise Firewall. La cartera de productos para el mercado empresarial contiene una gran cantidad de soluciones, que incluyen firewalls NGFW y soluciones de protección de terminales, soluciones de seguridad de redes móviles y en la nube. Los productos estrella de Check Point son Enterprise Security Gateways (Enterprise Network Security Gateways incluyen las familias 5000, 15000, 23000, 44000 y 64000). La seguridad en la nube se proporciona a través de la solución vSEC para nubes públicas y privadas, y también existe una solución SandBlast Cloud para aplicaciones SaaS. Las soluciones de seguridad para endpoints incluyen SandBlast Agent y soluciones de seguridad móvil: Check Point Capsule y SandBlast Mobile. También lanzó la solución SandBlast Cloud para escanear el tráfico de correo en Microsoft Office 365. En 2016. los modelos 15400 y 15600 se pusieron a disposición de los clientes de grandes empresas, así como los modelos 23500 y 23800 para centros de datos.

Recientemente, se presentaron las nuevas plataformas Hi-End 44000 y 64000, se lanzó vSEC para Google Cloud y se lanzó una nueva versión del software R80.10 con mejoras para la consola de administración, rendimiento mejorado y SandBlast Anti-Ransomware, que brinda protección contra software malicioso de la clase Ransomware. También se presentó la nueva arquitectura de seguridad de red Check Point Infinity que integra la seguridad de redes, nubes y usuarios móviles.

Check Point también ha ampliado su solución de protección contra malware basada en la nube que se puede integrar frente a los servicios de correo electrónico SaaS. Check Point ofrece numerosos blades de software que amplían las capacidades del firewall, incluida la protección avanzada de correo electrónico (emulación de amenazas y extracción de amenazas), servicios de inteligencia de amenazas: ThreatCloud IntelliStore y Anti-Bot. Check Point admite sus firewalls en nubes públicas Amazon Web Services (AWS) y Microsoft Azure; hay soluciones disponibles para la integración con soluciones SDN de VMWare NSX y Cisco Application Centric Infrastructure (ACI).

La solución de Check Point debe ser preseleccionada por un cliente empresarial para quien la sensibilidad al precio no es tan importante como la granularidad de la funcionalidad de seguridad de la red, junto con una administración centralizada de alta calidad para redes complejas. También es un buen candidato para los clientes que utilizan redes híbridas de hardware local, centros de datos virtualizados y nubes.

Solo los usuarios registrados pueden participar en la encuesta. , por favor.

Incluso una empresa pequeña puede tener grandes secretos de los que debe protegerse. miradas indiscretas... Esto significa que existe una amenaza potencial para los amantes de los secretos de otras personas. Para protegerse contra el acceso no autorizado a las computadoras de la red corporativa local a través del acceso a la Red, se necesita un firewall. Si está buscando un firewall corporativo, eche un vistazo al Kerio WinRoute Firewall de Kerio. Mucha gente conoce el cortafuegos Kerio para un usuario privado; desde el otoño de 2006, los usuarios rusos también tienen un producto corporativo (en otros países se vendió antes).

Cortafuegos Kerio WinRoute de Kerio Technologies Inc. Es una solución integrada que incluye firewall, servidor VPN, antivirus y filtrado de contenido diseñado para proteger las redes corporativas de las pequeñas y medianas empresas.

Las principales características de este firewall son:

- el firewall actual con una configuración muy flexible de políticas de acceso para cada usuario;

- servidor VPN incorporado;

- protección antivirus incorporada;

- control de acceso al sitio web;

- filtrado de contenido;

- soporte para todas las tecnologías de acceso a Internet: DSL, ISDN, cable, satélite, conexiones inalámbricas y de acceso telefónico;

- Soporte de VoIP y UPnP;

- la posibilidad de administración remota.

|

Hacer las reglas es muy simple y directo

El administrador puede configurar reglas para el firewall de forma independiente o mediante un asistente en ocho pasos. Este último es especialmente conveniente para administradores novatos: simplifica el proceso de configuración. Todas las reglas se muestran en una sola pestaña, lo que también simplifica el trabajo diario. La única dificultad potencial para los administradores del sistema es la falta de una interfaz en ruso y un archivo de ayuda. Pero, buscando en la Web, puede encontrar un manual un poco desactualizado, pero aún actualizado.

Una característica de este firewall es la capacidad de monitorear los protocolos utilizados, incluidos los protocolos específicos que no están directamente relacionados con el tráfico IP. Esta función le permite controlar y proteger aplicaciones específicas necesarias para las actividades comerciales de las empresas.

El control de acceso es posible incluso por ancho de banda del canal

El canal de Internet en sí puede controlarse no solo por criterios típicos de los firewalls (protocolos, puertos, usuarios, etc.), sino también por el ancho de banda del canal. Esta oportunidad es especialmente valiosa para las empresas que utilizan activamente la telefonía IP en sus actividades. Esta función de monitoreo se llama limitador de ancho de banda y le permite establecer parámetros específicos del ancho de banda de comunicación para usuarios específicos.

Kerio WinRoute Firewall implementa su propia tecnología para trabajar con canales VPN. El problema de la compatibilidad de VPN y NAT se resolvió con la ayuda de la función NAT Traversal, que garantiza un funcionamiento estable de VPN con NAT, incluidas varias puertas de enlace NAT. Los problemas de incompatibilidad se han solucionado al permitir que las aplicaciones de red detecten la presencia de un dispositivo NAT, lo configuren y mapeen los puertos según sea necesario. Esto hace que configurar conexiones VPN sea muy sencillo.

Kerio WinRoute Firewall incluye el antivirus McAfee

La combinación de protección antivirus y cortafuegos no es una idea nueva y ha sido implementada por muchos desarrolladores de software. Una característica de Kerio WinRoute Firewall es que la empresa no produjo sus propios mecanismos antivirus, sino que integró un excelente desarrollo de McAfee Security: el antivirus McAfee en el firewall (así como en su servidor de correo). Esta protección integrada evita conflictos software antivirus si otros antivirus están instalados en otros servidores de la empresa. Además, la integración del motor antivirus en el mecanismo de protección hizo posible el uso adicional (además del McAfee integrado) y otras herramientas antivirus instaladas en el servidor con Kerio WinRoute Firewall. Para hacer esto, simplemente seleccione el antivirus requerido de la lista. Solo tenga en cuenta que la lista de protecciones antivirus secundarias admitidas no es muy larga y está limitada a solo siete productos.

|

Cabe señalar que esta combinación de firewall y antivirus agrega flexibilidad a la hora de elegir productos para servir a una red corporativa. Puede comprar Kerio WinRoute Firewall con o sin protección antivirus incorporada si ya tiene un buscador de virus que se adapte a sus necesidades.

También se puede considerar una opción útil adicional como un componente adicional ISS Orange Web Filter. Este filtro contiene una categorización detallada de sitios web (alrededor de 60 categorías en total: noticias, compras, deportes, viajes, pornografía, etc.). Se ordenaron alrededor de 60 millones de sitios web y más de 4,4 millones de páginas web en 15 idiomas. Esta función le permite configurar Kerio WinRoute Firewall para bloqueo automático acceso del usuario a sitios de una categoría particular. El acceso se puede restringir tanto a nivel de usuario como a nivel de grupos de usuarios.

Kerio WinRoute Firewall puede denegar el acceso a redes peer-to-peer

Con el crecimiento del acceso a Internet de alta velocidad sin restricciones, aumenta la probabilidad de que los empleados utilicen el tráfico corporativo para descargar archivos de redes de intercambio de archivos (KaZaA, eDonkey, eMule o DC ++). Con el fin de facilitar el trabajo de los administradores para identificar tales hechos, Kerio WinRoute Firewall tiene una función incorporada para bloquear el trabajo de los clientes P2P. También puede utilizar el análisis de tráfico estadístico para identificar y neutralizar redes de intercambio de archivos desconocidas. También es posible un control de tráfico similar utilizando el protocolo FTP.

En cuanto al filtrado del tráfico HTTP, cabe señalar que es posible determinar el orden de procesamiento de los objetos ActiveX y los scripts Java para evitar la entrega de códigos maliciosos potencialmente peligrosos a través del firewall. También puede bloquear ventanas emergentes de cualquier tipo, garantizando una navegación web cómoda para los empleados de la empresa.

Una búsqueda activa de información en Internet sobre las vulnerabilidades descubiertas en Kerio WinRoute Firewall solo dio una mención. Y luego, la vulnerabilidad identificada se eliminó fácilmente actualizando a la última versión.

Resumen

Kerio WinRoute Firewall 6 de Kerio Technologies Inc. proporciona acceso compartido a Internet controlado y protección contra ataques externos y virus. Además, proporciona restricción de acceso a sitios de diversos temas y restricción en el funcionamiento de redes peer-to-peer. Diseñado específicamente para redes corporativas de pequeñas y medianas empresas, este firewall es atractivo en términos de relación precio / rendimiento, proporcionando un alto nivel de protección.

Limitaciones del sistema

Cortafuegos Kerio WinRoute:

- procesador: Pentium III;

- RAM: 256 MB de RAM;

- gratis Espacio del disco: 20 MB (también se requiere espacio adicional en disco para los archivos de informes y las funciones de caché, según la configuración individual);

- dos interfaces de red (incluido el acceso telefónico);

Cliente VPN Kerio:

- procesador: Pentium III;

- RAM: 128 MB de RAM;

- espacio libre en disco: 5 MB;

- sistema operativo Windows 2000 / XP / 2003.

Cualquiera que haya pensado alguna vez en la pregunta "¿qué cortafuegos elegir?" Gartner(una agencia analítica conocida).

A finales de junio de 2017. se publicó el próximo informe sobre el estado del mercado Gestión unificada de amenazas (UTM): cuadrante mágico para la gestión unificada de amenazas (firewalls multifunción SMB) y en julio de 2017. Cortafuegos empresariales - Cuadrante mágico para cortafuegos de red empresarial... Si está interesado en saber quién estuvo entre los líderes, cómo ha cambiado la situación durante el último año y qué tendencias se observan, entonces bienvenido bajo el gato ...

Mercado UTM:

Permítanme recordarles que, por definición, Gartner:

“La gestión unificada de amenazas (UTM) es una plataforma convergente de productos de seguridad puntuales, especialmente adecuada para pequeñas y medianas empresas (PYMES). Los conjuntos de características típicas se dividen en tres subconjuntos principales, todos dentro del UTM: firewall / sistema de prevención de intrusiones (IPS) / red privada virtual, seguridad de puerta de enlace web segura (filtrado de URL, antivirus web) y seguridad de mensajería (antispam, correo electrónico AV). "

Es decir, las plataformas de seguridad de red dirigidas a pequeñas empresas (pequeñas) y empresas ligeramente más grandes (medianas) se incluyen en esta definición (en pequeñas empresas (pequeñas y medianas empresas), Gartner cuenta con empresas de 100 a 1000 empleados). Las soluciones UTM generalmente contienen la funcionalidad típica actual de un firewall, un sistema de prevención de intrusiones (IPS), una puerta de enlace VPN, un sistema de filtrado de tráfico web (filtrado de URL, sistema antivirus de transmisión para tráfico web) y un sistema de filtrado de tráfico de correo (filtrado de mensajes de spam y un sistema antivirus para el tráfico de correo) y, por supuesto, no debemos olvidarnos del sistema de enrutamiento básico y el soporte para varias tecnologías WAN.

Es interesante que, a juzgar por las predicciones de Gartner, el mercado de los cortafuegos hasta 2020. permanecerá aproximadamente en las mismas condiciones que ahora. En 2022. de acuerdo con las predicciones de Gartner, las soluciones de clase comenzarán a entrar en la vida cotidiana en las pymes Cortafuegos como servicio (FWaaS), es decir. firewalls en la nube, donde se canalizará el tráfico de los clientes, y la participación de nuevas instalaciones en el mercado de las pymes será superior al 50%, en comparación con la participación actual del 10%. Además, 2022. El 25% de los usuarios del segmento de pymes utilizarán su firewall como herramienta de monitoreo y un agente intermediario para proporcionar inventario y control del uso de los recursos SaaS, como una herramienta para administrar dispositivos móviles o hacer cumplir las políticas de seguridad en los dispositivos de los usuarios finales (actualmente, menos más del 2% de los usuarios utilizan esta funcionalidad en firewalls). Las soluciones FWaaS también serán más populares para las estructuras de sucursales distribuidas, con el 10% de las nuevas instalaciones utilizando esta solución, frente a menos del 1% actual.

Dado que las soluciones UTM están dirigidas a empresas relativamente pequeñas (según los estándares de Gartner), está claro que habiendo recibido toda la funcionalidad de una sola vez, el cliente final de alguna manera se contentará con compromisos en términos de rendimiento, seguridad de red, eficiencia y funcionalidad. , pero para tales clientes también será importante que la solución sea fácil de administrar (administración a través de un navegador como ejemplo), el administrador de la solución puede capacitarse más rápido debido a la administración simplificada, de modo que la solución contenga elementos integrados. en herramientas para al menos informes básicos, para algunos clientes también es importante tener software y documentación localizados.

Gartner cree que las necesidades de los clientes PYMES y de los clientes empresariales son muy diferentes en términos de las necesidades empresariales de la capacidad de implementar políticas de gestión más sofisticadas y capacidades de seguridad de red avanzadas. Por ejemplo, los clientes empresariales con una estructura de sucursales distribuida a menudo tienen sucursales que pueden tener el mismo tamaño que un segmento de pymes completo. Sin embargo, los criterios para elegir el equipo para una sucursal, por regla general, están dictados por la elección del equipo en la oficina central (generalmente las sucursales son equipos seleccionados del mismo proveedor que se utiliza en la oficina central, es decir, empresas de gama baja) equipo de clase), ya que el cliente debe tener confianza en garantizar la compatibilidad del equipo, y además, estos clientes suelen utilizar una única consola de gestión para garantizar la capacidad de gestión de la red de sucursales (donde puede que no haya especialistas del perfil adecuado) de la oficina central. Además, el componente económico también es importante, un cliente corporativo puede recibir descuentos adicionales por el "volumen" de los fabricantes de soluciones de internetwork, incluidas las soluciones para una red de sucursales. Por estas razones, Gartner considera soluciones para sucursales distribuidas de clientes Enterprise en los cuadrados de soluciones para el segmento Enterprise (NGFW / Enterprise Firewall, IPS, WAF, etc.).

Por separado, Gartner selecciona a los clientes con una red distribuida de oficinas altamente autónomas (un ejemplo típico es una red minorista, donde el número total de empleados puede ser de más de 1000 personas), que, como un cliente típico de PYME, tienen presupuestos bastante limitados. una gran cantidad de sitios remotos y, por lo general, un pequeño personal de TI / ciberseguridad. Algunos proveedores de UTM incluso se centran específicamente en soluciones para estos clientes más que en las PYMES tradicionales.

UTM a junio de 2017:

Pero lo que pasó hace un año, en agosto de 2016:

La lista de líderes en el mercado de UTM todavía tiene las mismas caras conocidas: Fortinet, Check Point, Sophos. Además, la situación se está calentando gradualmente: las posiciones de los líderes se están acercando gradualmente entre sí. Juniper ha pasado de ser un perseguidor a ser un jugador de nicho. SonicWall mejoró un poco su posición.

¿Qué piensa Gartner sobre los líderes del mercado del segmento UTM por separado?

Es un representante de los líderes del mercado UTM, la solución SMB está representada por un firewall de clase empresarial (Enterprise), que es bastante fácil de administrar y tiene una interfaz gráfica intuitiva (GUI).

La sede se encuentra en Tel Aviv (Israel) y San Carlos (EE. UU.). Check Point es un proveedor de seguridad de red con más de 1300 empleados de I + D. La cartera de productos incluye firewalls de clase SMB y Enterprise (Security Gateway), una solución de seguridad de punto final dedicada (Sandblast Agent), una solución de seguridad para dispositivos móviles (Sandblast Mobile) y firewalls virtuales (vSEC para nubes públicas y privadas). La línea actual de firewalls de clase SMB incluye las familias 700, 1400, 3100, 3200, 5100, 5200, 5400, 5600, todos los dispositivos se introdujeron en 2016/2017.

3. Sophos:

Es representante de los líderes del mercado UTM. Continúa aumentando su participación de mercado debido a su facilidad de uso, la buena funcionalidad del componente de seguridad y la integración exitosa con su propia solución de protección de endpoints. Visitante frecuente de las preselecciones de un cliente PYME, así como de redes distribuidas de oficinas autónomas.

Tiene su sede en Abingdon (Reino Unido) y emplea a más de 3.000 personas en todo el mundo. La cartera de productos contiene una combinación de soluciones de seguridad de red y soluciones de protección de terminales. La línea de firewalls Sophos XG contiene 19 modelos y se actualizó por última vez en el cuarto trimestre de 2016, así como la línea obsoleta Sophos SG de la cartera. Las soluciones de Sophos UTM están disponibles como aplicaciones virtuales con integración con plataformas IaaS: AWS y Azure. Las soluciones de seguridad para endpoints incluyen Sophos Endpoint e Intercept X. La solución de integración entre Sophos UTM y Sophos Endpoint se llama Sophos Synchronized Security. La cartera del proveedor también incluye soluciones para proteger los dispositivos móviles y garantizar el cifrado de datos.

Mercado de cortafuegos empresarial:

En 2011. Gartner ha introducido una nueva definición para el mercado de cortafuegos empresarial: cortafuegos de próxima generación (NGFW):

“Los firewalls de próxima generación (NGFW) son firewalls de inspección profunda de paquetes que van más allá de la inspección y el bloqueo de puertos / protocolos para agregar inspección a nivel de aplicación, prevención de intrusiones y brindar inteligencia desde fuera del firewall. Un NGFW no debe confundirse con un sistema de prevención de intrusiones en la red (IPS) independiente, que incluye un firewall básico o no empresarial, o un firewall e IPS en el mismo dispositivo que no están estrechamente integrados ".

Entonces fue una innovación, alrededor de la cual hubo mucha controversia. Han pasado varios años, ha corrido mucha agua debajo del puente, y ahora en 2017. Gartner ya no considera que esto sea una ventaja especial, sino que simplemente afirma el hecho de que todos los actores líderes en este mercado han adquirido esta funcionalidad durante mucho tiempo, y ahora se diferencian de otros proveedores en términos de funcionalidad.

Según las previsiones de Gartner para 2020. Los firewalls virtualizados de clase empresarial ocuparán hasta el 10% del mercado, frente al 5% en este momento. A finales de 2020. El 25% de los firewalls vendidos incluirán agentes de seguridad de integración en la nube para conectarse a servicios en la nube ( Agente de seguridad de acceso a la nube, CASB), integrado por la API correspondiente. Por 2020 El 50% de las nuevas instalaciones de firewall utilizarán la inspección TLS de salida, frente a menos del 10% actual.

Según Gartner, el mercado de Enterprise Firewall consiste principalmente en soluciones para proteger redes corporativas (Enterprise Networks). Los productos incluidos en estas soluciones se pueden implementar como un solo firewall, así como en escenarios grandes y más complejos, incluidas redes de sucursales, zonas desmilitarizadas multicapa (DMZ de varios niveles), en escenarios de implementación tradicionales como un firewall "grande" en el centro de datos e incluyen la capacidad de utilizar firewalls virtuales en el centro de datos. Los clientes también deben poder implementar soluciones dentro de las infraestructuras de nube pública Amazon Web Services (AWS), Microsoft Azure, y el proveedor debe tener el soporte de Google Cloud en su hoja de ruta durante los próximos 12 meses. Los productos deben poder administrarse con herramientas de administración altamente escalables (y granulares), tener un sistema de informes sólido y tener una amplia gama de soluciones para el borde de la red, el centro de datos, la red de sucursales y la implementación en la infraestructura de virtualización y la nube pública. Todos los proveedores de un segmento de mercado determinado deben admitir el ajuste fino y el control de aplicaciones y usuarios. La funcionalidad de Next Generation Firewall ya no es una ventaja, sino una necesidad. Así que Gartner tacha el término inventado por él, ya que esta funcionalidad se considera bastante común y absolutamente necesaria en el mercado de Firewall empresarial. Esencialmente, Gartner considera que NGFW y Enterprise Firewall son sinónimos. Los fabricantes que operan en este mercado se enfocan y construyen una estrategia de ventas y soporte técnico para las grandes empresas (Enterprises), y la funcionalidad que desarrollan también está enfocada a resolver los problemas de las grandes empresas (Enterprise).

Gartner dice que su investigación muestra que los NGFW continúan gradualmente con la tendencia de reemplazar los dispositivos IPS independientes en el perímetro de la red, aunque algunos clientes dicen que continuarán usando dispositivos IPS de próxima generación (NGIPS) dedicados en una estrategia Best of Breed. Muchos clientes empresariales están interesados en las soluciones de detección de malware basadas en la nube como una alternativa más económica a las soluciones de espacio aislado (sandbox) independientes ( Soluciones de sandboxing).

A diferencia del mercado de UTM, el mercado de firewall corporativo no implica que las soluciones NGFW deban contener toda la funcionalidad para proteger la red. En cambio, Gartner ve en los firewalls empresariales la necesidad de especializarse específicamente en la funcionalidad NGFW. Por ejemplo, los firewalls de sucursales de clase empresarial requieren soporte para un alto grado de granularidad para bloquear el tráfico de red, que debe ir en la base de productos, se requiere un enfoque de servicio integrado para procesar el tráfico de red, la administración de productos debe estar altamente integrada y no mirar como una compilación apresurada de diferentes motores en un solo producto ... El nivel de protección y la facilidad de configuración de los firewalls de clase empresarial para redes de sucursales no deberían ser inferiores a las soluciones para la oficina central.

En 2017. Gartner presta especial atención a las soluciones para garantizar la terminación de las sesiones de TLS para garantizar que el tráfico saliente se analice en busca de amenazas, como la descarga de código malicioso o el control de botnets. En cierto modo, la capacidad de inspeccionar el tráfico TLS saliente acerca NGFW a las soluciones DLP en una versión liviana, ya que el descifrado y la inspección posterior del tráfico TLS saliente le permiten asegurarse de que no se envíen datos confidenciales. Sin embargo, algunos clientes que utilizan esta función pueden experimentar una degradación significativa del rendimiento al activar esta función debido al alto costo de descifrar TLS.

Algunos clientes progresistas están planificando y algunos ya están aprovechando el paradigma de redes definidas por software (SDN) y aprovechando las capacidades de microsegmentación en un centro de datos virtualizado. Estos clientes buscan proveedores con soporte para varias soluciones SDN, así como sus planes para un mayor desarrollo en la dirección de SDN. Los proveedores de soluciones están incorporando enfoques cada vez más automatizados para orquestar políticas de firewall para brindar la flexibilidad y los beneficios comerciales que promete el paradigma SDN.

Ahora veamos la situación actual con la plaza Gartner en el mercado. Firewall empresarial a julio de 2017:

Pero lo que pasó hace un año, en mayo de 2016:

La lista de líderes de larga data del mercado de firewalls empresariales es Palo Alto Networks, Check Point. Este año, Gartner también trasladó a Fortinet de Challengers a la categoría de Liderazgo. Las pasiones se están calentando, las posiciones de los líderes en este segmento también se están acercando entre sí. Cisco tampoco pudo convertirse en líder este año y siguió persiguiéndolo. Pero Huawei es sorprendente, cuál de los jugadores de nicho se colocó con bastante confianza en la sección de los perseguidores.

¿Qué piensa Gartner sobre los líderes del mercado de firewall empresarial por separado?

1. Palo Alto Networks:

Es uno de los líderes en el mercado de Enterprise Firewall, y también es un proveedor puro de seguridad, con sede en Santa Clara (EE. UU., California), con más de 4.000 empleados. Produce firewalls desde 2007, en 2016. Los ingresos superaron los 1.400 millones de dólares. Intelligence, AutoFocus), soluciones de seguridad SaaS (Aperture). El fabricante está trabajando activamente en la integración de soluciones en una plataforma de seguridad de red unificada.

Palo Alto Networks lanzó recientemente la versión 8 del sistema operativo PAN-OS con mejoras para WildFire y Panorama, nueva funcionalidad de seguridad SaaS y protección de credenciales de usuario. También se lanzó el firewall de nivel de entrada PA-220, el dispositivo de rango medio de la serie PA-800 y la línea de firewall de la serie PA 5000 (nuevos modelos 5240, 5250, 5260), que se lanzó desde 2011, también se ha actualizado .

Representante de los líderes del mercado Enterprise Firewall. La cartera de productos para el mercado empresarial contiene una gran cantidad de soluciones, que incluyen firewalls NGFW y soluciones de protección de terminales, soluciones de seguridad de redes móviles y en la nube. Los productos estrella de Check Point son Enterprise Security Gateways (Enterprise Network Security Gateways incluyen las familias 5000, 15000, 23000, 44000 y 64000). La seguridad en la nube se proporciona a través de la solución vSEC para nubes públicas y privadas, y también existe una solución SandBlast Cloud para aplicaciones SaaS. Las soluciones de seguridad para endpoints incluyen SandBlast Agent y soluciones de seguridad móvil: Check Point Capsule y SandBlast Mobile. También lanzó la solución SandBlast Cloud para escanear el tráfico de correo en Microsoft Office 365. En 2016. los modelos 15400 y 15600 se pusieron a disposición de los clientes de grandes empresas, así como los modelos 23500 y 23800 para centros de datos.

Recientemente, se presentaron las nuevas plataformas Hi-End 44000 y 64000, se lanzó vSEC para Google Cloud y se lanzó una nueva versión del software R80.10 con mejoras para la consola de administración, rendimiento mejorado y SandBlast Anti-Ransomware, que brinda protección contra software malicioso de la clase Ransomware. También se presentó la nueva arquitectura de seguridad de red Check Point Infinity que integra la seguridad de redes, nubes y usuarios móviles.

Check Point también ha ampliado su solución de protección contra malware basada en la nube que se puede integrar frente a los servicios de correo electrónico SaaS. Check Point ofrece numerosos blades de software que amplían las capacidades del firewall, incluida la protección avanzada de correo electrónico (emulación de amenazas y extracción de amenazas), servicios de inteligencia de amenazas: ThreatCloud IntelliStore y Anti-Bot. Check Point admite sus firewalls en nubes públicas Amazon Web Services (AWS) y Microsoft Azure; hay soluciones disponibles para la integración con soluciones SDN de VMWare NSX y Cisco Application Centric Infrastructure (ACI).

La solución de Check Point debe ser preseleccionada por un cliente empresarial para quien la sensibilidad al precio no es tan importante como la granularidad de la funcionalidad de seguridad de la red, junto con una administración centralizada de alta calidad para redes complejas. También es un buen candidato para los clientes que utilizan redes híbridas de hardware local, centros de datos virtualizados y nubes.

Solo los usuarios registrados pueden participar en la encuesta. , por favor.

Cortafuegos sirve para la operación segura de computadoras en la red local e Internet. Cortafuegos evita el acceso no autorizado a los recursos de la red. Correcto configuración del cortafuegos hace que la computadora sea invisible en Internet. Cortafuegos restringe o niega el acceso a los recursos.

Un poco sobre firewall

Protector de sobretensión, puerta de enlace de seguridad, cortafuegos o cortafuegos, esta es la cantidad de nombres que tiene un programa que, como un muro de fuego (fuego - fuego, muro - muro) se interpone en el camino virus informáticos y personas que buscan obtener acceso no autorizado a su PC.

Una combinación de software y hardware computadora, cortafuegos es parte de su completo sistema de seguridad, no el único componente insustituible. Aunque el "muro de fuego" no se convirtió en una panacea para todas las amenazas, aún es capaz de crear una barrera entre la computadora y la red a través de la cual los "intrusos" no pueden ingresar al territorio de su PC.

Configuración de firewalls personales y corporativos

Hay firewalls tanto de software como de hardware. Las desventajas de los primeros incluyen el hecho de que consumen sus propios recursos de PC. Pero los dispositivos de hardware, aunque completamente independientes y colocados en la puerta de enlace entre la red local e Internet, son mucho más costosos en comparación con los personales y son utilizados por varias empresas para proteger su red local.

Personal cortafuegos es un programa que es un elemento del funcionamiento Sistemas Windows o se puede instalar como parte del software de la aplicación. Generalmente configuración del cortafuegos no es tan complicado, ya que el programa tiene una interfaz fácil de usar. Con su ayuda, es fácil permitir la conexión a Internet a todos los programas que realmente se relacionan con él (Skype, Torrent, Mail.Ru, explorador de Internet etc.). Y tampoco permita que ningún cuaderno (que pueda contener contraseñas e información personal) envíe o reciba paquetes de datos a la red, para lo cual dicha actividad no es natural en absoluto.

Corporativo cortafuegos protege las redes locales de varias empresas de "solicitudes de red inesperadas". Bloquea todas esas solicitudes y le pide permiso al usuario para crear dicha conexión. Si no tiene una empresa con una red local formada por muchos equipos, no es necesario que la instale. La instalación y configuración de los "muros" corporativos la realiza el administrador del sistema.

Funciones de configuración del cortafuegos

Bien Cortafuegos por defecto debe tener información sobre todos los servicios del sistema y la aplicación software que necesita acceso a Internet e intercambia paquetes de datos. No debería preguntar todo el tiempo acerca de permitir que estas aplicaciones se conecten. Debería hacerlo automáticamente. En general, el firewall debe tener un buen asistente de configuración que automatice el proceso.

Cortafuegos puede tener varios niveles de protección. Si califica la amenaza como alta, entonces puede establecer el nivel más "maníaco", que controlará todo su tráfico y memoria. Pero dicha protección puede afectar significativamente el rendimiento del sistema (si la configuración de la computadora está por debajo del promedio). Un bajo nivel de control eliminará las amenazas más obvias. Cortafuegos se considera bueno solo si tiene un efecto notable en el rendimiento del sistema, pero al mismo tiempo le otorga un nivel de protección superior al promedio.

Para comprobar el rendimiento de su cortafuegos hay muchas utilidades, por ejemplo, Atelier Web Firewall Tester. eso programas especiales que funcionan según el principio de "caballos de Troya" y programas similares. Si logran enviar y recibir información sin pasar por su "muro", significa que hay un espacio en él y su valor se reduce a cero.

Cómo actualizar el iPad: instrucciones

Cómo actualizar el iPad: instrucciones Cómo funciona el modo No molestar en iPhone

Cómo funciona el modo No molestar en iPhone Nokia 3310 cuando salió. Como nos encuentran

Nokia 3310 cuando salió. Como nos encuentran Historia de la infografía en Rusia 1 historia del desarrollo de la infografía

Historia de la infografía en Rusia 1 historia del desarrollo de la infografía Pedido completo: cómo organizar iconos en un teléfono inteligente Pedido completo: cómo organizar iconos en un teléfono inteligente

Pedido completo: cómo organizar iconos en un teléfono inteligente Pedido completo: cómo organizar iconos en un teléfono inteligente Xiaomi Huami Amazfit Bip es el mejor reloj inteligente sin ninguno, pero incluso si

Xiaomi Huami Amazfit Bip es el mejor reloj inteligente sin ninguno, pero incluso si ¿Qué es Jailbreak y para qué sirve?

¿Qué es Jailbreak y para qué sirve?