Сучасні файрволи: від вузької спеціалізації до універсальної захисту

Kerio WinRoute Firewall

erio WinRoute Firewall (далі WinRoute) це мережевий брандмауер, призначений для захисту периметра локальної мережі від руйнівних і цікавих вторгнень ззовні (наприклад, з Інтернету), для забезпечення доступу локальних користувачівв Інтернет, фільтрації трафіку, а також для надання всілякої статистики. Щоб оцінити можливості продукту, інтерфейс управління, логіку роботи програми, розглянемо більш-менш докладно його головну функцію захист локальної мережі і управління трафіком. Потім коротко перерахуємо додаткові можливості WinRoute.

Комп'ютер, на який встановлюється WinRoute, повинен мати щонайменше два мережевих інтерфейсу: один підключений до локальної мережі, а другий до загальнодоступної (наприклад, до Інтернету). Після установки і перезавантаження комп'ютера слід запустити консоль управління WinRoute, яка відразу ж запропонує запустити мережевий майстер (Network Rules Wizard). На цьому етапі запуск майстра дуже важливий, особливо для тих, хто встановлює WinRoute вперше. Справа в тому, що майстер створює базовий набір пакетних правил (traffic policy rules), що в подальшому дозволить краще зрозуміти принцип роботи, способи створення і суть цих правил. Пакетні правила це ключовий момент для мережевого брандмауера, саме вони визначають, які потоки даних (мережеві пакети) будуть вільно проходити в (з) локальну мережу, а які будуть заборонені в цілях безпеки. Розглянемо найбільш важливі кроки майстра.

Крок 3 вибір мережевого інтерфейсу, підключеного до зовнішньої мережі, тобто до Інтернету. WinRoute сам визначить найбільш вподобаний з наявних на даному хості інтерфейсів, грунтуючись на його IP-адресу, і запропонує його в першу чергу. Якщо ж на хості є кілька інтерфейсів з IP-адресами зовнішнього діапазону, то, можливо, доведеться явно вказати необхідний інтерфейс. (Всі інтерфейси WinRoute ідентифікує і відображає по іменах, які призначені їм в операційній системі.)

Крок 4 вибір сервісів (протоколів), які будуть доступні для користувачів локальної мережі під час отримання в Інтернет. Тут доступні два варіанти: вирішити всі сервіси (немає обмежень) або задати тільки певні. Для другого випадку WinRoute надає список найбільш затребуваних сервісів (наприклад, HTTP, FTP, SMTP і т.д.). Необхідні сервіси потрібно відзначити галочкою. Для подальшого розгляду відзначимо перший варіант «немає обмежень».

Крок 6 вибір серверів, розташованих в локальній мережі, до яких необхідно відкрити доступ з Інтернету (наприклад, Web-сервер, поштовий сервер і т.п.). Навіть якщо у вас немає таких серверів, краще сказати, що вони є, щоб потім розглянути відповідні правила. Таким чином, надамо майстру можливість їх створити, щоб потім вчитися у нього, як це робиться. Щоб додати сервер, необхідно вказати: 1) його локальний IP-адреса або значення «Firewall» (якщо сервер виконується на тому ж хості, де встановлений WinRoute); 2) сервіс (HTTP для Web-сервера, SMTP для поштового сервера і т.д.).

Крок 7 дозволити NAT (протокол трансляції мережевих адрес). Його необхідно вирішити, щоб користувачі локальної мережі могли користуватися Інтернетом (це наш вибір). Тільки в дуже рідкісних випадках NAT потрібно заборонити якщо WinRoute використовується виключно як звичайний маршрутизатор між двома або більше мережами (це не наш випадок).

Далі дозволимо майстру завершити свою роботу. Оскільки майстер може бути запущений в будь-який час (а не тільки відразу після установки WinRoute), то, щоб уникнути суперечливості пакетних правил, всі старі правила знищуються. Отже, наш брандмауер вже працює (!) І виконує свою головну функцію захист локальної мережі (в першому наближенні, звичайно). Тепер можна не поспішаючи розглянути і, головне, зрозуміти, як працюють пакетні правила.

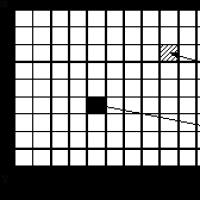

Пакетні правила в WinRoute зібрані в одну таблицю (рис. 1) і строго впорядковані (верхнє правило перше правило). Порядок правил можна змінювати. будь-пакет, Що приходить на хост Firewall (термін «Firewall» застосовується в WinRoute для позначення хоста, на якому він сам встановлений), проходить перевірку на відповідність якомусь правилу, починаючи з першого. Якщо пакет не задовольняє умовам поточного правила, то до нього застосовується наступне і т.д. У тому випадку, коли пакет досяг останнього правила, яке говорить «заборонити всі», він буде нещадно видалений (що заборонено, то заборонено). Останнє правило «заборонити всі» не можна видалити, перемістити або редагувати (за неістотним винятком). Перед заголовком кожного правила є галочка, якщо вона встановлена правило активно (працює), інакше правило не береться до уваги процесором WinRoute, немов його й немає. Це дуже зручно, якщо необхідно проводити експерименти або час від часу вмикати / вимикати правило по яким-небудь міркувань, не потрібно його видаляти і створювати заново. Слід зазначити, що принцип «включено / вимкнено» застосовується в WinRoute практично повсюдно і в цьому безперечна перевага інтерфейсу програми.

Кожне пакетне правило складається з декількох полів: джерело пакета (звідки прийшов), призначення (куди він хотів йти далі), сервіс (протокол), дія, протоколювання, трансляція адрес. Джерело та призначення мають один і той же формат наведемо вражаючий список можливих варіантів:

- хост;

- IP-діапазон;

- група IP-адрес;

- мережу / маска;

- мережу, підключена до інтерфейсу;

- користувачі;

- хост Firewall.

Сервіс вказує на протокол, в рамках якого працює пакет. У WinRoute зумовлені 79 сервісів, для яких адміністратору навіть не потрібно знати номери портів (а ви пам'ятаєте номер порту для термінального сервісу Windows RDP Remote Desktop Protocol?) Досить вибрати його по імені з таблиці. Але в якості сервісу можна задати і номер порту або визначити свій (новий) протокол, додати його в таблицю сервісів, а потім використовувати його по імені.

Дія визначає три варіанти подальшої долі пакета: дозволити, заборонити (але повідомити відправника про це), скинути (без повідомлення відправника нехай він думає, що його пакети зникають у чорній дірі). До речі, це один з двох параметрів, які можна змінити в останньому правилі «заборонити всі», можна використовувати «заборонити» або «скинути». Розробники WinRoute рекомендують вживання «заборонити» для пакетів з локальної мережі і «скинути» для пакетів, що надходять ззовні.

Протоколювання досить розвинене в WinRoute, але не будемо на цьому зупинятися. Це, до речі, другий параметр, який можна змінювати в правилі «заборонити всі».

Трансляція адрес може представляти два варіанти: NAT джерела (Internet sharing / IP masquerade) або NAT призначення (port mapping). Перший застосовується для підміни локальних адрес виходять в Інтернет пакетів на зовнішню адресу одного з мережевих інтерфейсів хоста Firewall. Локальний адреса підміняється на зовнішній (маршрутизациї) для того, щоб можна було отримати відповіді на свої мережеві запити. Port mapping служить для того, щоб зовнішні комп'ютери могли звернутися до сервера, який стоїть усередині локальної мережі.

Тепер розглянемо правила, показані на рис. 1. Деякі з них були створені майстром WinRoute, а інші додані вручну пізніше.

Правило з ім'ям «NAT» (створено майстром). В даній таблиці це єдине правило, яке відповідає за проходження пакетів з локальної мережі (інтерфейс «Local» 10.0.0.0) в Інтернет (інтерфейс «M» 200.200.200.99). (Інтерфейс з ім'ям «Z» розглянемо пізніше.) Оскільки в поле «Service» зазначено значення «Any», то дозволені пакети будь-яких протоколів, тобто відсутні обмеження для локальних користувачів на звернення до зовнішніх сервісів. В поле трансляції адрес використовується протокол NAT. Якщо потрібно заборонити звернення до будь-яких сервісів, то продублюйте (права кнопка миші) дане правило і в нове правило вкажіть Забороняється сервіс або відразу кілька. Наведіть нове правило так, щоб воно розташувалося вище старого, мета досягнута. Якщо ж необхідно, навпаки, дозволити тільки деякі певні сервіси, то за подвійним клацанням миші на слові «Any» цього правила з'явиться віконце, де можна вибрати які вирішуються сервіси. Після цього ви можете вважати, що вже навчилися управляти виходом в Інтернет локальних користувачів (стосовно WinRoute).

Правило з ім'ям «Firewall Traffic» (створено майстром) відрізняється від правила «NAT» тільки відсутністю трансляції адрес, оскільки хост Firewall має зовнішні IP-адреси. Зверніть увагу на джерело «Firewall», тобто правило може бути застосовано тільки до пакетів, що зароджуються на самому хості Firewall.

Вирішальне правило «Local Traffic» (створено майстром) описує всі можливі комбінації джерела та призначення пакетів в межах локальної мережі, включаючи комп'ютер, на якому встановлений WinRoute.

Правило «Service FTP» дозволяє доступ ззовні до вашого FTP-сервера, а правило «Service SMTP» дозволяє доступ ззовні до вашого поштового сервера. Обидва правила створені майстром. Різниця між ними полягає лише в тому, що FTP-сервер виконується на тому ж комп'ютері, що і WinRoute, а поштовий сервер стоїть на локальній машині з IP-адресою 10.0.0.51. Зверніть увагу, що у правила «Service SMTP» немає галочки зліва воно не працює, це просто заглушка, яка нам поки не потрібна. Отже, тепер ви вмієте надавати доступ до своїх серверів через WinRoute.

Звернемося до правил, які довелося створювати вручну. Ми хочемо заборонити доступ в нашу мережу, а отже, і до наших серверів деяким надто завзятим шанувальникам нашого ж FTP-сервера. Для цього створено правило з ім'ям «Заборонено», а в поле джерела вказано ім'я групи IP-адрес, щоб не нагромаджувати безліч адрес в саме правило. Адреси в цю групу можна додавати в міру необхідності, а можна тимчасово скасовувати (галочки) дію деякої адреси. Створюється така група в іншому місці, але для нас зараз важливий тільки той факт, що її можна створити, редагувати, а також застосовувати в декількох правилах. В адресну групу можна вносити окремі IP-адреси, мережа із зазначенням маски або діапазон IP-адрес. Зверніть увагу, що це правило варто до інших правил, які дозволяють вхід в локальну мережу, а отже, власники таких адрес не зможуть потрапити ні на один з наших серверів (якщо такі є). При необхідності закрити доступ тільки до FTP-сервера в полі «Service» замість «Any» слід вказати «FTP», а потім досить поставити це правило перед правилом «Service FTP» розташування його щодо інших правил не має значення.

Три правила, озаглавлені «Web server ...», демонструють надання доступу до термінального сервера (сервіс RDP) тільки з певного IP-адреси і доступ Web-розробників з певної мережі. Поле призначення містить не ім'я інтерфейсу, а конкретний IP-адреса, оскільки інтерфейсу M призначено декілька адрес, а вживання імені рівносильно вказівкою тільки первинного адреси інтерфейсу.

WinRoute забезпечує резервування з'єднання. Припустимо, що є два зовнішніх з'єднання (одне з них може бути телефонним модемом) і відповідно два інтерфейси (мережеві карти) в хості Firewall. У кожен момент часу WinRoute використовує тільки одне з них. Але якщо даний канал«Обривається», то WinRoute перемикає весь зовнішній трафік на інший. Адміністратор визначає, яке з'єднання є первинним, а яке вторинним. Первинне з'єднання використовується завжди, коли воно фізично працює. Якщо ж виникла необхідність переключитися на вторинний інтерфейс, то з цього моменту WinRoute постійно стежить за первинним з'єднанням і, як тільки воно прийде в норму, перемикає весь трафік назад на первинне з'єднання. У правилах на рис. 1 інтерфейс з ім'ям «Z» якраз і забезпечує резервний канал.

Коротко зупинимося на фільтрації трафіку. Фільтрація трафіку представлена в WinRoute досить розвиненими можливостями і може бути застосована тільки до HTTP- і FTP-трафіку. Трафік можна фільтрувати за іменами сайтів, за вказівкою підрядка для імені сайту, за наявністю в переданих даних певних слів (списки слів можна створювати і редагувати) і т.д. Для FTP-трафіку в якості критерію фільтрації можна застосовувати FTP-команди, наприклад можна заборонити вивантаження файлів з локальної мережі на зовнішні FTP-сервери. В якості критерію фільтрації можуть виступати користувачі або групи користувачів.

Антивірусна фільтрація може бути застосована до HTTP-, FTP-, SMTP- і POP3-протоколам. Налаштування абсолютно очевидні. Варто відзначити, що стандартно WinRoute може поставлятися з антивірусним сканером McAfee, але може працювати в парі з іншими сканерами сторонніх виробників (в списку значиться сім сканерів).

Статистика в WinRoute представлена досить повно. Обсяг трафіку можна подивитися в обох напрямках (вхідний і вихідний) окремо для мережевих інтерфейсів або для користувачів. Оскільки статистика представляється в табличному вигляді, то дані можна впорядкувати за будь колонці за зростанням або спаданням. А колонки пропонують наступні варіанти: за день, за тиждень, за місяць, за все (за весь час після установки WinRoute). Крім того, статистика по мережних інтерфейсів може бути представлена в графічному вигляді за періоди: 2 години, 1 день, 1 тиждень, 1 місяць; а статистика по користувачах покаже розподіл трафіку по протоколах (1 день, 1 тиждень, 1 місяць, всього). Статистика по мережних інтерфейсів допоможе стежити за вхідним трафіком від провайдера.

У списку користувачів є дві спеціальні рядки: «всі користувачі» і «нерозпізнані користувачі». Справа в тому, що користувачі або зобов'язані авторизуватися в WinRoute, або ні. Це залежить від налаштувань WinRoute. У першому випадку статистика збирається на основі імен користувачів, а в другому на основі IP-адрес. Якщо ви не вимагаєте авторизації користувачів, то повинні в базі даних користувачів WinRoute вказати, з яких IP-адрес працює кожен користувач (можна визначити декілька адрес для одного користувача.). Це не так важко, як може здатися, навіть якщо IP-адреси лунають DHCP-сервером (звичайна ситуація). У рядок «нерозпізнані користувачі» потраплять, наприклад, трафік сервера DNS, трафік оновлення правової бази тощо Але в БД користувачів WinRoute можна додати спеціальних «користувачів», призначити їм адреси відповідних серверів, і тоді можна буде визначити, скільки трафіку споживає оновлення правової бази або сервер DNS. WinRoute може оперувати змішаної базою користувачів в цьому випадку одні користувачі будуть імпортовані з Active Directory, а інші можуть бути додані як локальні користувачі WinRoute.

Кожному користувачеві можна призначити квоту трафіку. При цьому, в залежності від налаштувань, при досягненні користувачем ліміту своєї квоти WinRoute або обірве всі з'єднання, або заборонить встановлювати нові, або тільки попередить користувача. У будь-якому випадку WinRoute може сповістити користувача (і / або адміністратора) про перевищення квоти по електронній пошті. А кожен користувач може, в свою чергу, стежити за своїм трафіком, звернувшись до WinRoute по Web-інтерфейсу.

Kerio Server Firewall (KSF)

SF представляє собою серверний брандмауер, то є такий брандмауер, який захищає тільки той хост, на якому він встановлений. На відміну від мережевого брандмауера (наприклад, від WinRoute), даний продукт не здійснює маршрутизацію пакетів між мережами (між інтерфейсами хоста), однак може захищати кілька (до 100) інтерфейсів свого хоста. В першу чергу KSF призначений для захисту серверів, встановлених на майданчику провайдера (послуга collocation). Відповідно KSF має дистанційне керування (втім, як і більшість брандмауерів) через Web-інтерфейс.

Чим же відрізняється серверний брандмауер від мережевого? Головна їхня відмінність забезпечення захисту додатків (Application Hardening), запущених на сервері. KSF стежить не тільки за мережевим трафіком, а й за поведінкою додатків, в першу чергу серверних, які за родом своєї діяльності зобов'язані «прослуховувати» порти і відповідати на мережні запити клієнтів.

На сторінці «Мережевий статус» (рис. 2) перераховані всі запущені в даний моментсерверні додатки, які «прослуховують» будь-які порти, їх робочі протоколи і кількість з'єднань, встановлених в поточний момент. Крім того, для кожної програми вказується його повний шлях в файлової системисервера, дата останньої модифікації exe-файлу, а також коротка довідкова інформація про призначення даної програми і можливих слабких місцях захисту. В окремій панелі розташовані три посилання-кнопки, що дозволяють виконати наступні дії: створити мережеве правило на основі обраного процесу, показати всі мережеві правила, які мають відношення до даного процесу, видати список з'єднань обраного процесу.

Розглянемо формат мережевих правил (рис. 3). Дія передбачає два варіанти: дозволити або скинути. Напрямок описує вхідні з'єднання, вихідні з'єднання і трафік в обох напрямках. Слід зазначити, що вказівка обох напрямків зазвичай не має сенсу і таїть в собі потенційну небезпеку. Як видно з малюнка, тільки правило «Default rule» реалізує такий варіант, щоб заборонити всі з'єднання, які не підпадають під попередні правила. Дане правило не можна видалити, але його дія можна змінити на «дозволити» з метою налагодження. Тільки одне правило в представленому списку дозволяє вихідні з'єднання самому сервера (в сенсі комп'ютера) дозволено звертатися куди завгодно. Всі інші правила описують доступ тільки всередину нашого хоста, природно зі всілякими обмеженнями. Так, саме верхнє правило дозволяє доступ до процесу inetinfo.exe по протоколу HTTP (порт 80).

Стовпець «Local» вказує, через який локальний (розташований на нашому хості) інтерфейс буде встановлюватися з'єднання. В даному випадку на сервері встановлено два інтерфейсу, один з них іменується в ОС «Internet» і підключений до зовнішньої мережі, другий підключений до локальної мережі. У самому верхньому правилі вказано явно тільки один інтерфейс всі інші правила поширюються на з'єднання від будь-якого локального інтерфейсу. Стовпець «Remote» задає адреси віддалених клієнтів, які звертаються до сервера. Варіанти можуть бути такими: IP-адреса, діапазон IP-адрес, мережа / маска, ім'я адресному групи. Адресна група може містити скільки завгодно різних адресних комбінацій, перерахованих вище. У KSF зумовлені кілька адресних груп (використовуйте в якості прикладу). Як видно з таблиці правил, доступ до Web-серверу можливий звідусіль, самому хосту дозволяється йти куди завгодно, і, крім того, останнім забороняє правило, природно, враховує будь-які зовнішні адреси. В інших правилах віддалені адреси представлені іменами адресних груп.

Тепер перерахуємо три складові частини захисту додатків в KSF.

2. Заборона на зміну exe-файлу мережевого процесу хоста, включаючи зміну шляху запуску (тобто неможливо обдурити KSF, намагаючись запустити процес з тим же ім'ям з іншого каталогу, оскільки це вже підмінений exe-файл).

3. Заборона зміни важливих системних даних (System tampering). Для прикладу на рис. 5 показаний список таких даних.

На рис. 4 представлені правила захисту додатків. Одне з них (для srvfw.exe) створено автоматично в процесі установки KSF, і його можна використовувати в якості прикладу для навчання. У правилах можна задавати винятку, наприклад дозволяючи деякому процесу запускати інші, якщо є така необхідність. Визначити такі винятки, виявляється, дуже просто. Створіть правило, яке тільки веде протокол дії цікавить вас процесу, а через деякий час перегляньте журнал (Logs / Hardening), щоб визначити, чи буде ту чи іншу програму в нормальному (незараженном) стані ще що-небудь запускати.

І ще одна особливість KSF визначення можливих вторгнень. Власне, налаштовувати тут нічого не потрібно, однак необхідно регулярно перевіряти відповідний журнал протоколювання. KSF надає опис деяких найбільш поширених видів вторгнення із зазначенням їх серйозності. Перегляд списку з'єднань певного процесу також може допомогти адміністратору помітити загрозу занадто велика кількість з'єднань з однієї IP-адреси або величезний обсяг переданих даних в рамках одного з'єднання. На жаль, у вікні списку з'єднань неможливо впорядкувати дані по віддаленому IP-адресою або за обсягом даних.

Kerio Mail Server (KMS)

MS може використовуватися або як повноцінний поштовий сервер, який зберігає поштові скриньки користувачів і забезпечує доступ поштових клієнтів, або в якості проміжної «поштової станції» (в термінах Sendmail Smart Host). В останньому випадку він виконує функції проміжної ланки між поштовим сервером, розташованим всередині локальної мережі (наприклад, MS Exchange Server), і зовнішнім світом. Хост з встановленим KMS може мати два мережевих інтерфейсу, один з яких підключений до локальної мережі, а другий до зовнішньої. Таким чином, KMS буде виконувати функції поштового брандмауера. При цьому прийом всієї зовнішньої пошти, яка приходить в організацію, покладається на KMS, а відправка пошти локальних користувачів назовні може виконуватися як поштовим брандмауером, так і внутрішнім сервером безпосередньо. Оскільки нас цікавить режим брандмауера, то коротко розглянемо тільки цю функціональність KMS. А вона в даному випадку складається з трьох компонентів: відсіювання небажаної пошти на основі так званих чорних списків (Black lists), фільтрація спаму і антивірусний захист.

Чорні списки містять перелік поштових серверів-спамерів. Подібні сервери найчастіше працюють в режимі Open relay, який дозволяє відправляти пошту будь-яким клієнтам без будь-якої авторизації і незалежно від взаємного розташування клієнта і сервера. Так, спамер, що знаходиться в Росії, може скористатися поштовим сервером з Південної Америки для розсилки тисяч листів. Іноді в чорний список потрапляють і нормальні сервери через необережну розсилки ділових листів або невірної настройкипоштового сервера. Сервери чорних списків, або Open Relay Data Bases (ORDB), реалізовані як DNS-сервери зі спеціальним видом записи, які і зберігають списки шкідливих серверів. Зазвичай сервери ORDB адмініструються серйозними людьми, а програмне забезпечення цих серверів ретельно перевіряє кандидатів на занесення в чорний список. Але існують і такі сервери, які збирають свої списки по першій скарзі. Саме з цієї причини багато нормальні поштові сервери (а найчастіше цілі діапазони IP-адрес) потрапляють в чорні списки. Так що при налаштуванні свого поштового сервера головне не перестаратися, задаючи йому якомога більше серверів ORDB, інакше практично вся пошта (і корисна теж) може бути відсіяні.

Власне, настройка чорних списків в KMS настільки проста, що цілком можна було б обмежитися констатацією факту підтримки даної функціональності. Однак зробимо кілька зауважень. У постачання KMS вже передбачено п'ять серверів ORDB. Сервер під ім'ям SORBS DNSBL (dnsbl.sorbs.net) відрізняється настільки «завзятими» списками, що вся пошта з aha.ru і mail.ru відкидається. Тому в наших конкретних умовах краще скасувати опцію «block» для даного сервера. KMS також дозволяє створити свій чорний список. На превеликий жаль, KMS не дозволяє створити так званий білий список, який є протилежністю чорному і в ідеалі повинен бути видимим до обробки чорних списків.

Під фільтрацією спаму мають на увазі процес обмеження небажаної пошти (на додаток до чорних списків). KMS має спеціальний процесором, який на основі деяких правил (ці правила не підлягають редагуванню) присвоює кожному входить листаспамовий рейтинг. За ту чи іншу конкретну особливість листа додаються бали, за іншу особливість ще бали. Сума цих балів в KMS може доходити до 10 для кожного листа. Адміністратор встановлює поріг (за замовчуванням рівний 5), при перевищенні якого лист вважається спамом. Далі KMS може зробити зі спамом наступне: поставити спам-позначку в заголовку листа, або видалити лист «не піднімаючи шуму», або повернути лист відправнику (хороша ідея). У будь-якому випадку копія листа може бути направлена в будь-якої локальний поштовий ящик (на всякий випадок), який необхідний час від часу чистити. Якщо лист все ж пропускається далі, то в його тему може бути додана мітка (за замовчуванням пропонується «** SPAM **»). З цієї мітці поштовий клієнт може відкладати листи в окрему папку.

Друга можливість фільтрації спаму дозволяє створювати фільтри на основі декількох критеріїв (поля From, To, Subject, Sender і так далі і тому їх значення «порожньо», «містить адресу», «містить домен» і т.п.). Якщо лист задовольняє критеріям певного фільтра, то далі можливі варіанти: 1) трактувати лист як неспе (анулювати спамові бали); 2) трактувати лист як спам і заборонити його; 3) додати до спамові балам ще деяке значення (значення задається). І окремо визначається подальша доля заборонених листів або видалити без шуму, або повернути відправнику (копія листа може бути направлена в будь-якої локальний поштовий ящик).

Антивірусний захист в KMS здійснюється за такими ж принципами і з тими ж можливостями, що в WinRoute.

Окремо варто відзначити здатність KMS протистояти атакам хакерів. Ось деякі можливості: 1) задати максимальне число повідомлень, що приймаються з однієї IP-адреси за 1 годину; 2) поставити максимальне число одночасних SMTP-з'єднань з однієї IP-адреси; 3) задати максимальне число неіснуючих одержувачів і 4) задати список виключень IP-адрес для перших трьох пунктів. Крім того, можна обмежити максимальну кількість одержувачів в одному листі, максимальне число помилкових команд в SMTP-сесії.

Статистика і протоколювання роботи KMS реалізовані досить повно і зручно.

На закінчення хочеться відзначити, що всі продукти компанії Kerio забезпечені відмінною документацією, пробні версії (не мають ніяких обмежень, крім терміну роботи 1 місяць) можна завантажити з сайту

Той, хто хоч раз замислювався над питанням «який firewall вибрати?», Напевно стикався з магічним квадратному Gartner(Відоме аналітичне агентство).

В кінці червня 2017 р. вийшов черговий звіт щодо стану ринку Unified Threat Management (UTM) - Magic Quadrant for Uni fi ed Threat Management (SMB Multifunction Firewalls)і в липні 2017р. Enterprise Firewalls - Magic Quadrant for Enterprise Network Firewalls. Якщо вам цікаво дізнатися, хто опинився серед лідерів, як змінилася ситуація за останній рік і які тенденції спостерігаються, то ласкаво просимо під кат ...

Ринок UTM:

Нагадаю, що за визначенням Gartner:

"Unified threat management (UTM) is a converged platform of point security products, particularly suited to small and midsize businesses (SMBs). Typical feature sets fall into three main subsets, all within the UTM: firewall / intrusion prevention system (IPS) / virtual private network, secure Web gateway security (URL filtering, Web antivirus) and messaging security (anti-spam, mail AV). "

Тобто під це визначення потрапляють платформи мережевої безпеки, орієнтовані на невеликі компанії (Small) і компанії трохи більше (Midsize) (під невеликими компаніями (Small and Midsize Business) Gartner вважає компанії з чисельністю співробітників від 100 до 1000 чоловік). UTM рішення зазвичай містять типову на сьогоднішній день функціональність брандмауера, системи запобігання вторгнень (IPS), VPN-шлюз, систему фільтрації веб-трафіку (фільтрація по URL, потокову антивірусну систему для веб-трафіку), так і систему фільтрації поштового трафіку (фільтрація спам-повідомлень і антивірусну систему для поштового трафіку), ну і звичайно не можна забувати про базову системумаршрутизації і підтримку різних WAN-технологій.

Цікаво те, що, судячи за прогнозами Gartner, ринок міжмережевих екранів до 2020р. залишиться приблизно в такому ж стані, як і зараз. У 2022г. по прогнозам Gartner в ужиток в SMB почнуть щільно входити рішення класу Firewall as a Service (FWaaS), Тобто хмарні міжмережеві екрани, куди буде тунелюватись клієнтський трафік, причому частка нових інсталяцій по SMB-ринку становитиме понад 50%, в порівнянні з поточною часткою в 10%. До того ж 2022г. 25% користувачів сегмента SMB використовуватимуть свій міжмережевий екран як засіб моніторингу та проміжного брокера для забезпечення інвентаризації та контролю використання ресурсів SaaS, як засіб управління мобільними пристроями або засіб забезпечення політик безпеки на кінцевих користувальницьких пристроях (на поточний момент менше 2% користувачів використовують даний функціонал на міжмережевих екранах). Рішення FWaaS буде більш популярно і для розподілених філіальних структур, дане рішеннявикористовуватимуть 10% нових інсталяцій в порівнянні з менш ніж 1% на сьогоднішній день.

Оскільки рішення UTM орієнтовані на відносно невеликі компанії (за мірками Gartner), то зрозуміло, що отримавши весь функціонал з однієї коробки, кінцевий замовник так і чи інакше буде задовольнятися компромісами з точки зору продуктивності, ефективності мережевої безпеки і функціональності, проте для таких замовників також важливо, щоб рішення легко управлялося (управління через браузер як приклад), адміністратора рішення можна було швидше навчити зважаючи спрощеного управління, щоб рішення містило в собі вбудовані засоби хоча б базової звітності, для деяких замовників також важлива наявність локалізованого ПО і документації.

Gartner вважає, що потреби замовників SMB і замовників Enterprise сильно відрізняються з точки зору потреб у Enterprise в можливостях реалізації більш складних політик управління, розширених можливостях в реалізації мережевої безпеки. Наприклад замовники сегмента Enterprise, що мають розподілену філіальну структуру, часто мають філії, які можуть збігатися за розміром з цілою компанією SMB-сегмента. Однак критерії вибору обладнання для філії, як правило, диктуються вибором обладнання в головному офісі (зазвичай в філії вибирається обладнання того ж вендора, що використовується в головному офісі, тобто Low End обладнання Enterprise класу), так як замовнику необхідно мати впевненість в забезпеченні сумісності обладнання, а крім того такі замовники часто використовують єдину консоль управління для забезпечення керованості філіальної мережі (де може і не бути спеціалістів відповідного профілю) з головного офісу. Крім того, важливим є і економічна складова, корпоративний замовник може отримати додаткові знижки за «обсяг» від виробників міжмережевих рішень, включаючи рішення для філіальної мережі. З цих причин Gartner розглядає рішення для розподілених філіальних структур Enterprise замовників в квадратах рішень для Enterprise-сегмента (NGFW / Enterprise Firewall, IPS, WAF і т.д.).

Окремо Gartner виділяє замовників з розподіленою мережею високо автономних офісів (типовий приклад - ритейл мережі, де загальна кількість співробітників може бути більше 1000 чоловік), у яких, як і у типового SMB-замовника, є досить обмежені бюджети, дуже велика кількість віддалених майданчиків і зазвичай невеликий ІТ / ІБ-персонал. Деякі UTM виробники навіть спеціально роблять акцент на рішеннях для таких замовників більш ніж для традиційного SMB.

UTMстаном на червень 2017:

А ось, що було рік тому, в серпні 2016:

У списку лідерів ринку UTM все ті ж знайомі обличчя - Fortinet, Check Point, Sophos. Причому ситуація поступово загострюється - позиції лідерів поступово підтягуються один до одного. Juniper з переслідувачів перейшов в нішевих гравців. Підтягнув трохи свої позиції SonicWall.

Що ж думає Gartner про лідерів ринку UTM-сегмента окремо:

Є представником лідерів ринку UTM, SMB рішення представлено фаєрволом корпоративного класу (Enterprise), яке досить легко управляється і має інтуїтивний графічний інтерфейс (GUI).

Штаб-квартири знаходяться в Тель-Авів (Ізраїль) і м.Сан-Карлос (США). Check Point є вендором, орієнтованим на забезпечення мережевої безпеки, має в штаті понад 1300 співробітників в R & D. Портфоліо продуктів містить міжмережеві екрани SMB і Enterprise класу (Security Gateway), спеціалізоване рішення для захисту кінцевих вузлів (Sandblast Agent), рішення для захисту мобільних пристроїв (Sandblast Mobile) і віртуальні міжмережеві екрани (vSEC для приватних і публічних хмар). Поточна лінійка міжмережевих екранів SMB класу включає в себе сімейства 700, 1400, 3100, 3200, 5100, 5200, 5400 5600, всі пристрої були представлені в 2016/2017 роках.

3. Sophos:

Є представником лідерів ринку UTM. Продовжує збільшувати частку на ринку, завдяки легкості у використанні, хорошої функціональності Security складової, успішною інтеграцією зі своїм же рішенням щодо захисту кінцевих вузлів. Частий гість у шорт-листах SMB-замовника, а також для розподілених мереж автономних офісів.

Штаб-квартира знаходиться в м Абінгдон (Великобританія), має в своєму штаті більше 3000 співробітників по всьому світу. Портфоліо продуктів містить суміш рішень по забезпеченню мережевої безпеки і рішень для захисту кінцевих вузлів. Лінійка міжмережевих екранів Sophos XG містить 19 моделей і була оновлена в останній раз в 4-му кварталі 2016, також в портфоліо є і застаріла лінійка Sophos SG. Рішення Sophos UTM доступні як віртуальні апплайнси з інтеграцією платформами IaaS - AWS і Azure. Рішення для забезпечення захисту кінцевих вузлів включають в себе Sophos Endpoint і Intercept X. Інтеграційний рішення між Sophos UTM і Sophos Endpoint вийшло під назвою Sophos Synchronized Security. Є в портфоліо вендора також рішення для захисту мобільних пристроїв і забезпечення шифрування даних.

Ринок Enterprise Firewall:

У 2011р. Gartner ввів нове визначення на ринку Enterprise Firewall - Next Generation Firewall (NGFW):

«Next-generation firewalls (NGFWs) are deep-packet inspection firewalls that move beyond port / protocol inspection and blocking to add application-level inspection, intrusion prevention, and bringing intelligence from outside the firewall. An NGFW should not be confused with a stand-alone network intrusion prevention system (IPS), which includes a commodity or nonenterprise firewall, or a firewall and IPS in the same appliance that are not closely integrated. »

Тоді це було нововведенням, навколо чого було багато суперечок. Минуло кілька років, спливло багато води, і ось в 2017р. Gartner вже не вважає це якимось особливим перевагою, а просто констатує факт, що всі провідні гравці цього ринку давно обзавелися даними функціоналом, а тепер диференціюють себе від інших вендорів в частині функціональності.

За прогнозами Gartner до 2020р. віртуалізовані міжмережеві екрани Enterprise класу займуть до 10% ринку в порівнянні з 5% на поточний момент. До кінця 2020 р. 25% проданих міжмережевих екранів будуть включати інтеграцію хмарними брокерами безпеки підключення до хмарних сервісів (Cloud Access Security Broker, CASB), Інтегрованих з відповідним API. До 2020р. 50% нових інсталяцій міжмережевих екранів використовуватимуть вихідну TLS інспекцію, в порівнянні з менш ніж 10% на поточний момент.

На думку Gartner ринок Enterprise Firewall складається в основному з рішень для захисту корпоративних мереж (Enterprise Networks). Продукти, що входять в ці рішення, можуть бути розгорнуті як вигляді одиночного брандмауера, так і великих і більш складних сценаріях, включаючи філіальні мережі, багатошарові демілітаризовані зони (Multitiered DMZs), в традиційних сценаріях розгортання у вигляді «великого» брандмауера в ЦОД, а також включати можливості використання віртуальних міжмережевих екранів в ЦОД. У замовників також повинна бути можливість розгортати рішення всередині інфраструктур публічних хмар Amazon Web Services (AWS), Microsoft Azure, а також вендор повинен мати в своєму роадмепе підтримку Google Cloud протягом найближчих 12 місяців. Продукти повинні мати можливість управлятися за допомогою високомасштабіруемих (і гранулярних) коштів управління, мати розвинену систему звітності, а також мати широку гаму рішень для периметра мережі, ЦОД, філіальної мережі і розгортання в інфраструктурі віртуалізації і публічному хмарі. Всі виробники в даному ринковому сегменті повинні підтримувати тонке визначення та контролювання додатків і користувачів. Функціональність Next Generation Firewall - вже не перевага, а необхідність.Так Gartner викреслює придуманий їй же термін, оскільки дана функціональність вважається цілком звичайною і абсолютно необхідною на ринку Enterprise Firewall. По суті Gartner вважає NGFW і Enterprise Firewall синонімами.Виробники, що працюють на даному ринку, роблять упор і будують стратегію продажів і технічну підтримку на великі компанії (Enterprises), а розробляється ними функціональність орієнтована також на рішення задач великих компаній (Enterprise).

Gartner заявляє, що за її дослідженням, NGFW поступово продовжують тенденцію по заміні окремо розташованих пристроїв IPS на периметрі мережі, хоча деякі замовники заявляють, що будуть продовжувати використовувати спеціалізовані пристрої Next Generation IPS (NGIPS), дотримуючись стратегії Best of Breed. Багато корпоративних замовників цікавляться хмарними рішеннями виявлення Malware як дешевшу альтернативу окремо встановленим рішенням класу пісочниць ( Sandboxing Solutions).

На відміну від ринку UTM ринок корпоративних міжмережевих екранів не має на увазі, що рішення NGFW повинні містити в собі весь функціонал щодо захисту мережі. Замість цього Gartner бачить в корпоративних міжмережевих екранах необхідність спеціалізації саме на NGFW функціональності. Наприклад для філіальних міжмережевих екранів класу Enterprise потрібна підтримка високого ступеня гранулярності блокування мережевого трафіку, яка повинна йти в базі продукту, потрібно інтегрований сервісний підхід до обробки мережевого трафіку, управління продуктом має бути високо інтегрований, а не виглядати як зроблена наспіх компіляція різних движків в одному продукті . Рівень захисту і зручність конфігурації міжмережевих екранів корпоративного класу для філіальних мереж не повинен поступатися рішенням для головного офісу.

У 2017р. Gartner приділяє особливу увагу рішенням для забезпечення параметрів завершення TLS-сесій для забезпечення перевірки вихідного трафіку на наявність загроз, таких як завантаження шкідливого коду, управління ботнетами. У деякому роді можливості по перевірці вихідного TLS трафіку зближують NGFW з DLP-рішеннями в полегшеному варіанті, так як дешифрування і наступною інспекцією вихідного TLS трафіку дозволяють переконатися, що чутливі дані не відправлені назовні. Тим не менш, деякі замовники, які використовують цю можливість, можуть помітити значне зниження продуктивності при активації даної функції через великі витрат на дешифрацию TLS.

Деякі прогресивні замовники планують, а деякі вже використовують можливості, надані парадигмою програмно-визначених мереж (Software Defined Networking, SDN), і використовують можливості по микросегментации в віртуалізувати ЦОД-е. Такі замовники дивляться на виробників з підтримкою різних SDN-рішень, а також на їх плани щодо подальшого розвитку в напрямку SDN. Виробники рішень включають все більш і більш автоматизовані підходи до оркестрації політик міжмережевого екранування для забезпечення гнучкості та переваг для бізнесу, які обіцяє парадигма SDN.

Подивимося тепер на поточну ситуацію з квадратом Gartner по ринку Enterprise Firewallстаном на липень 2017:

А ось, що було рік тому, в травні 2016:

У списку давніх лідерів ринку Enterprise Firewall - Palo Alto Networks, Check Point. В цьому році Gartner перемістив Fortinet з переслідувачів (Challengers) також в категорію лідерів. Пристрасті розпалюються - позиції лідерів в цьому сегменті також наближаються одна до одної. Cisco і в цьому році не змогла перейти в лідери, залишившись в переслідувачів. Зате дивує Huawei, який з нішевих гравців досить впевнено був поміщений в розділ переслідувачів.

Що ж думає Gartner про лідерів ринку Enterprise Firewall окремо:

1. Palo Alto Networks:

Є одним з лідерів ринку Enterprise Firewall, також є чисто Security вендором, базується в м Санта-Клара (США, Каліфорнія), штат перевищує 4000 співробітників. Виробляє міжмережеві екрани з 2007р., В 2016р. доходи перевищили $ 1.4 млрд. У портфоліо рішень є міжмережеві екрани Enterprise класу в фізичному і віртуалізувати виконаннях, рішення для захисту кінцевих вузлів (Traps і GlobalProtect), рішення по збору, агрегації, кореляції, аналітики загроз в реальному часі для підтримки оборонних заходів (Threat Intelligence , AutoFocus), рішень забезпечення безпеки для SaaS (Aperture). Виробник активно веде роботу над інтеграцією рішень в єдину платформу мережевої безпеки.

Palo Alto Networks випустила недавно 8-му версію операційної системи PAN-OS з поліпшеннями для WildFire і Panorama, нового функціоналу безпеки SaaS, захисту призначених для користувача облікових даних. Також була випущена модель брандмауера початкового рівня PA-220, пристрої середнього класу PA-800 Series, також була оновлена лінійка міжмережевих екранів PA 5000 Series (нові моделі 5240, 5250, 5260), яка випускається з 2011р.

Є представником лідерів ринку Enterprise Firewall. Портфоліо продуктів для Enterprise ринку містить велику кількість рішень, включаючи міжмережеві екрани NGFW і рішення для захисту кінцевих вузлів, хмарні і мобільні рішення мережевої безпеки. Флагманські продукти Check Point - шлюзи безпеки рівня підприємства (Enterprise Network Security Gateways включають в себе сімейства 5000, 15000, 23000, 44000 і 64000). Хмарна безпека забезпечується за допомогою вирішення vSEC для приватних і публічних хмар, також є рішення SandBlast Cloud для SaaS додатків. Рішення для захисту кінцевих вузлів включають в себе SandBlast Agent і рішення для мобільного захисту - Check Point Capsule і SandBlast Mobile. Також випущено рішення SandBlast Cloud для сканування поштового трафіку в Microsoft Office 365. У 2016р. стали доступними моделі 15400 і 15600 для великих корпоративних замовників, а також 23500 і 23800 для ЦОД.

Нещодавно були представлені нові Hi-End платформи 44000 і 64000, випущений vSEC для Google Cloud, а також вийшла нова версія ПО R80.10 з удосконаленнями для консолі управління, покращена продуктивність і SandBlast Anti-Ransomware, що забезпечує захист від шкідливого ПО класу Ransomware. Також представлена нова архітектура мережевої безпеки Check Point Infinity, яка об'єднує безпеку мереж, хмар і мобільних користувачів.

Також Check Point було розширено хмарне рішення захисту від Malware, яке може бути інтегровано перед SaaS сервісами електронної пошти. Check Point пропонує численні програмні блейд, що розширюють можливості брандмауера, що включають в себе розширену захист від шкідливих програм - Advanced Mailware Protection (Threat Emulation і Threat Extraction), Сервіс Threat Intelligence - ThreatCloud IntelliStore і Anti-Bot. Сheck Point підтримує свої міжмережеві екрани в публічних хмарах Amazon Web Services (AWS) і Microsoft Azure, доступні рішення по інтеграції з SDN-рішеннями від VMWare NSX і Сisco Application Centric Infrastructure (ACI).

Рішення Check Point має бути в шорт-листі корпоративного замовника, для якого чутливості до ціні не настільки важлива як гранулярность функціональності мережевої безпеки, укупі з високоякісним централізованим управлінням для складних мереж. Також це хороший кандидат для замовників, що використовують гібридні мережі, що складаються з обладнання, встановленого у замовника, віртуалізованих ЦОД і хмар.

Тільки зареєстровані користувачі можуть брати участь в опитуванні. , будь ласка.

Навіть у маленькій фірми можуть бути великі секрети, які їй треба захищати від сторонніх очей. А значить, є потенційна загроза для любителів чужих секретів. Для захисту від несанкціонованого доступу на комп'ютери локальної корпоративної мережі через доступ в Мережу потрібен файрвол. Якщо ви шукаєте корпоративний файрвол, то придивіться до продукту компанії Kerio - Kerio WinRoute Firewall. Досить багатьом відомий брандмауер Kerio для приватного користувача, з осені 2006 року у російських користувачів є і корпоративний продукт (в інших країнах він продавався і раніше).

Kerio WinRoute Firewall від Kerio Technologies Inc. - це інтегроване рішення, що включає брандмауер, VPN-сервер, антивірус і контентний фільтр і призначене для захисту корпоративних мереж підприємств малого та середнього бізнесу.

Основні можливості цього брандмауера:

- власне міжмережевий екран з дуже гнучкою настроюванням політик доступу для кожного користувача;

- вбудований VPN-сервер;

- вбудована антивірусний захист;

- управління доступом до веб-сайтах;

- тематична фільтрація;

- підтримка всіх технологій доступу в Інтернет: DSL, ISDN, кабельних, супутникових, бездротових і диалап-з'єднань;

- підтримка VoIP і UPnP;

- можливість віддаленого адміністрування.

|

Складання правил дуже просте і зрозуміле

Правила для брандмауера адміністратор може налаштувати як самостійно, так і за допомогою майстра о восьмій кроків. Останнє особливо зручно для початківців адміністраторів: спрощується процес налаштування. Всі правила відображаються в одній-єдиній закладці, що також спрощує повсякденну роботу. Єдиною потенційною проблемою для сисадмінів можна назвати відсутність російськомовного інтерфейсу і файлу допомоги. Але, покопавшись в Мережі, можна знайти трохи застарілий, але все ж актуальне мануал.

Особливістю даного файрвола можна назвати можливість моніторингу використовуваних протоколів, в тому числі і специфічних протоколів, що не відносяться безпосередньо до IP-трафіку. Ця функція дозволяє контролювати і захищати специфічні додатки, необхідні для бізнес-діяльності компаній.

Контроль доступу можливий навіть за пропускною спроможністю каналу

Сам же інтернет-канал може контролюватися не тільки за типовими для брандмауерів критеріям (протоколам, портам, користувачам і так далі), але і по пропускній здатності каналу. Ця можливість особливо цінна для фірм, які активно використовують у своїй діяльності IP-телефонію. Така функція контролю називається Bandwidth Limiter і дозволяє встановлювати конкретні параметри пропускної здатності каналу зв'язку для певних користувачів.

В Kerio WinRoute Firewall реалізована своя технологія роботи з VPN-каналами. Проблему сумісності технологій VPN і NAT вдалося вирішити за допомогою функції NAT Traversal, яка забезпечує стабільну роботу VPN з NAT, в тому числі множинними NAT-шлюзами. Проблеми несумісності вирішені за рахунок того, що тепер дозволяється мережевим додаткам визначати присутність пристрою NAT, налаштовувати його і встановлювати необхідні відповідності між портами. Завдяки цьому настройка VPN-з'єднань тепер дуже проста.

Kerio WinRoute Firewall включає в себе антивірус McAfee

Поєднання антивірусної і міжмережевий захисту - ідея далеко не нова і реалізована у багатьох розробників ПЗ. Особливістю Kerio WinRoute Firewall можна назвати те, що компанія не проводила власних розробок антивірусних механізмів, а інтегрувала в брандмауер (як і в свій поштовий сервер) відмінну розробку від компанії McAfee Security - антивірус McAfee. Така інтегрований захист дозволяє уникнути конфліктів антивірусних програм, Якщо інші антивіруси встановлені на інших серверах компанії. Більш того, інтегрування антивірусного движка в механізм захисту дозволило додатково використовувати (крім вбудованого McAfee) та інші антивірусні засоби, інстальовані на сервері з Kerio WinRoute Firewall. Для цього достатньо вибрати потрібний антивірус зі списку. Зауважимо тільки, що список підтримуваних вторинних антивірусних захистів не дуже великий і обмежується тільки сім'ю продуктами.

|

Треба зауважити, що таке суміщення брандмауера і антивіруса додає гнучкості при виборі продуктів для обслуговування корпоративної мережі. Можна придбати Kerio WinRoute Firewall як з вбудованою антивірусним захистом, так і без неї, якщо у вас вже є задовольняє вас мисливець за вірусами.

Також додатковою корисною опцією можна розглядати додатковий компонент ISS Orange Web Filter. Цей фільтр містить детальну категоризацію веб-сайтів (всього близько 60 категорій - новини, покупки, спорт, подорожі, порнографія і так далі). Сортування піддалися близько 60 млн веб-сайтів і понад 4,4 млн веб-сторінок на 15 мовах. Ця функція дозволяє налаштувати Kerio WinRoute Firewall для автоматичного блокуваннядоступу користувачів до сайтів тієї чи іншої категорії. Доступ можна обмежувати як на рівні користувачів, так і на рівні груп користувачів.

Kerio WinRoute Firewall може забороняти доступ до пірінгових мереж

З ростом необмеженого доступу в Інтернет по високошвидкісних каналах зростає ймовірність використання співробітниками корпоративного трафіку з метою завантаження файлів з файлообмінних мереж (KaZaA, eDonkey, eMule або DC ++). З метою полегшення роботи адміністраторів з виявлення таких фактів в Kerio WinRoute Firewall вбудована функція блокування роботи P2P-клієнтів. Також можна скористатися статистичним аналізом трафіку для виявлення і нейтралізації невідомих файлообмінних мереж. Можливий аналогічний контроль трафіку і по протоколу FTP.

Що стосується фільтрації HTTP-трафіку, то треба відзначити можливість визначати порядок обробки ActiveX-об'єктів і Java-скриптів для запобігання доставки потенційно небезпечних шкідливих кодів через міжмережевий екран. Також можна блокувати спливаючі вікна будь-яких типів, гарантуючи комфортний веб-серфінг для співробітників компанії.

Активний пошук інформації в Інтернеті з приводу виявлених вразливостей Kerio WinRoute Firewall дав тільки одна згадка. І то виявлена уразливість легко усувалася апгрейдом до останньої версії.

резюме

Шлюзовий брандмауер Kerio WinRoute Firewall 6 від компанії Kerio Technologies Inc. забезпечує загальний контрольований доступ в Інтернет і захист від зовнішніх атак і вірусів. Крім того, він забезпечує обмеження доступу до сайтів різної тематики та обмеження в роботі пірінгових мереж. Розроблений спеціально для корпоративних мереж підприємств середнього і малого розміру, цей файрвол є досить привабливим в плані співвідношення ціна / якість, забезпечуючи високий рівень захисту.

Системні обмеження

Kerio WinRoute Firewall:

- процесор: Pentium III;

- оперативна пам'ять: 256 Mб RAM;

- вільне дисковий простір: 20 Mб (також необхідний додатковий обсяг диска для файлів-звітів і кеш-функції в залежності від індивідуальних налаштувань);

- два мережевих інтерфейсу (включаючи диалап);

Kerio VPN Client:

- процесор: Pentium III;

- оперативна пам'ять: 128 Mб RAM;

- вільний дисковий простір: 5 Mб;

- операційна система Windows 2000 / XP / 2003.

Той, хто хоч раз замислювався над питанням «який firewall вибрати?», Напевно стикався з магічним квадратному Gartner(Відоме аналітичне агентство).

В кінці червня 2017 р. вийшов черговий звіт щодо стану ринку Unified Threat Management (UTM) - Magic Quadrant for Uni fi ed Threat Management (SMB Multifunction Firewalls)і в липні 2017р. Enterprise Firewalls - Magic Quadrant for Enterprise Network Firewalls. Якщо вам цікаво дізнатися, хто опинився серед лідерів, як змінилася ситуація за останній рік і які тенденції спостерігаються, то ласкаво просимо під кат ...

Ринок UTM:

Нагадаю, що за визначенням Gartner:

"Unified threat management (UTM) is a converged platform of point security products, particularly suited to small and midsize businesses (SMBs). Typical feature sets fall into three main subsets, all within the UTM: firewall / intrusion prevention system (IPS) / virtual private network, secure Web gateway security (URL filtering, Web antivirus) and messaging security (anti-spam, mail AV). "

Тобто під це визначення потрапляють платформи мережевої безпеки, орієнтовані на невеликі компанії (Small) і компанії трохи більше (Midsize) (під невеликими компаніями (Small and Midsize Business) Gartner вважає компанії з чисельністю співробітників від 100 до 1000 чоловік). UTM рішення зазвичай містять типову на сьогоднішній день функціональність брандмауера, системи запобігання вторгнень (IPS), VPN-шлюз, систему фільтрації веб-трафіку (фільтрація по URL, потокову антивірусну систему для веб-трафіку), так і систему фільтрації поштового трафіку (фільтрація спам-повідомлень і антивірусну систему для поштового трафіку), ну і звичайно не можна забувати про базову систему маршрутизації і підтримку різних WAN-технологій.

Цікаво те, що, судячи за прогнозами Gartner, ринок міжмережевих екранів до 2020р. залишиться приблизно в такому ж стані, як і зараз. У 2022г. по прогнозам Gartner в ужиток в SMB почнуть щільно входити рішення класу Firewall as a Service (FWaaS), Тобто хмарні міжмережеві екрани, куди буде тунелюватись клієнтський трафік, причому частка нових інсталяцій по SMB-ринку становитиме понад 50%, в порівнянні з поточною часткою в 10%. До того ж 2022г. 25% користувачів сегмента SMB використовуватимуть свій міжмережевий екран як засіб моніторингу та проміжного брокера для забезпечення інвентаризації та контролю використання ресурсів SaaS, як засіб управління мобільними пристроями або засіб забезпечення політик безпеки на кінцевих користувальницьких пристроях (на поточний момент менше 2% користувачів використовують даний функціонал на міжмережевих екранах). Рішення FWaaS буде більш популярно і для розподілених філіальних структур, дане рішення будуть використовувати 10% нових інсталяцій в порівнянні з менш ніж 1% на сьогоднішній день.

Оскільки рішення UTM орієнтовані на відносно невеликі компанії (за мірками Gartner), то зрозуміло, що отримавши весь функціонал з однієї коробки, кінцевий замовник так і чи інакше буде задовольнятися компромісами з точки зору продуктивності, ефективності мережевої безпеки і функціональності, проте для таких замовників також важливо, щоб рішення легко управлялося (управління через браузер як приклад), адміністратора рішення можна було швидше навчити зважаючи спрощеного управління, щоб рішення містило в собі вбудовані засоби хоча б базової звітності, для деяких замовників також важлива наявність локалізованого ПО і документації.

Gartner вважає, що потреби замовників SMB і замовників Enterprise сильно відрізняються з точки зору потреб у Enterprise в можливостях реалізації більш складних політик управління, розширених можливостях в реалізації мережевої безпеки. Наприклад замовники сегмента Enterprise, що мають розподілену філіальну структуру, часто мають філії, які можуть збігатися за розміром з цілою компанією SMB-сегмента. Однак критерії вибору обладнання для філії, як правило, диктуються вибором обладнання в головному офісі (зазвичай в філії вибирається обладнання того ж вендора, що використовується в головному офісі, тобто Low End обладнання Enterprise класу), так як замовнику необхідно мати впевненість в забезпеченні сумісності обладнання, а крім того такі замовники часто використовують єдину консоль управління для забезпечення керованості філіальної мережі (де може і не бути спеціалістів відповідного профілю) з головного офісу. Крім того, важливим є і економічна складова, корпоративний замовник може отримати додаткові знижки за «обсяг» від виробників міжмережевих рішень, включаючи рішення для філіальної мережі. З цих причин Gartner розглядає рішення для розподілених філіальних структур Enterprise замовників в квадратах рішень для Enterprise-сегмента (NGFW / Enterprise Firewall, IPS, WAF і т.д.).

Окремо Gartner виділяє замовників з розподіленою мережею високо автономних офісів (типовий приклад - ритейл мережі, де загальна кількість співробітників може бути більше 1000 чоловік), у яких, як і у типового SMB-замовника, є досить обмежені бюджети, дуже велика кількість віддалених майданчиків і зазвичай невеликий ІТ / ІБ-персонал. Деякі UTM виробники навіть спеціально роблять акцент на рішеннях для таких замовників більш ніж для традиційного SMB.

UTMстаном на червень 2017:

А ось, що було рік тому, в серпні 2016:

У списку лідерів ринку UTM все ті ж знайомі обличчя - Fortinet, Check Point, Sophos. Причому ситуація поступово загострюється - позиції лідерів поступово підтягуються один до одного. Juniper з переслідувачів перейшов в нішевих гравців. Підтягнув трохи свої позиції SonicWall.

Що ж думає Gartner про лідерів ринку UTM-сегмента окремо:

Є представником лідерів ринку UTM, SMB рішення представлено фаєрволом корпоративного класу (Enterprise), яке досить легко управляється і має інтуїтивний графічний інтерфейс (GUI).

Штаб-квартири знаходяться в Тель-Авів (Ізраїль) і м.Сан-Карлос (США). Check Point є вендором, орієнтованим на забезпечення мережевої безпеки, має в штаті понад 1300 співробітників в R & D. Портфоліо продуктів містить міжмережеві екрани SMB і Enterprise класу (Security Gateway), спеціалізоване рішення для захисту кінцевих вузлів (Sandblast Agent), рішення для захисту мобільних пристроїв (Sandblast Mobile) і віртуальні міжмережеві екрани (vSEC для приватних і публічних хмар). Поточна лінійка міжмережевих екранів SMB класу включає в себе сімейства 700, 1400, 3100, 3200, 5100, 5200, 5400 5600, всі пристрої були представлені в 2016/2017 роках.

3. Sophos:

Є представником лідерів ринку UTM. Продовжує збільшувати частку на ринку, завдяки легкості у використанні, хорошої функціональності Security складової, успішною інтеграцією зі своїм же рішенням щодо захисту кінцевих вузлів. Частий гість у шорт-листах SMB-замовника, а також для розподілених мереж автономних офісів.

Штаб-квартира знаходиться в м Абінгдон (Великобританія), має в своєму штаті більше 3000 співробітників по всьому світу. Портфоліо продуктів містить суміш рішень по забезпеченню мережевої безпеки і рішень для захисту кінцевих вузлів. Лінійка міжмережевих екранів Sophos XG містить 19 моделей і була оновлена в останній раз в 4-му кварталі 2016, також в портфоліо є і застаріла лінійка Sophos SG. Рішення Sophos UTM доступні як віртуальні апплайнси з інтеграцією платформами IaaS - AWS і Azure. Рішення для забезпечення захисту кінцевих вузлів включають в себе Sophos Endpoint і Intercept X. Інтеграційний рішення між Sophos UTM і Sophos Endpoint вийшло під назвою Sophos Synchronized Security. Є в портфоліо вендора також рішення для захисту мобільних пристроїв і забезпечення шифрування даних.

Ринок Enterprise Firewall:

У 2011р. Gartner ввів нове визначення на ринку Enterprise Firewall - Next Generation Firewall (NGFW):

«Next-generation firewalls (NGFWs) are deep-packet inspection firewalls that move beyond port / protocol inspection and blocking to add application-level inspection, intrusion prevention, and bringing intelligence from outside the firewall. An NGFW should not be confused with a stand-alone network intrusion prevention system (IPS), which includes a commodity or nonenterprise firewall, or a firewall and IPS in the same appliance that are not closely integrated. »

Тоді це було нововведенням, навколо чого було багато суперечок. Минуло кілька років, спливло багато води, і ось в 2017р. Gartner вже не вважає це якимось особливим перевагою, а просто констатує факт, що всі провідні гравці цього ринку давно обзавелися даними функціоналом, а тепер диференціюють себе від інших вендорів в частині функціональності.

За прогнозами Gartner до 2020р. віртуалізовані міжмережеві екрани Enterprise класу займуть до 10% ринку в порівнянні з 5% на поточний момент. До кінця 2020 р. 25% проданих міжмережевих екранів будуть включати інтеграцію хмарними брокерами безпеки підключення до хмарних сервісів ( Cloud Access Security Broker, CASB), Інтегрованих з відповідним API. До 2020р. 50% нових інсталяцій міжмережевих екранів використовуватимуть вихідну TLS інспекцію, в порівнянні з менш ніж 10% на поточний момент.

На думку Gartner ринок Enterprise Firewall складається в основному з рішень для захисту корпоративних мереж (Enterprise Networks). Продукти, що входять в ці рішення, можуть бути розгорнуті як вигляді одиночного брандмауера, так і великих і більш складних сценаріях, включаючи філіальні мережі, багатошарові демілітаризовані зони (Multitiered DMZs), в традиційних сценаріях розгортання у вигляді «великого» брандмауера в ЦОД, а також включати можливості використання віртуальних міжмережевих екранів в ЦОД. У замовників також повинна бути можливість розгортати рішення всередині інфраструктур публічних хмар Amazon Web Services (AWS), Microsoft Azure, а також вендор повинен мати в своєму роадмепе підтримку Google Cloud протягом найближчих 12 місяців. Продукти повинні мати можливість управлятися за допомогою високомасштабіруемих (і гранулярних) коштів управління, мати розвинену систему звітності, а також мати широку гаму рішень для периметра мережі, ЦОД, філіальної мережі і розгортання в інфраструктурі віртуалізації і публічному хмарі. Всі виробники в даному ринковому сегменті повинні підтримувати тонке визначення та контролювання додатків і користувачів. Функціональність Next Generation Firewall - вже не перевага, а необхідність.Так Gartner викреслює придуманий їй же термін, оскільки дана функціональність вважається цілком звичайною і абсолютно необхідною на ринку Enterprise Firewall. По суті Gartner вважає NGFW і Enterprise Firewall синонімами.Виробники, що працюють на даному ринку, роблять упор і будують стратегію продажів і технічну підтримку на великі компанії (Enterprises), а розробляється ними функціональність орієнтована також на рішення задач великих компаній (Enterprise).

Gartner заявляє, що за її дослідженням, NGFW поступово продовжують тенденцію по заміні окремо розташованих пристроїв IPS на периметрі мережі, хоча деякі замовники заявляють, що будуть продовжувати використовувати спеціалізовані пристрої Next Generation IPS (NGIPS), дотримуючись стратегії Best of Breed. Багато корпоративних замовників цікавляться хмарними рішеннями виявлення Malware як дешевшу альтернативу окремо встановленим рішенням класу пісочниць ( Sandboxing Solutions).

На відміну від ринку UTM ринок корпоративних міжмережевих екранів не має на увазі, що рішення NGFW повинні містити в собі весь функціонал щодо захисту мережі. Замість цього Gartner бачить в корпоративних міжмережевих екранах необхідність спеціалізації саме на NGFW функціональності. Наприклад для філіальних міжмережевих екранів класу Enterprise потрібна підтримка високого ступеня гранулярності блокування мережевого трафіку, яка повинна йти в базі продукту, потрібно інтегрований сервісний підхід до обробки мережевого трафіку, управління продуктом має бути високо інтегрований, а не виглядати як зроблена наспіх компіляція різних движків в одному продукті . Рівень захисту і зручність конфігурації міжмережевих екранів корпоративного класу для філіальних мереж не повинен поступатися рішенням для головного офісу.

У 2017р. Gartner приділяє особливу увагу рішенням для забезпечення параметрів завершення TLS-сесій для забезпечення перевірки вихідного трафіку на наявність загроз, таких як завантаження шкідливого коду, управління ботнетами. У деякому роді можливості по перевірці вихідного TLS трафіку зближують NGFW з DLP-рішеннями в полегшеному варіанті, так як дешифрування і наступною інспекцією вихідного TLS трафіку дозволяють переконатися, що чутливі дані не відправлені назовні. Тим не менш, деякі замовники, які використовують цю можливість, можуть помітити значне зниження продуктивності при активації даної функції через великі витрат на дешифрацию TLS.

Деякі прогресивні замовники планують, а деякі вже використовують можливості, надані парадигмою програмно-визначених мереж (Software Defined Networking, SDN), і використовують можливості по микросегментации в віртуалізувати ЦОД-е. Такі замовники дивляться на виробників з підтримкою різних SDN-рішень, а також на їх плани щодо подальшого розвитку в напрямку SDN. Виробники рішень включають все більш і більш автоматизовані підходи до оркестрації політик міжмережевого екранування для забезпечення гнучкості та переваг для бізнесу, які обіцяє парадигма SDN.

Подивимося тепер на поточну ситуацію з квадратом Gartner по ринку Enterprise Firewallстаном на липень 2017:

А ось, що було рік тому, в травні 2016:

У списку давніх лідерів ринку Enterprise Firewall - Palo Alto Networks, Check Point. В цьому році Gartner перемістив Fortinet з переслідувачів (Challengers) також в категорію лідерів. Пристрасті розпалюються - позиції лідерів в цьому сегменті також наближаються одна до одної. Cisco і в цьому році не змогла перейти в лідери, залишившись в переслідувачів. Зате дивує Huawei, який з нішевих гравців досить впевнено був поміщений в розділ переслідувачів.

Що ж думає Gartner про лідерів ринку Enterprise Firewall окремо:

1. Palo Alto Networks:

Є одним з лідерів ринку Enterprise Firewall, також є чисто Security вендором, базується в м Санта-Клара (США, Каліфорнія), штат перевищує 4000 співробітників. Виробляє міжмережеві екрани з 2007р., В 2016р. доходи перевищили $ 1.4 млрд. У портфоліо рішень є міжмережеві екрани Enterprise класу в фізичному і віртуалізувати виконаннях, рішення для захисту кінцевих вузлів (Traps і GlobalProtect), рішення по збору, агрегації, кореляції, аналітики загроз в реальному часі для підтримки оборонних заходів (Threat Intelligence , AutoFocus), рішень забезпечення безпеки для SaaS (Aperture). Виробник активно веде роботу над інтеграцією рішень в єдину платформу мережевої безпеки.

Palo Alto Networks випустила недавно 8-му версію операційної системи PAN-OS з поліпшеннями для WildFire і Panorama, нового функціоналу безпеки SaaS, захисту призначених для користувача облікових даних. Також була випущена модель брандмауера початкового рівня PA-220, пристрої середнього класу PA-800 Series, також була оновлена лінійка міжмережевих екранів PA 5000 Series (нові моделі 5240, 5250, 5260), яка випускається з 2011р.

Є представником лідерів ринку Enterprise Firewall. Портфоліо продуктів для Enterprise ринку містить велику кількість рішень, включаючи міжмережеві екрани NGFW і рішення для захисту кінцевих вузлів, хмарні і мобільні рішення мережевої безпеки. Флагманські продукти Check Point - шлюзи безпеки рівня підприємства (Enterprise Network Security Gateways включають в себе сімейства 5000, 15000, 23000, 44000 і 64000). Хмарна безпека забезпечується за допомогою вирішення vSEC для приватних і публічних хмар, також є рішення SandBlast Cloud для SaaS додатків. Рішення для захисту кінцевих вузлів включають в себе SandBlast Agent і рішення для мобільного захисту - Check Point Capsule і SandBlast Mobile. Також випущено рішення SandBlast Cloud для сканування поштового трафіку в Microsoft Office 365. У 2016р. стали доступними моделі 15400 і 15600 для великих корпоративних замовників, а також 23500 і 23800 для ЦОД.

Нещодавно були представлені нові Hi-End платформи 44000 і 64000, випущений vSEC для Google Cloud, а також вийшла нова версія ПО R80.10 з удосконаленнями для консолі управління, покращена продуктивність і SandBlast Anti-Ransomware, що забезпечує захист від шкідливого ПО класу Ransomware. Також представлена нова архітектура мережевої безпеки Check Point Infinity, яка об'єднує безпеку мереж, хмар і мобільних користувачів.

Також Check Point було розширено хмарне рішення захисту від Malware, яке може бути інтегровано перед SaaS сервісами електронної пошти. Check Point пропонує численні програмні блейд, що розширюють можливості брандмауера, що включають в себе розширену захист від шкідливих програм - Advanced Mailware Protection (Threat Emulation і Threat Extraction), Сервіс Threat Intelligence - ThreatCloud IntelliStore і Anti-Bot. Сheck Point підтримує свої міжмережеві екрани в публічних хмарах Amazon Web Services (AWS) і Microsoft Azure, доступні рішення по інтеграції з SDN-рішеннями від VMWare NSX і Сisco Application Centric Infrastructure (ACI).

Рішення Check Point має бути в шорт-листі корпоративного замовника, для якого чутливості до ціні не настільки важлива як гранулярность функціональності мережевої безпеки, укупі з високоякісним централізованим управлінням для складних мереж. Також це хороший кандидат для замовників, що використовують гібридні мережі, що складаються з обладнання, встановленого у замовника, віртуалізованих ЦОД і хмар.

Тільки зареєстровані користувачі можуть брати участь в опитуванні. , будь ласка.

Firewallслужить для безпечної роботи комп'ютерів в локальній мережі та Інтернет. Firewallзапобігає несанкціонований доступ до ресурсів мережі. правильна настройка firewallробить комп'ютер невидимим в мережі Інтернет. Firewallобмежує або забороняє доступ до ресурсів.

Трохи про firewall

Мережевий фільтр, шлюз безпеки, брандмауер або firewall, Ось, скільки назв має програма, яка немов вогненна стіна (fire - вогонь, wall - стіна) стоїть на шляху комп'ютерних вірусіві людей, що прагнуть отримати несанкціонований доступ до вашого ПК.

Будучи поєднанням програмного і апаратного забезпеченнякомп'ютера, файрволє частиною його комплексної системи безпеки, а не єдиним незамінним компонентом. Хоча «вогняна стіна» не стала панацеєю від усіх загроз, але все ж вона здатна створювати між комп'ютером і мережею перешкоду, через яку не зможуть проникнути на територію вашого ПК «непрохані гості».

Налаштування персонального і корпоративного брандмауера

Існують як програмні, так і апаратні брандмауери. До недоліків перших можна віднести те, що вони споживають власні ресурси ПК. Але апаратні пристрої, хоча і повністю незалежні і ставляться на шлюз між локальною мережею і мережею інтернету, в порівнянні з персональними коштують набагато дорожче і використовуються різними компаніями для захисту своєї локальної мережі.

Персональний файрволявляє собою програму, яка є елементом операційної системи Windowsабо ж вона може бути встановлена як частина прикладного програмного забезпечення. зазвичай настройка firewallне є настільки складною, оскільки програма має зрозумілий для простих користувачів інтерфейс. З його допомогою нескладно дозволити підключення до інтернету всім програмам, які дійсно мають до нього відношення (Skype, Torrent, Mail.Ru, Internet Explorerі т.д.). А також не дозволити відправляти в мережу або приймати з неї пакетні дані якомусь блокноту (в якому можуть бути паролі і особиста інформація), для якого взагалі така діяльність є не природною.

Корпоративний файрволзахищає локальні мережі різних компаній від «непередбачених мережевих запитів». Він блокує всі такі запити і питає користувача про дозвіл створення такого підключення. Якщо у вас немає підприємства з локальною мережею, що складається з багатьох комп'ютерів, то у вас немає необхідності його встановлювати. Встановлення та налаштування корпоративних «стін» виробляє системний адміністратор.

Особливості настройки firewall

хороший Firewallза замовчуванням повинен володіти інформацією про всі системні службах і прикладному програмному забезпеченні, Який потребує доступі в інтернет і виробляє пакетний канал доступу. Він не повинен весь час питати про дозвіл підключення таких додатків. Він повинен робити це автоматично. Загалом, брандмауер повинен мати хороший Майстер налаштування, який автоматизує її процес.

файрволможе мати кілька рівнів захисту. Якщо ви оцінюєте загрозу високо, то можете поставити самий «маніакальний» рівень, який буде контролювати весь ваш трафік і пам'ять. Але такий захист може помітно впливати на продуктивність системи, (якщо конфігурація комп'ютера нижче середнього рівня). Рівень низького контролю буде відсікати самі явні загрози. Firewallпозиціонується як хороший, тільки в тому випадку, якщо він виявляє помітний вплив на продуктивність системи, але при цьому дає їй ступінь захисту вище середнього.

Для того щоб перевірити ефективність роботи вашого файрволуіснує безліч утиліт, наприклад Atelier Web Firewall Tester. це спеціальні програми, Які працюють за принципом «троянських коней» і їм подібних програм. Якщо їм вдається відправляти і отримувати інформацію в обхід вашої «стіни» то, значить в ній є пролом, і її цінність зводиться до нуля.

Як оновити iPad: інструкції

Як оновити iPad: інструкції Як працює режим Не турбувати на iPhone

Як працює режим Не турбувати на iPhone Нокіа 3310 коли вийшов. Як нас знаходять

Нокіа 3310 коли вийшов. Як нас знаходять Історія комп'ютерної графіки в росії 1 історія розвитку комп'ютерної графіки

Історія комп'ютерної графіки в росії 1 історія розвитку комп'ютерної графіки Повний порядок: Як організувати іконки на смартфоні Повний порядок: Як організувати іконки на смартфоні

Повний порядок: Як організувати іконки на смартфоні Повний порядок: Як організувати іконки на смартфоні Xiaomi Huami Amazfit Bip - кращі розумні годинник без всяких але і якщо

Xiaomi Huami Amazfit Bip - кращі розумні годинник без всяких але і якщо Що таке Jailbreak (джейлбрейк, Джейли) і для чого він потрібен?

Що таке Jailbreak (джейлбрейк, Джейли) і для чого він потрібен?