Restauration de Windows à l'aide d'AVZ. Configuration du micrologiciel AVZ - Système de restauration après les virus. Façons de restaurer des fichiers cryptés gratuitement

Utilitaire AVZ simple et pratique, qui peut non seulement aidera Mais sait également comment restaurer le système. Pourquoi est-ce nécessaire?

Le fait est qu'après les invasions des virus (il arrive qu'AVZ les tue des milliers), certains programmes refusent de travailler, tous les paramètres étaient quelque part fumé et Windows ne fonctionne pas tout à fait correctement correctement.

Le plus souvent, dans ce cas, les utilisateurs réinstallent simplement le système. Mais comme émise la pratique, il est tout à fait optionnel, car avec le même utilitaire AVZ, vous pouvez restaurer presque tous les programmes et données endommagés.

Afin de vous donner une image plus visuelle, je donne une liste complète de ce qui peut restaurerAvz.

Le matériau est tiré du répertoire parAVZ - http://www.z-oleg.com/secur/avz_doc/ (copier et coller dans la barre d'adresse du navigateur).

Actuellement, il existe le micrologiciel suivant dans la base de données:

1. Installation de paramètres start.exe, .com, fichiers .pif

Ce firmware restaure la réponse du système aux fichiers EXE, COM, PIF, SCR.

Indications pour l'utilisation: Après avoir retiré le virus, les programmes arrêtent de fonctionner.

2. Paramètres de préfixes de protocole Internet Explorer pour la norme

Ce firmware restaure les paramètres des préfixes de protocole dans Internet Explorer

Indications pour l'utilisation: En entrant dans l'adresse de type www.yandex.ru, il y a sa substitution à quelque chose www.seque.com/abcd.php?url\u003dwww.yandex.ru

3. Installation de la page de démarrage Internet Explorer

Ce firmware restaure la page de démarrage dans Internet Explorer

Indications pour l'utilisation: Substitution de la page de démarrage

4. Paramètres de recherche Internet Explorer pour la norme

Ce firmware restaure les paramètres de recherche dans Internet Explorer

Indications pour l'utilisation: Lorsque vous appuyez sur le bouton "Recherche" dans IE, il existe un appel à un site superforé

5. Installation des paramètres de bureau

Ce firmware restaure les paramètres de bureau.

La récupération implique l'élimination de tous les éléments actifs d'activédescoptop, de papier peint, de suppression des verrous dans le menu qui est responsable de la configuration du bureau.

Indications pour l'utilisation: Les paramètres de bureau ont disparu dans la fenêtre "Propriétés: Écran", d'une inscription étranger ou d'images sont affichées sur le bureau.

6. La date de toutes les stratégies (restrictions) de l'utilisateur actuel

Windows fournit un mécanisme pour les restrictions des actions de l'utilisateur, appelées stratégies. De nombreux programmes malveillants utilisent cette technologie, car les paramètres sont stockés dans le registre et il est facile de les créer ou de les modifier.

Indications pour l'utilisation: La fonction du conducteur ou d'autres fonctions du système est bloquée.

7. La date du message Sortie pendant WinLogon

Les systèmes Windows NT et ultérieurs de la ligne NT (2000, XP) vous permettent d'installer le message affiché pendant l'autoload.

Ceci est utilisé par un certain nombre de programmes malveillants et la destruction d'un programme malveillant ne conduit pas à la destruction de ce message.

Indications pour l'utilisation: Lors du chargement du système, un poste étranger est entré.

8. Restauration des paramètres du conducteur

Ce micrologiciel réinitialise un certain nombre de paramètres de conducteur sur la norme (réinitialiser principalement les paramètres variables par des programmes malveillants).

Indications pour l'utilisation: Modifié les paramètres de conducteur

9. Recherche des processus du système de dérivation

L'enregistrement du processus de processus système permettra une application de lancement cachée utilisée par un certain nombre de programmes malveillants.

Indications pour l'utilisation: AVZ détecte les processus de dérivation des processus système non identifiés, des problèmes surviennent avec le début de la composante système, en particulier après le redémarrage de la disparition du bureau.

10. Installation des paramètres de téléchargement dans Safemode

Certains programmes malveillants, en particulier le ver bague, endommagent les paramètres de charge du système en mode protégé.

Ce firmware restaure les paramètres de téléchargement en mode protégé. Indications pour l'utilisation: L'ordinateur n'est pas chargé en mode sécurisé (Safemode). Appliquer ce firmware suit seulement en cas de téléchargement de problèmes en mode protégé .

11.Block Task Manager

Le gestionnaire de tâches de verrouillage est appliqué par des logiciels malveillants pour protéger les processus de la détection et de la suppression. En conséquence, l'exécution de ce firmware soulage le blocage.

Indications pour l'utilisation: Locking Task Manager, lorsque vous essayez d'appeler le gestionnaire de tâches, le message "Task Manager est verrouillé par l'administrateur".

12. Effacement de l'ignorement de l'utilitaire de hijackCe

L'utilitaire HijackThis stocke un certain nombre de ses paramètres dans le registre, en particulier la liste des exceptions. Par conséquent, pour déguisement de Hijackthis, un programme malveillant suffit à enregistrer vos fichiers exécutables dans la liste d'exceptions.

Actuellement, un certain nombre de programmes malveillants utilisant cette vulnérabilité sont connus. AVZ Firmware Effacer la liste d'exceptions de HijackThis Utility

Indications pour l'utilisation: Suspicions que l'utilitaire HijacktHis affiche toutes les informations sur le système.

13. Effacement des hôtes du fichier

Le fichier d'hosts de compensation s'effectue pour rechercher le fichier d'hosts, en supprimant toutes les lignes de la signification et ajout d'une ligne standard "127.0.0.1 localhost".

Indications pour l'utilisation: Soupçons que le fichier hosts est modifié par un programme malveillant. Symptômes typiques - Blocage de la mise à jour des programmes antivirus.

Vous pouvez surveiller le contenu du fichier d'hôtes à l'aide du gestionnaire d'hôtes du fichier intégré à AVZ.

14. Paramètres SPL / LSP de fixation automatique

Effectue une analyse des paramètres SPI et en cas de détection d'erreur, il corrige automatiquement les erreurs trouvées.

Ce micrologiciel peut être lancé un nombre de fois ré-illimité. Après avoir effectué ce firmware, il est recommandé de redémarrer l'ordinateur. Noter! Ce firmware ne peut pas être lancé à partir de la session de terminal.

Indications pour l'utilisation: Après avoir supprimé le programme malveillant, l'accès à Internet a disparu.

15. Réinitialiser les paramètres SPI / LSP et TCP / IP (XP +)

Ce micrologiciel ne fonctionne que dans XP, Windows 2003 et Vista. Son principe d'exploitation est basé sur la réinitialisation et la recréation des paramètres SPI / LSP et TCP / IP à l'aide de l'utilitaire normal Netsh, qui fait partie de Windows.

Noter! Appliquez la réinitialisation des paramètres uniquement si nécessaire s'il existe des problèmes déraisonnables avec accès à Internet après avoir supprimé des programmes malveillants!

Indications pour l'utilisation: Après avoir supprimé le programme malveillant, l'accès Internet et l'exécution du micrologiciel »14. Fixation automatique des paramètres SPL / LSP »ne résulte pas.

16. Restauration de la clé de démarrage de l'explorateur

Restaure les clés de clé de registre responsables du démarrage du conducteur.

Indications pour l'utilisation: Pendant le chargement du système, le conducteur ne démarre pas, mais exécutez manuellement explorer.exe.

17. Déverrouillez l'éditeur de registre

Déverrouille l'Éditeur du registre en supprimant une stratégie interdisant son lancement.

Indications pour l'utilisation: Impossible de démarrer l'éditeur de registre, lorsque vous essayez, un message est affiché que son lancement est bloqué par l'administrateur.

18. Récréation complète des paramètres SPI

SPI / LSP remet en arrière, après quoi elle les détruit et crée sur la norme stockée dans la base de données.

Indications pour l'utilisation: Dommages causés aux réglages SPI, scripts déraisonnables 14 et 15. Appliquer uniquement si nécessaire!

19. Nettoyez la base de données des montagnards

Nettoyage des points de vue et de la base de montage2 dans le registre. Cette opération aide souvent dans le cas où une fois l'infection du virus flash dans le conducteur n'ouvre pas les disques.

Pour effectuer la récupération, il est nécessaire de marquer un ou plusieurs éléments et cliquez sur le bouton "Exécuter les opérations activées". Appuyez sur le bouton "OK" ferme la fenêtre.

Sur une note:

La récupération est inutile si un programme de Trojan s'exécute sur le système qui effectue de telles reconfigurations - vous devez d'abord supprimer un programme malveillant, puis restaurer les paramètres système.

Sur une note:

Pour éliminer les traces de la plupart des pirater, vous devez effectuer trois micrologiciels - "Réinitialiser les paramètres de recherche Internet Explorer à standard" "," Restauration de la page de démarrage de l'Explorateur Internet "", "Réinitialisation des paramètres de la prise d'Internet Explorer à la norme"

Sur une note:

N'importe lequel du micrologiciel peut être effectué plusieurs fois dans une rangée sans préjudice du système. Exceptions - "5.

Restaurer les paramètres de bureau "(le fonctionnement de ce micrologiciel réinitialisera tous les paramètres du bureau et doit ré-sélectionner la conception du bureau et du papier peint) et" 10.

Restaurer les paramètres de téléchargement dans Safemode "(ce micrologiciel re-envoie les clés de registre responsables du chargement en mode sans échec).

Pour commencer la récupération, déballer et exécuter d'abord utilitaire. Appuyez ensuite sur le fichier - la restauration du système. Au fait, vous pouvez toujours effectuer

Nous célébrons les cases à cocher dont vous avez besoin et cliquez pour exécuter des opérations. Tout, attendez-vous à effectuer :-) Dans les articles suivants, nous examinerons davantage de problèmes, résoudre que le micrologiciel AVZ nous aidera à restaurer le système. Tellement bonne chance à vous.

Le lancement de l'utilitaire AVZ peut être requis lors de la mise en contact du support technique de Kaspersky Lab.

Utilisation de l'utilitaire AVZ, vous pouvez:

- obtenir un rapport sur les résultats de la recherche système;

- exécutez le script fourni par le technicien de support technique "Kaspersky Lab"

Créer de la quarantaine et supprimer des fichiers suspects.

L'utilitaire AVZ n'envoie pas de statistiques, ne traite pas d'informations et ne le transmet pas au laboratoire de Kaspersky. Le rapport est stocké sur un ordinateur sous la forme de formats HTML et XML disponibles pour la visualisation sans utilisation de programmes spéciaux.

L'utilitaire AVZ peut créer automatiquement la quarantaine et mettre des copies de fichiers suspects et de leurs métadonnées.

Les objets placés en quarantaine ne sont pas traités, ne sont pas transmis à Kaspersky Lab et stockés sur l'ordinateur. Nous ne recommandons pas de récupérer des fichiers de quarantaine, ils peuvent nuire à l'ordinateur.

Quelles données contenues dans le rapport d'utilitaire AVZ

L'AVZ Utility Report contient:

- Informations sur la version et la date de la sortie de l'utilitaire AVZ.

- Informations sur les bases de données anti-virus AVZ Utilities et ses paramètres de base.

- Informations sur la version du système d'exploitation, la date de son installation et les droits de l'utilisateur avec lequel l'utilitaire est en cours d'exécution.

- Les résultats de la recherche de programmes rootkits et d'intercepteurs des principales fonctions du système d'exploitation.

- Résultats de la recherche de processus suspects et d'informations sur ces processus.

- Les résultats de la recherche de programmes malveillants communs sur leurs propriétés caractéristiques.

- Informations d'erreur trouvées lors de la vérification.

- Résultats de la recherche d'événements de clavier, d'intercepteur de souris ou de fenêtres.

- Résultats de la recherche pour Open TCP et les ports UDP utilisés par des programmes malveillants.

- Informations sur les clés suspectes du registre système, noms de fichier sur les paramètres de disque et de système.

- Les résultats de la recherche pour les vulnérabilités potentielles et les problèmes de sécurité du système d'exploitation.

- Informations sur les paramètres endommagés du système d'exploitation.

Comment exécuter un script à l'aide de l'utilitaire AVZ

Utilisez l'utilitaire AVZ uniquement sous la direction du spécialiste du support technique «Laboratoire Kapersky» dans le cadre de son appel. Les actions indépendantes peuvent endommager le système d'exploitation et la perte de données.

- Télécharger le fichier exécutable AVZ utility.

- Exécutez Avz5.exe sur votre ordinateur. Si le filtre SmartScreen du défenseur Windows a empêché le lancement d'AVZ5.exe, cliquez sur Plus de détails → Effectuer en tout cas dans la fenêtre Le système Windows a protégé votre ordinateur.

- Aller à la section Déposer→ Script de lancement.

- Insérez le script dans le champ de saisie, que vous avez reçu du spécialiste du support technique "Kapersky Lab".

- Cliquez sur Cours.

- Attendez que l'utilité soit terminée et des recommandations supplémentaires du spécialiste du support technique "Laboratoire Kapersky".

Les antivirus modernes couvraient diverses caractéristiques supplémentaires que certains utilisateurs ont des questions dans le processus d'utilisation. Dans cette leçon, nous vous raconterons toutes les caractéristiques clés de l'antivirus AVZ.

Considérons autant que possible dans des exemples pratiques, ce qui représente AVZ. L'attention principale de l'utilisateur ordinaire mérite les fonctions suivantes.

Vérification du système pour les virus

Tout antivirus devrait être capable d'identifier et de traiter les logiciels malveillants (traiter ou supprimer). Naturellement, cette fonctionnalité est présente dans AVZ. Regardons la pratique que c'est un chèque similaire.

- Courir AVZ.

- Une petite fenêtre ULTYPE apparaîtra à l'écran. Dans la zone indiquée dans la capture d'écran ci-dessous, vous trouverez trois onglets. Tous appartiennent au processus de recherche de vulnérabilités sur l'ordinateur et contiennent différentes options.

- Sur le premier onglet "Zone de recherche" Vous devez marquer ces dossiers et partitions du disque dur que vous souhaitez scanner. Légèrement en dessous, vous verrez trois lignes qui vous permettront d'activer des options supplémentaires. Nous mettons les marques en face de toutes les positions. Cela fera une analyse hurlique spéciale, numérisera en outre les processus et identifiera des logiciels même potentiellement dangereux.

- Après cela, allez à l'onglet "Types de fichier". Ici, vous pouvez choisir les données que l'utilitaire doit numériser.

- Si vous faites un chèque ordinaire, alors il suffit de célébrer l'article "Fichiers potentiellement dangereux". Si les virus ont lancé les racines profondément, vous devriez choisir "Tous les fichiers".

- AVZ, en plus des documents ordinaires, scanne facilement les archives que de nombreux autres antivirus ne se vantant pas. Cet onglet inclut ou déconnecté cette vérification. Nous vous recommandons de supprimer la tique devant les lignes de vérification des archives d'un volume important si vous souhaitez obtenir le résultat maximal.

- Au total, vous avez le deuxième onglet devrait ressembler à ceci.

- Suivant, allez sur la dernière section "Paramètres de recherche".

- Au même sommet, vous verrez un curseur vertical. Nous le déplaçons complètement. Cela permettra à l'utilité de répondre à tous les objets suspects. De plus, nous incluons la vérification des intercepteurs d'API et de Rootkit, de rechercher Keyloker et de vérifier les paramètres SPI / LSP. La vue générale de la dernière onglet que vous devez avoir à peu près telle.

- Maintenant, vous devez configurer les actions qu'AVZ prendra la détection d'une menace. Pour ce faire, il faut d'abord marquer la marque devant la chaîne "Effectuer un traitement" Dans la bonne fenêtre de la fenêtre.

- En face de chaque type de menaces, nous vous recommandons de mettre un paramètre "Effacer". L'exception n'est que les menaces du type "Hacktool". Ici, nous vous conseillons de laisser le paramètre "Traiter". De plus, mettez les marques opposées aux deux lignes situées sous la liste des menaces.

- Le deuxième paramètre permettra à l'utilitaire de copier le document dangereux dans un endroit spécialement désigné. Vous pouvez ensuite afficher tout le contenu, puis supprimer hardiment. Ceci est fait pour que vous puissiez éliminer ceux qui sont en réalité non (activateurs, générateurs de clés, mots de passe, etc.) de la liste des données infectées.

- Lorsque tous les paramètres et les paramètres de recherche sont exposés, vous pouvez commencer à numériser. Pour ce faire, appuyez sur le bouton approprié. "Démarrer".

- Le processus de vérification commencera. Ses progrès seront affichés dans une zone spéciale. "Protocole".

- Après un certain temps, qui dépend de la quantité de données vérifiées, l'analyse se terminera. Le protocole apparaîtra sur l'achèvement de l'opération. Il y aura immédiatement le temps total consacré à l'analyse des fichiers, ainsi que des statistiques sur la vérification et les menaces identifiées.

- En cliquant sur le bouton, ce qui est marqué dans l'image ci-dessous, vous pouvez voir tous les objets suspects et dangereux dans une fenêtre séparée que AVZ a été détectée lors de l'inspection.

- Il y aura un chemin vers un fichier dangereux, sa description et son type. Si vous mettez une marque à côté du titre de ce logiciel, vous pouvez le déplacer en quarantaine ou enlevé de l'ordinateur. À la fin de l'opération, appuyez sur le bouton. D'accord au fond.

- Nettoyage d'un ordinateur, vous pouvez fermer la fenêtre du programme.

Fonctions système

En plus de la vérification standard pour les logiciels malveillants, AVZ peut effectuer beaucoup d'autres fonctions. Considérons ceux qui peuvent être utiles à l'utilisateur ordinaire. Dans le menu principal du programme en haut, cliquez sur la chaîne "Déposer". En conséquence, un menu contextuel apparaît dans lequel toutes les fonctions auxiliaires disponibles sont situées.

Les trois premières lignes sont responsables du démarrage, de l'arrêt et de la balayage en pause. Ceci est des analogues des boutons appropriés dans le menu principal AVZ.

Étude du système

Cette fonctionnalité permettra à l'utilité de collecter toutes les informations sur votre système. Cela ne semble pas la partie technique, mais le matériel. Ces informations comprennent une liste de processus, divers modules, fichiers système et protocoles. Une fois que vous avez cliqué sur la chaîne "Étude système", Une fenêtre séparée apparaîtra. Vous pouvez spécifier quelles informations AVZ devrait collecter. Après avoir installé tous les indicateurs requis, vous devez cliquer sur le bouton. "Démarrer" au fond.

Après cela, la fenêtre de sauvegarde s'ouvre. Vous pouvez choisir l'emplacement du document avec des informations détaillées, ainsi que spécifier le nom du fichier lui-même. Veuillez noter que toutes les informations seront enregistrées en tant que fichier HTML. Il s'ouvre avec n'importe quel navigateur Web. Lorsque vous spécifiez le chemin et le nom du fichier enregistré, vous devez cliquer sur "Sauvegarder".

En conséquence, la collecte de numérisation et d'information du système sera lancée. À la fin, l'utilitaire affichera une fenêtre dans laquelle vous serez invité à afficher immédiatement toutes les informations collectées.

Restauration du système

Avec cet ensemble de fonctions, vous pouvez renvoyer les éléments du système d'exploitation dans leur apparence initiale et réinitialiser divers paramètres. Le plus souvent, les logiciels malveillants tentent de bloquer l'accès à l'Éditeur de registre, les contrôles de la tâche et enregistrent ses valeurs dans le document Système des hôtes. Déverrouiller des éléments similaires Vous pouvez utiliser l'option "Restauration du système". Pour ce faire, il suffit de cliquer sur le nom de l'option elle-même, après quoi elle est cochée par ces actions à effectuer.

Après cela, vous devez cliquer "Effectuer des opérations marquées" Dans la zone inférieure de la fenêtre.

Une fenêtre apparaîtra à l'écran dans laquelle les actions doivent être confirmées.

Après un certain temps, vous verrez un message sur l'achèvement de toutes les tâches. Fermez simplement cette fenêtre en cliquant sur le bouton. D'accord.

Scripts

Dans la liste des paramètres, deux lignes sont liées au travail avec des scripts en AVZ - "Scripts standard" et "Exécutez le script".

En cliquant sur la ligne "Scripts standard"Vous allez ouvrir la fenêtre avec une liste de scripts prêts à l'emploi. Vous n'aurez besoin que de marquer ceux d'entre eux que vous souhaitez courir. Après cela, appuyez sur le bouton sous la fenêtre. "Cours".

Dans le second cas, vous exécutez l'éditeur de script. Ici, vous pouvez l'écrire vous-même ou le télécharger de l'ordinateur. N'oubliez pas d'écrire après écrire ou télécharger "Cours" Dans la même fenêtre.

Base de mise à jour

Cet article est important de toute la liste. En cliquant sur la chaîne appropriée, vous ouvrirez la fenêtre de mise à jour de la base de données AVZ.

Nous ne recommandons pas les paramètres dans cette fenêtre. Laissez tout comme c'est et appuyez sur le bouton "Démarrer".

Après un certain temps, un message apparaît à l'écran que la mise à jour de la base de données est terminée. Vous pouvez seulement fermer cette fenêtre.

Voir le contenu des dossiers de quarantaine et infecté

En cliquant sur les lignes de la liste des options, vous pouvez afficher tous les fichiers potentiellement dangereux détectés en AVZ lors de la numérisation de votre système.

Dans les fenêtres ouvertes, vous pouvez enfin supprimer des fichiers similaires ou les restaurer s'ils ne représentent pas vraiment des menaces.

Veuillez noter que les fichiers suspects sont placés dans les données de dossier, vous devez installer les cases correctes dans les paramètres de numérisation système.

Ceci est la dernière option de cette liste qui peut avoir besoin d'un utilisateur ordinaire. Comment puis-je comprendre à partir du nom, ces paramètres vous permettent d'enregistrer sur la pré-configuration de l'ordinateur de l'antivirus (méthode de recherche, mode de numérisation, etc.), ainsi que le téléchargement.

Lorsque vous enregistrez, vous n'avez besoin que de spécifier le nom du fichier, ainsi que du dossier sur lequel vous souhaitez l'enregistrer. Lors du chargement de la configuration, il suffit de mettre en surbrillance le fichier souhaité avec les paramètres et de cliquer sur le bouton. "Ouvert".

Production

Il semblerait que cela soit évident et le bouton bien connu. Mais il convient de mentionner que dans certaines situations - lorsqu'un logiciel particulièrement dangereux est détecté, AVZ bloque toutes les manières de sa propre fermeture, à l'exception de ce bouton. En d'autres termes, vous ne serez pas en mesure de fermer la combinaison de programmes des clés "ALT + F4" Soit lorsque vous cliquez sur une croix banale dans le coin. Ceci est fait pour que les virus ne puissent pas empêcher le bon fonctionnement d'AVZ. Mais en cliquant sur ce bouton, vous pouvez fermer l'antivirus si nécessaire, à coup sûr.

En plus des options décrites, il y en a aussi d'autres dans la liste, mais ils n'auraient probablement pas besoin d'être des utilisateurs ordinaires. Par conséquent, de se concentrer sur eux, nous ne l'avons pas fait. Si vous avez toujours besoin d'aide sur l'utilisation de fonctions non décrites, écrivez-y dans les commentaires. Et nous allons plus loin.

Liste des services

Afin de voir la liste complète des services fournis par AVZ, vous devez cliquer sur la chaîne. "Un service" Au même sommet du programme.

Comme dans la section passée, nous ne traitons que par ceux d'entre eux qui peuvent être utiles à l'autre YOWSER.

Gestionnaire de processus

En cliquant sur la première ligne dans la liste, vous allez ouvrir la fenêtre. "Gestionnaire de processus". Vous pouvez voir une liste de tous les fichiers exécutables qui fonctionnent sur un ordinateur ou un ordinateur portable pour le moment. Dans la même fenêtre, vous pouvez lire la description du processus, trouver son fabricant et le chemin complet du fichier exécutable lui-même.

Vous pouvez également compléter ce processus ou ce processus. Pour ce faire, il suffit de sélectionner le processus souhaité dans la liste, puis de cliquer sur le bouton correspondant sous la forme d'une croix noire sur le côté droit de la fenêtre.

Ce service est un excellent remplacement du répartiteur de tâches standard. Achats de service de valeur spéciale dans des situations quand "Gestionnaire des tâches" bloqué par un virus.

Gestionnaire de services et pilotes

Ceci est le deuxième service de la liste globale. En cliquant sur la chaîne avec le même nom, vous ouvrirez la fenêtre de gestion de bureau et les pilotes. Vous pouvez basculer entre eux à l'aide d'un commutateur spécial.

Dans la même fenêtre, une description du service lui-même est attachée à chaque élément et l'emplacement du fichier exécutable est joint.

Vous pouvez sélectionner l'élément souhaité, après quoi vous serez disponible sur, déconnecter ou supprimer complètement le service / le pilote. Ces boutons sont situés en haut de l'espace de travail.

Manager Autorun

Ce service vous permettra de configurer pleinement les paramètres ATORUN. De plus, contrairement aux gestionnaires standard, cette liste comprend des modules système. En appuyant sur la chaîne avec le même nom, vous verrez ce qui suit.

Afin de désactiver l'élément sélectionné, il vous suffit de supprimer la coche en regard de son nom. De plus, il est possible de supprimer le record nécessaire. Pour ce faire, sélectionnez simplement la chaîne souhaitée et cliquez en haut de la fenêtre sur le bouton sous la forme d'une croix noire.

Veuillez noter que la valeur à distance ne peut pas être retournée. Par conséquent, soyez extrêmement attentionné, afin de ne pas effacer les enregistrements de système vital de l'autoload.

Héberge le gestionnaire de fichiers

Nous avons mentionné un peu plus de plus sur le fait que le virus prescrit parfois ses propres valeurs dans le fichier système Hôtes. Et dans certains cas, un logiciel malveillant bloque également l'accès à celui-ci afin que vous ne puissiez pas corriger les modifications apportées. Ce service vous aidera dans de telles situations.

En cliquant sur la liste affichée dans l'image ci-dessus, vous ouvrirez la fenêtre du gestionnaire. Vous ne pouvez pas ajouter vos propres valeurs ici, mais vous pouvez supprimer ceux existants. Pour ce faire, sélectionnez la chaîne souhaitée avec le bouton gauche de la souris, après quoi nous appuyons sur le bouton de suppression, situé dans la zone supérieure de la zone de travail.

Après cela, une petite fenêtre apparaîtra dans laquelle vous devez confirmer l'action. Pour ce faire, appuyez sur le bouton "Oui".

Lorsque la ligne sélectionnée est supprimée, vous n'avez besoin que de fermer cette fenêtre.

Soyez prudent et ne supprimez pas ces chaînes dont vous ne connaissez pas l'affectation. Déposer. Hôtes Il y a non seulement des virus, mais aussi d'autres programmes peuvent prescrire leurs valeurs.

Utilitaires système

En utilisant AVZ, vous pouvez également commencer les utilitaires système les plus populaires. Vous pouvez voir leur liste fournie si vous conduisez un pointeur de souris sur une chaîne avec le nom approprié.

En cliquant sur le nom de cet utilitaire ou de cet utilitaire, vous l'exécutez. Après cela, vous pouvez modifier le registre (Regedit), configurer le système (msconfig) ou vérifier les fichiers système (SFC).

Ce sont tous des services que nous voulions mentionner. Il est peu probable que les utilisateurs débutants ont besoin d'un gestionnaire de protocole, d'extensions et d'autres services supplémentaires. De telles fonctions seront plus avancées des utilisateurs plus avancés.

Avzguard

Cette fonction a été conçue pour lutter contre les virus les plus running qui ne sont pas supprimés de manière standard. Elle fait simplement des programmes malveillants dans la liste des logiciels incorrects, interdit d'effectuer ses opérations. Pour activer cette fonctionnalité, vous devez cliquer sur la chaîne. "Avzguard" Dans la zone supérieure, avzer. Dans la fenêtre déroulante, cliquez sur l'élément. "Activer Avzguard".

Assurez-vous de fermer toutes les applications tierces avant de mettre sur cette fonctionnalité, car sinon, ils seront également inclus dans la liste des logiciels incroyables. À l'avenir, le travail de telles applications peut être violé.

Tous les programmes qui seront marqués comme conçus seront protégés de la suppression ou de la modification. Et le travail de logiciel non approuvé sera suspendu. Cela vous permettra de supprimer calmement des fichiers dangereux à l'aide d'une numérisation standard. Après cela, vous devriez éteindre Avzguard. Pour ce faire, cliquez sur la ligne similaire en haut de la fenêtre du programme, après quoi nous appuyons sur la fonction pour désactiver la fonction.

Avzpm.

La technologie spécifiée dans le titre surveillera tous les processus / pilotes arrêtés et modifiés. Pour l'utiliser, vous devez d'abord activer le service approprié.

Cliquez en haut de la fenêtre sur la chaîne AVZPM.

Dans le menu déroulant, cliquez sur la ligne. "Installer le pilote de surveillance étendu".

En quelques secondes, les modules nécessaires seront installés. Maintenant, lorsque vous détectez les modifications apportées à tout processus, vous recevrez la notification appropriée. Si vous n'avez plus besoin d'une surveillance similaire, vous devrez simplement cliquer sur la chaîne marquée dans l'image ci-dessous. Cela vous permettra de décharger tous les processus AVZ et de supprimer les pilotes précédemment installés.

Veuillez noter que les boutons AVZGUARD et AVZPM peuvent être gris et inactifs. Cela signifie que vous avez installé le système d'exploitation X64. Sur le système d'exploitation avec cette décharge, les utilitaires mentionnés ne fonctionnent malheureusement pas.

Cet article a abordé sa conclusion logique. Nous avons essayé de vous dire comment utiliser les fonctions les plus populaires dans AVZ. Si vous avez des questions à gauche après avoir lu cette leçon, vous pouvez leur poser des commentaires à cette entrée. Nous sommes ravis de faire attention à chaque question et d'essayer de donner la réponse la plus détaillée.

Excellent programme pour éliminer les virus et le système de restauration - AVZ (Zaitsev Anti-Virus). Vous pouvez télécharger AVZ en cliquant sur le bouton Orange après avoir généré des liens.Et si le virus bloque le téléchargement, essayez de télécharger l'ensemble de l'ensemble anti-virus!Les principales caractéristiques d'AVZ sont la détection et l'élimination des virus.

L'utilitaire AVZ Anti-Virus est conçu pour détecter et supprimer:

- Les logiciels espions et modules publicitaires sont l'objectif principal de l'utilitaire

- Dialer (Trojan.dialer)

- Programmes de Troie

- Modules de porte d'arrière

- Worms de réseau et postal

- Trojanspy, Trojandownloader, Trojandropper

L'utilitaire est un analogue direct de programmes de Trojanhunter et de Lavasoft Ad-aciw 6. La tâche principale du programme est de supprimer des programmes de logiciels espions et de Troie.

Les caractéristiques de l'utilitaire AVZ (en plus du scanner de signature typique) sont les suivantes:

- Le microprogramme de la vérification heuristique du système. Le micrologiciel est à la recherche d'un logiciel espion et de virus bien connu par des fonctionnalités indirectes - basée sur l'analyse du registre, les fichiers sur le disque et en mémoire.

- Base mise à jour des fichiers sûrs. Il inclut des signatures numériques de dizaines de milliers de fichiers système et de fichiers de processus sécurisés bien connus. La base est connectée à tous les systèmes AVZ et fonctionne sur le principe "propre / alien" - les fichiers sécurisés ne sont pas entrés en quarantaine, la suppression et la sortie et la sortie sont verrouillées pour eux, la base est utilisée par anti-TAT, le fichier Système de recherche, diverses analyseurs. En particulier, le gestionnaire de processus intégré met en évidence des processus sécurisés et des services de couleur, la recherche de fichiers de disque peut être exclu de la recherche de fichiers bien connus (ce qui est très utile lors de la recherche des programmes de troisirojanes de disque);

- Système de détection de rootkit intégré. Rootkit recherche sans utiliser de signatures basées sur l'étude des bibliothèques système de base pour intercepter leurs fonctions. L'AVZ peut non seulement détecter rootkit, mais également pour verrouiller correctement le fonctionnement de l'UserMode Rootkit pour son processus et son rootkit de KernelMode au niveau du système. Les contractions rootkit s'appliquent à toutes les fonctions de service AVZ, par conséquent, le scanner AVZ peut détecter des processus déguisés, le système de recherche dans le registre "voit" les clés masquées, etc. Les antichersons sont équipés d'un analyseur qui détecte les processus et services déguisés par rootkit. L'une des principales caractéristiques du système de contre-mesures rootkit est sa performance à Win9X (l'opinion commune sur l'absence de Rootkit, travaillant sur la plate-forme Win9X est profondément erronée - des centaines de programmes de Troie interceptant les fonctions de l'API pour masquer leur présence pour fausser le fonctionnement du fonctionnement de la Fonctions d'API ou suivi leur utilisation). Une autre caractéristique est un système de détection et de blocage universel KernelMode Rootkit, utilisé sous Windows NT, Windows 2000 Pro / Server, XP, XP SP1, XP SP2, Server Windows 2003, Windows 2003 Server SP1

- Détecteur de Keylogger et DLL de Trojan. La recherche de Keylogger et de Trojan DLL est effectuée sur la base de l'analyse système sans l'utilisation de la base de signature, ce qui vous permet de détecter avec confiance la dll de Troie et de Keylogger inconnu.

- Neuroanalyzer. L'Analyseur AVZ Signature est livré avec un neuroémiste, ce qui vous permet d'étudier des fichiers suspects avec un réseau de neurones. Actuellement, NeuleLet est utilisé dans le détecteur de Keylogger.

- Analyseur de paramètres Winsock SPI / LSP intégré. Vous permet d'analyser les paramètres, de diagnostiquer des erreurs éventuelles dans la configuration et de la mise en place automatique. La possibilité de diagnostiquer automatiquement et que le traitement est utile pour les utilisateurs novices (dans les utilitaires de type LSPFIX, il n'y a pas de traitement automatique). Pour étudier manuellement SPI / LSP dans le programme, il existe un gestionnaire spécial de paramètres LSP / SPI. L'analyseur Winsock SPI / LSP est appliqué à l'action d'Antiooker;

- Processus intégrés, services et répartiteur de pilotes. Conçu pour explorer les processus d'exécution et les bibliothèques téléchargées, les services d'exécution et les pilotes. L'exploitation des processus des processus est soumise à l'action des antichersons (à la suite - il "voit" des processus masqués par rootkit). Process Manager est associé à la base de données AVZ sécurisée, aux fichiers sûrs et systèmes identifiés sont mis en surbrillance par couleur;

- Utilitaire intégré pour rechercher des fichiers sur le disque. Vous permet de rechercher un fichier sur divers critères, les fonctions du système de recherche dépassent les capacités de recherche système. Le fonctionnement du système de recherche est soumis à l'action des anti-troupes (par conséquent - la recherche "voit" des fichiers masqués par ROOTTETITE et peut les supprimer), le filtre vous permet d'exclure des fichiers de résultats de recherche identifiés par AVZ comme sécurise. Les résultats de la recherche sont disponibles sous forme de protocole de texte et sous la forme d'une table dans laquelle vous pouvez marquer le groupe de fichiers pour enlèvement ou en retrait de la quarantaine ultérieure.

- Utilitaire intégré pour la recherche de données dans le registre. Vous permet de rechercher des clés et des paramètres d'un échantillon spécifié, les résultats de la recherche sont disponibles sous forme de protocole de texte et sous la forme d'une table dans laquelle vous pouvez marquer plusieurs clés pour exporter ou les supprimer. La recherche du système de recherche étend l'action des anti-troupes (par conséquent - la recherche de "voit" les clés de registre masquées par rootkit et peuvent les supprimer)

- Analyseur de port ouvert TCP / UDP intégré. Il diffuse l'action des anti-troupes, dans Windows XP, le processus est affiché pour chaque port. L'analyseur repose sur la base de données renouvelée des ports de programmes de Troie / Backdoor célèbres et de services système bien connus. Les ports de recherche des programmes de Trojan sont inclus dans l'algorithme de vérification du système principal - lorsque des ports suspects sont détectés dans le protocole, des avertissements sont affichés indiquant ce que les programmes de Troie sont particuliers à l'utilisation de ce port.

- Analyseur de ressources communs intégré, sessions de réseau et fichiers ouverts. Fonctionne dans Win9X et NT / W2K / XP.

- Analyseur intégré Téléchargé des fichiers de programme (DPF) - Affiche les éléments DPF, connecté à tous les AVZ Susems.

- Firmware de récupération du système. Le micrologiciel est effectué pour restaurer les paramètres Internet Explorer, les options de démarrage du programme et d'autres paramètres système endommagés par des programmes malveillants. La récupération commence manuellement, les paramètres restaurés sont spécifiés par l'utilisateur.

- Suppression heuristique des fichiers. Son essence est que si les fichiers malveillants ont été supprimés pendant le traitement et que cette option est activée, le système est automatique, couvrant des classes, des extensions BHO, Ie et Explorateur, tous les types AVZ disponibles d'AVZ, WinLogon, SPI / LSP, etc. Tous les liens trouvés vers le fichier distant sont automatiquement nettoyés avec des informations dans le protocole d'informations spécifiquement et où il a été nettoyé. Pour ce nettoyage, le moteur de microprogramme du traitement du système est activement utilisé;

- Vérifiez les archives. À partir de la version 3.60, AVZ prend en charge la vérification des archives et des fichiers composites. Pour le moment, les archives du format de zip, rar, taxi, gzip, tar sont vérifiées; lettres de messagerie et fichiers MHT; Chm archives

- Vérification et traitement des flux NTFS. NTFS Vérification des flux en AVZ à partir de la version 3.75

- Scripts de contrôle. Permettez à l'administrateur d'écrire un script qui effectue un ensemble d'opérations spécifiées sur le PC de l'utilisateur. Les scripts vous permettent d'appliquer AVZ dans le réseau d'entreprise, y compris son lancement pendant le chargement du système.

- Analyseur de processus. L'analyseur utilise des réseaux de neurones et un micrologiciel d'analyse, il s'allume lorsque l'analyse étendue est allumée au niveau maximum des heuristiques et est conçue pour rechercher des processus suspects en mémoire.

- Système d'Avzguard. Il est destiné à lutter contre des programmes malveillants difficiles, en plus d'AVZ, de protéger les applications spécifiées par l'utilisateur, par exemple, d'autres programmes anti-spyware et antivirus.

- Accès direct du système sur le disque pour fonctionner avec des fichiers bloqués. Fonctionne sur FAT16 / FAT32 / NTFS, pris en charge sur tous les systèmes d'exploitation Règle NT, permet à un scanner d'analyser les fichiers bloqués et de les placer en quarantaine.

- Processus de surveillance des conducteurs et pilotes AVZPM. Conçu pour suivre les processus de démarrage et d'arrêt et de télécharger / décharger les pilotes pour rechercher des pilotes de masquage et détecter des distorsions dans la description des processus et des structures de pilotes créées par Dkom Rootkitams.

- Nettoyeur de démarrage du pilote. Conçu pour nettoyer le système (supprimer des fichiers, des pilotes et des services, des clés de registre) de KernelMode. Le nettoyage peut être effectué à la fois dans le processus de redémarrage de l'ordinateur et pendant le traitement.

Restaurer les paramètres du système.

- Restaurer les paramètres start.exe .com .pif

- Réinitialiser les paramètres IE

- Restauration des paramètres de bureau

- Supprimer toutes les restrictions utilisateur

- Suppression d'un message à WinLogon

- Restauration des paramètres de conducteur

- Suppression des débuggeurs des processus système

- Restaurer les paramètres de téléchargement en mode sans échec

- Déverrouiller le répartiteur de tâches

- Effacer le fichier hôte

- Fixation des paramètres SPI / LSP

- Réinitialiser les paramètres SPI / LSP et TCP / IP

- Déverrouillage de l'éditeur de registre

- CLÉDITION DES TOUCHES DE MOUNTPOINTS

- Remplacement des serveurs DNS

- Suppression de la configuration proxy pour le serveur IE / EDGE

- Suppression de restrictions Google

Outils de programme:

- Gestionnaire de processus

- Gestionnaire de services et pilotes

- Modules d'espace nucléaire

- Directeur interne manager

- Recherche dans le registre

- Fichiers de recherche

- Recherche par COOCIE.

- Manager AutoLoad

- Gestionnaire d'expansion du navigateur

- Responsable du panneau de contrôle d'apgestions (CPL)

- Expansion du gestionnaire d'expansion

- Gestionnaire d'extensions d'impression

- Gestionnaire de planificateurs de tâches

- Gestionnaire de protocole et gestionnaires

- Gestionnaire DPF

- Manager Active Configuration.

- Winsock SPI Manager

- Héberge le gestionnaire de fichiers

- TCP / UDP Port Manager

- Gestionnaire de ressources réseau général et connexions réseau

- Ensemble d'utilitaires système

- Vérification du fichier de base de données de fichiers sécurisé

- Vérification du fichier de catalogue de sécurité Microsoft

- Calcul des fichiers MD5 de fichiers

Voici un ensemble plutôt important pour enregistrer votre ordinateur de diverses infections!

16.08.2019

Dédié Avz.Je veux partager avec vous un certain nombre de connaissances pour les possibilités de ce merveilleux utilitaire.

Aujourd'hui, il s'agira d'au sujet des moyens de restaurer le système, qui peut souvent enregistrer votre ordinateur après l'infection de virus et d'autres horreurs de la vie, ainsi que de résoudre un certain nombre de problèmes systémiques découlant de certaines erreurs.

Utile sera tout.

Entreprise

Avant de procéder, traditionnellement, je souhaite vous offrir deux formats de matériaux, à savoir: format vidéo ou texte. Vidéo ici:

Eh bien, le texte ci-dessous. Voir quelle option vous rapprochez-vous.

Description générale des fonctionnalités du programme

Qu'est-ce que c'est pour les moyens de récupération? Il s'agit d'un ensemble de micrologiciels et de scripts qui aident à revenir à l'état de fonctionnement de certaines fonctions du système. Qui par exemple? Eh bien, disons, retour, éditeur de retour ou registre, effacez le fichier d'hosts ou réinitialisez les paramètres IE. En général, je le donne entièrement avec la description (afin de ne pas réinventer le vélo):

- 1. Restaurez les paramètres de STERTUP.EXE, .COM, .PIF fichiers

Indications d'utilisation: Après avoir retiré le virus, les programmes s'arrêtent en cours d'exécution. - 2. Réinitialiser les protocoles Internet Explorer pour la norme

Indications d'utilisation: Lors de la saisie de l'adresse de type www.yandex.ru, il y a sa substitution à quelque chose www.seque.com/abcd.php?url\u003dwww.yandex.ru - 3. Restauration de la page de démarrage Internet Explorer

Indications d'utilisation: substitution de la page de démarrage - 4. Réinitialiser les paramètres de recherche Internet Explorer pour la norme

Indications d'utilisation: Lorsque vous appuyez sur la touche "RECHERCHE" dans IE, il existe un appel à un site étranger. - 5. Restaurer les paramètres de bureau

Ce firmware restaure les paramètres de bureau. La récupération implique l'élimination de tous les éléments actifs d'activédescoptop, de papier peint, de suppression des verrous dans le menu qui est responsable de la configuration du bureau.

Indications d'utilisation: Signets de configuration de bureau disparus dans les propriétés: la fenêtre d'écran, les étrangers sont affichés sur le bureau. - 6. Supprimer toutes les politiques (restrictions) L'utilisateur actuel.

Indications d'utilisation: la fonction du conducteur ou d'autres fonctions du système est bloquée. - 7. Suppression d'un message affiché pendant WinLogon

Les systèmes Windows NT et ultérieurs de la ligne NT (2000, XP) vous permettent d'installer le message affiché pendant l'autoload. Ceci est utilisé par un certain nombre de programmes malveillants et la destruction d'un programme malveillant ne conduit pas à la destruction de ce message.

Indications d'utilisation: Lors du chargement du système, un message étranger est entré. - 8. Restauration des paramètres de conducteur

Indications d'utilisation: paramètres de conduite modifiés - 9. Supprimer les processus de dérivation des processus système

Indications d'utilisation: AVZ détecte les processus de dérivation des processus système non identifiés, des problèmes surviennent avec le démarrage de la composante système, en particulier, après un redémarrage, le bureau disparaît. - 10. Restaurer les paramètres de téléchargement dans Safemode

Certains programmes malveillants, en particulier le ver bague, endommagent les paramètres de charge du système en mode protégé. Ce firmware restaure les paramètres de téléchargement en mode protégé.

Indications d'utilisation: L'ordinateur n'est pas chargé en mode sécurisé (Safemode). Appliquer ce micrologiciel ne suit que dans le cas de problèmes avec la charge en mode protégé. - 11. Déverrouillez le répartiteur de tâches

Indications d'utilisation: Locking Task Manager, lorsque vous essayez d'appeler le gestionnaire de tâches, le message "Task Manager est bloqué par l'administrateur". - 12. Effacement de la liste de l'utilitaire de HijackThis Ignorer

L'utilitaire HijackThis stocke un certain nombre de ses paramètres dans le registre, en particulier la liste des exceptions. Par conséquent, pour déguisement de Hijackthis, un programme malveillant suffit à enregistrer vos fichiers exécutables dans la liste d'exceptions. Actuellement, un certain nombre de programmes malveillants utilisant cette vulnérabilité sont connus. AVZ Firmware Effacer la liste d'exceptions de HijackThis Utility

Indications d'utilisation: Suspicion que l'utilitaire HijackThis affiche toutes les informations sur le système. - 13. Effacement des hôtes du fichier

Le fichier d'héberges de compensation s'élève à la recherche de fichiers d'hôtes, en supprimant toutes les lignes significatives de celle-ci et ajoutez une ligne standard "127.0.0.1 localhost".

Indications d'utilisation: soupçons que le fichier hosts est modifié par un programme malveillant. Symptômes typiques - Blocage de la mise à jour des programmes antivirus. Vous pouvez surveiller le contenu du fichier d'hôtes à l'aide du gestionnaire d'hôtes du fichier intégré à AVZ.

Effectue une analyse des paramètres SPI et en cas de détection d'erreur, il corrige automatiquement les erreurs trouvées. Ce micrologiciel peut être lancé un nombre de fois ré-illimité. Après avoir effectué ce firmware, il est recommandé de redémarrer l'ordinateur. Noter! Ce firmware ne peut pas être lancé à partir de la session de terminal.

Indications d'utilisation: Après avoir supprimé le programme malveillant, l'accès à Internet a disparu.

Ce micrologiciel ne fonctionne que dans XP, Windows 2003 et Vista. Son principe d'exploitation est basé sur la réinitialisation et la recréation des paramètres SPI / LSP et TCP / IP à l'aide de l'utilitaire normal Netsh, qui fait partie de Windows. Les détails sur la réinitialisation des paramètres peuvent être trouvés dans la base de connaissances Microsoft - faites attention! Appliquez la réinitialisation des paramètres uniquement si nécessaire s'il existe des problèmes déraisonnables avec accès à Internet après avoir supprimé des programmes malveillants!

Indications d'utilisation: Après avoir supprimé le programme malveillant, l'accès à Internet et l'exécution du micrologiciel "14. La fixation automatique des paramètres SPL / LSP" ne donne pas de résultats ".

Indications d'utilisation: En cours de chargement du système, le conducteur ne démarre pas, mais il est possible d'exécuter manuellement explorer.exe est possible.

Indications d'utilisation: Impossible de démarrer l'éditeur de registre, lorsque vous essayez, un message est affiché que son lancement est bloqué par l'administrateur.

Indications d'utilisation: Dommages causés aux réglages de SPI, scripts de fallipal 14 et 15. Appliquer uniquement si nécessaire!

Nettoyage des points de vue et de la base de montage2 dans le registre.

Indications d'utilisation: Cette opération aide souvent dans le cas où une fois l'infection du virus flash dans le conducteur n'ouvre pas les disques- Sur une note:

Sur une note:

Pour éliminer les traces de la plupart des pirateries, vous devez effectuer trois micrologiciels - "Réinitialiser les paramètres de recherche Internet Explorer pour standard", "Restaurer la page de démarrage de Internet Explorer", "Réinitialiser les paramètres de la prise de protocole Internet Explorer pour la norme"

Sur une note:

N'importe lequel du micrologiciel peut être effectué plusieurs fois dans une rangée sans préjudice du système. Exceptions - "5. Restaurer les paramètres de bureau" (le fonctionnement de ce micrologiciel réinitialisera tous les paramètres de bureau et devra ré-sélectionner le papier peint de bureau et le papier peint) et "10. restaurer les paramètres de téléchargement dans Safemode" (ce firmware Envoie les clés de registre responsables du téléchargement en mode sans échec).

Utile, n'est-ce pas vrai?

Maintenant sur la façon d'utiliser.

Télécharger en cours d'exécution, utilisez

En fait, tout est simple.

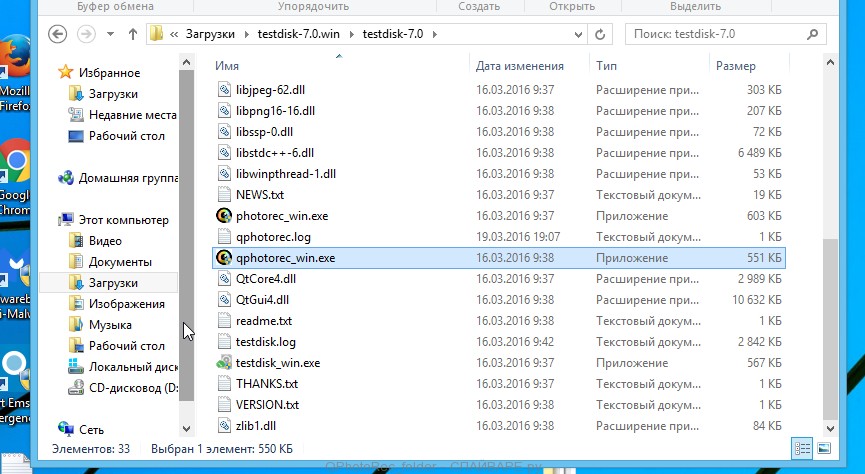

- Kacham d'ici (ou de quelque part ailleurs) utilitaire antivirus Avz..

- Déballer l'archive avec elle quelque part commode

- Suivez dans le dossier où nous avons déballé le programme et le lancez-vous avz.exe..

- Dans la fenêtre du programme, choisissez "Déposer" - "Restauration du système".

- Je célébra les cases à cocher les éléments nécessaires et Davim dans le bouton " Effectuer des opérations marquées".

- Nous attendons et profiterons du résultat.

Voici de telles choses.

Épilogue

Il faut dire que cela fonctionne avec un bang et élimine un certain nombre de téléviseurs supplémentaires. Donc, pour parler, tout est à portée de main, rapide, simple et efficace.

Merci pour l'attention;)

Merci d'avoir aidé la préparation du matériel du centre de service informatique Master. RF. Ces gars, vous pouvez commander la réparation des ordinateurs portables et des netbooks à Moscou.

Les programmes malveillants sont introduits dans le système informatique personnel, ils causent des dommages importants à l'ensemble du volume de données. Pour le moment, les programmes de parasites sont créés à des fins différentes, de sorte que leurs actions visent à ajuster les différentes structures du système d'exploitation informatique personnelle.

Les conséquences courantes et évidentes pour l'utilisateur sont des problèmes de travail avec Internet, des violations dans le travail des appareils attachés au PC.

Même si l'organisme nuisible a été détecté et détruit - cela n'exclut pas la perte d'informations et d'autres problèmes qui se posent dans des travaux ultérieurs. Les options énumérées peuvent être infiniment, le plus souvent que l'utilisateur détecte un blocage complet ou partiel d'accès au réseau mondial, refus de travailler des périphériques externes (souris, carte mémoire), un bureau vide et ainsi de suite.

Les conséquences énumérées sont observées en raison des modifications apportées par le programme - l'organisme nuisible aux fichiers système de l'ordinateur personnel. Ces changements ne sont pas éliminés avec l'élimination du virus, ils doivent être corrigés de manière indépendante ou recourir à l'aide de spécialistes. En fait, le travail de ce type ne nécessite pas de formation spéciale et tout utilisateur avancé peut l'exécuter, après avoir étudié les instructions pertinentes.

En pratique, les travaux sur l'organisation de la restauration du système d'exploitation se distinguent par plusieurs approches en fonction des raisons qui ont conduit à une défaillance. Considérez chacune des options en détail. Un moyen simple accessible à chaque utilisateur est un système d'exploitation Rollback à un point de récupération, lorsque le travail d'un ordinateur personnel s'est conformé aux exigences de l'utilisateur. Mais très souvent, cette décision n'est pas satisfaisante, ou il est impossible de la mettre en œuvre pour des raisons objectives.

Comment restaurer le système d'exploitation si l'entrée dans le système PC est impossible?

La récupération du système en cours d'exécution se produit comme suit. Menu de démarrage \\ Panneau de commande \\ Restaure système. À cette adresse, choisissez le point de récupération dont vous avez besoin et de démarrer le processus. Après un certain temps, le travail sera terminé et l'ordinateur est prêt pour le fonctionnement normal. La réception est tout à fait applicable pour éliminer certains types de virus, car les modifications ont lieu au niveau du registre. Cette option de restauration du système d'exploitation est considérée comme la plus simple et entre dans l'ensemble des outils Windows standard. Des instructions étape par étape et un certificat avec des commentaires détaillés du processus vous aideront à maîtriser la récupération de la travaux de travail de travail de travail de travail et l'ordinateur, même si l'utilisateur ne ressent pas vraiment en toute confiance en tant qu'administrateur du PC.

Une autre option commune à restaurer le système d'exploitation est le début de la procédure du support externe. Cette option est compliquée par certains moments, par exemple, il est nécessaire d'avoir une image du système sur une carte flash ou un disque et de prendre soin de la présence d'une telle copie à l'avance. En outre, il est souvent nécessaire d'avoir certaines compétences en travaillant avec le système BIOS. L'image du système d'exploitation sur le support externe est l'option optimale si la récupération n'est pas possible, car le virus a bloqué l'entrée sur le système informatique. Il y a d'autres options.

L'utilisation des outils Windows standard pour restaurer le système d'exploitation n'est pas possible, si une telle entrée n'est pas possible, ou d'autres raisons pour empêcher l'exécution de l'opération en mode standard. La situation est solvable à l'aide de l'outil de commandant ERD (EDRC).

Comment fonctionne le programme, nous examinerons la situation de manière cohérente. La première étape consiste à charger le programme. La deuxième étape consiste à lancer l'outil Assistant System EM Restore, c'est avec son aide que la restauration du système d'exploitation est effectuée à la position de récupération spécifiée.

En règle générale, chaque outil comporte plusieurs points de contrôle en stock et dans quatre-vingts pour cent des cas, les opérations de l'ordinateur personnel seront complètement réanimées.

Outils utilitaires AVZ

L'outil suivant en fonctionnement ne nécessite aucune compétence particulière et compétences utilisateur. Le logiciel a été développé par Oleg Zaitsev et est conçu pour rechercher et détruire tous les types de virus et de programmes malveillants. Mais outre la fonction principale, l'utilité restaure la plupart des paramètres système attaqués ou un changement de virus de l'organisme nuisible.

Quels problèmes le programme présenté peut-il résoudre? La principale chose est de restaurer les fichiers et les paramètres système qui ont été attaqués de virus. L'utilitaire aboutit à des conducteurs endommagés de programmes qui refusent de commencer après la récupération. Lorsque des problèmes surviennent dans les navigateurs ou en cas de blocage d'accès à Internet et de nombreux autres problèmes.

Activez l'opération de récupération dans le fichier \\ System restaure et sélectionnez l'opération nécessaire. La figure montre l'interface de microprogramme qui exploite l'utilitaire, nous donnerons la caractéristique de chacun d'eux.

Comme vous pouvez le constater, l'ensemble de fonctionnement est représenté par 21 points et le nom de chacun d'eux explique son rendez-vous. Notez que les possibilités du programme sont assez diverses et peuvent être considérées comme des outils universels dans la réanimation non seulement du système lui-même, mais également d'éliminer les effets des virus avec des données système.

Le premier paramètre est utilisé si les conséquences de l'attaque des virus et des procédures de récupération du système d'exploitation refusent de travailler le programme requis par l'utilisateur. En règle générale, cela se produit si le peste pénétre des fichiers et du pilote de programme et apporté toute modification des informations enregistrées là-bas.

Le deuxième paramètre est nécessaire lorsque les virus ont été des domaines sous-licenciés lors de leur entrée dans le système de recherche de navigateur. Une telle substitution est le premier niveau de réglage de l'interaction des fichiers système d'exploitation du système et d'Internet. Cette fonction du programme est généralement sans trace élimine les modifications apportées sans essayer de les détecter, mais simplement l'exposition du formatage total de la totalité de la quantité de données de préfixe et de protocoles en les remplaçant avec les paramètres standard.

Le troisième paramètre reprend la configuration de la page de démarrage du navigateur en ligne. Comme dans le cas précédent, le programme par défaut corrige les problèmes de navigateur Internet Explorer.

Le quatrième paramètre ajuste l'opération du moteur de recherche et définit le mode de fonctionnement standard. Encore une fois, la procédure concerne le navigateur par défaut.

Au cours du problème du fonctionnement du bureau (l'apparition des bannières, des dessins, des entrées étrangères à ce sujet) active le cinquième point du programme. De telles conséquences des logiciels malveillants ont été très populaires pour un couple il y a plusieurs années et ont donné de nombreux problèmes aux utilisateurs, mais également la pénétration dans le système d'exploitation de PC de telles pactionnaires n'est pas exclue.

Le sixième élément est requis si l'épinette nocif du programme a limité les actions de l'utilisateur lors de l'exécution d'un certain nombre de commandes. Ces restrictions peuvent être de nature différente et, étant donné que les paramètres d'accès sont stockés dans le registre, les programmes malveillants utilisent le plus souvent ces informations pour ajuster le travail de l'utilisateur avec son PC.

Si un message tiers apparaît lors du démarrage du système d'exploitation, cela signifie que le problème du programme est capable de s'échapper sur les paramètres de lancement Windows NT. La restauration du système d'exploitation, qui détruit le virus ne supprime pas ce message. Pour le supprimer, vous devez activer le septième menu Paramètre Utilitaire AVZ.

Le paramètre de la huitième menu, selon le titre, restaure les paramètres de conducteur.

Parfois, le problème est manifesté sous la forme d'interruptions dans le fonctionnement des composants du système, par exemple lors du lancement de l'ordinateur personnel, le bureau disparaît. L'utilitaire AVZ effectue le diagnostic de ces structures et effectue les ajustements nécessaires à l'aide de l'élément de menu Outil.

Les problèmes de démarrage du système d'exploitation en mode sans échec sont éliminés par le paragraphe dix. Détecter la nécessité d'activer ce point de multiprogramme considéré ici l'utilité simplement. Ils se manifestent avec toutes les tentatives de travail en mode sécurité.

Si le gestionnaire de tâches est bloqué, vous devez activer l'élément de menu onze. Les virus du nom de l'administrateur modifient l'activation de cette section du système d'exploitation et, au lieu de la fenêtre de travail, un message apparaît que le gestionnaire de tâches est bloqué.

L'utilitaire HijackThis comme l'une des principales fonctionnalités utilise le stockage dans la liste de la liste d'exceptions. Pour le virus, il suffit de pénétrer dans la base de données de l'utilitaire et de regagner des fichiers dans la liste de registre. Après cela, il peut rétablir de manière indépendante un nombre illimité de fois. Nettoyage de l'utilitaire de registre se produit en raison de l'activation du douzième élément du menu Paramètres AVZ.

Le suivant, treizième point, vous permet d'effacer le fichier hosts, ce fichier modifié par le virus peut entraîner des difficultés lors de la collaboration avec le réseau, bloquez certaines ressources, interférer avec la mise à jour des bases de données des programmes antivirus. Travailler avec ce fichier sera démonté plus en détail ci-dessous. Malheureusement, presque tous les programmes viraux s'efforcent de modifier ce fichier, qui est dû, tout d'abord, avec une facilité de modification, et les conséquences peuvent être plus que significatives et après avoir supprimé les virus, les informations enregistrées dans le fichier peuvent être une porte directe pour la pénétration. dans les nouveaux parasites et espions d'exploitation.

Si l'accès à Internet est bloqué, cela signifie généralement des erreurs dans les paramètres SPI. Leur correction se produira si vous activez l'élément de menu de quatorze. Il est important que cet élément de configuration ne puisse pas être utilisé à partir de la session de terminal.

Des fonctions similaires sont posées dans le quinzième élément de menu, mais son activation n'est possible qu'avec des travaux tels que XP, Windows 2003, Vista. Vous pouvez utiliser ce multiprogramme si tente de corriger la situation avec l'entrée réseau à l'aide du paramètre précédent n'a pas apporté le résultat souhaité.

Les capacités du XVIe menu des points visent à restaurer les clés de clé de registre responsables du lancement du navigateur Internet.

La prochaine étape de travail pour restaurer les paramètres du système d'exploitation après que l'attaque du virus déverrouille l'éditeur de registre. En règle générale, manifestation externe - il est impossible de télécharger un programme sur le réseau.

Les quatre éléments suivants doivent être appliqués uniquement si les dommages causés au système d'exploitation sont si catastrophiques que, en grande partie, il n'y a pas de différence dans lesquelles elles seront éliminées à l'aide de telles méthodes ou qu'il sera nécessaire de réinstaller le système entièrement. .

Donc, le dix-huitième article recrée les paramètres de SPI initiaux. Le dix-neuvième élément efface les points de montage / 2 registre.

Le vingtième point supprime toutes les routes statiques. Enfin, le dernier, vingt-premier article efface toutes les connexions DNS.

Comme on peut le voir, les locaux de l'utilité couvrent presque tous les domaines dans lesquels le programme peut pénétrer dans le programme et laisser leur trace active, détecter ce qui n'est pas si simple.

Étant donné que les applications antivirus ne garantissent pas une protection de cent pour cent de votre système d'exploitation PC, nous vous recommandons d'avoir un tel programme dans l'arsenal d'outils de contrôle pour lutter contre les virus informatiques de toutes sortes et de toutes formes.

À la suite du traitement d'un ordinateur personnel, les appareils qui y sont liés ne fonctionnent pas.

L'une des façons populaires de masquer les logiciels espions est d'établir votre pilote viral en plus des logiciels réels. Dans cette situation, le conducteur réel est le plus souvent le fichier de souris ou le clavier. En conséquence, une fois que le virus est détruit, sa piste reste dans le registre, pour cette raison, le dispositif auquel l'organisme nuisible était capable de rejoindre les arrêts de travail.

Une situation similaire est observée avec des travaux incorrects dans le processus d'élimination de l'antivirus de Kaspersky. Il est également associé aux spécificités de l'installation du programme, lorsque son installation sur le PC utilise le pilote auxiliaire KLMOUFLTFLT. Dans la situation de la casse-mesure, ce pilote doit être trouvé et complètement retiré du système d'un ordinateur personnel conformément à toutes les règles.

Si le clavier et la souris refusent de fonctionner dans le bon mode, tout d'abord, vous devez restaurer les clés de registre.

Clavier :

HKEY_LOCAL_MACHI NE \\ System \\ Curren TControlset \\ Contac Rol \\ Classe \\ (4D36E 96B-E325-11CE-BF C1-08002BE10318)

Upperfilters \u003d Classe KBDSouris :

HKEY_LOCAL_MACHI NE \\ System \\ Curren TControlset \\ Contac Rol \\ Classe \\ (4D36E 96F-E325-11CE-BF C1-08002BE10318)

UpperFilters \u003d MOU CLASSE

Le problème des sites inaccessibles

Les effets des attaques de logiciels malveillants peuvent être l'inaccessibilité de certaines ressources sur Internet. Et ces conséquences sont le résultat de changements qui ont réussi à faire des virus dans le système. Le problème est détecté immédiatement ou après un certain temps, mais si à la suite des actions des programmes de parasites, il se manifeste après un certain temps, l'éliminez-la ne sera pas difficile.

Il existe deux options de blocage et le plus courant est l'ajustement du fichier d'hôtes. La deuxième option consiste à créer de faux itinéraires statiques. Même si le virus est détruit, les modifications apportées par eux dans ces outils ne seront pas éliminées.

Le document à l'étude est situé dans le dossier système du disque de S. Son adresse et son emplacement est disponible ici: C: \\ Windows \\ System 32 \\ conducteurs \\ etc \\ hôtes. Pour rechercher rapidement, utilisez généralement la chaîne de commande dans le menu Démarrer.

Si, en utilisant la procédure spécifiée, le fichier n'est pas possible pour trouver, cela peut signifier que:

Le programme viral a changé son emplacement dans le registre;

Le document de fichier a le paramètre "caché".

Dans ce dernier cas, modifiez les caractéristiques de la recherche. A l'adresse suivante: Paramètres de dossier / Affichage Recherchez la chaîne "Afficher les fichiers cachés" et installez l'étiquette, en développant la plage de recherche.

Le fichier hosts contient les informations de la conversion du nom de lettre du domaine du site à son adresse IP, de sorte que les airs nocifs de programme prescrivent des ajustements informatiques pouvant rediriger l'utilisateur à d'autres ressources. Si cela s'est produit, alors en entrant l'adresse du site souhaité, elle s'ouvre complètement différente. Afin de renvoyer ces modifications à l'état d'origine et corrigez, vous devez trouver ce fichier et analyser son contenu. Même un utilisateur inexpérimenté sera vu que le virus a été corrigé, mais s'il provoque certaines difficultés, vous pouvez restaurer les paramètres standard, supprimant ainsi toutes les modifications apportées au fichier.

En ce qui concerne la correction des itinéraires, le principe d'action est le même. Toutefois, dans le processus d'interaction entre le système d'exploitation PC et Internet, la priorité reste toujours derrière le fichier d'hosts. Son récupération est donc suffisante pour fonctionner en mode standard.

La complexité se produit si le fichier requis ne peut pas être trouvé, car le virus change son emplacement dans les dossiers système. Ensuite, vous devez corriger la clé de registre.

HKEY_LOCAL_MACHI NE \\ System \\ Curren TControlset \\ Serv ices \\ TCPIP \\ Param Eters \\ Databasepa th

Les virus qui sont inclus dans le groupe Win32 / Vundo dans la conversion de l'accumulation de fichiers d'hôtes, dépassent la plupart de leurs boursiers malveillants. Il modifie le nom du fichier lui-même, laver la lettre latine o et remplaçant une panneau sur une lettre cyrillique. Un tel fichier n'est plus engagé à convertir le nom de domaine des sites vers les adresses IP et même si l'utilisateur restaurera ce fichier, le résultat du travail restera le même. Comment trouver un fichier authentique? Si des doutes surviennent dans le fait que l'objet dont vous avez besoin de l'objet dont nous avons besoin, effectuez la procédure suivante. La première étape consiste à activer le mode d'affichage de fichiers cachés. Nous explorons le catalogue, on dirait que cela est présenté sur la figure.

Voici deux fichiers identiques, mais étant donné que le système d'exploitation ne vous permet pas d'utiliser des noms identiques, il est évident que nous traitons avec un faux document. Déterminez lequel est correct et lequel n'est pas simplement. Le virus crée un fichier en vrac et de nombreux ajustements, le résultat de sa dépression sur la figure est représenté par un fichier caché avec un volume de 173 Ko.

Si vous ouvrez un document de fichier, les informations contiendront de telles lignes:

31.214.145.172 vk.com - une chaîne qui peut remplacer l'adresse IP du site

127.0.0.1 avast.com - la ligne du fichier enregistré auprès du virus afin d'interdire l'accès au site du programme antivirus

Au-dessus, nous avons déjà noté que vous pouvez bloquer des ressources individuelles en utilisant la création de voies incorrectes dans la table de routage. Comment la situation peut-elle être résolue, envisager la séquence d'actions.

Si le fichier d'hosts n'a pas d'ajustements malveillants et que le travail avec la ressource n'est pas possible, le problème réside dans la table de route. Quelques mots sur l'essence de l'interaction des outils de données. Si le fichier Hosts est enregistré l'adresse adaptative correcte du domaine, elle est redirigée à cette adresse à une ressource existante. En règle générale, l'adresse IP n'appartient pas à la gamme d'adresses de sous-réseau locales, car la redirection se produit par la passerelle de routeur, qui est déterminée par les paramètres de connexion Internet.

Si vous ajustez l'entrée d'itinéraire d'une adresse IP spécifique, la connexion automatique se produira basée sur cet enregistrement. À condition qu'il n'y ait pas de tel itinéraire, ou la passerelle ne fonctionne pas, la connexion ne se produira pas et la ressource restera inaccessible. Ainsi, le virus peut supprimer l'entrée dans la table de route et bloquer absolument tout site.

Les itinéraires créés pour des sites spécifiques restent dans la base de données de registre HKLM. La mise à niveau de l'itinéraire se produit lorsque l'ajout d'itinéraire ou le réglage manuel des données est activé. Lorsque des itinéraires sont manquants de manière statique, la section Table est vide. Vous pouvez afficher la liste de données de routage en appliquant la commande d'impression de route. Ajoutez-le comme suit:

Itinéraires actifs:

La table présentée ci-dessus est standard pour un PC avec une seule carte réseau et les paramètres de paramétrage de la connexion réseau:

Adresse IP 192.168.0.0

masque 255.255.255.0.

passerelle par défaut 192.168.0.1

L'entrée présentée ci-dessus inclut l'adresse IP du réseau avec un codage de 192.168.0.0 et une fin du masque de codage 255.255.255.0. Si vous décrypte ces données, les informations sont les suivantes. Le masque comprend tout le volume de nœuds avec une adresse plus ancienne équivalente. Selon le système métrique, les trois premiers octets du masque de sous-réseau sont égaux à 1 dans tous les systèmes d'exploitation PC (une exception est une exception décimalement, où la valeur est 255 et hexadécimalement, où la valeur est 0 * FF). La plus jeune partie de l'adresse des nœuds acceptés est comprise entre 1 et 254.

Conformément aux informations présentées ci-dessus, l'adresse Yenger possède un encodage - 192.168.0.0, ce code est l'adresse réseau. L'adresse principale avec codage 192.168.0.255 est caractérisée en tant qu'adresse de diffusion. Et si le premier code élimine son utilisation pour l'échange de données, le deuxième code est simplement conçu pour effectuer ces fonctions. Ses nœuds sont échangés de paquets de données à l'aide de routes.

Imaginez la configuration suivante:

Adresse IP - 192.168.0.0

Réseau de masques - 255.255.255.0

Passerelle - 192.168.0.3

Interface - 192.168.0.3

Métrique - 1.

Les informations sont logiquement déchiffrées: dans la plage d'adresses du 192.168.0.0 - 192.168.0.255 Pour échanger des informations en tant que passerelle et interface, utilisez le code de carte réseau (192.168.0.3). Tout cela signifie que l'information va directement au destinataire lui-même.

Lorsque la condition d'adresse finale ne correspond pas à la plage spécifiée 192.168.0.0-192. 168.0.255, cela ne fonctionnera pas directement directement. Le protocole de serveur envoie des données au routeur qui le transmet à un autre réseau. Si les itinéraires statiques ne sont pas prescrits, l'adresse du routeur par défaut reste la même que l'adresse de la passerelle. Les informations sont envoyées à cette adresse, puis sur le réseau et sur des itinéraires prescrits dans le tableau, jusqu'à ce que le destinataire reçoive le package. En termes généraux, le processus de transfert de données ressemble à ceci. Imaginez une illustration des entrées de table de routeur standard. Dans l'exemple, il n'y a que quelques enregistrements, mais leur nombre peut atteindre des dizaines et des centaines de lignes.

Décapage des données de l'exemple, nous décrivons le processus de redirection aux adresses de la ressource Internet. Pendant le contact avec les adresses de la ressource Internet dans la plage spécifiée du 74.55.40.0 au 74.55.40.255, le code de routeur est égal au numéro de réseau 192.168.0.0, et, en conséquence, ne peut donc pas être appliqué dans le processus d'échange de données d'information. Diagnostiquez l'adresse du protocole IP (74.55.40.226), qui n'est pas incluse dans le package d'adresses réseau local individuel et appelle les itinéraires statiques.

Décapage des données de l'exemple, nous décrivons le processus de redirection aux adresses de la ressource Internet. Pendant le contact avec les adresses de la ressource Internet dans la plage spécifiée du 74.55.40.0 au 74.55.40.255, le code de routeur est égal au numéro de réseau 192.168.0.0, et, en conséquence, ne peut donc pas être appliqué dans le processus d'échange de données d'information. Diagnostiquez l'adresse du protocole IP (74.55.40.226), qui n'est pas incluse dans le package d'adresses réseau local individuel et appelle les itinéraires statiques.

Situation Lorsque cette route n'est pas enregistrée, le package d'informations est envoyé par l'identification de l'adresse de passerelle définie dans l'exemple par défaut.

Étant donné que l'itinéraire présenté dans l'exemple est caractérisé par une priorité élevée, il a donc besoin d'une certaine passerelle et non une standard adaptée à tous. Étant donné que la passerelle satisfaisant la requête dans la table n'est pas, le serveur avec une adresse réseau 74.55.40.226 restera en dehors de la zone d'accès. Et avec le code de masque de sous-réseau prescrit dans l'exemple, toutes les adresses de la plage de 74,55.40.0 - 74.55.40.255 seront bloquées. C'est cette gamme qui comprend un chemin réseau vers le site logiciel anti-virus installé sur un ordinateur personnel qui ne recevra pas les mises à jour nécessaires des bases de données virales et ne fonctionnera pas correctement.

Plus ces données dans la table de la route, plus la quantité de ressources est importante est bloquée. Dans la pratique des spécialistes, des programmes viraux créés jusqu'à quatre cents lignes d'une telle espèce, bloquant ainsi le travail d'environ des milliers de ressources réseau. Et les propriétaires de virus ne sont pas particulièrement intéressants qui cherchent à interdire une sorte de ressource distincte, ils excluent d'un possible accès à des dizaines d'autres sites. Cela réside l'erreur principale des programmeurs impurs, car la quantité de ressources inaccessibles détecte la probabilité de bloquer les données elles-mêmes. Par exemple, si les réseaux sociaux les plus populaires sont entrés dans le cercle d'exclusion et que l'utilisateur ne peut pas entrer dans le site Web de vkontakte ou de camarades de classe, il existe une suspicion sur le travail approprié du PC avec le réseau.

Il n'est pas difficile de corriger la situation, la commande de route et la touche DELETE sont utilisées à cette fin. Nous trouvons dans le tableau Faux records et désinstallez. Une petite remarque, la totalité de l'opération n'est effectuée que si l'utilisateur dispose de droits d'administrateur, mais modifie également la route Un virus ne peut effectuer que si le réseau a été introduit via un compte d'administrateur d'un ordinateur personnel. Nous donnons des exemples de telles tâches.

route Supprimer 74.55.40.0 - Enregistrement qui supprime la première option de la ligne de route;

route Supprimer 74.55.74.0 - Enregistrement qui supprime la deuxième option de la chaîne de route.

Le nombre de telles chaînes devrait être le nombre total de fausses routes.