Arreglamos y optimizamos usando el programa AVZ. AVZ: restaura la configuración del sistema y elimina los virus. Configuración del firmware AVZ: recuperación del sistema después de virus Avz recovery

Una utilidad AVZ simple y conveniente que no solo puede ayudará, pero también sabe cómo restaurar el sistema. ¿Por qué es esto necesario?

El hecho es que después de la invasión de virus (sucede que AVZ los mata por miles), algunos programas se niegan a funcionar, todas las configuraciones han desaparecido en alguna parte y Windows de alguna manera no funciona del todo correctamente.

La mayoría de las veces, en este caso, los usuarios simplemente reinstalan el sistema. Pero como muestra la práctica, esto no es en absoluto necesario, porque con la misma utilidad AVZ, puede restaurar casi todos los programas y datos dañados.

Para darle una imagen más clara, proporciono una lista completa de lo que se puede restaurarAVZ.

Material tomado del manual sobreAVZ - http://www.z-oleg.com/secur/avz_doc/ (copie y pegue en la barra de direcciones del navegador).

Actualmente, la base de datos contiene el siguiente firmware:

1.Restauración de parámetros de inicio para archivos.exe, .com, .pif

Este firmware restaura la respuesta del sistema a archivos exe, com, pif, scr.

Indicaciones para el uso: después de eliminar el virus, los programas dejan de ejecutarse.

2.Restablezca la configuración del prefijo del protocolo de Internet Explorer a estándar

Este firmware restaura la configuración del prefijo de protocolo en Internet Explorer

Indicaciones para el uso: cuando ingresa una dirección como www.yandex.ru, se reemplaza con algo como www.seque.com/abcd.php?url=www.yandex.ru

3.Restablecimiento de la página de inicio de Internet Explorer

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones para el uso: falsificar la página de inicio

4.Restablezca la configuración de búsqueda de Internet Explorer al estándar

Este firmware restaura la configuración de búsqueda de Internet Explorer

Indicaciones para el uso: Cuando hace clic en el botón "Buscar" en IE, hay una llamada a un sitio de terceros

5.Restablecimiento de la configuración del escritorio

Este firmware restaura la configuración del escritorio.

La recuperación significa eliminar todos los elementos activos de ActiveDesctop, fondos de pantalla, eliminar bloqueos en el menú que es responsable de la configuración del escritorio.

Indicaciones para el uso: Las pestañas para configurar el escritorio en la ventana "Propiedades: pantalla" han desaparecido, se muestran inscripciones o dibujos extraños en el escritorio.

6.Eliminar todas las políticas (restricciones) del usuario actual

Windows proporciona un mecanismo para limitar las acciones del usuario llamado Políticas. Muchos programas maliciosos utilizan esta tecnología porque las configuraciones se almacenan en el registro y no son difíciles de crear o modificar.

Indicaciones para el uso: Explorer u otras funciones del sistema están bloqueadas.

7.Elimina el mensaje que se muestra durante WinLogon.

Windows NT y los sistemas posteriores de la línea NT (2000, XP) le permiten configurar el mensaje que se muestra durante el inicio.

Varios programas maliciosos se aprovechan de esto, y eliminar el programa malicioso no destruye el mensaje.

Indicaciones para el uso: Se introduce un mensaje extraño durante el inicio del sistema.

8.Restablecimiento de la configuración del explorador

Este firmware restablece una serie de configuraciones de Explorer a las estándar (en primer lugar, se restablecen las configuraciones modificadas por el malware).

Indicaciones para el uso: La configuración del explorador cambió

9.Eliminar los depuradores de procesos del sistema

El registro de un depurador de procesos del sistema permitirá que la aplicación se ejecute de forma oculta, que es utilizada por varios programas maliciosos.

Indicaciones para el uso: AVZ detecta depuradores no reconocidos de los procesos del sistema, hay problemas con el inicio de los componentes del sistema, en particular, después de un reinicio, el escritorio desaparece.

10.Restablecimiento de la configuración de arranque en SafeMode

Algunos programas maliciosos, en particular el gusano Bagle, corrompen la configuración de arranque del sistema en modo protegido.

Este firmware restaura la configuración de arranque en modo seguro. Indicaciones para el uso: La computadora no arranca en SafeMode. Este firmware debe usarse solo en caso de problemas con el arranque en modo protegido .

11.Desbloquear el Administrador de tareas

El malware utiliza el bloqueo del administrador de tareas para proteger los procesos de detección y eliminación. En consecuencia, la ejecución de este microprograma elimina el bloqueo.

Indicaciones para el uso: Al bloquear el administrador de tareas, cuando intenta llamar al administrador de tareas, aparece el mensaje "El administrador de tareas está bloqueado por el administrador".

12.Borrar la lista de ignorados de la utilidad HijackThis

La utilidad HijackThis almacena varias de sus configuraciones en el registro, en particular, la lista de exclusiones. Por lo tanto, para disfrazarse de HijackThis, un programa malicioso solo necesita registrar sus archivos ejecutables en la lista de exclusión.

Actualmente, se conocen varios programas maliciosos que aprovechan esta vulnerabilidad. El firmware AVZ borra la lista de exclusión de la utilidad HijackThis

Indicaciones para el uso: Sospechas de que la utilidad HijackThis no muestra toda la información sobre el sistema.

13. Limpieza del archivo Hosts

Borrar el archivo Hosts equivale a encontrar el archivo Hosts, eliminar todas las líneas significativas y agregar la cadena estándar "127.0.0.1 localhost".

Indicaciones para el uso: Sospecha de que el archivo Hosts ha sido modificado por malware. Los síntomas típicos son el bloqueo de las actualizaciones del software antivirus.

Puede controlar el contenido del archivo Hosts utilizando el administrador de archivos Hosts integrado en AVZ.

14. Corrección automática de la configuración de SPl / LSP

Analiza la configuración de SPI y, si se encuentra algún error, corrige automáticamente los errores encontrados.

Este firmware se puede volver a ejecutar un número ilimitado de veces. Después de ejecutar este firmware, se recomienda que reinicie su computadora. ¡Nota! Este firmware no se puede iniciar desde una sesión de terminal

Indicaciones para el uso: El acceso a Internet se perdió después de que se eliminó el malware.

15. Restablezca la configuración de SPI / LSP y TCP / IP (XP +)

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de funcionamiento se basa en restablecer y recrear la configuración de SPI / LSP y TCP / IP utilizando la utilidad netsh estándar incluida con Windows.

¡Nota! ¡Solo debe aplicar un restablecimiento de fábrica si es necesario si hay problemas irrecuperables con el acceso a Internet después de eliminar el malware!

Indicaciones para el uso: Una vez eliminado el malware, el acceso a Internet y la ejecución del “14. La corrección automática de los ajustes SPl / LSP ”no tiene ningún efecto.

16. Recuperación de la clave de inicio de Explorer

Restaura las claves de registro del sistema responsables de iniciar Explorer.

Indicaciones para el uso: Explorer no se inicia durante el inicio del sistema, pero es posible iniciar explorer.exe manualmente.

17. Desbloqueo del editor del registro

Desbloquea el Editor del Registro al eliminar la política que impide su ejecución.

Indicaciones para el uso: No se puede iniciar el Editor del Registro, cuando lo intenta, recibe un mensaje que indica que fue bloqueado por el administrador.

18. Recreación completa de la configuración de SPI

Realiza una copia de seguridad de la configuración de SPI / LSP, luego los destruye y los crea de acuerdo con la referencia almacenada en la base de datos.

Indicaciones para el uso: Daño severo a la configuración de SPI, irrecuperable por los scripts 14 y 15. ¡Úselo solo si es necesario!

19. Clear Base MountPoints

Borra la base de datos MountPoints y MountPoints2 del registro. Esta operación a menudo ayuda en el caso de que los discos no se abran en el Explorador después de haber sido infectados con un virus Flash.

Para realizar la restauración hay que comprobar uno o varios elementos y pulsar el botón "Realizar operaciones marcadas". Al presionar el botón "Aceptar" se cierra la ventana.

En una nota:

La recuperación es inútil si el sistema está ejecutando un caballo de Troya que realiza tales reconfiguraciones; primero debe eliminar el malware y luego restaurar la configuración del sistema

En una nota:

Para eliminar los rastros de la mayoría de los secuestradores, debe ejecutar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer a estándar", "Restaurar la página de inicio de Internet Explorer", "Restablecer la configuración de prefijos del protocolo de Internet Explorer a estándar".

En una nota:

Cualquiera de los firmware se puede ejecutar varias veces seguidas sin afectar el sistema. Excepciones - “5.

Restauración de la configuración del escritorio "(el funcionamiento de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el color y el fondo de pantalla del escritorio) y" 10.

Restauración de la configuración de arranque en SafeMode "(este firmware recrea las claves de registro responsables del arranque en SafeMode).

Para iniciar la recuperación, primero descargue, descomprima y ejecute utilidad... Luego haga clic en el archivo - Restaurar sistema. Por cierto, todavía puedes ejecutar

Marcamos las casillas de verificación que necesita y hacemos clic para iniciar las operaciones. Todo, estamos esperando su finalización :-) En los siguientes artículos, analizaremos más de cerca los problemas que la recuperación del sistema de firmware avz nos ayudará a resolver. Así que buena suerte para ti.

Dedicado a AVZ, quiero compartir con ustedes más conocimientos sobre las capacidades de esta maravillosa utilidad.

Hoy hablaremos sobre las herramientas de recuperación del sistema, que a menudo pueden salvar la vida de su computadora después de haber sido infectado con virus y otros horrores de la vida, así como también resolver una serie de problemas del sistema que surgen como resultado de ciertos errores.

Será útil para todos.

Introductorio

Antes de empezar, tradicionalmente quiero ofrecerles dos formatos de material, a saber: vídeo o texto. Video aquí:

Bueno, el texto está a continuación. Comprueba por ti mismo qué opción está más cerca de ti.

Descripción general de la funcionalidad del programa

¿Cuáles son estas herramientas de recuperación? Este es un conjunto de firmware y scripts que ayudan a restaurar ciertas funciones del sistema a un estado de trabajo. ¿Cuál por ejemplo? Bueno, digamos traer de vuelta o el editor de registro, borrar el archivo de hosts o restablecer la configuración de IE. En general, lo doy completo y con una descripción (para no reinventar la rueda):

- 1. Restauración de parámetros de inicio para archivos.exe, .com, .pif

Este firmware restaura la respuesta del sistema a archivos exe, com, pif, scr.

Indicaciones de uso: después de eliminar el virus, los programas dejan de ejecutarse. - 2. Restablecimiento de los prefijos del protocolo de Internet Explorer al estándar

Este firmware restaura la configuración del prefijo de protocolo en Internet Explorer

Indicaciones de uso: cuando ingresa una dirección como www.yandex.ru, se reemplaza por algo como www.seque.com/abcd.php?url=www.yandex.ru - 3. Restauración de la página de inicio de Internet Explorer

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones de uso: sustitución de la página de inicio. - 4. Restablece la configuración de búsqueda de Internet Explorer a la estándar.

Este firmware restaura la configuración de búsqueda de Internet Explorer

Indicaciones de uso: cuando hace clic en el botón "Buscar" en IE, hay una llamada a un sitio de terceros - 5. Restauración de la configuración del escritorio

Este firmware restaura la configuración del escritorio. La recuperación significa eliminar todos los elementos activos de ActiveDesctop, fondos de pantalla, eliminar bloqueos en el menú que es responsable de la configuración del escritorio.

Indicaciones de uso: Las pestañas de configuración del escritorio en la ventana "Propiedades: pantalla" han desaparecido, se muestran inscripciones o dibujos extraños en el escritorio. - 6. Eliminación de todas las políticas (restricciones) usuario actual.

Windows proporciona un mecanismo para limitar las acciones del usuario llamado Políticas. Muchos programas maliciosos utilizan esta tecnología porque las configuraciones se almacenan en el registro y no son difíciles de crear o modificar.

Indicación de uso: Las funciones del conductor u otras funciones del sistema están bloqueadas. - 7. Eliminar el mensaje que se muestra durante WinLogon

Windows NT y los sistemas posteriores en la línea NT (2000, XP) le permiten configurar el mensaje que se muestra durante el inicio. Varios programas maliciosos se aprovechan de esto, y eliminar el programa malicioso no destruye el mensaje.

Indicaciones de uso: Se introduce un mensaje extraño durante el arranque del sistema. - 8. Restaurar la configuración del explorador

Este firmware restablece una serie de configuraciones del Explorador a las estándar (en primer lugar, se restablecen las configuraciones modificadas por el malware).

Indicación de uso: configuración de conductores modificada - 9. Eliminación de depuradores de procesos del sistema

El registro de un depurador de procesos del sistema permitirá que la aplicación se ejecute de forma oculta, que es utilizada por varios programas maliciosos.

Indicaciones de uso: AVZ detecta depuradores no reconocidos de los procesos del sistema, hay problemas con el inicio de los componentes del sistema, en particular, después de un reinicio, el escritorio desaparece. - 10. Restauración de la configuración de arranque en SafeMode

Algunos programas maliciosos, en particular el gusano Bagle, corrompen la configuración de arranque del sistema en modo protegido. Este firmware restaura la configuración de arranque en modo seguro.

Indicaciones de uso: El equipo no arranca en SafeMode. Utilice este firmware solo en caso de problemas con el arranque en modo protegido. - 11. Desbloqueo del administrador de tareas

El malware utiliza el bloqueo del administrador de tareas para proteger los procesos de detección y eliminación. En consecuencia, la ejecución de este microprograma elimina el bloqueo.

Indicaciones de uso: Bloqueo del administrador de tareas, cuando intenta llamar al administrador de tareas, aparece el mensaje "El administrador de tareas está bloqueado por el administrador". - 12. Borrar la lista de ignorados de la utilidad HijackThis

La utilidad HijackThis almacena varias de sus configuraciones en el registro, en particular, la lista de exclusiones. Por lo tanto, para disfrazarse de HijackThis, un programa malicioso solo necesita registrar sus archivos ejecutables en la lista de exclusión. Actualmente, se conocen varios programas maliciosos que aprovechan esta vulnerabilidad. El firmware AVZ borra la lista de exclusión de la utilidad HijackThis

Indicaciones de uso: sospechas de que la utilidad HijackThis no muestra toda la información sobre el sistema. - 13. Limpieza del archivo Hosts

Borrar el archivo Hosts equivale a encontrar el archivo Hosts, eliminar todas las líneas significativas y agregar la línea estándar "127.0.0.1 localhost".

Indicación de uso: sospechas de que el archivo Hosts ha sido modificado por un programa malicioso. Los síntomas típicos son el bloqueo de las actualizaciones del software antivirus. Puede controlar el contenido del archivo Hosts utilizando el administrador de archivos Hosts integrado en AVZ. - 14. Corrección automática de la configuración de SPl / LSP

Analiza la configuración de SPI y, si se encuentra algún error, corrige automáticamente los errores encontrados. Este firmware se puede volver a ejecutar un número ilimitado de veces. Después de ejecutar este firmware, se recomienda que reinicie su computadora. ¡Nota! Este firmware no se puede iniciar desde una sesión de terminal

Indicaciones de uso: Se perdió el acceso a Internet después de que se eliminó el malware. - 15. Restablezca la configuración de SPI / LSP y TCP / IP (XP +)

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de funcionamiento se basa en restablecer y recrear la configuración de SPI / LSP y TCP / IP utilizando la utilidad netsh estándar incluida con Windows. Puede leer más sobre el restablecimiento de fábrica en Microsoft Knowledge Base - ¡Nota! ¡Solo debe aplicar un restablecimiento de fábrica si es necesario si hay problemas irrecuperables con el acceso a Internet después de eliminar el malware!

Indicaciones de uso: Después de que se eliminó el malware, se perdió el acceso a Internet y la ejecución del firmware 14. La corrección automática de la configuración de SPl / LSP es “ineficaz”. - 16. Recuperación de la clave de inicio de Explorer

Restaura las claves de registro del sistema responsables de iniciar Explorer.

Indicaciones de uso: Explorer no se inicia durante el inicio del sistema, pero es posible iniciar explorer.exe manualmente. - 17. Desbloqueo del editor del registro

Desbloquea el Editor del Registro al eliminar la política que impide su ejecución.

Indicaciones de uso: Imposible iniciar el editor de registro, al intentarlo aparece un mensaje indicando que su lanzamiento fue bloqueado por el administrador. - 18. Recreación completa de la configuración de SPI

Realiza una copia de seguridad de la configuración de SPI / LSP, luego los destruye y los crea de acuerdo con la referencia almacenada en la base de datos.

Indicaciones de uso: Daños severos a la configuración de SPI, irrecuperable por los scripts 14 y 15. ¡Úselo solo si es necesario! - 19. Clear Base MountPoints

Borra la base de datos MountPoints y MountPoints2 del registro.

Indicaciones de uso: esta operación a menudo ayuda en el caso de que los discos no se abran en el explorador después de haber sido infectados con el virus Flash. - En una nota:

La recuperación es inútil si el sistema está ejecutando un caballo de Troya que realiza tales reconfiguraciones; primero debe eliminar el malware y luego restaurar la configuración del sistema

En una nota:

Para eliminar los rastros de la mayoría de los secuestradores, debe ejecutar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer a estándar", "Restaurar la página de inicio de Internet Explorer", "Restablecer la configuración de prefijos del protocolo de Internet Explorer a estándar".

En una nota:

Cualquiera de los firmware se puede ejecutar varias veces seguidas sin afectar el sistema. Las excepciones son "5. Restaurar la configuración del escritorio" (el funcionamiento de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el color y el fondo de pantalla del escritorio) y "10. Restaurar la configuración de inicio en SafeMode" (este firmware recrea la claves de registro responsables de cargar en modo seguro).

Útil, ¿no es así?

Ahora, cómo usarlo.

Inicio de carga, uso

De hecho, todo es sencillo.

- Descargue la utilidad antivirus AVZ desde aquí (o desde otro lugar).

- Desempaquetamos el archivo con él en algún lugar donde sea conveniente para usted

- Vamos a la carpeta donde desempaquetamos el programa y allí ejecutamos avz.exe.

- En la ventana del programa, seleccione "Archivo" - " Restauración del sistema".

- Marcamos los elementos necesarios y pulsamos el botón " Realizar operaciones marcadas".

- Estamos esperando y disfrutando del resultado.

Aquí están las cosas.

Epílogo

Debo decir que funciona con una explosión y elimina una serie de movimientos corporales innecesarios. Por así decirlo, todo está a mano, de forma rápida, sencilla y eficiente.

Gracias por su atención;)

16.08.2019

Dedicado AVZ, Quiero compartir con ustedes más conocimientos sobre las capacidades de esta maravillosa utilidad.

Hoy hablaremos sobre las herramientas de recuperación del sistema, que a menudo pueden salvar la vida de su computadora después de haber sido infectado con virus y otros horrores de la vida, así como también resolver una serie de problemas del sistema que surgen como resultado de ciertos errores.

Será útil para todos.

Introductorio

Antes de empezar, tradicionalmente quiero ofrecerles dos formatos de material, a saber: vídeo o texto. Video aquí:

Bueno, el texto está a continuación. Comprueba por ti mismo qué opción está más cerca de ti.

Descripción general de la funcionalidad del programa

¿Cuáles son estas herramientas de recuperación? Este es un conjunto de firmware y scripts que ayudan a restaurar ciertas funciones del sistema a un estado de trabajo. ¿Cuál por ejemplo? Bueno, digamos traer de vuelta o el editor de registro, borrar el archivo de hosts o restablecer la configuración de IE. En general, lo doy completo y con una descripción (para no reinventar la rueda):

- 1. Restauración de parámetros de inicio para archivos.exe, .com, .pif

Indicaciones de uso: después de eliminar el virus, los programas dejan de ejecutarse. - 2. Restablecimiento de los prefijos del protocolo de Internet Explorer al estándar

Indicaciones de uso: cuando ingresa una dirección como www.yandex.ru, se reemplaza por algo como www.seque.com/abcd.php?url=www.yandex.ru - 3. Restauración de la página de inicio de Internet Explorer

Indicaciones de uso: sustitución de la página de inicio. - 4. Restablece la configuración de búsqueda de Internet Explorer a la estándar.

Indicaciones de uso: cuando hace clic en el botón "Buscar" en IE, hay una llamada a un sitio de terceros - 5. Restauración de la configuración del escritorio

Este firmware restaura la configuración del escritorio. La recuperación significa eliminar todos los elementos activos de ActiveDesctop, fondos de pantalla, eliminar bloqueos en el menú que es responsable de la configuración del escritorio.

Indicaciones de uso: Las pestañas de configuración del escritorio en la ventana "Propiedades: pantalla" han desaparecido, se muestran inscripciones o dibujos extraños en el escritorio. - 6. Eliminación de todas las políticas (restricciones) usuario actual.

Indicación de uso: Las funciones del conductor u otras funciones del sistema están bloqueadas. - 7. Eliminar el mensaje que se muestra durante WinLogon

Windows NT y los sistemas posteriores de la línea NT (2000, XP) le permiten configurar el mensaje que se muestra durante el inicio. Varios programas maliciosos se aprovechan de esto, y eliminar el programa malicioso no destruye el mensaje.

Indicaciones de uso: Se introduce un mensaje extraño durante el arranque del sistema. - 8. Restaurar la configuración del explorador

Indicación de uso: configuración de conductores modificada - 9. Eliminación de depuradores de procesos del sistema

Indicaciones de uso: AVZ detecta depuradores no reconocidos de los procesos del sistema, hay problemas con el inicio de los componentes del sistema, en particular, después de un reinicio, el escritorio desaparece. - 10. Restauración de la configuración de arranque en SafeMode

Algunos programas maliciosos, en particular el gusano Bagle, corrompen la configuración de arranque del sistema en modo protegido. Este firmware restaura la configuración de arranque en modo seguro.

Indicaciones de uso: El equipo no arranca en SafeMode. Utilice este firmware solo en caso de problemas con el arranque en modo protegido. - 11. Desbloqueo del administrador de tareas

Indicaciones de uso: Bloqueo del administrador de tareas, cuando intenta llamar al administrador de tareas, aparece el mensaje "El administrador de tareas está bloqueado por el administrador". - 12. Borrar la lista de ignorados de la utilidad HijackThis

La utilidad HijackThis almacena varias de sus configuraciones en el registro, en particular, la lista de exclusiones. Por lo tanto, para disfrazarse de HijackThis, un programa malicioso solo necesita registrar sus archivos ejecutables en la lista de exclusión. Actualmente, se conocen varios programas maliciosos que aprovechan esta vulnerabilidad. El firmware AVZ borra la lista de exclusión de la utilidad HijackThis

Indicaciones de uso: sospechas de que la utilidad HijackThis no muestra toda la información sobre el sistema. - 13. Limpieza del archivo Hosts

Borrar el archivo Hosts equivale a encontrar el archivo Hosts, eliminar todas las líneas significativas y agregar la línea estándar "127.0.0.1 localhost".

Indicación de uso: sospechas de que el archivo Hosts ha sido modificado por un programa malicioso. Los síntomas típicos son el bloqueo de las actualizaciones del software antivirus. Puede controlar el contenido del archivo Hosts utilizando el administrador de archivos Hosts integrado en AVZ.

Analiza la configuración de SPI y, si se encuentra algún error, corrige automáticamente los errores encontrados. Este firmware se puede volver a ejecutar un número ilimitado de veces. Después de ejecutar este firmware, se recomienda que reinicie su computadora. ¡Nota! Este firmware no se puede iniciar desde una sesión de terminal

Indicaciones de uso: Se perdió el acceso a Internet después de que se eliminó el malware.

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de funcionamiento se basa en restablecer y recrear la configuración de SPI / LSP y TCP / IP utilizando la utilidad netsh estándar incluida con Windows. Puede leer más sobre el restablecimiento de fábrica en Microsoft Knowledge Base - ¡Nota! ¡Solo debe aplicar un restablecimiento de fábrica si es necesario si hay problemas irrecuperables con el acceso a Internet después de eliminar el malware!

Indicaciones de uso: Después de que se eliminó el malware, se perdió el acceso a Internet y la ejecución del firmware 14. La corrección automática de la configuración de SPl / LSP es “ineficaz”.

Indicaciones de uso: Explorer no se inicia durante el inicio del sistema, pero es posible iniciar explorer.exe manualmente.

Indicaciones de uso: Es imposible iniciar el editor de registro, al intentarlo, aparece un mensaje que indica que su lanzamiento fue bloqueado por el administrador.

Indicaciones de uso: Daños severos a la configuración de SPI, irrecuperable por los scripts 14 y 15. ¡Úselo solo si es necesario!

Borra la base de datos MountPoints y MountPoints2 del registro.

Indicaciones de uso: esta operación a menudo ayuda en el caso de que los discos no se abran en el explorador después de haber sido infectados con el virus Flash.- En una nota:

En una nota:

Para eliminar los rastros de la mayoría de los secuestradores, debe ejecutar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer a estándar", "Restaurar la página de inicio de Internet Explorer", "Restablecer la configuración de prefijos del protocolo de Internet Explorer a estándar".

En una nota:

Cualquiera de los firmware se puede ejecutar varias veces seguidas sin afectar el sistema. Las excepciones son "5. Restaurar la configuración del escritorio" (el funcionamiento de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el color y el fondo de pantalla del escritorio) y "10. Restaurar la configuración de arranque en SafeMode" (este firmware recrea la claves de registro responsables de cargar en modo seguro).

Útil, ¿no es así?

Ahora, cómo usarlo.

Inicio de carga, uso

De hecho, todo es sencillo.

- Descargando de aquí(o en cualquier otro lugar) utilidad antivirus AVZ.

- Desempaquetamos el archivo con él en algún lugar donde sea conveniente para usted

- Vamos a la carpeta donde desempaquetamos el programa y lo ejecutamos avz.exe.

- En la ventana del programa, seleccione "Archivo" - "Restauración del sistema".

- Marcamos los elementos necesarios y pulsamos el botón " Realizar operaciones marcadas".

- Estamos esperando y disfrutando del resultado.

Aquí están las cosas.

Epílogo

Debo decir que funciona con una explosión y elimina una serie de movimientos corporales innecesarios. Por así decirlo, todo está a mano, de forma rápida, sencilla y eficiente.

Gracias por su atención;)

Gracias por la ayuda en la preparación del material de los maestros del centro de servicios informáticos Launch.RF. Puede solicitar reparaciones de portátiles y netbooks a estos chicos en Moscú.

Los programas maliciosos se introducen en el sistema operativo de una computadora personal, causando un daño significativo a toda la cantidad de datos. En este momento, los programas maliciosos se crean para diferentes propósitos, por lo que sus acciones están dirigidas a corregir diversas estructuras del sistema operativo de una computadora personal.

Las consecuencias comunes y obvias para el usuario son problemas con Internet, interrupciones en el funcionamiento de los dispositivos conectados a la PC.

Incluso si la plaga fue detectada y destruida, esto no excluye la pérdida de información y otros problemas que surjan en trabajos posteriores. Puede enumerar las opciones infinitamente, la mayoría de las veces el usuario detecta un bloqueo total o parcial del acceso a la World Wide Web, un rechazo en el funcionamiento de dispositivos externos (mouse, tarjeta flash), un escritorio vacío, etc.

Las consecuencias enumeradas se observan debido a los cambios que el programa de plagas realizó en los archivos del sistema de la computadora personal. Dichos cambios no se eliminan con la eliminación del virus, deben corregirse de forma independiente o recurrir a la ayuda de especialistas. De hecho, este tipo de trabajo no requiere una formación especial, y cualquier usuario avanzado puede realizarlo después de estudiar las instrucciones correspondientes.

En la práctica de organizar la recuperación del sistema operativo, se distinguen varios enfoques, según las razones que llevaron al error. Consideremos cada una de las opciones en detalle. Una forma sencilla disponible para todos los usuarios es revertir el sistema operativo a un punto de restauración cuando el trabajo de la computadora personal cumpla con los requisitos del usuario. Pero muy a menudo esta decisión es insatisfactoria o es imposible implementarla por razones objetivas.

¿Cómo restaurar el sistema operativo si no se puede iniciar sesión en la PC?

Restaurar sistema comienza de la siguiente manera. Menú Inicio \ Panel de control \ Restaurar sistema. En esta dirección, seleccionamos el punto de restauración que necesitamos e iniciamos el proceso. Después de un tiempo, se completará el trabajo y la computadora estará lista para su funcionamiento normal. La técnica es bastante aplicable para eliminar algunos tipos de virus, ya que los cambios ocurren a nivel de registro. Esta opción para restaurar el sistema operativo se considera la más simple y está incluida en el conjunto de herramientas estándar de Windows. Las instrucciones paso a paso y la ayuda con comentarios detallados sobre el proceso lo ayudarán a dominar la técnica para restaurar la salud y la computadora, incluso si el usuario no se siente completamente seguro como administrador de la PC.

Otra opción común de recuperación del sistema operativo es iniciar el procedimiento desde un medio externo. Esta opción se complica por algunos puntos, por ejemplo, es necesario tener una imagen del sistema en una tarjeta flash o disco y cuidar de tener dicha copia con anticipación. Además, a menudo es necesario tener ciertas habilidades para trabajar con la BIOS. Una imagen del sistema operativo en un medio externo es la mejor opción si la recuperación es imposible, ya que el virus ha bloqueado la entrada al sistema informático. Hay otras opciones.

Es imposible utilizar herramientas estándar de Windows para restaurar el sistema operativo si, por ejemplo, no puede iniciar sesión o existen otras razones que impiden que la operación se realice en modo estándar. La situación se puede resolver con la herramienta ERD Commander (ERDC).

Cómo funciona el programa, analicemos la situación secuencialmente. El primer paso es descargar el programa. El segundo paso es iniciar el Asistente de restauración del sistema, es con su ayuda que el sistema operativo se revierte a la posición de recuperación especificada.

Como regla general, cada herramienta tiene varios puntos de control en stock y, en el ochenta por ciento de los casos, el rendimiento de una computadora personal se reanimará por completo.

Uso de las herramientas de utilidad AVZ

La herramienta considerada a continuación no requiere ninguna habilidad o habilidad especial del usuario en operación. El producto de software fue desarrollado por Oleg Zaitsev y está diseñado para buscar y destruir todo tipo de virus y malware. Pero además de la función principal, la utilidad restaura la mayoría de las configuraciones del sistema que han sido atacadas o modificadas por virus maliciosos.

¿Qué problemas puede resolver el programa presentado? Lo principal es restaurar los archivos y configuraciones del sistema que han sido atacados por virus. La utilidad hace frente a los controladores de programas dañados que se niegan a iniciarse después de la recuperación. Cuando surgen problemas en los navegadores o en el caso de bloquear el acceso a Internet y muchos otros problemas.

Activamos la operación de restauración en Archivo \ Restaurar sistema y seleccionamos la operación que se necesita. La figura muestra la interfaz del firmware que utiliza la utilidad, daremos una descripción de cada uno de ellos.

Como puede ver, el conjunto de operaciones está representado por 21 ítems, y el nombre de cada uno de ellos explica su propósito. Tenga en cuenta que las capacidades del programa son bastante diversas y puede considerarse una herramienta universal en la reanimación no solo del sistema en sí, sino también en la eliminación de las consecuencias del trabajo de los virus con los datos del sistema.

El primer parámetro se utiliza si, como resultado de un ataque de virus y procedimientos de recuperación del sistema operativo, los programas requeridos por el usuario se niegan a funcionar. Como regla general, esto sucede si la plaga ha penetrado en los archivos y controladores del programa y ha realizado cambios en la información registrada allí.

El segundo parámetro es necesario cuando los virus han sustituido dominios cuando se ingresan en un motor de búsqueda del navegador. Tal sustitución es el primer nivel para corregir la interacción de los archivos del sistema del sistema operativo e Internet. Tal función del programa, como regla, elimina los cambios realizados sin dejar rastro, sin intentar detectarlos, sino simplemente sometiendo todo el volumen de datos de prefijo y protocolo a un formato completo, reemplazándolos con configuraciones estándar.

El tercer parámetro reanuda la configuración de la página de inicio del navegador de Internet. Como en el caso anterior, por defecto el programa corrige los problemas del navegador Internet Explorer.

El cuarto parámetro ajusta el trabajo del motor de búsqueda y establece el modo de funcionamiento estándar. Nuevamente, el procedimiento se refiere al navegador predeterminado instalado por Windows.

En caso de un problema relacionado con el funcionamiento del escritorio (aparición de banners, imágenes, entradas ajenas al mismo), se activa el quinto punto del programa. Tales consecuencias de las acciones de los programas maliciosos fueron muy populares hace un par de años y causaron muchos problemas a los usuarios, pero incluso ahora es posible que estos trucos sucios penetren en el sistema operativo de la PC.

El sexto punto es necesario si la picea que daña el programa limita las acciones del usuario al ejecutar una serie de comandos. Estas restricciones pueden ser de diferente naturaleza y, dado que la configuración de acceso se almacena en el registro, los programas maliciosos suelen utilizar esta información para ajustar el trabajo del usuario con su PC.

Si aparece un mensaje de terceros al cargar el sistema operativo, significa que el programa malicioso pudo infiltrarse en los parámetros de inicio de Windows NT. La recuperación del sistema operativo que destruyó el virus no borra este mensaje. Para eliminarlo, debe activar el séptimo parámetro del menú de la utilidad AVZ.

La octava opción de menú, como su nombre indica, restaura la configuración del Explorador.

A veces, el problema se manifiesta en forma de interrupciones en el funcionamiento de los componentes del sistema, por ejemplo, durante el inicio del sistema operativo de una computadora personal, el escritorio desaparece. La utilidad AVZ diagnostica estas estructuras y realiza los ajustes necesarios utilizando el elemento nueve del menú de herramientas.

Los problemas para cargar el sistema operativo en modo seguro se eliminan con el punto diez. Es fácil detectar la necesidad de activar este elemento del multiprograma de la utilidad aquí considerada. Aparecen en cualquier intento de realizar un trabajo en modo de seguridad.

Si el administrador de tareas está bloqueado, debe activar el elemento del menú once. Los virus en nombre del administrador realizan cambios en la activación de esta sección del sistema operativo y, en lugar de la ventana de trabajo, aparece un mensaje que indica que el trabajo con el administrador de tareas está bloqueado.

Utilidad HijackThis utiliza el almacenamiento de la lista de exclusiones en el registro como una de sus funciones principales. Para un virus, es suficiente penetrar en la base de datos de la utilidad y registrar los archivos en la lista de registro. Después de eso, puede repararse a sí mismo un número ilimitado de veces. El registro de utilidades se limpia activando el duodécimo elemento del menú de configuración de AVZ.

El siguiente, decimotercer punto, permite borrar el archivo Hosts, este archivo modificado por un virus puede causar dificultades al trabajar con la red, bloquear algunos recursos, interferir con la actualización de las bases de datos de los programas antivirus. El trabajo con este archivo se discutirá con más detalle a continuación. Lamentablemente, casi todos los programas de virus tienden a editar este archivo, lo cual se debe, en primer lugar, a la sencillez de realizar dichos cambios, y las consecuencias pueden ser más que significativas y luego de que se eliminan los virus la información ingresada en el archivo puede ser un directo puerta de entrada para penetrar el sistema operativo de nuevas plagas y espías.

Si el acceso a Internet está bloqueado, esto generalmente significa que hay errores en la configuración de SPI. Su corrección se producirá si activa el elemento catorce del menú. Es importante que este elemento de configuración no se pueda utilizar desde una sesión de terminal.

Se incluyen funciones similares en el decimoquinto elemento del menú, pero su activación solo es posible con el trabajo en sistemas operativos como XP, Windows 2003, Vista. Puede usar este multiprograma si los intentos de corregir la situación al iniciar sesión en la red utilizando la configuración anterior no dieron el resultado deseado.

Las capacidades del elemento decimosexto del menú están destinadas a restaurar las claves de registro del sistema que son responsables de iniciar el navegador de Internet.

El siguiente paso para restaurar la configuración del sistema operativo después de un ataque de virus es desbloquear el Editor del registro. Como regla general, manifestación externa: es imposible descargar el programa para trabajar con la Red.

Los siguientes cuatro puntos se recomiendan solo si el daño al sistema operativo es tan catastrófico que, en general, no importa si se eliminarán utilizando tales métodos o, como resultado, será necesario reinstalar todo el sistema. .

Entonces, el decimoctavo punto recrea la configuración original de SPI. La cláusula diecinueve borra el registro Mount Points / 2.

El vigésimo paso elimina todas las rutas estáticas. Finalmente, el último, vigésimo primer punto borra todas las conexiones DNS.

Como puede ver, las capacidades de la empresa cubren casi todas las áreas en las que un programa que daña el abeto puede penetrar y dejar su rastro activo, que no es tan fácil de detectar.

Dado que las aplicaciones antivirus no garantizan la protección al cien por cien del sistema operativo de su PC, le recomendamos que tenga un programa de este tipo en el arsenal de herramientas para combatir virus informáticos de todo tipo y forma.

Como resultado de la desinfección del sistema operativo de una computadora personal, los dispositivos conectados a ella no funcionan.

Una de las formas populares de disfrazar el software espía es instalar su propio controlador de virus además del software real. En esta situación, el controlador real suele ser el archivo del mouse o el teclado. En consecuencia, una vez destruido el virus, su rastro permanece en el registro, por lo que el dispositivo al que pudo unirse la plaga deja de funcionar.

Se observa una situación similar con un trabajo incorrecto en el proceso de desinstalación de Kaspersky Anti-Virus. Esto también está relacionado con las características específicas de la instalación del programa, cuando su instalación en una PC utiliza el controlador auxiliar klmouflt. En una situación con Kaspersky, este controlador debe encontrarse y eliminarse por completo del sistema de la computadora personal de acuerdo con todas las reglas.

Si el teclado y el mouse se niegan a funcionar en el modo deseado, el primer paso es restaurar las claves de registro.

Teclado :

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ Cont rol \ Class \ (4D36E 96B-E325-11CE-BF C1-08002BE10318)

UpperFilters = clase kbdRatón :

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ Cont rol \ Class \ (4D36E 96F-E325-11CE-BF C1-08002BE10318)

UpperFilters = clase mou

El problema de los sitios inaccesibles

Las consecuencias de un ataque de malware pueden ser la inaccesibilidad de algunos recursos en Internet. Y estas consecuencias son el resultado de los cambios que los virus han logrado realizar en el sistema. El problema se detecta inmediatamente o después de un tiempo, sin embargo, si como resultado de las acciones de los programas de plagas, se manifiesta después de algún tiempo, no será difícil eliminarlo.

Hay dos opciones de bloqueo y la más común es ajustar el archivo de hosts. La segunda opción es crear rutas estáticas falsas. Incluso si se destruye el virus, los cambios que realice en estas herramientas no se eliminarán.

El documento en cuestión se encuentra en la carpeta del sistema en la unidad C. Su dirección y ubicación se pueden encontrar aquí: C: \ Windows \ System 32 \ drivers \ etc \ hosts. Para una búsqueda rápida, como regla general, use la línea de comando del menú Inicio.

Si el archivo no se puede encontrar utilizando el orden de acciones especificado, esto puede significar que:

El programa de virus cambió su ubicación en el registro;

El documento de archivo tiene una opción "oculta".

En este último caso, cambiamos las características de búsqueda. En la dirección: Opciones de carpeta / Ver, encontramos la línea "Mostrar archivos ocultos" y establecemos la etiqueta opuesta, ampliando el rango de búsqueda.

El archivo de hosts contiene información sobre cómo convertir el nombre alfabético del dominio del sitio en su dirección IP, por lo que los programas que dañan el abeto prescriben ajustes que pueden redirigir al usuario a otros recursos. Si esto sucedió, cuando ingrese la dirección del sitio deseado, se abrirá uno completamente diferente. Para devolver estos cambios a su estado original y corregirlo, debe encontrar este archivo y analizar su contenido. Incluso un usuario sin experiencia verá qué ha corregido exactamente el virus, pero si esto causa ciertas dificultades, puede restaurar la configuración predeterminada, eliminando así todos los cambios realizados en el archivo.

En cuanto a la fijación de rutas, el principio es el mismo aquí. Sin embargo, en el proceso de interacción entre el sistema operativo del PC e Internet, la prioridad siempre permanece con el archivo hosts, por lo que su restauración es suficiente para que el trabajo se realice en modo estándar.

La dificultad surge si no se puede encontrar el archivo requerido, ya que el virus cambia su ubicación en las carpetas del sistema. Entonces necesitas arreglar la clave de registro.

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ serv ices \ Tcpip \ Param eters \ DataBasePa th

Los virus que pertenecen al grupo Win32 / Vundo son superiores a la mayoría de sus homólogos maliciosos en la astucia de convertir archivos de host. Cambian el nombre del archivo en sí, borrando la letra latina o y reemplazando el signo con la letra cirílica. Dicho archivo ya no está involucrado en la conversión de nombres de dominio de sitios en direcciones IP, e incluso si el usuario restaura este archivo, el resultado del trabajo seguirá siendo el mismo. ¿Cómo encuentro el archivo original? Si existen dudas de que el objeto que necesitamos es real, realizamos el siguiente procedimiento. El primer paso es activar el modo de visualización de archivos ocultos. Examinemos el catálogo, parece que se muestra en la figura.

Aquí hay dos archivos idénticos, pero dado que el sistema operativo no permite el uso de nombres idénticos, es obvio que estamos ante un documento falso. Determinar cuál es el correcto y cuál no es sencillo. El virus crea un archivo grande y numerosos ajustes, por lo que el resultado de su sabotaje se muestra en la figura como un archivo oculto de 173 KB.

Si abre un archivo de documento, la información que contiene contendrá las siguientes líneas:

31.214.145.172 vk.com: una cadena que puede reemplazar la dirección IP del sitio

127.0.0.1 avast.com: una línea de archivo escrita por un virus para prohibir el acceso al sitio del programa antivirus

Ya hemos señalado anteriormente que es posible bloquear recursos individuales creando rutas incorrectas en la tabla de enrutamiento. ¿Cómo se puede resolver la situación? Considere la secuencia de acciones.

Si el archivo de hosts no tiene ajustes maliciosos y es imposible trabajar con el recurso, el problema radica en la tabla de rutas. Algunas palabras sobre la esencia de la interacción de estas herramientas. Si la dirección de dominio adaptable correcta está registrada en el archivo de hosts, se produce una redirección en esta dirección a un recurso existente. Como regla general, la dirección IP no pertenece al rango de direcciones de la subred local, por lo tanto, el reenvío se realiza a través de la puerta de enlace del enrutador, que está determinada por la configuración de la conexión a Internet.

Si corrige los registros de ruta para una dirección IP específica, se producirá una conexión automática basada en este registro. Siempre que no exista dicha ruta o que la puerta de enlace no funcione, la conexión no se producirá y el recurso no estará disponible. Por lo tanto, un virus puede eliminar una entrada en la tabla de ruta y bloquear absolutamente cualquier sitio.

Las rutas creadas para sitios específicos permanecen en la base de datos de registro de HKLM. La ruta se actualiza cuando se activa el comando de programa de adición de ruta o cuando los datos se corrigen manualmente. Cuando no hay rutas estáticamente, la sección de la tabla está vacía. Puede ver una lista de información de enrutamiento mediante el comando de impresión de ruta. Lo suavizará así:

Rutas activas:

La tabla anterior es estándar para una PC con una sola tarjeta de red y configuraciones de conexión de red:

Dirección IP 192.168.0.0

máscara 255.255.255.0

puerta de enlace predeterminada 192.168.0.1

La entrada anterior incluye la dirección IP de la red codificada como 192.168.0.0 y la máscara de subred codificada como 255.255.255.0. Si descifra estos datos, la información es la siguiente. La máscara incluye todo el volumen de nodos con una parte superior equivalente de la dirección. Según el sistema métrico, los primeros tres bytes de la máscara de subred son iguales a 1 en todos los sistemas operativos de PC (excepto en decimal, donde el valor es 255 y hexadecimal, donde el valor es 0 * FF). La parte menos significativa de la dirección de host recibida es un valor en el rango de 1-254.

Según la información presentada anteriormente, la dirección más baja está codificada: 192.168.0.0, este código es la dirección de red. La dirección de orden superior, codificada en 192.168.0.255, se caracteriza como una dirección de transmisión. Y si el primer código excluye su uso para el intercambio de datos, entonces el segundo código solo está destinado a realizar estas funciones. Sus nodos intercambian paquetes de datos mediante rutas.

Imaginemos la siguiente configuración:

Dirección IP: 192.168.0.0

Máscara de red - 255.255.255.0

Puerta de enlace - 192.168.0.3

Interfaz - 192.168.0.3

Métrica - 1

La información se descifra lógicamente de la siguiente manera: en el rango de direcciones de 192.168.0.0 - 192.168.0.255 para intercambiar información como puerta de enlace e interfaz, usamos el código de la tarjeta de red (192.168.0.3). Todo esto significa que la información va directamente al propio destinatario.

Cuando la condición de la dirección final no coincide con el rango especificado 192.168.0.0-192. 168.0.255, no podrá transferir información directamente. El protocolo del servidor envía datos al enrutador, que los reenvía a otra red. Si no se especifican rutas estáticas, la dirección del enrutador predeterminada sigue siendo la misma que la dirección de la puerta de enlace. La información se envía a esta dirección, luego a la red ya lo largo de las rutas especificadas en la tabla, hasta que el destinatario recibe el paquete. En términos generales, el proceso de transferencia de datos se ve así. Aquí hay una ilustración de las entradas en una tabla de enrutadores estándar. Hay solo unos pocos registros en el ejemplo, pero su número puede alcanzar decenas y cientos de líneas.

Con base en los datos del ejemplo, describiremos el proceso de reenvío a las direcciones del recurso de Internet en. Cuando se contacta con direcciones de recursos de Internet en el rango especificado de 74.55.40.0 a 74.55.40.255, el código del enrutador es igual al número de red 192.168.0.0 y, por lo tanto, no se puede utilizar en el proceso de intercambio de datos de información. El protocolo IP diagnostica la dirección (74.55.40.226), que no está incluida en el paquete de direcciones de la red local individual y se refiere a las rutas estáticas prescritas.

Con base en los datos del ejemplo, describiremos el proceso de reenvío a las direcciones del recurso de Internet en. Cuando se contacta con direcciones de recursos de Internet en el rango especificado de 74.55.40.0 a 74.55.40.255, el código del enrutador es igual al número de red 192.168.0.0 y, por lo tanto, no se puede utilizar en el proceso de intercambio de datos de información. El protocolo IP diagnostica la dirección (74.55.40.226), que no está incluida en el paquete de direcciones de la red local individual y se refiere a las rutas estáticas prescritas.

La situación cuando esta ruta no está registrada, el paquete de información se envía a la dirección de identificación de la puerta de enlace, establecida en el ejemplo por defecto.

Dado que la ruta presentada en el ejemplo tiene una alta prioridad, necesita una puerta de enlace específica y no un estándar que sea adecuado para todos. Dado que no hay una puerta de enlace que satisfaga la solicitud en la tabla, el servidor con la dirección de red 74.55.40.226 permanecerá fuera de la zona de acceso. Y bajo las condiciones prescritas en el ejemplo con el código de máscara de subred, se bloquearán todas las direcciones en el rango 74.55.40.0 - 74.55.40.255. Es este rango el que incluye la ruta de red al sitio del software antivirus instalado en una computadora personal, que no recibirá las actualizaciones necesarias de la base de datos de virus y no funcionará correctamente.

Cuantos más datos de este tipo haya en la tabla de rutas, más recursos se bloquean. En la práctica de los especialistas, los programas de virus crearon hasta cuatrocientas líneas de este tipo, bloqueando así el trabajo de unos mil recursos de red. Además, los propietarios de virus no están particularmente interesados en el hecho de que, al intentar prohibir un recurso en particular, excluyen a docenas de otros sitios del posible acceso. Este es el principal error de los programadores sin escrúpulos, ya que la cantidad de recursos no disponibles revela la probabilidad misma de bloquear la transmisión de datos. Entonces, por ejemplo, si las redes sociales más populares están incluidas en el círculo de exclusión y el usuario no puede ingresar al sitio web VKontakte u Odnoklassniki, entonces surge una sospecha sobre el correcto funcionamiento de la PC con la red.

No es difícil arreglar la situación, para ello se utilizan el comando de ruta y la tecla de borrar. Busque entradas falsas en la tabla y desinstálelas. Una pequeña nota, todas las operaciones son factibles solo si el usuario tiene derechos de administrador, pero el virus puede realizar cambios en la ruta solo si ha ingresado a la red a través de la cuenta de administrador de la computadora personal. A continuación, se muestran algunos ejemplos de estas tareas.

route delete 74.55.40.0 - una entrada que elimina la primera variante de la línea de ruta;

route delete 74.55.74.0: una entrada que elimina la segunda variante de la cadena de ruta.

El número de tales líneas debe ser igual al número total de rutas falsas.

Si es más fácil abordar el procedimiento, entonces necesita usar la operación de redirección de salida. Esto se hace ingresando la ruta print> C: \ routes.txt tarea. La activación del comando crea una situación cuando se crea un documento de archivo llamado route.txt en el disco del sistema, contiene una tabla con datos de ruta.

La lista de la tabla contiene caracteres de DOS. Estos símbolos son ilegibles y son irrelevantes para el trabajo. Al agregar una tarea de eliminación de ruta al comienzo de cada ruta, eliminamos cada entrada falsa. Estos se parecen a esto:

ruta eliminar 84.50.0.0

ruta eliminar 84.52.233.0

ruta eliminar 84.53.70.0

ruta eliminar 84.53.201.0

ruta eliminar 84.54.46.0

A continuación, debe cambiar la extensión del archivo, las opciones para reemplazar dicha extensión son cmd o bat. El nuevo archivo se inicia haciendo doble clic con el botón derecho del mouse. Para simplificar la tarea, puede utilizar el popular administrador de archivos FAR, que funciona de la siguiente manera. El editor, llamado por la tecla de función F 4, resalta el lado derecho del registro de ruta con una marca especial. Usando la combinación de teclas CTRL + F 7, todos los espacios se transforman automáticamente en un carácter con un valor vacío, y el espacio, a su vez, se establece en la posición inicial de la línea. La nueva combinación de las teclas especificadas establece la tarea de eliminación de ruta en el lugar que necesitamos.

Cuando hay muchas rutas falsas en la tabla de datos y corregirlas manualmente parece ser un proceso largo y tedioso, se recomienda utilizar la tarea de ruta junto con la tecla F.

Esta clave elimina todas las rutas no nodales, así como desinstala completamente las rutas con un punto final y una dirección de transmisión. El primero y el último tienen un código digital 255.255.255.255; el segundo es 127.0.0.0. En otras palabras, se desinstalará toda la información falsa escrita en la tabla por el virus. Pero al mismo tiempo, se destruirán los registros de rutas estáticas escritas por el propio usuario y los datos de la puerta de enlace predeterminada, por lo que será necesario restaurarlos, ya que la red permanecerá inaccesible. O rastree el proceso de borrar la tabla de datos y deténgalo si tiene la intención de eliminar el registro que necesitamos.

El programa antivirus AVZ también se puede utilizar para ajustar la configuración del enrutador. El multiprograma específico que se ocupa de este proceso es el vigésimo elemento de configuración de TCP.

La última opción para bloquear el acceso de los usuarios a las direcciones IP de los sitios que utilizan los programas antivirus es el uso de la suplantación de la dirección del servidor DNS. En este caso, la conexión a la red se produce a través de un servidor malicioso. Pero tales situaciones son bastante raras.

Después del comportamiento de todo el trabajo, es necesario reiniciar la computadora personal.

Una vez más, gracias por la ayuda en la preparación del material de los maestros del centro de servicio informático Launch.RF - http: //zapuskay.rf/information/territory/kolomenskaya/, a quien puede solicitar reparaciones de computadoras portátiles y netbooks en Moscú. .

Recuperar archivos cifrados es un problema al que se enfrentan una gran cantidad de usuarios de computadoras personales que han sido víctimas de varios virus ransomware. El número de programas maliciosos en este grupo es muy grande y aumenta cada día. Recientemente hemos encontrado docenas de opciones de cifrado: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, etc.

Por supuesto, puede restaurar archivos cifrados simplemente siguiendo las instrucciones que los creadores del virus dejan en el equipo infectado. Pero la mayoría de las veces el costo del descifrado es muy significativo, también necesita saber que algunos virus ransomware cifran archivos de tal manera que es simplemente imposible descifrarlos más tarde. Y, por supuesto, es frustrante pagar para recuperar sus propios archivos.

Formas de recuperar archivos cifrados de forma gratuita

Hay varias formas de recuperar archivos cifrados utilizando programas absolutamente gratuitos y probados como ShadowExplorer y PhotoRec. Antes y durante la recuperación, intente utilizar la computadora infectada lo menos posible, para aumentar sus posibilidades de recuperación exitosa de archivos.

Las instrucciones que se describen a continuación deben seguirse paso a paso, si algo no funciona para usted, deténgase, pida ayuda escribiendo un comentario sobre este artículo o creando un nuevo tema sobre el nuestro.

1. Eliminar el virus ransomware

Kaspersky Virus Removal Tool y Malwarebytes Anti-malware pueden detectar diferentes tipos de virus ransomware activos y eliminarlos fácilmente de su computadora, PERO no pueden recuperar archivos cifrados.

1.1. Eliminar el virus ransomware con la herramienta de eliminación de virus Kaspersky

Haga clic en el botón Escanear para iniciar un análisis de su computadora en busca del virus ransomware.

Espere hasta el final de este proceso y elimine el malware encontrado.

1.2. Eliminar el virus ransomware con Malwarebytes Anti-malware

Descarga el programa. Una vez completada la descarga, ejecute el archivo descargado.

El procedimiento de actualización del programa se iniciará automáticamente. Cuando se acabe, presiona el botón Ejecutar chequeo... Malwarebytes Anti-malware escaneará su computadora.

Inmediatamente después de completar el análisis de su computadora, Malwarebytes Anti-malware abrirá una lista de los componentes de ransomware encontrados.

Haga clic en el botón Eliminar seleccionado para limpiar su computadora. Durante la eliminación de malware, Malwarebytes Anti-malware puede requerir que reinicie su computadora para continuar con el proceso. Confirme esto eligiendo Sí.

Una vez que se reinicia la computadora, Malwarebytes Anti-malware continuará automáticamente el proceso de desinfección.

2. Recupere archivos encriptados usando ShadowExplorer

ShadowExplorer es una pequeña utilidad que le permite recuperar instantáneas de archivos creados automáticamente por el sistema operativo Windows (7-10). Esto le permitirá restaurar los archivos cifrados a su estado original.

Descarga el programa. El programa está en un archivo zip. Por lo tanto, haga clic con el botón derecho en el archivo descargado y seleccione Extraer todo. Luego abra la carpeta ShadowExplorerPortable.

Inicie ShadowExplorer. Seleccione la unidad que necesita y la fecha en que se crearon las instantáneas, respectivamente los números 1 y 2 en la figura siguiente.

Haga clic con el botón derecho en el directorio o archivo del que desea restaurar una copia. Seleccione Exportar en el menú que aparece.

Finalmente, seleccione la carpeta donde se copiará el archivo recuperado.

3. Recupere archivos encriptados usando PhotoRec

PhotoRec es un programa gratuito diseñado para recuperar archivos borrados y perdidos. Utilizándolo, puede restaurar los archivos originales que los virus ransomware eliminaron después de crear sus copias cifradas.

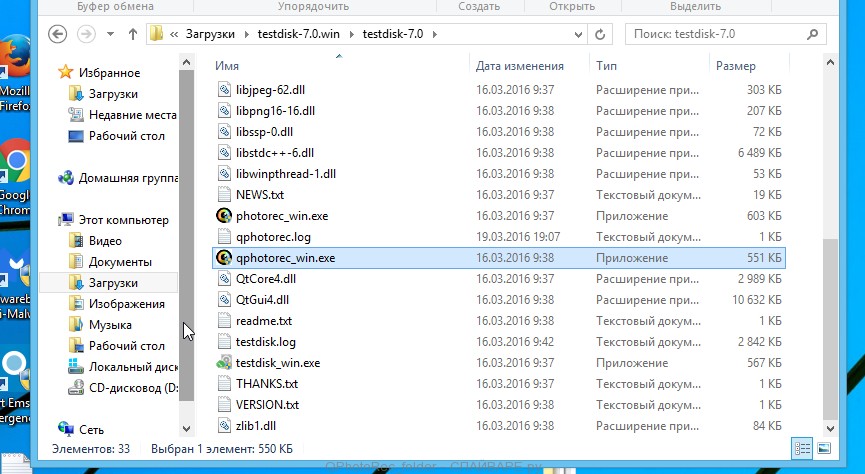

Descarga el programa. El programa está en el archivo. Por lo tanto, haga clic con el botón derecho en el archivo descargado y seleccione Extraer todo. Luego abra la carpeta testdisk.

Busque QPhotoRec_Win en la lista de archivos y ejecútelo. Se abrirá la ventana del programa en la que se mostrarán todas las particiones de los discos disponibles.

En la lista de particiones, seleccione la que contiene los archivos cifrados. Luego haga clic en el botón Formatos de archivo.

De forma predeterminada, el programa está configurado para recuperar todo tipo de archivos, pero para acelerar el trabajo, se recomienda dejar solo los tipos de archivos que necesita recuperar. Después de completar la selección, haga clic en el botón Aceptar.

En la parte inferior de la ventana de QPhotoRec, busque el botón Examinar y haga clic en él. Debe seleccionar el directorio donde se guardarán los archivos recuperados. Es aconsejable utilizar una unidad que no contenga archivos cifrados que requieran recuperación (puede utilizar una unidad flash USB o una unidad externa).

Para iniciar el procedimiento de búsqueda y restauración de las copias originales de archivos cifrados, haga clic en el botón Buscar. Este proceso lleva mucho tiempo, así que tenga paciencia.

Cuando termine la búsqueda, haga clic en el botón Salir. Ahora abra la carpeta que ha elegido para guardar los archivos recuperados.

La carpeta contendrá directorios llamados recup_dir.1, recup_dir.2, recup_dir.3, etc. Cuantos más archivos encuentre el programa, más directorios habrá. Para encontrar los archivos que necesita, verifique todos los directorios secuencialmente. Para que sea más fácil encontrar el archivo que necesita, entre la gran cantidad de archivos recuperados, use el sistema de búsqueda integrado de Windows (por contenido de archivo), y tampoco olvide la función de ordenar archivos en directorios. Puede seleccionar la fecha de modificación del archivo como la opción de clasificación, porque QPhotoRec intenta restaurar esta propiedad al restaurar el archivo.

Un virus es un tipo de software malintencionado que penetra las áreas de la memoria del sistema, el código de otros programas y los sectores de arranque. Es capaz de eliminar datos importantes de un disco duro, unidad USB o tarjeta de memoria.

La mayoría de los usuarios no saben cómo recuperar archivos después de un ataque de virus. En este artículo queremos contarte cómo hacerlo de una forma rápida y sencilla. Esperamos que esta información te sea de utilidad. Hay dos métodos principales que puede utilizar para eliminar fácilmente el virus y recuperar los datos eliminados después de un ataque de virus.

Elimina el virus usando el símbolo del sistema

1) Haga clic en el botón "Inicio". Ingrese CMD en la barra de búsqueda. Verá el "Símbolo del sistema" en la parte superior de la ventana emergente. Presione Entrar.

2) Ejecute el símbolo del sistema y escriba: “attrib –h –r –s / s / d nombre_controlador \ *. *”

Después de este paso, Windows comenzará a recuperar el disco duro, la tarjeta de memoria o el USB infectados con virus. El proceso tardará algún tiempo en completarse.

Para iniciar la recuperación de Windows, haga clic en el botón "Inicio". Escribe Restaurar en la barra de búsqueda. En la siguiente ventana, haga clic en "Iniciar restauración del sistema" → "Siguiente" y seleccione el punto de restauración deseado.

Otra variante de la ruta es “Panel de control” → “Sistema” → “Protección del sistema”. Aparecerá una ventana de preparación para la recuperación. Luego, la computadora se reiniciará y aparecerá un mensaje que dice "Restauración del sistema completada correctamente". Si no resolvió su problema, intente retroceder a otro punto de restauración. Eso es todo lo que se puede decir sobre el segundo método.

Magic Partition Recovery: restauración de archivos y carpetas que faltan después de un ataque de virus

Para una recuperación confiable de archivos borrados por virus, use Magic Partition Recovery. El programa se basa en el acceso directo de bajo nivel al disco. Por lo tanto, evitará el bloqueo de virus y leerá todos sus archivos.

Descargue e instale el programa, luego analice el disco, la unidad flash o la tarjeta de memoria. Después del análisis, el programa muestra la lista de carpetas en el disco seleccionado. Habiendo seleccionado la carpeta necesaria a la izquierda, puede verla en la sección derecha.

Por lo tanto, el programa brinda la capacidad de ver el contenido del disco de la misma manera que con el Explorador de Windows estándar. Además de los archivos existentes, se mostrarán los archivos y carpetas eliminados. Se marcarán con una cruz roja especial, lo que facilitará la recuperación de los archivos eliminados.

Si ha perdido sus archivos después de un ataque de virus, Magic Partition Recovery lo ayudará a restaurar todo sin mucho esfuerzo.

Una utilidad AVZ simple y conveniente, que no solo puede ayudar, sino que también sabe cómo restaurar el sistema. ¿Por qué es esto necesario?

El hecho es que después de la invasión de virus (sucede que AVZ los mata por miles), algunos programas se niegan a funcionar, todas las configuraciones han desaparecido en alguna parte y Windows de alguna manera no funciona del todo correctamente.

La mayoría de las veces, en este caso, los usuarios simplemente reinstalan el sistema. Pero como muestra la práctica, esto no es en absoluto necesario, porque con la misma utilidad AVZ, puede restaurar casi todos los programas y datos dañados.

Para darle una imagen más clara, proporciono una lista completa de lo que AVZ puede recuperar.

Material tomado del manual sobre AVZ - http://www.z-oleg.com/secur/avz_doc/ (copie y pegue en la barra de direcciones del navegador).

Actualmente, la base de datos contiene el siguiente firmware:

1.Restauración de parámetros de inicio para archivos.exe, .com, .pif

Este firmware restaura la respuesta del sistema a archivos exe, com, pif, scr.

Indicaciones para el uso: después de eliminar el virus, los programas dejan de ejecutarse.

2.Restablezca la configuración del prefijo del protocolo de Internet Explorer a estándar

Este firmware restaura la configuración del prefijo de protocolo en Internet Explorer

Indicaciones para el uso: cuando ingresa una dirección como www.yandex.ru, se reemplaza con algo como www.seque.com/abcd.php?url=www.yandex.ru

3.Restablecimiento de la página de inicio de Internet Explorer

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones para el uso: falsificar la página de inicio

4.Restablezca la configuración de búsqueda de Internet Explorer al estándar

Este firmware restaura la configuración de búsqueda de Internet Explorer

Indicaciones para el uso: Cuando hace clic en el botón "Buscar" en IE, hay una llamada a un sitio de terceros

5.Restablecimiento de la configuración del escritorio

Este firmware restaura la configuración del escritorio.

La recuperación significa eliminar todos los elementos activos de ActiveDesctop, fondos de pantalla, eliminar bloqueos en el menú que es responsable de la configuración del escritorio.

Indicaciones para el uso: Las pestañas para configurar el escritorio en la ventana "Propiedades: pantalla" han desaparecido, se muestran inscripciones o dibujos extraños en el escritorio.

6.Eliminar todas las políticas (restricciones) del usuario actual

Windows proporciona un mecanismo para limitar las acciones del usuario llamado Políticas. Muchos programas maliciosos utilizan esta tecnología porque las configuraciones se almacenan en el registro y no son difíciles de crear o modificar.

Indicaciones para el uso: Explorer u otras funciones del sistema están bloqueadas.

7.Elimina el mensaje que se muestra durante WinLogon.

Windows NT y los sistemas posteriores en la línea NT (2000, XP) le permiten configurar el mensaje que se muestra durante el inicio.

Varios programas maliciosos se aprovechan de esto, y eliminar el programa malicioso no destruye el mensaje.

Indicaciones para el uso: Se introduce un mensaje extraño durante el inicio del sistema.

8.Restablecimiento de la configuración del explorador

Este firmware restablece una serie de configuraciones del Explorador a las estándar (en primer lugar, se restablecen las configuraciones modificadas por el malware).

Indicaciones para el uso: La configuración del explorador cambió

9.Eliminar los depuradores de procesos del sistema

El registro de un depurador de procesos del sistema permitirá que la aplicación se ejecute de forma oculta, que es utilizada por varios programas maliciosos.

Indicaciones para el uso: AVZ detecta depuradores no reconocidos de los procesos del sistema, hay problemas con el inicio de los componentes del sistema, en particular, después de un reinicio, el escritorio desaparece.

10.Restablecimiento de la configuración de arranque en SafeMode

Algunos programas maliciosos, en particular el gusano Bagle, corrompen la configuración de arranque del sistema en modo protegido.

Este firmware restaura la configuración de arranque en modo seguro. Indicaciones para el uso: La computadora no arranca en SafeMode. Este firmware debe usarse solo en caso de problemas con el arranque en modo protegido .

11.Desbloquear el Administrador de tareas

El malware utiliza el bloqueo del administrador de tareas para proteger los procesos de detección y eliminación. En consecuencia, la ejecución de este microprograma elimina el bloqueo.

Indicaciones para el uso: Al bloquear el administrador de tareas, cuando intenta llamar al administrador de tareas, aparece el mensaje "El administrador de tareas está bloqueado por el administrador".

12.Borrar la lista de ignorados de la utilidad HijackThis

La utilidad HijackThis almacena varias de sus configuraciones en el registro, en particular, la lista de exclusiones. Por lo tanto, para disfrazarse de HijackThis, un programa malicioso solo necesita registrar sus archivos ejecutables en la lista de exclusión.

Actualmente, se conocen varios programas maliciosos que aprovechan esta vulnerabilidad. El firmware AVZ borra la lista de exclusión de la utilidad HijackThis

Indicaciones para el uso: Sospechas de que la utilidad HijackThis no muestra toda la información sobre el sistema.

13. Limpieza del archivo Hosts

Borrar el archivo Hosts equivale a encontrar el archivo Hosts, eliminar todas las líneas significativas y agregar la cadena estándar "127.0.0.1 localhost".

Indicaciones para el uso: Sospecha de que el archivo Hosts ha sido modificado por malware. Los síntomas típicos son el bloqueo de las actualizaciones del software antivirus.

Puede controlar el contenido del archivo Hosts utilizando el administrador de archivos Hosts integrado en AVZ.

14. Corrección automática de la configuración de SPl / LSP

Analiza la configuración de SPI y, si se encuentra algún error, corrige automáticamente los errores encontrados.

Este firmware se puede volver a ejecutar un número ilimitado de veces. Después de ejecutar este firmware, se recomienda que reinicie su computadora. ¡Nota! Este firmware no se puede iniciar desde una sesión de terminal

Indicaciones para el uso: El acceso a Internet se perdió después de que se eliminó el malware.

15. Restablezca la configuración de SPI / LSP y TCP / IP (XP +)

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de funcionamiento se basa en restablecer y recrear la configuración de SPI / LSP y TCP / IP utilizando la utilidad netsh estándar incluida con Windows.

¡Nota! ¡Solo debe aplicar un restablecimiento de fábrica si es necesario si hay problemas irrecuperables con el acceso a Internet después de eliminar el malware!

Indicaciones para el uso: Una vez eliminado el malware, el acceso a Internet y la ejecución del “14. La corrección automática de los ajustes SPl / LSP ”no tiene ningún efecto.

16. Recuperación de la clave de inicio de Explorer

Restaura las claves de registro del sistema responsables de iniciar Explorer.

Indicaciones para el uso: Explorer no se inicia durante el inicio del sistema, pero es posible iniciar explorer.exe manualmente.

17. Desbloqueo del editor del registro

Desbloquea el Editor del Registro al eliminar la política que impide su ejecución.

Indicaciones para el uso: No se puede iniciar el Editor del Registro, cuando lo intenta, recibe un mensaje que indica que fue bloqueado por el administrador.

18. Recreación completa de la configuración de SPI

Realiza una copia de seguridad de la configuración de SPI / LSP, luego los destruye y los crea de acuerdo con la referencia almacenada en la base de datos.

Indicaciones para el uso: Daño severo a la configuración de SPI, irrecuperable por los scripts 14 y 15. ¡Úselo solo si es necesario!

19. Clear Base MountPoints

Borra la base de datos MountPoints y MountPoints2 del registro. Esta operación a menudo ayuda en el caso de que los discos no se abran en el Explorador después de haber sido infectados con un virus Flash.

Para realizar la restauración hay que comprobar uno o varios elementos y pulsar el botón "Realizar operaciones marcadas". Al presionar el botón "Aceptar" se cierra la ventana.

En una nota:

La recuperación es inútil si el sistema está ejecutando un caballo de Troya que realiza tales reconfiguraciones; primero debe eliminar el malware y luego restaurar la configuración del sistema

En una nota:

Para eliminar los rastros de la mayoría de los secuestradores, debe ejecutar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer a estándar", "Restaurar la página de inicio de Internet Explorer", "Restablecer la configuración de prefijos del protocolo de Internet Explorer a estándar".

En una nota:

Cualquiera de los firmware se puede ejecutar varias veces seguidas sin afectar el sistema. Excepciones - “5.

Restauración de la configuración del escritorio "(el funcionamiento de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el color y el fondo de pantalla del escritorio) y" 10.

Restauración de la configuración de arranque en SafeMode "(este firmware recrea las claves de registro responsables del arranque en SafeMode).

Para iniciar la recuperación, primero descargue, descomprima y ejecute utilidad... Luego haga clic en el archivo - Restaurar sistema. Por cierto, todavía puedes ejecutar

Marcamos las casillas de verificación que necesita y hacemos clic para iniciar las operaciones. Todo, estamos esperando su finalización :-)

En los siguientes artículos, analizaremos más de cerca los problemas que la recuperación del sistema de firmware avz nos ayudará a resolver. Así que buena suerte para ti.

Los programas antivirus, incluso cuando detectan y eliminan software malintencionado, no siempre restauran el rendimiento completo del sistema. A menudo, después de eliminar un virus, el usuario de una computadora tiene un escritorio vacío, una falta total de acceso a Internet (o bloquea el acceso a algunos sitios), un mouse que no funciona, etc. Esto se debe, por regla general, al hecho de que algunas configuraciones del sistema o del usuario modificadas por el malware han permanecido intactas.

La utilidad es gratuita, funciona sin instalación, es increíblemente funcional y me ayudó en una variedad de situaciones. Un virus, por regla general, realiza cambios en el registro del sistema (agregar al inicio, modificar los parámetros de inicio del programa, etc.). Para no profundizar en el sistema, corrigiendo manualmente los rastros del virus, vale la pena usar la operación de "restauración del sistema" disponible en AVZ (aunque la utilidad es muy, muy buena como antivirus, es muy bueno verificar los discos para virus con la utilidad).

Para iniciar la recuperación, ejecute la utilidad. Luego haga clic en el archivo - Restaurar sistema

y tal ventana se abrirá frente a nosotros

marque las casillas de verificación que necesitamos y haga clic en "Realizar operaciones marcadas"

Este firmware restaura la respuesta del sistema a archivos exe, com, pif, scr.

Indicaciones para el uso: después de eliminar el virus, los programas dejan de ejecutarse.

Este firmware restaura la configuración del prefijo de protocolo en Internet Explorer

Indicaciones para el uso: cuando ingresa una dirección como www.yandex.ru, se reemplaza con algo como www.seque.com/abcd.php?url=www.yandex.ru

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones para el uso: falsificar la página de inicio

Este firmware restaura la configuración de búsqueda de Internet Explorer

Indicaciones para el uso: Cuando hace clic en el botón "Buscar" en IE, hay una llamada a un sitio de terceros