Відновлення роботи windows за допомогою avz. Налаштування мікропрограм AVZ - відновлення системи після вірусів. Способи відновлення зашифрованих файлів безкоштовно

Проста і зручна утилитка AVZ, яка може не тільки допоможе , Але і вміє відновлювати систему. Навіщо це треба?

Справа в тому що після навали вірусів (буває що AVZ їх вбиває тисячами), деякі програми відмовляються працювати, настройки все кудись поділися і Windows якось працює не зовсім коректно.

Найчастіше в такому випадку користувачі просто встановлювати заново систему. Але як показує практика, це зовсім необов'язково, тому що за допомогою тієї ж утилитки AVZ, Ви можете відновити практично будь-які пошкоджені програми і дані.

Щоб дати Вам більш наочну картину, надаю повний список того, що вміє відновлюватиAVZ.

Матеріал взято з довідника поAVZ - http://www.z-oleg.com/secur/avz_doc/ (скопіювати і вставити в адресний рядок браузера).

В даний час в базі є такі прошивки:

1.Відновлення параметрів запуска.exe, .com, .pif файлів

Дана мікропрограма відновлює реакцію системи на файли exe, com, pif, scr.

Показання до застосування: після видалення вірусу перестають запускатися програми.

2.Сброс налаштувань префіксів протоколів Internet Explorer на стандартні

Дана мікропрограма відновлює налаштування префіксів протоколів в Internet Explorer

Показання до застосування: при введенні адреси типу www.yandex.ru йде його підміна на щось виду www.seque.com/abcd.php?url\u003dwww.yandex.ru

3.Восстановленіе стартової сторінки Internet Explorer

Дана мікропрограма відновлює стартову сторінку в Internet Explorer

Показання до застосування: підміна стартової сторінки

4.Сброс установки сканування Internet Explorer на стандартні

Дана мікропрограма відновлює налаштування пошуку в Internet Explorer

Показання до застосування: При натисканні кнопки «Пошук» в IE йде звернення до якогось сторонньому сайту

5.Восстановленіе налаштувань робочого столу

Дана мікропрограма відновлює налаштування робочого столу.

Відновлення має на увазі видалення всіх активних елементів ActiveDesctop, шпалер, зняття блокувань на меню, яке відповідає за налаштування робочого столу.

Показання до застосування: Зникли закладки настройки робочого столу в вікні «Властивості: екран», на робочому столі відображаються сторонні написи або малюнки

6.Удаленіе всіх Policies (обмежень) поточного користувача

Windows передбачає механізм обмежень дій користувача, званий Policies. Цією технологією користуються багато шкідливих програм, оскільки настройки зберігаються в реєстрі і їх нескладно створювати або модифікувати.

Показання до застосування: Заблоковані функції провідника або інші функції системи.

7.Удаленіе повідомлення, що виводиться в ході WinLogon

Windows NT і наступні системи в лінійці NT (2000, XP) дозволяють встановити повідомлення, що відображається в ході автозавантаження.

Цим користується ряд шкідливих програм, причому знищення шкідливої \u200b\u200bпрограми не призводить до знищення цього повідомлення.

Показання до застосування: В ході завантаження системи вводиться стороннє повідомлення.

8.Восстановленіе налаштувань провідника

Дана мікропрограма скидає ряд налаштувань провідника на стандартні (скидаються в першу чергу налаштування, що змінюються шкідливими програмами).

Показання до застосування: Змінено налаштування провідника

9.Удаленіе отладчиков системних процесів

Реєстрація відладчика системного процесу дозволять здійснити прихований запуск додаток, що і використовується поряд шкідливих програм

Показання до застосування: AVZ виявляє непізнані отладчики системних процесів, виникають проблеми з запуском системних компонент, зокрема після перезавантаження зникає робочий стіл.

10.Восстановленіе установки завантаження в SafeMode

Деякі шкідливі програми, зокрема черв'як Bagle, пошкоджують налаштування завантаження системи в захищеному режимі.

Дана мікропрограма відновлює налаштування завантаження в захищеному режимі. Показання до застосування: Комп'ютер не завантажується в захищеному режимі (SafeMode). Застосовувати дану мікропрограму слід тільки в разі проблем із завантаженням в захищеному режимі .

11.Разблокіровка диспетчера задач

Блокування диспетчера завдань застосовується шкідливими програмами для захисту процесів від виявлення і видалення. Відповідно виконання даної прошивки знімає блокування.

Показання до застосування: Блокування диспетчера задач, при спробі виклику диспетчера задач виводиться повідомлення «Диспетчер завдань заблокований адміністратором».

12.Очістка списку ігнорування утиліти HijackThis

Утиліта HijackThis зберігає в реєстрі ряд своїх налаштувань, зокрема - список винятків. Тому для маскування від HijackThis шкідливу програму досить зареєструвати свої виконувані файли в списку виключень.

На даний момент відомий ряд шкідливих програм, що використовують дану уразливість. Мікропрограма AVZ виконує очистку списку винятків утиліти HijackThis

Показання до застосування: Підозри на те, що утиліта HijackThis відображає не всю інформацію про систему.

13. Очищення файлу Hosts

Очищення файлу Hosts зводиться до пошуку файлу Hosts, видалення з нього всіх значущих рядків і додаванню стандартної рядка «127.0.0.1 localhost».

Показання до застосування: Підозри на те, файл Hosts змінений шкідливою програмою. Типові симптоми - блокування оновлення антивірусних програм.

Проконтролювати вміст файлу Hosts можна за допомогою менеджера Hosts файлу, вбудованого в AVZ.

14. Автоматичне виправлення налаштувань SPl / LSP

Виконує аналіз налаштувань SPI і в разі виявлення помилок виробляє автоматичне виправлення знайдених помилок.

Дану мікропрограму можна запускати повторно необмежену кількість разів. Після виконання даної прошивки рекомендується перезавантажити комп'ютер. Зверніть увагу! Дану мікропрограму не можна запускати з термінальною сесії

Показання до застосування: Після видалення шкідливої \u200b\u200bпрограми пропав доступ в Інтернет.

15. Скидання налаштувань SPI / LSP і TCP / IP (XP +)

Дана мікропрограма працює тільки в XP, Windows 2003 і Vista. Її принцип роботи заснований на скиданні і пересоздании налаштувань SPI / LSP і TCP / IP за допомогою штатної утиліти netsh, що входить до складу Windows.

Зверніть увагу! Застосовувати скидання налаштувань потрібно тільки в разі потреби при наявність непереборних проблем з доступом в Інтернет після видалення шкідливих програм!

Показання до застосування: Після видалення шкідливої \u200b\u200bпрограми пропав доступ в Інтернет і виконання прошивки «14. Автоматичне виправлення налаштувань SPl / LSP »не дає результату.

16. Відновлення ключа запуску Explorer

Відновлює системні ключі реєстру, що відповідають за запуск провідника.

Показання до застосування: В ході завантаження системи не запускається провідник, але запуск explorer.exe вручну можливий.

17. Розблокування редактора реєстру

Розблокує редактор реєстру шляхом видалення політики, яка забороняє його запуск.

Показання до застосування: Неможливо запустити редактор реєстру, при спробі виводиться повідомлення про те, що його запуск заблокований адміністратором.

18. Повний пересозданіе налаштувань SPI

Резервне копіювання налаштувань SPI / LSP, після чого знищує їх і створює за зразком, який зберігається в базі.

Показання до застосування: Важкі ушкодження налаштувань SPI, непереборні скриптами 14 і 15. Застосовувати тільки в разі потреби!

19. Очистити базу MountPoints

Виконує очищення бази MountPoints і MountPoints2 в реєстрі. Дана операція нерідко допомагає в разі, коли після зараження Flash-вірусом в провіднику не відчиняються диски

Для виконання відновлення необхідно відзначити один або кілька пунктів і натиснути кнопку «Виконати зазначені операції». Натискання кнопки «ОК» закриває вікно.

На замітку:

Відновлення марно, якщо в системі працює троянська програма, яка виконує подібні переналаштування - необхідно спочатку видалити шкідливу програму, а потім відновлювати налаштування системи

На замітку:

Для усунення слідів більшості Hijacker необхідно виконати три прошивки - «Скидання налаштувань пошуку Internet Explorer на стандартні», «Відновлення стартової сторінки Internet Explorer», «Повернення до початкових установок префіксів протоколів Internet Explorer на стандартні»

На замітку:

Будь-яку з мікропрограм можна виконувати кілька разів поспіль без шкоди для системи. Винятки - «5.

Відновлення налаштувань робочого столу »(робота цієї прошивки скине всі налаштування робочого столу і доведеться заново вибирати розмальовку робочого столу і шпалери) та« 10.

Відновлення налаштувань завантаження в SafeMode »(дана мікропрограма перестворює ключі реєстру, що відповідають за завантаження в безпечному режимі).

Щоб запустити відновлення, спочатку завантажуємо розпаковуємо і запускаємо утиліту. Потім натискаємо файл - відновлення системи. До речі можна ще виконати

Відзначаємо галочки які вам потрібні і натискаємо запустити операції. Все, чекаємо виконання :-) У наступних статтях ми розглянемо детальніше проблеми, вирішити які нам допоможуть прошивки avz відновлення системи. Так що і удачі вам.

Запуск утиліти AVZ може знадобитися під час звернення в технічну підтримку «Лабораторії Касперського».

За допомогою утиліти AVZ ви зможете:

- отримати звіт про результати дослідження системи;

- виконати скрипт, наданий фахівцем технічної підтримки «Лабораторії Касперського»

для створення Карантину і видалення підозрілих файлів.

Утиліта AVZ НЕ надсилає статистику, і не виконує жодних інформацію і не передає її в «Лабораторію Касперського». Звіт зберігається на комп'ютері у вигляді файлів форматів HTML і XML, які доступні для перегляду без застосування спеціальних програм.

Утиліта AVZ може автоматично створювати Карантин і поміщати в нього копії підозрілих файлів і їх метадані.

Вміщені в Карантин об'єкти не обробляються, не передаються в «Лабораторію Касперського» і зберігаються на комп'ютері. Ми не рекомендуємо відновлювати файли з Карантину, вони можуть завдати шкоди комп'ютеру.

Які дані містяться в звіті утиліти AVZ

Звіт утиліти AVZ містить:

- Про версію і дату виходу утиліти AVZ.

- Відомості про антивірусні бази утиліти AVZ і її основних налаштуваннях.

- Про версію операційної системи, датою її установки і правах користувача, з якими запущена утиліта.

- Результати пошуку руткітів і програм-перехоплювачів основних функцій операційної системи.

- Результати пошуку підозрілих процесів і відомості про ці процеси.

- Результати пошуку поширених шкідливих програм по їх характерних властивостей.

- Відомості про помилки, знайдених під час перевірки.

- Результати пошуку програм-перехоплювачів подій клавіатури, миші або вікон.

- Результати пошуку відкритих TCP- і UDP-портів, які використовуються шкідливими програмами.

- Відомості про підозрілих ключах системного реєстру, іменах файлів на диску і настройках системи.

- Результати пошуку потенційних вразливостей і проблем безпеки операційної системи.

- Відомості про пошкоджених налаштуваннях операційної системи.

Як виконати скрипт за допомогою утиліти AVZ

Використовуйте утиліту AVZ тільки під керівництвом фахівця технічної підтримки «Лабораторії каперські» в рамках свого звернення. Самостійні дії можуть привести до пошкодження операційної системи і втрати даних.

- Скачайте виконуваний файл утиліти AVZ.

- Запустіть avz5.exe на комп'ютері. Якщо фільтр SmartScreen Захисника Windows запобіг запуск avz5.exe, натисніть Докладніше → Виконати в будь-якому випадку у вікні Система Windows захистила ваш комп'ютер.

- Перейдіть в розділ файл→ виконати скрипт.

- Вставте в поле введення скрипт, який ви отримали від фахівця технічної підтримки «Лабораторії каперські».

- натисніть запустити.

- Дочекайтеся закінчення роботи утиліти і виконайте подальші рекомендації фахівця технічної підтримки «Лабораторії каперські».

Сучасні антивіруси обросли різними додатковими функціоналами настільки сильно, що у деяких користувачів виникають питання в процесі їх використання. В даному уроці ми розповімо вам про всі ключові особливості роботи антивіруса AVZ.

Давайте розглянемо як можна докладніше на практичних прикладах, що з себе представляє AVZ. Основної уваги звичайного користувача заслуговують наступні його функції.

Перевірка системи на наявність вірусів

Будь-антивірус повинен вміти виявляти на комп'ютері шкідливе ПЗ і розбиратися з ним (лікувати або видаляти). Природно, що дана функція присутня і в AVZ. Давайте подивимося на практиці, що з себе представляє подібна перевірка.

- Запускаємо AVZ.

- На екрані з'явиться невелике віконце утиліти. В області, зазначеної на скріншоті нижче, ви знайдете три вкладки. Всі вони відносяться до процесу пошуку вразливостей на комп'ютері і містять різні опції.

- На першій вкладці «Область пошуку» вам необхідно відзначити галочками ті папки і розділи жорсткого диска, які ви хочете просканувати. Трохи нижче ви побачите три рядки, які дозволяють включити додаткові опції. Ставимо позначки навпроти всіх позицій. Це дозволить зробити спеціальний евристичний аналіз, просканувати додатково запущені процеси і виявити навіть потенційно небезпечне програмне забезпечення.

- Після цього переходимо у вкладку «Типи файлів». Тут ви зможете вибрати, які дані утиліті слід сканувати.

- Якщо ви робите рядову перевірку, то досить поставити галочку навпроти пункту «Потенційно небезпечні файли». Якщо ж віруси пустили коріння глибоко, тоді слід вибрати «Все файли».

- AVZ крім звичайних документів з легкістю сканує і архіви, чим не можуть похвалитися багато інших антивіруси. В даній вкладці якраз включається або відключається дана перевірка. Рекомендуємо прибрати галочку навпроти рядка перевірки архівів великого обсягу, якщо ви хочете досягти максимального результату.

- В цілому у вас друга вкладка повинна виглядати наступним чином.

- Далі заходимо в останній розділ «Параметри пошуку».

- У самому верху ви побачите вертикальний повзунок. Зрушуємо його повністю вгору. Це дозволить утиліті реагувати на всі підозрілі об'єкти. Крім того, включаємо перевірку перехоплювачів API і RootKit, пошук кейлогерів і перевірку налаштувань SPI / LSP. Загальний вигляд останньої вкладки у вас повинен бути приблизно такий.

- Тепер необхідно налаштувати дії, які AVZ робитиме при виявленні тієї чи іншої загрози. Для цього спершу необхідно поставити позначку навпроти рядка «Виконувати лікування» в правій області вікна.

- Навпроти кожного типу загроз ми рекомендуємо поставити параметр «Видаляти». Виняток становлять тільки загрози типу «HackTool». Тут ми радимо залишити параметр «Лікувати». Крім того, поставте позначки навпроти двох рядків, які розташовані нижче переліку загроз.

- Другий параметр дозволить утиліті скопіювати небезпечний документ в спеціально відведене місце. Ви зможете потім переглянути весь вміст, після чого сміливо видалити. Це зроблено для того, щоб ви могли зі списку заражених даних виключити ті, які насправді такими не є (активатори, генератори ключів, паролів і так далі).

- Коли всі налаштування і параметри пошуку будуть виставлені, можна приступати до самого скануванню. Для цього слід натиснути відповідну кнопку «Пуск».

- Почнеться процес перевірки. Її прогрес буде відображатися в спеціальній області «Протокол».

- Через деякий час, яке залежить від обсягу перевірених даних, сканування завершиться. У протоколі з'явиться повідомлення про завершення операції. Тут же буде вказано загальний час, витрачений на аналіз файлів, а також статистика перевірки і виявлених загроз.

- Натиснувши на кнопку, яка відзначена на зображенні нижче, ви зможете побачити в окремому вікні всі підозрілі і небезпечні об'єкти, які були виявлені AVZ під час перевірки.

- Тут буде вказано шлях до небезпечного файлу, його опис і тип. Якщо поставити позначку поряд з назвою такого ПО, можна перемістити його в карантин або зовсім видалити з комп'ютера. По завершенню операції слід натиснути кнопку «OK» у самому низу.

- Очистивши комп'ютер, ви можете закрити віконце програми.

Системні функції

Крім стандартної перевірки на наявність шкідливого ПЗ, AVZ може виконувати масу інших функцій. Давайте розглянемо ті, які можуть виявитися корисними пересічному користувачеві. У головному меню програми в самому верху натискаємо на рядок «Файл». В результаті з'явиться контекстне меню, в якому знаходяться всі доступні допоміжні функції.

Перші три рядки відповідають за запуск, зупинку і паузу сканування. Це аналоги відповідних кнопок у головному меню AVZ.

дослідження системи

Ця функція дозволить утиліті зібрати всю інформацію про вашу систему. Мається на увазі не технічна частина, а апаратна. До такої інформації належить список процесів, різні модулі, системні файли і протоколи. Після того, як ви натиснете на рядок «Дослідження системи», З'явиться окреме вікно. У ньому ви можете вказати, яку інформацію AVZ повинен зібрати. Після установки всіх необхідних прапорців, вам слід натиснути кнопку «Пуск» у самому низу.

Після цього відкриється вікно збереження. У ньому ви зможете вибрати місце розташування документа з докладною інформацією, а також вказати назву самого файлу. Зверніть увагу, що вся інформація буде збережена у вигляді файлу HTML. Він відкривається будь-яким веб-браузером. Вказавши шлях і ім'я для файлу, вам потрібно натиснути кнопку «Зберегти».

В результаті запуститься процес сканування системи і збір інформації. В самому кінці утиліта виведе на екран вікно, в якому вам буде запропоновано відразу переглянути всю зібрану інформацію.

Відновлення системи

За допомогою даного набору функцій можна повернути елементи операційної системи в їх первісний вигляд і скинути різні настройки. Найчастіше шкідливе ПО намагається заблокувати доступ до редактора реєстру, Диспетчер завдань і прописати свої значення в системний документ Hosts. Розблокувати подібні елементи можна саме за допомогою опції "Відновлення системи". Для цього достатньо натиснути за назвою самої опції, після чого відзначити галочками ті дії, які необхідно зробити.

Після цього необхідно натиснути кнопку «Виконати зазначені операції» в нижній області вікна.

На екрані з'явиться вікно, в якому слід підтвердити дії.

Через деякий час ви побачите повідомлення про закінчення виконання всіх завдань. Просто закриваємо подібне вікно, натиснувши кнопку «OK».

скрипти

У переліку параметрів є два рядки, що стосуються роботи зі скриптами в AVZ - «Стандартні скрипти» і «Виконати скрипт».

Натиснувши на рядок «Стандартні скрипти», Ви відкриєте вікно з переліком вже готових скриптів. Вам потрібно буде лише відзначити галочкою ті з них, які ви хочете запустити. Після цього натискаємо внизу вікна кнопку «Виконати».

У другому ж випадку ви запустите редактор скриптів. Тут ви зможете написати його самостійно або завантажити такий з комп'ютера. Не забудьте після написання або завантаження натиснути кнопку «Виконати» в цьому ж вікні.

оновлення бази

Даний пункт є важливим з усього списку. Натиснувши на відповідний рядок, ви відкриєте вікно оновлення бази даних AVZ.

Змінювати налаштування в даному вікні не рекомендуємо. Залишаєте все як є і натискаєте кнопку «Пуск».

Через деякий час на екрані з'явиться повідомлення про те, що оновлення бази завершено. Вам залишається лише закрити це вікно.

Перегляд вмісту папок карантину і Infected

Натиснувши на дані рядка в списку опцій, ви зможете переглянути всі потенційно небезпечні файли, які виявила AVZ в процесі сканування вашої системи.

В відкрилися вікнах можна буде остаточно видалити подібні файли або відновити їх, якщо вони насправді не представляють загрози.

Зверніть увагу, для того, щоб підозрілі файли містилися в дані папки, необхідно поставити відповідні галочки в налаштуваннях сканування системи.

Це остання опція з даного списку, яка може знадобиться пересічному користувачеві. Як можна зрозуміти з назви, дані параметри дозволяють вам зберегти на комп'ютер попередню конфігурацію антивіруса (метод пошуку, режим сканування і так далі), а також завантажити її назад.

При збереженні вам потрібно буде лише вказати ім'я файлу, а також папку, в яку необхідно його зберегти. При завантаженні конфігурації досить просто виділити потрібний файл з настройками і натиснути кнопку «Відкрити».

вихід

Здавалося б, це очевидна і всім відома кнопка. Але варто згадати про те, що в деяких ситуаціях - при виявленні особливо небезпечного програмного забезпечення - AVZ блокує всі способи власного закриття, крім даної кнопки. Іншими словами, ви не зможете закрити програму, натисніть сполучення клавіш «Alt + F4» або при натисканні на банальний хрестик в кутку. Це зроблено для того, щоб віруси не змогли перешкодити коректній роботі AVZ. Але натиснувши цю кнопку, ви зможете закрити антивірус при необхідності напевно.

Крім описаних опцій, в переліку є також і інші, але вони, швидше за все, не знадобляться звичайним користувачам. Тому загострювати увагу на них ми не стали. Якщо вам все ж знадобиться допомога з питань застосування не описаних функцій, пишіть про це в коментарях. А ми рухаємося далі.

список сервісів

Для того, щоб побачити повний перелік сервісів, які пропонує AVZ, вам необхідно натиснути на рядок «Сервіс» в самому верху програми.

Як і в попередньому розділі, ми пробіжимося лише за тими з них, які можуть стати в нагоді звичайному користувачеві.

Диспетчер процесів

Натиснувши на найпершу рядок зі списку, ви відкриєте вікно «Диспетчер процесів». У ньому можна побачити список всіх виконуваних файлів, які запущені на комп'ютері або ноутбуці в даний момент часу. У цьому ж вікні можна прочитати опис процесу, дізнатися його виробника і повний шлях до самого виконуваного файлу.

Також ви можете завершити той чи інший процес. Для цього достатньо вибрати необхідний процес зі списку, після чого натиснути на відповідну кнопку в вигляді чорного хрестика з правого боку вікна.

Даний сервіс є відмінною заміною стандартному Диспетчер завдань. Особливу цінність сервіс набуває в ситуаціях, коли сам "Диспетчер завдань" заблокований вірусом.

Диспетчер служб і драйверів

Це другий за рахунком сервіс в загальному списку. Натиснувши на рядок з аналогічною назвою, ви відкриєте вікно управління службами і драйверами. Перемикатися між ними можна за допомогою спеціального перемикача.

У цьому ж вікні до кожного пункту додається опис самої служби, статус (включена або виключена), а також місце розташування виконуваного файлу.

Ви можете вибрати необхідний пункт, після чого вам будуть доступні опції включення, відключення або повного видалення служби / драйвера. Дані кнопки знаходяться у верхній частині робочої області.

Менеджер автозапуску

Даний сервіс дозволить вам повністю налаштувати параметри автозапуску. Причому, на відміну від стандартних менеджерів, даний перелік включає в себе і системні модулі. Натиснувши на рядок з аналогічною назвою, ви побачите наступне.

Для того, щоб відключити вибраний елемент, вам потрібно лише прибрати галочку поруч з його назвою. Крім того, є можливість і зовсім видалити якому потрібно зателефонувати. Для цього просто вибираємо потрібний рядок і тиснемо вгорі вікна на кнопку у вигляді чорного хрестика.

Зверніть увагу, що віддалене значення повернути вже не вийде. Тому будьте вкрай уважними, щоб не стерти життєво важливі системні записи автозавантаження.

Менеджер файлу Hosts

Ми згадували трохи вище про те, що вірус іноді прописує власні значення в системний файл «Hosts». А в деяких випадках шкідливе ПО ще й блокує до нього доступ, щоб ви не змогли виправити внесені зміни. Даний сервіс допоможе вам в подібних ситуаціях.

Клацнувши в списку на рядок, показану на зображенні вище, ви відкриєте вікно менеджера. Дописувати власні значення тут не можна, зате можна видалити вже існуючі. Для цього виділяємо потрібний рядок лівої кнопкою мишки, після чого тиснемо кнопку видалення, яка розташовується у верхній області робочої зони.

Після цього з'явиться маленьке віконце, в якому вам необхідно підтвердити дію. Для цього достатньо натиснути кнопку «Так».

Коли обрана рядок буде видалена, вам потрібно лише закрити дане вікно.

Будьте обережними і не видаляйте ті рядки, призначення яких вам невідомо. У файл «Hosts» можуть прописувати свої значення не тільки віруси, але і інші програми.

Системні утиліти

За допомогою AVZ можна також запустити найбільш затребувані системні утиліти. Побачити їх перелік можна за умови, якщо ви наведете вказівник на рядок з відповідною назвою.

Натиснувши на назву тієї чи іншої утиліти, ви запустите її. Після цього зможете внести зміни в реєстрі (regedit), налаштувати систему (msconfig) або перевірити системні файли (sfc).

Це всі сервіси, про які ми хотіли згадати. Початківцям користувачам навряд чи знадобиться менеджер протоколів, розширень і інші додаткові сервіси. Подібні функції більше підійдуть більш просунутим користувачам.

AVZGuard

Ця функція була розроблена для боротьби з самими хитрими вірусами, які стандартними способами не видалити. Вона просто заносить шкідливі програми в список недовірених ПО, яким забороняється виконувати свої операції. Для включення даної функції вам потрібно натиснути на рядок «AVZGuard» у верхній області AVZ. У випадаючому віконці слід натиснути на пункт «Включити AVZGuard».

Обов'язково закрийте всі сторонні додатки перед включенням даної функції, так як в противному випадку вони також потраплять до списку недовірених ПО. Надалі робота таких додатків може бути порушена.

Всі програми, які будуть позначені як довірені, будуть захищені від видалення або модифікації. А робота недовірених софта буде припинена. Це дозволить вам спокійно видалити небезпечні файли за допомогою стандартного сканування. Після цього вам слід назад відключити AVZGuard. Для цього знову тиснемо на аналогічну рядок у верхній частині вікна програми, після чого тиснемо на кнопку відключення функції.

AVZPM

Зазначена в назві технологія буде моніторити всі запускаються, зупиняються і модифіковані процеси / драйвери. Для її використання необхідно спершу включити відповідний сервіс.

Тиснемо вгорі вікна на рядок AVZPM.

У випадаючому меню натискаємо по рядку «Встановити драйвер розширеного моніторингу процесів».

Протягом декількох секунд необхідні модулі будуть інстальовані. Тепер при виявленні змін будь-яких процесів, ви будете отримувати відповідне повідомлення. Якщо ви більше не потребуєте в подібному моніторингу, вам потрібно буде в попередньому випадаючому віконці просто натиснути на рядок, зазначену на зображенні нижче. Це дозволить вивантажити всі процеси AVZ і видалити встановлені раніше драйвери.

Звертаємо вашу увагу, що кнопки AVZGuard і AVZPM можуть бути сірими і неактивними. Це означає, що у вас встановлена \u200b\u200bопераційна система x64. На ОС з даної розрядністю згадані утиліти на жаль, не працюють.

На цьому дана стаття підійшла до свого логічного завершення. Ми спробували розповісти вам про те, як використовувати найпопулярніші функції в AVZ. Якщо у вас залишилися питання після прочитання даного уроку, можете задавати їх у коментарях до цього запису. Ми із задоволенням приділимо увагу кожному питанню і спробуємо дати максимально розгорнуту відповідь.

Відмінна програма для видалення вірусів і відновлення системи - AVZ (Антивірус Зайцева). Завантажити AVZ ви можете натиснувши по помаранчевій кнопці після генерації посилань.А якщо вірус блокує завантаження, то пробуйте завантажити весь антивірусний набір!Основні можливості AVZ - виявлення і видалення вірусів.

Антивірусна утиліта AVZ призначена для виявлення і видалення:

- SpyWare і AdWare модулів - це основне призначення утиліти

- Dialer (Trojan.Dialer)

- троянських програм

- BackDoor модулів

- Мережевих і поштових черв'яків

- TrojanSpy, TrojanDownloader, TrojanDropper

Утиліта є прямим аналогом програм TrojanHunter і LavaSoft Ad-aware 6. Первинною завданням програми є видалення SpyWare і троянських програм.

Особливостями утиліти AVZ (крім типового сигнатурного сканера) є:

- Мікропрограми евристичної перевірки системи. Мікропрограми проводять пошук відомих SpyWare і вірусів за непрямими ознаками - на підставі аналізу реєстру, файлів на диску і в пам'яті.

- Оновлювана база безпечних файлів. У неї входять цифрові підписи десятків тисяч системних файлів і файлів відомих безпечних процесів. База підключена до всіх систем AVZ і працює за принципом "свій / чужий" - безпечні файли не вносяться в карантин, для них заблоковано видалення і висновок попереджень, база використовується антіруткіта, системою пошуку файлів, різними аналізаторами. Зокрема, вбудований диспетчер процесів виділяє безпечні процеси і сервіси кольором, пошук файлів на диску може виключати з пошуку відомі файли (що дуже корисно при пошуку на диску троянських програм);

- Вбудована система виявлення Rootkit. Пошук RootKit йде без застосування сигнатур на підставі дослідження базових системних бібліотек на предмет перехоплення їх функцій. AVZ може не тільки виявляти RootKit, а й виробляти коректну блокування роботи UserMode RootKit для свого процесу і KernelMode RootKit на рівні системи. Протидія RootKit поширюється на всі сервісні функції AVZ, в результаті сканер AVZ може виявляти масковані процеси, система пошуку в реєстрі "бачить" масковані ключі і т.п. Антируткіт забезпечений аналізатором, який проводить виявлення процесів і сервісів, маскованих RootKit. Однією з головних на мій погляд особливостей системи протидії RootKit є її працездатність в Win9X (распространеннное думку про відсутність RootKit, що працюють на платформі Win9X глибоко помилково - відомі сотні троянських програм, перехоплюючих API функції для маскування своєї присутності, для спотворення роботи API функцій або стеження за їх використанням). Іншою особливістю є універсальна система виявлення і блокування KernelMode RootKit, працездатна під Windows NT, Windows 2000 pro / server, XP, XP SP1, XP SP2, Windows 2003 Server, Windows 2003 Server SP1

- Детектор клавіатурних шпигунів (Keylogger) і троянських DLL. Пошук Keylogger і троянських DLL ведеться на підставі аналізу системи без застосування бази сигнатур, що дозволяє досить впевнено детектувати заздалегідь невідомі троянські DLL і Keylogger;

- Нейроаналізатор. Поминаючи сигнатурного аналізатора AVZ містить нейроемулятор, який дозволяє проводити дослідження підозрілих файлів за допомогою нейромережі. В даний час нейромережа застосовується в детекторі кілоггерів.

- Вбудований аналізатор Winsock SPI / LSP налаштувань. Дозволяє проаналізувати настройки, діагностувати можливі помилки в налаштуванні і зробити автоматичне лікування. Можливість автоматичної діагностики і лікування корисна для початківців користувачів (в утиліти типу LSPFix автоматичне лікування відсутнє). Для дослідження SPI / LSP вручну в програмі є спеціальний менеджер налаштувань LSP / SPI. На роботу аналізатора Winsock SPI / LSP поширюється дія антіруткіта;

- Вбудований диспетчер процесів, сервісів і драйверів. Призначений для вивчення запущених процесів і завантажених бібліотек, запущених сервісів і драйверів. На роботу диспетчера процесів поширюється дія антіруткіта (як наслідок - він "бачить" масковані руткітом процеси). Диспетчер процесів пов'язаний з базою безпечних файлів AVZ, розпізнані безпечні і системні файли виділяються кольором;

- Вбудована утиліта для пошуку файлів на диску. Дозволяє шукати файл за різними критеріями, можливості системи пошуку перевершують можливості системного пошуку. На роботу системи пошуку поширюється дія антіруткіта (як наслідок - пошук "бачить" масковані руткітом файли і може видалити їх), фільтр дозволяє виключати з результатів пошуку файли, розпізнані AVZ як безпечні. Результати пошуку доступні у вигляді текстового протоколу і у вигляді таблиці, в якій можна помітити групу файлів для подальшого видалення або приміщення в карантин

- Вбудована утиліта для пошуку даних в реєстрі. Дозволяє шукати ключі і параметри по заданому зразку, результати пошуку доступні у вигляді текстового протоколу і у вигляді таблиці, в якій можна відзначити кілька ключів для їх експорту або видалення. На роботу системи пошуку поширюється дія антіруткіта (як наслідок - пошук "бачить" масковані руткітом ключі реєстру і може видалити їх)

- Вбудований аналізатор відкритих портів TCP / UDP. На нього поширюється дія антіруткіта, в Windows XP для кожного порту відображається використовує порт процес. Аналізатор спирається на оновлювану базу портів відомих троянських / Backdoor програм і відомих системних сервісів. Пошук портів троянських програм включений в основний алгоритм перевірки системи - при виявленні підозрілих портів в протокол виводяться попередження із зазначенням, яким троянських програм властиве використання даного порту

- Вбудований аналізатор загальних ресурсів, мережевих сеансів і відкритих по мережі файлів. Працює в Win9X і в Nt / W2K / XP.

- Вбудований аналізатор Downloaded Program Files (DPF) - відображає елементи DPF, підключений до всіх ссітемам AVZ.

- Мікропрограми відновлення системи. Мікропрограми проводять відновлення налаштувань Internet Explorer, параметрів запуску програм і інші системні параметри, що ушкоджуються шкідливими програмами. Відновлення запускається вручну, відновлювані параметри указуються користувачем.

- Евристичне видалення файлів. Суть його полягає в тому, що якщо в ході лікування віддалялися шкідливі файли і включена ця опція, то проводиться автоматичне дослідження системи, що охоплює класи, BHO, розширення IE і Explorer, всі доступні AVZ види автозапуску, Winlogon, SPI / LSP і т.п . Всі знайдені посилання на віддалений файл автоматично очищаються від занесенням в протокол інформації про те, що конкретно і де було вичищено. Для цієї чистки активно застосовується движок мікропрограм лікування системи;

- Перевірка архівів. Починаючи з версії 3.60 AVZ підтримує перевірку архівів і складових файлів. На даний момент перевіряються архіви формату ZIP, RAR, CAB, GZIP, TAR; листи електронної пошти і MHT файли; CHM архіви

- Перевірка і лікування потоків NTFS. Перевірка NTFS потоків включена в AVZ починаючи з версії 3.75

- Скрипти управління. Дозволяють адміністратору написати скрипт, який виконує на ПК користувача набір заданих операцій. Скрипти дозволяють застосовувати AVZ в корпоративній мережі, включаючи його запуск в ході завантаження системи.

- Аналізатор процесів. Аналізатор використовує нейромережі і мікропрограми аналізу, він включається при включенні розширеного аналізу на максимальному рівні евристики і призначений для пошуку підозрілих процесів в пам'яті.

- Система AVZGuard. Призначена для боротьби з трудноудалимой шкідливими програмами, може крім AVZ захищати зазначені користувачем додатки, наприклад, інші антишпигунські і антивірусні програми.

- Система прямого доступу до диска для роботи із заблокованими файлами. Працює на FAT16 / FAT32 / NTFS, підтримується на всіх операційних системах лінійки NT, дозволяє сканеру аналізувати заблоковані файли і поміщати їх в карантин.

- Драйвер моніторингу процесів і драйверів AVZPM. Призначений для відстеження запуску та зупинки процесів і завантаження / розвантаження драйверів для пошуку маскуються драйверів і виявлення викривлень в описують процеси і драйвери структурах, створюваних DKOM руткитами.

- Драйвер Boot Cleaner. Призначений для виконання чищення системи (видалення файлів, драйверів і служб, ключів реєстру) з KernelMode. Операція чищення може виконуватися як в процесі перезавантаження комп'ютера, так і в ході лікування.

Відновлення системних параметрів.

- Відновлення параметрів запуска.exe .com .pif

- Скидання налаштувань IE

- Відновлення налаштувань робочого столу

- Видалення всіх обмежень користувача

- Видалення повідомлення в Winlogon

- Відновлення налаштувань провідника

- Видалення отладчиков системних процесів

- Відновлення налаштувань завантаження Безпечного режиму

- Розблокування диспетчера завдань

- Очищення файлу хост

- Виправлення налаштувань SPI / LSP

- Скидання налаштувань SPI / LSP і TCP / IP

- Розблокування редактора реєстру

- Очищення ключів MountPoints

- Заміна DNS серверів

- Видалення налаштування proxy для сервера IE / EDGE

- Видалення обмежень Google

Інструменти програми:

- Диспетчер процесів

- Диспетчер служб і драйверів

- Модулі простору ядра

- Менеджер внутрішніх DLL

- Пошук в реєстрі

- Пошук файлів

- Пошук по Coocie

- Менеджер автозавантаження

- Менеджер розширень браузерів

- Менеджер апgлетов панелі управління (cpl)

- Менеджер розширень провідника

- Менеджер розширень друку

- Менеджер планувальника завдань

- Менеджер протоколів і обробників

- Менеджер DPF

- Менеджер Active Setup

- Менеджер Winsock SPI

- Менеджер файлу Hosts

- Менеджер портів TCP / UDP

- Менеджер загальних мережевих ресурсів і мережевих підключень

- Набір системних утиліт

- Перевірка файлу по базі безпечних файлів

- Перевірка файлу за каталогом безпеки Microsoft

- Обчислення MD5 сум файлів

Вот такой вот немаленький набір для порятунку вашого комп'ютера від різного зарази!

16.08.2019

присвячений AVZ, Хочу поділиться з Вами ще поруч знань за можливостями цієї чудової утиліти.

Сьогодні мова піде про засоби відновлення системи, які часто можуть врятувати Вам комп'ютера життя після зараження вірусами та іншими жахами життя, а так само вирішити ряд системних проблем, що виникають в результаті тих чи інших помилок.

Корисно буде всякому.

Вступна

Перед тим як приступити, традиційно, хочу запропонувати Вам два формати матеріалу, а саме: формат відео або текстовий. Відео ось:

Ну, а текстовий нижче. Дивіться самі який варіант Вам ближче.

Загальний опис функціоналу програми

Що це ж це за кошти відновлення? Це набір мікропрограм і скриптів, які допомагають повернути в робочий стан ті чи інші функції системи. Які Наприклад? Ну, скажімо, повернути або редактор реєстру, очистити файл hosts або скинути настройки IE. Загалом даю цілком і з описом (щоб не винаходити велосипед):

- 1. Відновлення параметрів запуска.exe, .com, .pif файлів

Показання до застосування: після видалення вірусу перестають запускатися програми. - 2. Скидання налаштувань префіксів протоколів Internet Explorer на стандартні

Показання до застосування: при введенні адреси типу www.yandex.ru йде його підміна на щось виду www.seque.com/abcd.php?url\u003dwww.yandex.ru - 3. Відновлення стартової сторінки Internet Explorer

Показання до застосування: підміна стартової сторінки - 4. Повернення до початкових установок пошуку Internet Explorer на стандартні

Показання до застосування: При натисканні кнопки "Пошук" в IE йде звернення до якогось сторонньому сайту - 5. Відновлення налаштувань робочого столу

Дана мікропрограма відновлює налаштування робочого столу. Відновлення має на увазі видалення всіх активних елементів ActiveDesctop, шпалер, зняття блокувань на меню, яке відповідає за налаштування робочого столу.

Показання до застосування: Зникли закладки настройки робочого столу в вікні "Властивості: екран", на робочому столі відображаються сторонні написи або малюнки - 6. Видалення всіх Policies (обмежень) поточного користувача.

Показання до застосування: Заблоковано функції провідника або інші функції системи. - 7. Видалення повідомлення, що виводиться в ході WinLogon

Windows NT і наступні системи в лінійці NT (2000, XP) дозволяють встановити повідомлення, що відображається в ході автозавантаження. Цим користується ряд шкідливих програм, причому знищення шкідливої \u200b\u200bпрограми не призводить до знищення цього повідомлення.

Показання до застосування: В ході завантаження системи вводиться стороннє повідомлення. - 8. Відновлення налаштувань провідника

Показання до застосування: Змінено налаштування провідника - 9. Видалення отладчиков системних процесів

Показання до застосування: AVZ виявляє непізнані отладчики системних процесів, виникають проблеми з запуском системних компонент, зокрема після перезавантаження зникає робочий стіл. - 10. Відновлення налаштувань завантаження в SafeMode

Деякі шкідливі програми, зокрема черв'як Bagle, пошкоджують налаштування завантаження системи в захищеному режимі. Дана мікропрограма відновлює налаштування завантаження в захищеному режимі.

Показання до застосування: Комп'ютер не завантажується в захищеному режимі (SafeMode). Застосовувати дану мікропрограму слід тільки в разі проблем із завантаженням в захищеному режимі. - 11. Розблокування диспетчера завдань

Показання до застосування: Блокування диспетчера задач, при спробі виклику диспетчера задач виводиться повідомлення "Диспетчер завдань заблокований адміністратором". - 12. Очищення списку ігнорування утиліти HijackThis

Утиліта HijackThis зберігає в реєстрі ряд своїх налаштувань, зокрема - список винятків. Тому для маскування від HijackThis шкідливу програму досить зареєструвати свої виконувані файли в списку виключень. На даний момент відомий ряд шкідливих програм, що використовують дану уразливість. Мікропрограма AVZ виконує очистку списку винятків утиліти HijackThis

Показання до застосування: Підозри на те, що утиліта HijackThis відображає не всю інформацію про систему. - 13. Очищення файлу Hosts

Очищення файлу Hosts зводиться до пошуку файлу Hosts, видалення з нього всіх значущих рядків і додаванню стандартної рядка "127.0.0.1 localhost".

Показання до застосування: Підозри на те, файл Hosts змінений шкідливою програмою. Типові симптоми - блокування оновлення антивірусних програм. Проконтролювати вміст файлу Hosts можна за допомогою менеджера Hosts файлу, вбудованого в AVZ.

Виконує аналіз налаштувань SPI і в разі виявлення помилок виробляє автоматичне виправлення знайдених помилок. Дану мікропрограму можна запускати повторно необмежену кількість разів. Після виконання даної прошивки рекомендується перезавантажити комп'ютер. Зверніть увагу! Дану мікропрограму не можна запускати з термінальною сесії

Показання до застосування: Після видалення шкідливої \u200b\u200bпрограми пропав доступ в Інтернет.

Дана мікропрограма працює тільки в XP, Windows 2003 і Vista. Її принцип роботи заснований на скиданні і пересоздании налаштувань SPI / LSP і TCP / IP за допомогою штатної утиліти netsh, що входить до складу Windows. Детально про скидання налаштувань можна прочитати в базі знань Microsoft - Зверніть увагу! Застосовувати скидання налаштувань потрібно тільки в разі потреби при наявність непереборних проблем з доступом в Інтернет після видалення шкідливих програм!

Показання до застосування: Після видалення шкідливої \u200b\u200bпрограми пропав доступ в Інтернет і виконання прошивки "14. Автоматичне виправлення налаштувань SPl / LSP" не були успішними ".

Показання до застосування: В ході завантаження системи не запускається провідник, але запуск explorer.exe вручну можливий.

Показання до застосування: Неможливо запустити редактор реєстру, при спробі виводиться повідомлення про те, що його запуск заблокований адміністратором.

Показання до застосування: Важкі ушкодження налаштувань SPI, непереборні скриптами 14 і 15. Застосовувати тільки в разі потреби!

Виконує очищення бази MountPoints і MountPoints2 в реєстрі.

Показання до застосування: Дана операція нерідко допомагає в разі, коли після зараження Flash-вірусом в провіднику не відчиняються диски- На замітку:

На замітку:

Для усунення слідів більшості Hijacker необхідно виконати три прошивки - "Повернення до початкових установок пошуку Internet Explorer на стандартні", "Відновлення стартової сторінки Internet Explorer", "Повернення до початкових установок префіксів протоколів Internet Explorer на стандартні"

На замітку:

Будь-яку з мікропрограм можна виконувати кілька разів поспіль без шкоди для системи. Винятки - "5. Відновлення налаштувань робочого столу" (робота цієї прошивки скине всі налаштування робочого столу і доведеться заново вибирати розмальовку робочого столу і шпалери) та "10. Відновлення налаштувань завантаження в SafeMode" (дана мікропрограма перестворює ключі реєстру, що відповідають за завантаження в безпечному режимі).

Корисно, чи не так?

Тепер про те як користуватися.

Завантаження запуск, використання

Власне все просто.

- качаємо звідси (Або звідки-небудь ще) антивірусну утиліту AVZ.

- Розпаковуємо архів з нею куди-небудь куди Вам зручно

- Прямуємо в папку куди ми розпакували програму і запускаємо там avz.exe.

- У вікні програми вибираємо "Файл" - "Відновлення системи".

- Відзначаємо галочками потрібні пункти і тиснемо в кнопочку " Виконати зазначені операції".

- Чекаємо і насолоджуємося результатом.

Ось такі-то справи.

Післямова

Треба сказати, що працює воно на ура і позбавляє від ряду зайвих рухів тіла. Так би мовити, все під рукою, швидко, просто і ефективно.

Дякуємо за увагу;)

Дякую за допомогу в підготовці матеріалу майстрів комп'ютерного сервісного центру Запускай.РФ. У цих хлопців ви можете замовити ремонт ноутбуків і нетбуків в Москві.

Шкідливі програми, впроваджуються в операційну систему персонального комп'ютера, завдають значної шкоди всьому об'єму даних. На даний момент часу програми-шкідники створюються з різними цілями, тому їх дії спрямовані на коригування різних структур операційної системи персонального комп'ютера.

Поширеним і наслідками, очевидними користувачеві, є неполадки в роботі з мережею Інтернет, порушення в роботі приладів, підключених до ПК.

Навіть якщо шкідник був виявлений і знищений - це не виключає втрати інформації та інших проблем, які виникають в подальшій роботі. Перераховувати варіанти можна нескінченно, найчастіше користувач виявляє повну або часткову блокування доступу до Всесвітньої мережі, відмова в роботі зовнішніх пристроїв (мишка, флеш-карта), порожній робочий стіл і інше.

Перераховані наслідки спостерігаються через зміни, які внесла програма - шкідник в системні файли персонального комп'ютера. Такі зміни не ліквідуються з усуненням вірусу, їх потрібно коригувати самостійно, або вдатися до допомоги фахівців. По суті, робота такого роду не вимагає спеціальної підготовки, і виконати її може будь-який просунутий користувач, вивчивши відповідні інструкції.

У практиці роботи з організації відновлення операційної системи розрізняють кілька підходів, що залежать від причин, які привели до збою. Розглянемо кожен з варіантів докладно. Простий спосіб доступний кожному користувачеві - це відкат ОС на точку відновлення, коли робота персонального комп'ютера відповідала вимогам користувача. Але дуже часто це рішення є незадовільний ьним, або ж його неможливо здійснити з об'єктивних причин.

Як відновити ОС, якщо вхід в систему ПК неможливий?

Запуск відновлення системи відбувається наступним чином. Меню Пуск \\ Панель керування \\ Відновлення системи. За даною адресою вибираємо потрібну нам точку відновлення і запусків процес. Через деякий час робота буде завершена і комп'ютер готовий до нормального функціонування. Прийом цілком можна застосувати для усунення деяких видів вірусів, оскільки зміни відбуваються і на рівні реєстру. Такий варіант відновлення операційної системи вважається найпростішим і входить в набір стандартних інструментів Windows. Покрокова інструкція та довідка з докладними коментарями процесу допоможе освоїти прийом відновлення працездатності і комп'ютера навіть якщо користувач не зовсім впевнено почуває себе в якості адміністратора ПК.

Іншим поширеним варіантом відновлення ОС - запуск процедури з зовнішнього носія. Даний варіант ускладнюється деякими моментами, так, наприклад, необхідно мати образ системи на флеш-карті або диску і подбати про наявність такої копії заздалегідь. Крім того часто необхідно мати певні навички в роботі з системою BIOS. Образ операційної системи на зовнішньому носії - оптимальний варіант у разі, якщо відновлення неможливе, так як вірус заблокував вхід в систему комп'ютера. Є інші варіанти.

Скористатися стандартними інструментами Windows для відновлення ОС неможливо, якщо наприклад вхід неможливий, або існують інші причини перешкоджають виконанню операції в стандартному режимі. Ситуація можна вирішити за допомогою інструменту ERD Commander (ERDC).

Яким чином програма функціонує, розберемо ситуацію послідовно. Перший крок - завантаження програми. Другий крок - це запуск інструменту Syst em Restore Wizard, саме з його допомогою виробляється відкат ОС в задану позицію відновлення.

Як правило, кожен інструмент має в запасі кілька контрольних точок, і в вісімдесяти відсотках випадків працездатність ь персонального комп'ютера буде повністю реанімована.

Застосування інструментів утиліти AVZ

Розглянутий далі інструмент в роботі не вимагає якихось особливих умінь і навичок користувача. Програмний продукт розроблений Олегом Зайцевим і призначений для пошуку і знищення всіх видів вірусів і шкідливих програм. Але крім основної функції, утиліта відновлює більшість системних налаштувань, які піддалися атаці або зміни зі стороною вірусів-шкідників їй.

Які проблеми може вирішити яка надається програма? Головне - відновлення системних файлів і налаштувань, піддалися атаці вірусів. Утиліта справляється з пошкодженими драйверами програм, які відмовляються запускатися після відновлення. Коли виникають проблеми роботи в браузерах або ж в разі блокування доступу в мережу Інтернет і багато інших неприємностей.

Активуємо операцію відновлення за адресою Файл \\ Відновлення системи і вибираємо операцію, яка необхідна. На малюнку представлений інтерфейс мікропрограм, якими оперує утиліта, дамо характеристику кожної з них.

Як можна побачити, набір операцій представлений 21 пунктом, і найменування кожного з них пояснює його призначення. Відзначимо, що можливості програми досить різноманітні і її можна вважати універсальним інструментів в реанімації не тільки самої системи, але і ліквідації наслідків роботи вірусів з системними даними.

Перший параметр використовують, якщо наслідками атаки вірусів і процедури відновлення ОС відмовляються працювати необхідні користувачу програми. Як правило, таке трапляється, якщо шкідник проник в файли і драйвера програм і вніс будь-які зміни в записану там інформацію.

Другий параметр необхідний, коли віруси здійснили підміну доменів при введенні їх в пошукову систему браузера. Така підміна - перший рівень коригування взаємодії системних файлів операційної системи і мережі Інтернет. Така функція програми, як правило, без сліду усуває внесені зміни, не намагаючись їх виявити, а просто піддаючи повного форматування всього обсягу даних префіксів і протоколів, замінюючи їх на стандартні настройки.

Третій параметр відновлює налаштування стартової сторінки Інтернет-браузера. Як і в попередньому випадку, за замовчуванням програма коригує проблеми браузера Internet Explorer.

Четвертий параметр корегує роботу пошукової системи і встановлює стандартний режим роботи. Знову ж процедура стосується браузера встановленого Windows за замовчуванням.

При проблемі пов'язаної з функціонуванням робочого столу (поява на ньому банерів, малюнків, сторонніх записів) активують п'ятий пункт програми. Такі наслідки дії шкідливих програм були дуже популярними ще пару років назад і доставляли чимало проблем користувачам, але і зараз не виключено проникнення в операційну систему ПК таких капосників.

Шостий пункт необхідний в разі, якщо програма-шкодить ялина обмежила дії користувача при виконанні ряду команд. Ці обмеження можуть носити різний характер, а оскільки настройки доступу зберігаються в реєстрі, то шкідливі програми найчастіше використовують цю інформацію для коригування роботи користувача зі своїм ПК.

Якщо при завантаженні ОС з'являється стороннє повідомлення, це означає, що програма-шкодить ялина змогла потрапити в параметри запуску Windows NT. Відновлення ОС, що знищило вірус, не прибирає це повідомлення. Для того що б прибрати його необхідно активувати сьомий параметр меню утиліти AVZ.

Восьмий параметр меню, відповідно до назви, відновлює налаштування провідника.

Іноді проблема проявляється у вигляді перебоїв в роботі системних компонентів, так наприклад, під час запуску ОС персонального комп'ютера зникає робочий стіл. Утиліта AVZ проводить діагностику цих структур і вносить необхідні корективи за допомогою пункту дев'ять меню інструментів.

Неполадки завантаження ОС в безпечному режимі усуваються пунктом десять. Виявити необхідність в активації даного пункту мультіпрограмми розглянутої тут утиліти просто. Вони проявляються при будь-яких спробах провести роботу в режимі безпеки.

Якщо відбувається блокування диспетчера задач, то необхідно активувати пункт меню одинадцять. Віруси від імені адміністратора вносять зміни в активацію даного розділу операційної системи, і замість робочого вікна з'являється повідомлення про те, що робота з диспетчером задач заблокована.

Утиліта HijackThis в якості однієї з основних своїх функцій використовує зберігання в реєстрі списку винятків. Для вірусу досить проникнути в базу утиліти і зареєструвати файли в списку реєстру. Після цього він може самостійно восстанавліватьс я необмежену кількість разів. Чистка реєстру утиліти відбувається за рахунок активації дванадцятого пункту меню налаштувань AVZ.

Наступний, тринадцятий пункт, дозволяє очистити файлу Hosts, це файл змінений вірусом може викликати складності при роботі з мережею, блокувати деякі ресурси, заважати оновленню баз даних антивірусних програм. Робота з даними файлом більш детально буде розібрана нижче. На жаль, редагувати цей файл прагнуть практично всі вірусні програми, що пов'язано, по-перше, з простотою внесення таких змін, а наслідки можуть бути більш ніж значними і вже після видалення вірусів інформація, занесена в файл, може бути прямими воротами для проникнення в ОС нових шкідників і шпигунів.

Якщо блокований доступ в мережу Інтернет, то це, як правило, означає наявність помилок в налаштуваннях SPI. Їх виправлення відбудеться, якщо активувати пункт меню чотирнадцять. Важливо, що цим пунктом налаштувань можна користуватися з термінальною сесії.

Аналогічні функції закладені в п'ятнадцятому пункті меню, але його активація можлива тільки з роботою в таких ОС як XP, Windows 2003, Vista. Використовувати дану мультіпрограмму можна, якщо спроби виправити ситуацію з входом в мережу за допомогою попередньої настройки не принесли бажаного результату.

Можливості шістнадцятого пункту меню спрямовані на відновлення системних ключів реєстру, які відповідають за запуск Інтернет-браузера.

Наступний крок в роботі з відновлення параметрів ОС після атаки вірусів - це розблокування редактора реєстру. Як правило зовнішній прояв - неможливо завантажити програму роботи з Мережею.

Наступні чотири пункти рекомендується застосовувати тільки якщо пошкодження операційної системи настільки катастрофічні, що за великим рахунком немає ніякої різниці в тому, чи будуть вони усунені за допомогою таких методів або в результаті буде потрібно переустанавліват ь систему цілком.

Так, вісімнадцятий пункт відтворює початкові налаштування SPI. Дев'ятнадцяте пункт очищає реєстр Mount Points / 2.

Двадцяте пункт видаляє всі статичні маршрути. Нарешті, останній, двадцять перше пункт стирає всі підключення DNS.

Як можна бачити, що подаються можливості утиліти охоплюють практично всі сфери, в які може проникнути програма-шкодить ялина і залишити свій активний слід, виявити який не так просто.

Оскільки антивірусні програми не гарантують стовідсоткового захисту операційної системи вашого ПК, рекомендуємо мати таку програму в арсеналі інструментів боротьби з комп'ютерними вірусами всіх видів і форм.

В результаті лікування ОС персонального комп'ютера не працюють підключені до нього пристрої.

Один з популярних способів маскування шпигунських програм - це встановлення свого вірусного драйвера в додаток до реального програмного забезпечення. У даній ситуації реальним драйвером найчастіше є файл мишки або клавіатури. Відповідно, після того як вірус знищений, його слід залишається в реєстрі, з цієї причини пристрій до якого шкідник зміг приєднатися перестає працювати.

Схожа ситуація спостерігається і при некоректній роботі в процесі видалення антивіруса Касперського. Це так само пов'язано зі специфікою установки програми, коли її інсталяція на ПК використовує допоміжний драйвер klmouflt. У ситуації з Касперського, цей драйвер треба знайти і повністю видалити з системи персонального комп'ютера у відповідності з усіма правилами.

Якщо клавіатура і миша відмовляються функціонувати в потрібному режимі, в першу чергу потрібно відновити ключі реєстру.

клавіатура :

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ Curren tControlSet \\ Cont rol \\ Class \\ (4D36E 96B-E325-11CE-BF C1-08002BE10318)

UpperFilters \u003d kbd classмиша :

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ Curren tControlSet \\ Cont rol \\ Class \\ (4D36E 96F-E325-11CE-BF C1-08002BE10318)

UpperFilters \u003d mou class

Проблема недоступних сайтів

Наслідками атаки шкідливих програм може стати недоступність деяких ресурсів в мережі Інтернет. І ці наслідки результат змін, які встигли внести в систему віруси. Проблема виявляється відразу або через деякий час, проте якщо в результаті дій програм шкідників вона проявилася через деякий час, усунути її не складе труднощів.

Існує два варіанти блокування і найпоширеніший - це коригування файлу hosts. Другий варіант створення помилкових статичних маршрутів. Навіть якщо вірус знищений, внесені ним зміни в ці інструменти не устранятся.

Розглянутий документ розташований в системній папці на диску С. Його адреса та місце розташування можна знайти тут: З: \\ Windows \\ System 32 \\ drivers \\ etc \\ hosts. Для швидкого пошуку як правило використовують рядок команд з меню «Пуск».

Якщо за допомогою зазначеного порядку дій файл знайти неможливо, це може означати що:

Вірусна програма змінила його місце знаходження в реєстрі;

Документ файлу має параметр «прихований».

В останньому випадку змінюємо характеристики пошуку. За адресою: Параметри папок / Вид знаходимо рядок «Показувати приховані файли» і встановлюємо навпроти мітку, розширюючи діапазон пошуку.

Файл hosts містить інформацію перетворення літерного найменування домену сайту в його IP адреса, тому програми-шкодить їли прописують в ньому коригування, здатні перенаправляти користувача на інші ресурси. Якщо це сталося, то при введенні адреси потрібного сайту, відкривається зовсім інший. Для того щоб ці зміни повернути в початковий стан і виправити, потрібно знайти даний файл і проаналізувати його вміст. Навіть недосвідченому користувачу буде видно, що саме підправити вірус, але якщо це викликає певні складнощі, можна відновити стандартні настройки, тим самим усунувши всі зміни внесений в файл.

Що стосується виправлення маршрутів, тут принцип дій той же. Однак, в процесі взаємодії операційної системи ПК і мережі Інтернет пріоритет завжди залишається за файлом hosts, тому його відновлення досить для того щоб робота здійснювалася в стандартному режимі.

Складність виникає якщо потрібний файл неможливо знайти, так як вірус змінює місце його знаходження в системних папках. Тоді треба виправляти ключ реєстру.

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ Curren tControlSet \\ serv ices \\ Tcpip \\ Param eters \\ DataBasePa th

Віруси, що входять до групи Win32 / Vundo в хитромудрості, що стосується перетворень файлів hosts, перевершують більшість своїх шкідливих побратимів. Він змінюють саму назву файлу, стираючи латинську букву про і замінюючи знак на кириличну букву. Такий файл вже не займається перетворенням доменних найменуванням сайтів в IP адреси, і навіть якщо користувач буде відновлювати цей файл результат роботи залишиться колишнім. Як знайти справжній файл? Якщо виникають сумніви в тому, що потрібний нам об'єкт реальний, виконуємо наступну процедуру. Перший крок - активація режиму відображення прихованих файлів. Досліджуємо каталог, виглядає він, так як представлено на малюнку.

Тут представлені два однакових файлу, але так як ОС не дозволяє використовувати ідентичні найменування, очевидно, що ми маємо справу з помилковим документом. Визначити який з них правильний, а який ні, просто. Вірус створює об'ємний файл і численними коректувань, тому результат його шкідництва на малюнку представлений прихованим файлом об'ємом 173 КБ.

Якщо відкрити файл-документ, інформація в ньому буде містити такі рядки:

31.214.145.172 vk.com - рядок яка може замінити IP адреса сайту

127.0.0.1 avast.com - рядок файлу прописана вірусом з метою заборони доступу до сайту антивірусної програми

Вище ми вже відзначали, що заблокувати окремі ресурси можна і за допомогою створення невірних маршрутів в таблиці маршрутизації. Яким чином можна вирішити ситуацію, розглянемо последовательнос ть дій.

Якщо файл hosts не має шкідливих коригувань, а робота з ресурсом неможлива, проблема криється в таблиці маршрутів. Кілька слів про суть взаємодії даних інструментів. Якщо у файлі hosts прописаний вірний адаптивний адресу домену, то відбувається перенаправлення за даною адресою на існуючий ресурс. Як правило, IP адреса не належить діапазону адрес локальної підмережі, тому переадресація відбувається за допомогою шлюзу маршрутизатора, який визначається настройками Інтернет - з'єднання.

Якщо скоригувати записи маршруту для конкретної адреси IP, то автоматичне підключення буде відбуватися на підставі цього запису. За умови, що такого маршруту немає, або ж шлюз не працює, з'єднання не відбудеться, і ресурс залишиться недоступним. Таким чином, вірус може видалити запис в таблиці маршрутів і заблокувати абсолютно будь-який сайт.

Маршрути, створювані для конкретних сайтів, залишаються в базі даних реєстру HKLM. Оновлення маршруту відбуватися при активації програмної команди route add або ручного коректування даних. Коли статично маршрути відсутні, то розділ таблиці порожній. Переглянути список даних маршрутизації можна, застосувавши команду route print. Вигладить це наступним чином:

Активні маршрути:

Представлена \u200b\u200bвище таблиця стандартна для ПК з єдиною мережевою картою, і параметрами налаштування мережевого підключення:

IP-адреса 192.168.0.0

маска 255.255.255.0

шлюз 192.168.0.1

Запис, представлена \u200b\u200bвище, включає IP адреса мережі з кодуванням 192.168.0.0 і маску підмережі з кодуванням 255.255.255.0. Якщо розшифрувати ці дані, то інформація така. Маска включає весь обсяг вузлів з рівнозначною старшою частиною адреси. Згідно метричній системі перші три байта маски підмережі рівні 1 у всіх операційних системах ПК (виняток становлять десятеричная, де значення дорівнює 255 і шістнадцятковій я, де значення дорівнює 0 * FF). Молодша частина адреси прийнятих вузлів становить значення в діапазоні 1-254.

Відповідно до інформації поданої вище, молодша адреса має кодування - 192.168.0.0, цей код є адресою мережі. Старший адресу з кодуванням 192.168.0.255 характеризується як широкомовні й адреса. І якщо перший код виключає його використання для обміну даними, то другий код якраз і призначений для виконання цих функцій. Свої вузли обмінюються пакетами даних за допомогою маршрутів.

Уявімо таку конфігурацію:

IP адреса - 192.168.0.0

Маска мережі - 255.255.255.0

Шлюз - 192.168.0.3

Інтерфейс - 192.168.0.3

Метрика - 1

Інформація логічно розшифровується так: в діапазоні адрес від 192.168.0.0 - 192.168.0.255 для обміну інформацією в якості шлюзу і інтерфейсу застосовуємо код мережевої карти (192.168.0.3). Все це означає, що інформація переходить самому адресату безпосередньо.

Коли умова кінцевого адреси не відповідає заданому діапазону 192.168.0.0-192. 168.0.255, передати інформацію безпосередньо не вийде. Протокол сервера відправляє дані маршрутизатора, який передає її в іншу мережу. Якщо статичні маршрути не прописані, адреса маршрутизатора за замовчуванням залишається таким же, як адреса шлюзу. Інформація відправляється на цю адресу, потім в мережу, і за маршрутами, прописаним в таблиці, до тих пір поки адресат не отримає пакет. У загальних рисах процес передачі даних виглядає саме так. Уявімо ілюстрацію записів стандартної таблиці маршрутизатора. У прикладі є лише кілька записів, проте їх кількість може досягати десятків і сотень рядків.

Відштовхуючись від даних прикладу, опишемо процес переадресації до адрес Інтернет-ресурсо в. Під час контакту з адресами Інтернет-ресурсо в, розташованих в зазначеному діапазоні від 74.55.40.0 до 74.55.40.255 код маршрутизатора дорівнює номеру мережі 192.168.0.0, а відповідно не може застосовуватися в процесі обміну інформаційними даними. IP -Протокол діагностує адреса (74.55.40.226), який не включений в пакет адрес індивідуальної локальної мережі і звертається до прописаним статичним маршрутам.

Відштовхуючись від даних прикладу, опишемо процес переадресації до адрес Інтернет-ресурсо в. Під час контакту з адресами Інтернет-ресурсо в, розташованих в зазначеному діапазоні від 74.55.40.0 до 74.55.40.255 код маршрутизатора дорівнює номеру мережі 192.168.0.0, а відповідно не може застосовуватися в процесі обміну інформаційними даними. IP -Протокол діагностує адреса (74.55.40.226), який не включений в пакет адрес індивідуальної локальної мережі і звертається до прописаним статичним маршрутам.

Ситуація коли цей маршрут не прописаний, пакет інформації відправляється по идентификационно ою адресою шлюзу, встановленому в прикладі за замовчуванням.

Так як маршрут, представлений в прикладі, характеризується високим пріоритетом, тому йому необхідний певний шлюз, а не стандарт, відповідний для всіх. Так як шлюзу задовольняє запиту в таблиці немає, сервер з мережевою адресою 74.55.40.226 залишиться поза зоною доступу. А при прописаних в прикладі умовах з кодом маски підмережі будуть заблоковані всі адреси діапазону 74.55.40.0 - 74.55.40.255. Саме цей діапазон включає мережевий шлях до сайту антивірусного програмного забезпечення встановленого на персональний комп'ютер, який не отримає необхідних оновлень вірусних баз і не буде належним чином функціонувати.

Чим більше таких даних в таблиці маршрутів, тим більша кількість ресурсів блокується. У практиці фахівців, вірусні програми створювали до чотирьохсот рядків такого виду, тим самим блокуючи роботу близько тисячі ресурсів мережі. Причому господарям вірусів не особливо цікаво, що прагнучи забанити якийсь окремий ресурс, вони виключають з можливого доступу десятки інших сайтів. У цьому криється основна помилка нечистоплотних програмістів, оскільки кількість недоступних ресурсів виявляє саму ймовірність блокування передачі даних. Так, наприклад, якщо в коло виключення увійшли самі популярний соціальні мережі, і користувач не може увійти на сайт ВКонтакте або Однокласники, то виникає підозра щодо належного функціонування ПК з мережею.

Виправити ситуацію не складно, для цієї мети використовується команда route і ключ delete. Знаходимо в таблиці помилкові записи і деінсталруем. Невелике зауваження, вся операції здійсненні, тільки якщо користувач володіє правами адміністратора, але і зміни в маршрут вірус може внести, тільки якщо увійшов в мережу через обліковий запис адміністратора персонального комп'ютера. Наведемо приклади таких завдань.

route delete 74.55.40.0 - запис, що видаляє перший варіант рядка маршруту;

route delete 74.55.74.0 - запис, що видаляє другий варіант рядка маршруту.

Кількість таких рядків має становити загальна кількість помилкових маршрутів.

Якщо підійти до процедури простіше, то необхідно застосувати операцію перенаправлення виведення. Робиться це за допомогою введення завдання route print\u003e C: \\ routes.txt. Активація команди створює ситуацію, коли на системному диску створюється файловий документ з назвою routes.txt, в ньому міститься таблиця з даними маршрутів.

Список таблиці містить символи-коди DOS. Ці символи нечитабельним, і вони не мають значення для здійснення роботи. Додаючи на початку кожного маршруту завдання route delete, видаляємо кожну хибну запис. Виглядає ці приблизно так:

route delete 84.50.0.0

route delete 84.52.233.0

route delete 84.53.70.0

route delete 84.53.201.0

route delete 84.54.46.0

Далі треба змінити розширення файлу, варіанти заміни такого розширення - це cmd або bat. Новий файл запускається за допомогою подвійного кліка правої кнопки миші. Спростити завдання можна за допомогою популярного файлового менеджераFAR, який працює в такий спосіб. Редактор, виклик якого здійснюється функціональною клавішею F 4, виділяє спеціальним маркуванням праву частину запису маршруту. За допомогою комбінації клавіш CTRL + F 7 виконується автоматична перестановка всіх прогалин на символ з порожнім значенням, а пробіл в свою чергу встановлюється в початкову позицію рядка. Нове поєднання зазначених клавіш, встановлює завдання route delete на потрібне нам місце.

Коли помилкових маршрутів в таблиці даних прописано дуже багато і коригувати їх вручну видається довгим і виснажливим процесом, рекомендується застосовувати завдання route разом з ключем F.

Цей ключ видаляє всі неузловие маршрути, а так само повністю деінсталює маршрути з кінцевою точкою і широкомовні м адресою. Перші і останні мають цифровий код 255.255.255.255; другі 127.0.0.0. Іншими словами, вся неправдива інформація прописана в таблицю вірусом буде деінстальована. Але одночасно знищаться записи статичних маршрутів, виписаних користувачем самостійно дані основного шлюзу, тому їх потрібно буде відновити, оскільки мережа залишиться недоступною. Або відстежувати процес чистки таблиці даних і зупиняти його при намірі видалити потрібну нам запис.

Антивірусна програма AVZ так само можна використовувати для коригування налаштувань маршрутизатора. Конкретна мультіпрограмма, що займається даним процесом - це двадцятий пункт настройки TCP.

Останній варіант блокування доступу користувача до IP адресами сайтів, які використовуються вірусними програмами - використання підміни адреси сервера DNS. У такому варіанті підключення до мережі відбувається через шкідливий сервер. Але такі ситуації досить рідкісні.

Після поведінки всіх робіт, необхідно робити перезавантаження персонального комп'ютера.

Ще раз дякую за допомогу в підготовці матеріалу майстрів комп'ютерного сервісного центру Запускай.РФ - http: //запускай.рф/інформація/терріторія/коломенская/, у яких можна замовити ремонт ноутбуків і нетбуків в Москві.

Відновлення зашифрованих файлів - це проблема з якою зіткнулися велика кількість користувачів персональних комп'ютерів, які стали жертвою різноманітних вірусів-шифрувальників. Кількість шкідливих програм в цій групі дуже багато і воно збільшується з кожним днем. Тільки останнім часом ми зіткнулися з десятками варіантами шифрувальників: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt і т.д.

Звичайно, відновити зашифровані файли можна просто виконавши інструкцію, яку творці вірусу залишають на зараженому комп'ютері. Але найчастіше вартість розшифровки дуже значна, так само потрібно знати, що частина вірусів-шифрувальників так зашифровують файли, що розшифрувати їх потім просто неможливо. І звичайно, просто неприємно платити за відновлення своїх власних файлів.

Способи відновлення зашифрованих файлів безкоштовно

Існує кілька способів відновити зашифровані файли використовуючи абсолютно безкоштовні і перевірені програми, такі як ShadowExplorer і PhotoRec. Перед і під час відновлення намагайтеся якомога менше використовувати заражений комп'ютер, таким чином ви збільшуєте свої шанси на вдале відновлення файлів.

Інструкцію, описану нижче, потрібно виконувати крок за кроком, якщо у вас що-небудь не виходить, то ЗУПИНІТЬСЯ, запитайте допомогу написавши коментар до цієї статті або створивши нову тему на нашому.

1. Видалити вірус-шифрувальник

Kaspersky Virus Removal Tool і Malwarebytes Anti-malware можуть виявляти різні типи активних вірусів-шифрувальників і легко видалять їх з комп'ютера, АЛЕ вони не можуть відновити зашифровані файли.

1.1. Видалити вірус-шифрувальник за допомогою Kaspersky Virus Removal Tool

Клацніть по кнопці сканувати для запуску перевірки вашого комп'ютера на наявність вірусу-шифрувальника.

Дочекайтеся закінчення цього процесу і видаліть знайдених зловредів.

1.2. Видалити вірус-шифрувальник за допомогою Malwarebytes Anti-malware

Скачайте програму. Після закінчення завантаження запустіть завантажений файл.

Запуститися процедура поновлення програми. Коли вона закінчитися натисніть кнопку запустити перевірку. Malwarebytes Anti-malware почне перевірку вашого комп'ютера.

Відразу після закінчення перевірки комп'ютера програма Malwarebytes Anti-malware відкриє список знайдених компонентів вірусу-шифрувальника.

Клацніть по кнопці видалити вибране для очищення вашого комп'ютера. Під час видалення шкідливих програм, Malwarebytes Anti-malware може зажадати перезавантажити комп'ютер для продовження процесу. Підтвердіть це, вибравши Так.

Після того як комп'ютер запуститися знову, Malwarebytes Anti-malware автоматично продовжить процес лікування.

2. Відновити зашифровані файли використовуючи ShadowExplorer

ShadowExplorer - це невелика утиліта дозволяє відновлювати тіньові копії файлів, які створюються автоматично операційною системою Windows (7-10). Це дозволить вам відновити початковий стан зашифрованих файлів.

Скачайте програму. Програма знаходитися в zip архіві. Тому клікніть по викачаного файлу правою клавішею і виберіть пункт Витягти все. Потім відкрийте папку ShadowExplorerPortable.

Запустіть ShadowExplorer. Виберіть потрібний вам диск і дату створення тіньових копій, відповідно цифра 1 і 2 на малюнку нижче.

Клацніть правою клавішею миші по каталогу або файлу, копію якого ви хочете відновити. В меню оберіть Export.

І останнє, виберіть папку в яку буде скопійований відновлений файл.

3. Відновити зашифровані файли використовуючи PhotoRec

PhotoRec це безкоштовна програма, створена для відновлення видалених і втрачених файлів. Використовуючи її, можна відновити вихідні файли, які віруси-шифрувальники видалили після створення їх зашифрованих копій.

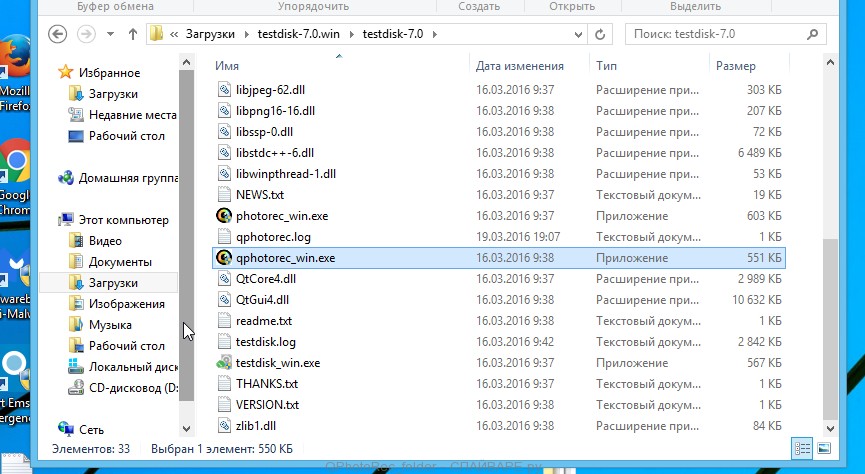

Скачайте програму. Програма знаходитися в архіві. Тому клікніть по викачаного файлу правою клавішею і виберіть пункт Витягти все. Потім відкрийте папку testdisk.

У списку файлів знайдіть QPhotoRec_Win і запустіть її. Відкриється вікно програми в якому будуть показані всі розділи доступних дисків.

У списку розділів виберіть той, на якому знаходяться зашифровані файли. Після чого клацніть на кнопці File Formats.

За замовчуванням програма налаштована на відновлення всіх типів файлів, але для прискорення роботи рекомендується залишити тільки типи файлів, які вам потрібно відновити. Завершивши вибір натисніть кнопку OK.

У нижній частині вікна програми QPhotoRec знайдіть кнопку Browse і натисніть її. Вам потрібно вибрати каталог в який будуть збережені відновлені файли. Бажано використовувати диск на якому не перебувають зашифровані файли вимагають відновлення (можете використовувати флешку або зовнішній диск).

Для запуску процедури пошуку і відновлення вихідних копій зашифрованих файлів натисніть кнопку Search. Цей процес триває досить довго, так що наберіться терпіння.

Коли пошук буде закінчено, натисніть кнопку Quit. Тепер відкрийте папку, яку ви вибрали для збереження відновлених файлів.

У папці будуть перебувати каталоги з іменами recup_dir.1, recup_dir.2, recup_dir.3 і тд. Чим більше файлів знайде програма, тим більше буде і каталогів. Для пошуку потрібних вам файлів, послідовно перевірте всі каталоги. Для полегшення пошуку потрібного вам файлу, серед великої кількості відновлених, використовуйте вбудовану систему пошуку Windows (на основі вмісту файлів), а так само не забувайте про функції сортування файлів в каталогах. Як параметр сортування можна вибрати дату зміни файлу, так як QPhotoRec при відновленні файлу намагається відновити цю властивість.

A virus is a type of malicious software that penetrates system memory areas, code of other programs, and boot sectors. It is capable of deleting important data from a hard drive, USB drive or memory card.

Most users do not know how to recover files after a virus attack. In this article, we want to tell you how to do it in a quick and easy way. We hope that this information will be useful to you. There are two main methods you can use to easily remove the virus and recover deleted data after a virus attack.

Delete the virus using the command prompt

1) Click the "Start" button. Enter CMD in the search bar. You will see the "Command Prompt" at the top of the pop-up window. Press Enter.

2) Run the Command prompt and type in: "attrib -h -r -s / s / d driver_name \\ *. *"

After this step, Windows will start recovering the virus-infected hard drive, memory card or USB. It will take some time for the process to be completed.

To start Windows recovery, click the "Start" button. Type Restore in the search bar. In the next window click "Start System Restore" → "Next" and select the desired restore point.

Another variant of the path is "Control Panel" → "System" → "System Protection". A recovery preparation window will appear. Then the computer will reboot and a message will appear saying "System Restore completed successfully." If it did not solve your problem, then try rolling back to another restore point. That's all to be said about the second method.

Magic Partition Recovery: Restoring Missing Files and Folders after a Virus Attack

For reliable recovery of files deleted by viruses, use Magic Partition Recovery. The program is based on direct low-level access to the disk. Therefore, it will bypass the virus blocking and read all your files.

Download and install the program, then analyze the disk, flash drive or memory card. After the analysis, the program displays the list of folders on the selected disk. Having selected the necessary folder on the left, you can view it in the right section.

Thus, the program provides the ability to view the contents of the disk in the same way as with the standard Windows Explorer. In addition to existing files, deleted files and folders will be displayed. They will be marked with a special red cross, making it much easier to recover deleted files.

If you have lost your files after virus attack, Magic Partition Recovery will help you restore everything without much effort.

Проста і зручна утилитка AVZ, яка може не тільки допоможе, але і вміє відновлювати систему. Навіщо це треба?