AVZ Restaurar instrucciones del sistema. AVZ - Restaurar la configuración del sistema y la eliminación de virus. Configuración de firmware AVZ - Sistema de restauración después de los virus. Como resultado del tratamiento de una computadora personal, el dispositivo conectado a él no funciona

Una forma simple, fácil y conveniente de restaurar el rendimiento, ni siquiera tener que esta calificación y habilidades posibles gracias a la utilidad antivirus AVZ. El uso del llamado "firmware" (la terminología de la utilidad AVZ Anti-Virus) le permite reducir el proceso completo al mínimo.

Para que todo en su computadora portátil todo esté funcionando, proporcionará una batería para laptop asusY para el correcto funcionamiento de todos los "tornillos" del sistema operativo no será la última funcionalidad de AVZ.

La ayuda es posible con la mayoría de los problemas típicos derivados del usuario. Toda la funcionalidad del firmware del menú. "Archivo -\u003e Restaurar sistema".

- Restaurar parámetros start.exe, .com, archivos .PIF

Restauración de la reacción estándar del sistema a los archivos EXEXDEND EXE, COM, PIF, SCR.

Después del tratamiento, cualquier programa y scripts han dejado de lanzar desde el virus. - Restablecer la configuración del enchufe de protocolo de Internet Explorer para Estándar

Restauración de la configuración de prefijo de protocolo estándar en el navegador de Internet Explorer

Recomendaciones para su uso: Al ingresar una dirección web, por ejemplo, www.yandex.ua se reemplaza por www.seque.com/abcd.php?url\u003dwww.yandex.ua - Restauracion página de inicio Explorador de Internet.

Solo devuelve la página de inicio en el navegador de Internet Explorer

Recomendaciones para su uso: Si cambias la página de inicio. - Restablecer la configuración de búsqueda de Internet Explorer para Estándar

Registre la configuración de búsqueda en el navegador de Internet Explorer

Recomendaciones para su uso: El botón "Buscar" conduce a sitios "izquierda" - Restauración de la configuración de escritorio

Elimina todos los elementos activos de ActiveDesktop y fondo de pantalla, elimina el bloqueo del menú de configuración del escritorio.

Recomendaciones para su uso: Mostrar en la inscripción de terceros de escritorio y (o) dibujos - Eliminar todas las políticas (restricciones) del usuario actual

Eliminar las restricciones de las acciones del usuario causadas por el cambio en las políticas.

Recomendaciones para su uso: La funcionalidad del conductor u otra funcionalidad del sistema se bloqueó. - Eliminar un mensaje que se muestra durante Winlogon

Restaurando un mensaje estándar durante la carga automática del sistema.

Recomendaciones para su uso: En el proceso de carga del sistema, hay un mensaje de terceros. - Restauración de la configuración del conductor

Proporciona todas las configuraciones de guía a su forma estándar.

Recomendaciones para su uso: Configuraciones de conductores inadecuados - Eliminar los depuradores de los procesos del sistema.

Los depósitos del proceso del sistema se lanzan en secreto, lo que es muy importante para los virus.

Recomendaciones para su uso: Por ejemplo, después de la carga desaparece el escritorio. - Restauración de la configuración de descarga en modo seguro MODO SEGURO)

Reanimates los efectos de los gusanos de tipo bagle, etc.

Recomendaciones para su uso: Problemas con la descarga para Secure Mode (SAFEMODE), no se recomienda el uso de lo contrario. - Desbloquear el administrador de tareas

Elimina el bloqueo de cualquier intento de llamar al Administrador de tareas.

Recomendaciones para su uso: Si, en lugar del administrador de tareas, ve el mensaje "El administrador de tareas está bloqueado por el administrador" - Despejado HijackThis Utility Ignor

La utilidad HIJACKTHIS guarda su configuración en el Registro del sistema, en particular, se almacena la lista de excepciones. Los virus quemaduras de HijackThis están registrados en esta lista de excepciones.

Recomendaciones para su uso: Usted sospechó que la utilidad HijackThis no muestra toda la información sobre el sistema.

Se eliminan todas las líneas no comentadas y se agrega la única línea de significado "127.0.0.1 localhost".

Recomendaciones para su uso: Cambió archivo de alojamiento. Puede revisar el archivo de hosts utilizando el Administrador de archivos de hosts integrado en AVZ.- Corrección automática Configuración SPL / LSP

Los ajustes de SPI se analizan y, si es necesario, los errores encontrados se corrigen automáticamente. El firmware se puede ejecutar de manera segura repetida muchas veces. Después de ejecutar, necesita reiniciar la computadora. ¡¡¡Atención!!! El firmware está prohibido de la sesión del terminal.

Recomendaciones para su uso: Después del tratamiento del virus, el acceso a Internet desapareció. - Restablecer la configuración de SPI / LSP y TCP / IP (XP +)

El firmware funciona exclusivamente en XP, Windows 2003 y Vista. Utiliza una utilidad regular "Netsh" de Windows. Descrito en detalle en la base de conocimientos de Microsoft - http://support.microsoft.com/kb/299357

Recomendaciones para su uso: Después del tratamiento del virus, el acceso a Internet y el firmware No. 14 no ayudó. - Explorer Lanza la recuperación de la clave

Restaure las teclas del sistema de la clave de registro responsable de comenzar el conductor.

Recomendaciones para su uso: Después de cargar el sistema, el Explorer.exe en ejecución solo será manualmente. - Desbloquear el Editor del Registro

Desbloqueo del Editor del Registro eliminando una política que prohíbe su lanzamiento.

Recomendaciones para su uso: Cuando intenta iniciar el Editor del Registro, se muestra un mensaje que el administrador ha bloqueado su lanzamiento. - Recreación completa de la configuración de SPI

Lo hace respaldo Todas las configuraciones SPI / LSP, después de eso, crean su estándar, que está en la base de datos.

Recomendaciones para su uso: Al restaurar la configuración de SPI, el firmware número 14 y No. 15 no ayudó. ¡Es peligroso aplicar a su propio riesgo! - Base de puntos de montaje transparente

Base comprada en el registro del sistema para puntos de montura y montePoints2.

Recomendaciones para su uso: Por ejemplo, en el conductor es imposible abrir discos. - Reemplace DNS todas las conexiones en Google Public DNS

Cambiamos todo direcciones DNS Servidores utilizados por 8.8.8.8

Varios consejos útiles:

- La mayoría de los problemas con el secuestrador se tratan con tres productos químicos - №4 "Restablecer la configuración de búsqueda de Internet Explorer para Standard", №3 "Restauración de inicio páginas de internet Explorador "y No. 2" Restablecer los enchufes de plomería de Internet Explorer a Standard ".

- Todo el firmware, excepto el No. 5 y el No. 10 puede realizar de manera segura muchas veces.

- Y es naturalmente inútil corregir cualquier cosa antes del virus.

16.08.2019

Dedicado AVZ.Quiero compartir con ustedes una serie de conocimientos por las posibilidades de esta maravillosa utilidad.

Hoy será sobre los medios para restaurar el sistema, lo que a menudo puede salvar la vida útil de su computadora después de la infección con virus y otros horrores de la vida, así como para resolver un número problemas del sistemaSurgiendo en consecuencia de ciertos errores.

Será útil.

Empresa

Antes de continuar, tradicionalmente, quiero ofrecerle dos formatos de material, a saber: formato de video o texto. Video aquí:

Bueno, el texto de abajo. Mira qué opción te acercas.

Descripción general de la funcionalidad del programa.

¿Qué es para los medios de recuperación? Este es un conjunto de firmware y scripts que ayudan a volver al estado operativo de ciertas funciones del sistema. ¿Cuál por ejemplo? Bueno, digamos, Retorno o Editor de Registro, borre el archivo Hosts o restablecer la configuración de IE. En general, lo doy por completo con la descripción (para no reinventar la bicicleta):

- 1. Restaurar los parámetros de Startup.exe, .com, archivos .PIF

Indicaciones de uso: Después de eliminar el virus, los programas dejan de funcionar. - 2. Restablecer los protocolos de Internet Explorer para Estándar

Indicaciones de uso: al ingresar la dirección del tipo www.yandex.ru, hay su sustitución en algo www.seque.com/abcd.php?url\u003dwww.yandex.ru - 3. Restaurando la página de inicio Internet Explorer

Indicaciones de uso: Sustitución de la página de inicio. - 4. Restablecer la configuración de búsqueda de Internet Explorer para Estándar

Indicaciones de uso: cuando presiona el botón "Buscar" en IE, hay una apelación a algún sitio extraño. - 5. Restaurar la configuración de escritorio

Este firmware restaura la configuración del escritorio. La recuperación implica la eliminación de todos los elementos activos de ActiveDescTOP, fondo de pantalla, eliminando los bloqueos en el menú que es responsable de configurar el escritorio.

Indicaciones de uso: Desapareció los marcadores de configuración de escritorio en las propiedades: la ventana de la pantalla, los forasteros se muestran en el escritorio. - 6. Eliminar todas las políticas (restricciones) El usuario actual.

Indicaciones de uso: la función del conductor u otras funciones del sistema está bloqueada. - 7. Eliminar un mensaje que se muestra durante Winlogon

Windows NT y los sistemas posteriores en la línea NT (2000, XP) le permiten instalar el mensaje que se muestra durante la carga automática. Esto es utilizado por una serie de programas maliciosos, y la destrucción de un programa malicioso no lleva a la destrucción de este mensaje.

Indicaciones de uso: Durante la carga del sistema, se ingresa un mensaje extraño. - 8. Restauración de la configuración del conductor

Indicaciones de uso: Configuración de conducta modificada - 9. Eliminar procesos del sistema Depuradores

INDICACIONES DE USO: AVZ detecta los procesos de sistemas no identificados Los departadores, los problemas surgen con el inicio del componente del sistema, en particular, después de un reinicio, el escritorio desaparece. - 10. Restaurar la configuración de descarga en SafeMode

Algunos programas maliciosos, en particular Wormle Gusano, dañan la configuración de carga del sistema en modo protegido. Este firmware restaura la configuración de descarga en modo protegido.

Indicaciones de uso: la computadora no está cargada en el modo seguro (SAFEMODE). Aplicar este firmware sigue solo en caso de problemas con la carga en modo protegido. - 11. Desbloquear el despachador de tareas

INDICACIONES DE USO: Bloqueo del Administrador de tareas, cuando intenta llamar al Administrador de tareas, el mensaje "El administrador de tareas está bloqueado por el administrador". - 12. Limpiando el HIJACKTHIS UTILITY IGNORE LISTA

La utilidad HIJACHTHIS almacena una serie de su configuración en el Registro, en particular, la lista de excepciones. Por lo tanto, para el disfraz de HijackThis, un programa malicioso es suficiente para registrar sus archivos ejecutables en la lista de excepciones. Actualmente una serie de programas maliciosos que utilizan. esta vulnerabilidad. Micro programa AVZ Clearing HijackThis Utilidades

INDICACIONES DE USO: Sospecha de que la utilidad HIJACKETHIS muestra ninguna información sobre el sistema. - 13. Limpiando el archivo de hosts

Borrar el archivo de hosts se reduce a la búsqueda de archivos de hosts, eliminando todas las filas significativas de él y agregue una línea estándar "127.0.0.1 localhost".

Indicaciones de uso: sospechas de que el archivo de los hosts es cambiado por un programa malicioso. Síntomas típicos: bloqueando la actualización de los programas antivirus. Puede monitorear los contenidos del archivo Hosts utilizando el administrador de hosts del archivo integrado en AVZ.

Realiza un análisis de la configuración de SPI y en caso de detección de errores, se fija automáticamente los errores encontrados. Este firmware se puede iniciar un número de veces re-ilimitado. Después de realizar este firmware, se recomienda reiniciar la computadora. ¡Nota! Este firmware no se puede iniciar desde la sesión del terminal.

Indicaciones de uso: Después de eliminar el programa malicioso, desapareció el acceso a Internet.

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de operación se basa en el restablecimiento y la recreación de la configuración de SPI / LSP y TCP / IP utilizando la utilidad regular Netsh, que forma parte de Windows. Los detalles sobre la configuración de restablecimiento se pueden encontrar en la Base de Conocimiento de Microsoft, ¡preste atención! ¡Aplique el reinicio de la configuración solo si es necesario si hay problemas irrazonables con el acceso a Internet después de eliminar programas maliciosos!

Indicaciones de uso: Después de eliminar el programa malicioso, el acceso a Internet y la ejecución de firmware "14. La fijación automática de la configuración SPL / LSP" no da resultados ".

Indicaciones de uso: En el curso de la carga del sistema, el conductor no se inicia, pero es posible ejecutar manualmente explorer.exe.

Indicaciones de uso: No se puede iniciar el Editor del Registro, al intentarlo, se muestra un mensaje que su lanzamiento está bloqueado por el administrador.

INDICACIONES DE USO: Daño pesado a la configuración de SPI, Scripts FOCIPAL 14 y 15. ¡Aplícito solo si es necesario!

Limpieza de los puntos de montura y la base Mountpoints2 en el Registro.

Indicaciones de uso: esta operación a menudo ayuda en el caso cuando después de la infección del virus flash en el conductor no abre discos- En una nota:

En una nota:

Para eliminar las huellas de la mayoría de los secuestradores, debe realizar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer para Standard", "Restaure la página de inicio de Internet Explorer", "Restablecer la configuración del enchufe de protocolo de Internet Explorer para Standard"

En una nota:

Cualquiera de firmware se puede realizar varias veces seguidas sin perjuicio del sistema. Excepciones: "5. Restaurar la configuración de escritorio" (la operación de este firmware restablecerá todas las configuraciones de escritorio y tendrá que volver a seleccionar el colorante y el fondo de pantalla del escritorio) y "10. Restaurar la configuración de descarga en SafeMode" (este firmware re- Envía las claves de registro responsables de descargar el modo seguro).

Útil, ¿no es cierto?

Ahora sobre cómo usar.

Descargar correr, usar

En realidad todo es simple.

- Kacham de aquí (o de otro lugar) utilidad antivirus AVZ..

- Desembale el archivo con ella en algún lugar conveniente

- Siga en la carpeta donde desempaquetamos el programa y lanzamos allí. avz.exe..

- En la ventana del programa, elija "Archivo" - "Restauración del sistema".

- Celebré las casillas de verificación los artículos necesarios y DAVIM en el botón " Realizar operaciones marcadas".

- Estamos esperando y disfrutando del resultado.

Aquí están tales cosas.

Palabra después

Debe decirse que funciona con una explosión y elimina una serie de televisores adicionales. Así que hablar, todo está a la mano, rápida, simple y efectiva.

Gracias por la atención;)

Gracias por su ayuda para preparar el material de los maestros de computación. centro de servicio Run.rf. Estos tipos pueden solicitar la reparación de computadoras portátiles y netbooks en Moscú.

Los programas maliciosos se introducen en el sistema informático personal, causan daños significativos en todo el volumen de datos. En este momento, los programas de plagas se crean con fines diferentes, por lo que sus acciones están dirigidas a ajustar las diversas estructuras del sistema operativo personal.

Los comunes y las consecuencias obvias para el usuario son problemas para trabajar con Internet, violaciones en el trabajo de los dispositivos adjuntos a la PC.

Incluso si la plaga fue detectada y destruida, esto no excluye la pérdida de información y otros problemas que surgen en el trabajo posterior. Las opciones enumeradas pueden ser infinitamente, la mayoría de las veces, el usuario detecta un bloqueo completo o parcial de acceso a la red mundial, rechazo al trabajo dispositivos externos (Ratón, tarjeta flash), escritorio vacío y así sucesivamente.

Las consecuencias enumeradas se observan debido a los cambios que el programa ha realizado: la plaga a los archivos del sistema de la computadora personal. Tales cambios no se eliminan con la eliminación del virus, deben corregirse de forma independiente o recurrir a la ayuda de especialistas. De hecho, el trabajo de este tipo no requiere capacitación especial, y cualquier usuario avanzado puede realizarlo, habiendo estudiado las instrucciones relevantes.

En la práctica, el trabajo sobre la organización de restaurar el sistema operativo se distingue por varios enfoques dependiendo de las razones que llevaron a un fracaso. Considere cada una de las opciones en detalle. Una forma simple accesible para cada usuario es un sistema operativo Rollback a un punto de recuperación, cuando el trabajo de una computadora personal cumplió con los requisitos del usuario. Pero muy a menudo esta decisión es insatisfactoria, o es imposible implementarlo por razones objetivas.

¿Cómo restaurar el sistema operativo, si la entrada en el sistema de PC es imposible?

La recuperación del sistema de ejecución se produce de la siguiente manera. MENÚ DE INICIO \\ Panel de control \\ Restauración del sistema. En esta dirección, elija el punto de recuperación que necesita e inicie el proceso. Después de un tiempo, se completará el trabajo y la computadora está lista para el funcionamiento normal. La recepción es bastante aplicable para eliminar ciertos tipos de virus, ya que los cambios se producen en el nivel de registro. Esta opción para restaurar el sistema operativo se considera lo más simple y entra en el conjunto de herramientas estándar de Windows. Las instrucciones paso a paso y un certificado con comentarios detallados del proceso lo ayudarán a dominar la recuperación de la caja de trabajo y la computadora, incluso si el usuario no se siente de manera bastante confiable como administrador de la PC.

Otra opción común para restaurar el sistema operativo es el inicio del procedimiento del medio externo. Esta opción se complica por algunos momentos, por ejemplo, es necesario tener una imagen del sistema en un mapa o disco flash y cuidar la presencia de dicha copia por adelantado. Además, a menudo es necesario tener ciertas habilidades para trabajar con sistema de BIOS . La imagen del sistema operativo en el portador exterior es la opción óptima si la recuperación no es posible, ya que el virus ha bloqueado la entrada en el sistema informático. Hay otras opciones.

Aprovechar el estándar herramientas de Windows No es posible restaurar el sistema operativo, si tal entrada no es posible, o hay otras razones para evitar la operación en modo estándar. La situación es solucionable utilizando la herramienta del comandante ERD (ERDC).

¿Cómo funciona el programa, examinaremos la situación de manera consistente? El primer paso es cargar el programa. El segundo paso es iniciar la herramienta Asistente de Syst EM Restaurar, es con su ayuda que se realice el Rollback del sistema operativo en la posición de recuperación especificada.

Como regla general, cada herramienta tiene varios puntos de control en stock, y en el ochenta por ciento de los casos, las operaciones de la computadora personal estarán completamente reanimadas.

Herramientas de utilidad AVZ

La siguiente herramienta en funcionamiento no requiere habilidades especiales y habilidades de usuario. Software Desarrollado por Oleg Zaitsev y está diseñado para buscar y destruir todo tipo de virus y programas maliciosos. Pero además de la función principal, la utilidad restaura más. ajustes del sistemaque han sido atacados o cambiando con los virus de la plaga.

¿Qué problemas puede resolver el programa presentado? Lo principal es restaurar. archivos del sistema y configuraciones que han atacado virus. La utilidad se enfrenta a impulsores dañados de programas que se niegan a comenzar después de la recuperación. Cuando surgen problemas en los navegadores o en caso de bloquear el acceso a Internet y en muchos otros problemas.

Active la operación de recuperación en el archivo \\ System Restaure y seleccione la operación que sea necesaria. La figura muestra la interfaz de microprogramos que opera la utilidad, daremos la característica de cada uno de ellos.

Como puede ver, el conjunto de operaciones está representado por 21 puntos, y el nombre de cada uno de ellos explica su cita. Tenga en cuenta que las posibilidades del programa son bastante diversas y se pueden considerar herramientas universales en la reanimación, no solo el sistema en sí, sino también para eliminar los efectos de los virus con los datos del sistema.

El primer parámetro se usa si las consecuencias del ataque de virus y los procedimientos de recuperación del sistema operativo se niegan a trabajar el programa necesario para el usuario. Como regla general, sucede si la plaga penetra en los archivos y el controlador del programa y realizó cambios en la información registrada allí.

El segundo parámetro es necesario cuando los virus se han subestimado dominios al ingresarlos al sistema de búsqueda del navegador. Dicha sustitución es el primer nivel de ajustar la interacción de los archivos del sistema del sistema operativo del sistema e Internet. Esta función del programa suele ser sin rastro elimina los cambios realizados sin intentar detectarlos, sino simplemente exponiendo el formato total de la cantidad total de datos y protocolos de prefijo reemplazándolos con la configuración estándar.

El tercer parámetro reanuda la configuración de la página de inicio del navegador en línea. Como en el caso anterior, el programa predeterminado corrige los problemas del navegador de Internet Explorer.

El cuarto parámetro ajusta la operación y los conjuntos del motor de búsqueda. modo estandar Trabaja. Nuevamente, el procedimiento se refiere al navegador predeterminado.

Durante el problema del funcionamiento del escritorio (la aparición de banners, dibujos, entradas extranjeras en ella), active el quinto elemento del programa. Dichas consecuencias de malware han sido muy populares durante un par de hace un par de años más y entregaron muchos problemas a los usuarios, pero también la penetración en el sistema operativo de PC no está excluido.

Se requiere el sexto artículo si el Spruce dañino del programa ha limitado las acciones del usuario cuando realiza una serie de comandos. Estas restricciones pueden ser de naturaleza diferente, y como la configuración de acceso se almacena en el registro, los programas maliciosos a menudo utilizan esta información para ajustar el trabajo del usuario con su PC.

Si aparece un mensaje de terceros al iniciar OS, esto significa que el programa no tiene un abeto. inicio de Windows NUEVO TESTAMENTO. La restauración del sistema operativo, que destruyó el virus no elimina este mensaje. Para eliminarlo, debe activar la utilidad AVZ del parámetro del Séptimo Menú.

El siguiente parámetro del menú, según el título, restaura la configuración conductora.

A veces, el problema se manifiesta en forma de interrupciones en la operación de los componentes del sistema, por ejemplo, durante el lanzamiento de la computadora personal, el escritorio desaparece. La utilidad AVZ realiza el diagnóstico de estas estructuras y hace los ajustes necesarios utilizando el elemento del menú de la herramienta.

Los problemas de arranque del sistema operativo en modo seguro se eliminan por el párrafo diez. Detectar la necesidad de activar este punto de multiprográfico en consideración aquí la utilidad simplemente. Se manifiestan con cualquier intento de trabajar en modo de seguridad.

Si el Administrador de tareas está bloqueado, debe activar el elemento de menú Eleven. Los virus en nombre del administrador realizan cambios en la activación de esta sección del sistema operativo, y en lugar de la ventana de trabajo aparece un mensaje que el administrador de tareas está bloqueado.

La utilidad HIJACHTHIS como una de las características principales utiliza el almacenamiento en la lista de la lista de excepciones. Para el virus, es suficiente penetrar en la base de datos de la utilidad y registrar archivos en la lista de registro. Después de eso, puede restaurar independientemente un número ilimitado de veces. La limpieza de la utilidad de registro se produce debido a la activación del duodécimo elemento del menú de configuración AVZ.

El siguiente punto trece, le permite borrar el archivo de hosts, este archivo modificado por el virus puede causar dificultades al trabajar con la red, bloquear algunos recursos, interferir con la actualización de las bases de datos de los programas antivirus. Trabajar con este archivo se desmontará con más detalle a continuación. Desafortunadamente, casi todos los programas virales se esfuerzan por editar este archivo, que se debe en primer lugar, con facilidad de hacer tales cambios, y las consecuencias pueden ser más que significativas y después de eliminar virus, la información registrada en el archivo puede ser puerta directa para la penetración. en OS nuevas plagas y espías.

Si se bloquea el acceso a Internet, esto generalmente significa errores en la configuración de SPI. Se producirá su corrección si activa el artículo de menú de catorce. Es importante que este artículo de configuración no se pueda utilizar en la sesión del terminal.

Las funciones similares se colocan en el decimoquinto elemento del menú, pero su activación es posible solo con trabajo como XP, Windows 2003, Vista. Puede usar este multiprográfico si los intentos de corregir la situación con la entrada de red usando la configuración anterior no trajo el resultado deseado.

Las capacidades del menú del siglo XIII están dirigidas a restaurar las claves clave de registro que son responsables de lanzar el navegador de Internet.

El siguiente paso para trabajar para restaurar los parámetros del sistema operativo después del ataque del virus está desbloqueando el Editor del Registro. Como regla general, la manifestación externa, es imposible cargar un programa a la red.

Se recomiendan los siguientes cuatro artículos para ser aplicados solo si el daño al sistema operativo es tan catastrófico que, por y grande, no hay diferencia en si se eliminarán utilizando dichos métodos o, como resultado, será necesario reinstalar el sistema enteramente .

Entonces, el decimoctavo artículo recrea ajustes iniciales SPI. El diapositimo artículo borra el registro de puntos de montaje / 2.

El vigésimo punto elimina todas las rutas estáticas. Finalmente, el último punto de veinte primer artículo borra todas las conexiones DNS.

Como se puede ver, las instalaciones de la utilidad cubren casi todas las áreas en las que el programa puede penetrar en el programa y dejar su seguimiento activo, para detectar lo que no es tan simple.

Dado que las aplicaciones antivirus no garantizan la protección del cien por ciento de su sistema operativo PC, le recomendamos que tenga dicho programa en el Arsenal de Herramientas de control virus informáticos Todo tipo y formas.

Como resultado del tratamiento de una computadora personal, los dispositivos conectados a ella no funcionan.

Una de las formas populares de enmascarar Spyware es establecer su conductor viral además del software real. En esta situación, el controlador real es la mayoría de las veces el archivo del mouse o el teclado. En consecuencia, después de que se destruya el virus, su pista permanece en el registro, por esta razón, el dispositivo al que pest fue capaz de unirse a las paradas que funcionan.

Se observa una situación similar con un trabajo incorrecto en el proceso de eliminación de Kaspersky Anti-Virus. También está asociado con los aspectos específicos de la instalación del programa, cuando su instalación en la PC utiliza el controlador auxiliar de Klmouflt. En la situación de la localización, este conductor debe encontrarse y eliminarse completamente del sistema de una computadora personal de acuerdo con todas las reglas.

Si el teclado y el mouse se niegan a funcionar en el modo correcto, primero de todos los que necesita para restaurar las claves de registro.

Teclado :

HKEY_LOCAL_MACHI NE \\ System \\ Curren TCONTROLSET \\ CON ROL \\ CLASE \\ (4D36E 96B-E325-11CE-BF C1-08002BE10318)

Upperfilters \u003d Clase KBDRatón :

HKEY_LOCAL_MACHI NE \\ SISTEMA \\ Curren TCONTROLSET \\ CON ROL \\ CLASE \\ (4D36E 96F-E325-11CE-BF C1-08002BE10318)

Upperfilters \u003d Mou Class

El problema de los sitios inaccesibles.

Los efectos de los ataques de malware pueden ser la inaccesibilidad de algunos recursos en Internet. Y estas consecuencias son el resultado de cambios que han logrado hacer virus en el sistema. El problema se detecta inmediatamente o después de un tiempo, pero si así como resultado de las acciones de los programas de plagas, se manifestó después de un tiempo, eliminarlo no será difícil.

Hay dos opciones de bloqueo y la más común es el ajuste del archivo Hosts. La segunda opción es crear rutas estadísticas falsas. Incluso si el virus se destruye, no se eliminarán los cambios realizados por ellos en estas herramientas.

El documento bajo consideración se encuentra en la carpeta del sistema en el disco de S. Su dirección y ubicación se pueden encontrar aquí: C: \\ Windows \\ System 32 \\ Drivers \\ etc \\ hosts. Para buscar rápidamente, generalmente use la cadena de comandos desde el menú Inicio.

Si, utilizando el procedimiento especificado, el archivo no es posible encontrar, puede significar que:

El programa Viral ha cambiado su ubicación en el Registro;

El documento de archivo tiene el parámetro "oculto".

En este último caso, cambie las características de búsqueda. En la dirección: Folder Parameters / Ver Buscar la cadena "Mostrar archivos ocultos" e instale la etiqueta, expandiendo el rango de búsqueda.

El archivo de Hosts contiene la información de la conversión del nombre de la letra del dominio del sitio a su dirección IP, por lo que los aires dañinos del programa prescriben en los ajustes de TI que pueden redirigir al usuario a otros recursos. Si esto sucedió, al ingresar la dirección del sitio deseado, se abre completamente diferente. Para devolver estos cambios al estado original y correcto, debe encontrar este archivo y analizar sus contenidos. Incluso se observará un usuario inexperto que el virus se ha corregido, pero si causa ciertas dificultades, puede restaurar los ajustes estándar, eliminando así todos los cambios realizados en el archivo.

En cuanto a la corrección de las rutas, el principio de acción es el mismo. Sin embargo, en el proceso de interacción entre el sistema operativo PC e Internet, la prioridad siempre permanece detrás del archivo de hosts, por lo que su recuperación es suficiente para trabajar en modo estándar.

La complejidad se produce si no se puede encontrar el archivo requerido, ya que el virus cambia su ubicación en carpetas del sistema. Entonces necesitas corregir la clave de registro.

HKEY_LOCAL_MACHI NE \\ SYSTEM \\ Curren TCONTROLSET \\ SERV ICES \\ TCPIP \\ Param Eters \\ DatabasePA TH

Los virus que se incluyen en el Grupo Win32 / Vundo en la conversión de archivos de alojamiento de Incineos, superan a la mayoría de sus becarios maliciosos. Cambia el nombre del archivo en sí, lavando la letra latina O y reemplazando un cartel en una letra cirílica. Dicho archivo ya no se dedica a convertir el nombre de dominio de los sitios a las direcciones IP, e incluso si el usuario restaurará este archivo, el resultado del trabajo seguirá siendo el mismo. ¿Cómo encontrar un archivo genuino? Si surgen dudas en el hecho de que el objeto que necesita el objeto que necesitamos, realice el siguiente procedimiento. El primer paso es activar el modo de visualización de archivos ocultos. Exploramos el catálogo, parece que, como se presenta en la figura.

Aquí hay dos archivos idénticos, pero dado que el sistema operativo no le permite usar nombres idénticos, es obvio que estamos tratando con un documento falso. Determine cuál es correcto, y lo que no es, simplemente. El virus crea un archivo a granel y numerosos ajustes, por lo que el resultado de su inserción en la figura está representada archivo oculto Volumen de 173 KB.

Si abre un documento de archivo, la información en él contendrá dichas líneas:

31.214.145.172 vk.com: una cadena que puede reemplazar la dirección IP del sitio

127.0.0.1 avast.com: la línea del archivo registrado con el virus para prohibir el acceso al sitio del programa antivirus

ANTERIOR, ya hemos señalado que puede bloquear los recursos individuales utilizando la creación de rutas incorrectas en la tabla de enrutamiento. ¿Cómo se puede resolver la situación, considerar la secuencia de acciones?

Si el archivo Hosts no tiene ajustes maliciosos, y el trabajo con el recurso no es posible, el problema se encuentra en la tabla de rutas. Unas pocas palabras sobre la esencia de la interacción de las herramientas de datos. Si el archivo Hosts se registra la dirección adaptativa correcta del dominio, se redirige en esta dirección a un recurso existente. Como regla general, la dirección IP no pertenece al rango de direcciones de subred locales, porque la redirección se produce por la puerta de enlace del enrutador, que está determinada por la configuración de la conexión a Internet.

Si ajusta la entrada de ruta para una dirección IP específica, la conexión automática se producirá en función de este registro. Siempre que no haya tal ruta, ni la puerta de enlace no funciona, la conexión no se producirá, y el recurso permanecerá inaccesible. Por lo tanto, el virus puede eliminar la entrada en la tabla de rutas y bloquear absolutamente cualquier sitio.

Las rutas creadas para sitios específicos permanecen en la base de datos de registro de HKLM. La actualización de la ruta ocurre cuando se activa el ajuste de los datos de la ruta o el manual. Cuando está desaparecido estáticamente, las rutas faltan, la sección de la tabla está vacía. Puede ver la lista de datos de enrutamiento aplicando el comando de impresión de ruta. Agregue lo siguiente:

Rutas activas:

La tabla presentada anteriormente es estándar para una PC con una sola tarjeta de red y los parámetros de configuración de la conexión de red:

Dirección IP 192.168.0.0

máscara 255.255.255.0.

gateway predeterminado 192.168.0.1

La entrada presentada anteriormente incluye la dirección IP de la red con una codificación de 192.168.0.0 y una finalización de la máscara de codificación 255.255.255.0. Si descifra estos datos, entonces la información es la siguiente. La máscara incluye todo el volumen de nodos con una dirección más antigua equivalente. De acuerdo con el sistema métrico, los primeros tres bytes de la máscara de subred son iguales a 1 en todos los sistemas operativos de PC (una excepción es un valor decimalmente, donde el valor es 255 y hexadecimalmente, donde el valor es 0 * FF). La parte más joven de la dirección de los nodos aceptados está en el rango de 1-254.

De acuerdo con la información presentada anteriormente, la dirección más joven tiene una codificación - 192.168.0.0, este código es la dirección de red. La dirección sénior con codificación 192.168.0.255 se caracteriza por la dirección de transmisión. Y si el primer código elimina su uso para el intercambio de datos, el segundo código solo está diseñado para realizar estas funciones. Sus nodos se intercambian paquetes de datos utilizando rutas.

Imagina la siguiente configuración:

Dirección IP - 192.168.0.0

Red de máscara - 255.255.255.0

Gateway - 192.168.0.3

Interfaz - 192.168.0.3

Métrico - 1.

La información se descifra lógicamente: en el rango de direcciones de 192.168.0.0 - 192.168.0.255 para intercambiar información como una puerta de enlace e interfaz, aplicar el código tarjeta de red (192.168.0.3). Todo esto significa que la información va directamente al destinatario directamente.

Cuando la condición de dirección final no corresponde al rango especificado 192.168.0.0-192. 168.0.255, no funcionará directamente directamente. El protocolo del servidor envía datos al enrutador que lo transmite a otra red. Si las rutas estáticas no están prescritas, la dirección del enrutador predeterminado sigue siendo la misma que la dirección de la puerta de enlace. La información se envía a esta dirección, luego a la red, y en las rutas prescritas en la tabla, hasta que el destinatario reciba el paquete. En términos generales, el proceso de transferencia de datos se ve así. Imagina una ilustración de las entradas de la tabla de enrutadores estándar. En el ejemplo, solo hay algunos registros, pero su número puede alcanzar decenas y cientos de cuerdas.

Deslice los datos del ejemplo, describimos el proceso de redirección a las direcciones del recurso de Internet. Durante el contacto con las direcciones del recurso de Internet en el rango especificado de 74.55.40.0 a 74.55.40.255, el código del enrutador es igual al número de red 192.168.0.0, y, en consecuencia, no se puede aplicar en el proceso de intercambio de datos de información. El protocolo IP diagnostica la dirección (74.55.40.226), que no se incluye en el paquete de direcciones de red local individual y apela a las rutas estáticas.

Deslice los datos del ejemplo, describimos el proceso de redirección a las direcciones del recurso de Internet. Durante el contacto con las direcciones del recurso de Internet en el rango especificado de 74.55.40.0 a 74.55.40.255, el código del enrutador es igual al número de red 192.168.0.0, y, en consecuencia, no se puede aplicar en el proceso de intercambio de datos de información. El protocolo IP diagnostica la dirección (74.55.40.226), que no se incluye en el paquete de direcciones de red local individual y apela a las rutas estáticas.

Situación Cuando esta ruta no está registrada, el paquete de información se envía mediante la identificación de la dirección de la puerta de enlace establecida en el ejemplo predeterminado.

Dado que la ruta presentada en el ejemplo se caracteriza por una alta prioridad, por lo que necesita una puerta de enlace determinada, y no es un estándar adecuado para todos. Dado que la puerta de entrada que satisface la consulta en la tabla no es, el servidor con una dirección de red 74.55.40.226 permanecerá fuera de la zona de acceso. Y con el código de máscara de subred prescrito en el ejemplo, todas las direcciones del rango de 74.55.40.0 - 74.55.40.255 serán bloqueadas. Es este rango que incluye una ruta de red al sitio de software antivirus instalado en una computadora personal que no recibirá las actualizaciones necesarias de las bases de datos virales y no funcionará correctamente.

Cuantos más datos de tales datos en la tabla de rutas, mayor será la cantidad de recursos está bloqueada. En la práctica de los especialistas, los programas virales crearon hasta cuatrocientas líneas de dicha especie, bloqueando así el trabajo de aproximadamente miles de recursos de red. Y los propietarios de virus no son particularmente interesantes que buscan prohibir algún tipo de recurso separado, excluyen del posible acceso de docenas de otros sitios. Esto se encuentra el principal error de los programadores impuros, ya que la cantidad de recursos inaccesibles detecta la probabilidad de bloquear los datos en sí. Por ejemplo, si las redes sociales más populares ingresaron al círculo de exclusión, y el usuario no puede ingresar al sitio web de Vkontakte o compañeros de clase, entonces surge la sospecha trabajo apropiado PC con red.

No es difícil corregir la situación, el comando de ruta y la tecla eliminar se utilizan para este propósito. Encontramos en la tabla Falso registros y desinstalación. Una pequeña observación, toda la operación se lleva a cabo solo si el usuario tiene derechos de administrador, pero también los cambios en la ruta del virus pueden hacer solo si la red se ha introducido en la red cuenta Computadora administrativa. Damos ejemplos de tales tareas.

ruta Eliminar 74.55.40.0 - Grabación que elimina la primera opción de la línea de ruta;

ruta Eliminar 74.55.74.0 - Grabación que elimina la segunda opción de la cadena de rutas.

El número de tales cadenas debe ser el número total de rutas falsas.

Si se acerca al procedimiento más fácil, debe aplicar una operación de redirección de salida. Esto se hace ingresando la ruta impresa\u003e C: \\ rutas.txt. La activación del comando crea una situación cuando se crea un documento de archivo en el disco del sistema llamado rutas.txt, contiene una tabla con datos de ruta.

La lista de tablas contiene códigos DOS. Estos personajes son ilegibles, y no importan trabajar. Al agregar la ruta, elimine al principio de cada ruta, elimine cada registro falso. Se parece a esto:

ruta Eliminar 84.50.0.0.

ruta Eliminar 84.52.233.0.

ruta Eliminar 84.53.70.0.

ruta Eliminar 84.53.201.0.

ruta Eliminar 84.54.46.0.

A continuación, debe cambiar la extensión de archivo, las opciones para reemplazar esta extensión son CMD o BAT. El nuevo archivo se inicia utilizando el doble clic en el botón derecho del ratón. Puede simplificar la tarea con la ayuda de un administrador de archivos popular, que funciona de la siguiente manera. El editor cuya llamada se lleva a cabo por la tecla F 4 F 4, resalta la parte derecha de la grabación de ruta con una etiqueta especial. Con la combinación de teclas CTRL + F, se realiza la permutación automática de todos los espacios por carácter con un valor vacío, y el espacio a su vez se instala en la posición inicial de la línea. La nueva combinación de las teclas especificadas, establece la tarea eliminar la ruta al lugar que necesita.

Cuando las rutas falsas en la tabla de datos, se escribe mucho y los ajustan manualmente, parece ser un proceso largo y tedioso, se recomienda aplicar la tarea de ruta junto con la tecla F.

Esta tecla elimina todas las rutas no puntuales, así como las rutas completamente desinstalantes con el punto final y la difusión por la dirección M. Los primeros y los últimos tienen un código digital 255.255.255.255; Segundo 127.0.0.0. En otras palabras, toda la información falsa prescrita en la tabla se desinstalará. Pero al mismo tiempo, los registros de rutas estáticas descargadas por toda la puerta de enlace principal del usuario se destruirán, por lo que deberán restaurarse, ya que la red permanecerá inaccesible. O rastree el proceso de limpieza de la tabla de datos y deténgala con la intención de eliminar el registro que necesita.

El programa AVZ Anti-Virus también se puede utilizar para ajustar la configuración del enrutador. Un multinograma específico de este proceso es el twentieth TCP Setup Artículo.

La última opción para bloquear el acceso al usuario a las direcciones IP de los sitios que utilizan los programas virales es usar la sustitución de la dirección del servidor DNS. En esta realización, la conexión a la red se produce a través de un servidor malicioso. Pero tales situaciones son bastante raras.

Después del comportamiento de todas las obras, necesita reiniciar la computadora personal.

Gracias de nuevo por la ayuda de la preparación del material de los maestros del centro de servicio informático. Iniciar.

Restauración de archivos cifrados - Este es un problema con el que una gran cantidad de usuarios de computadoras personales enfrentó a la víctima de una variedad de virus de cifrado. El número de programas maliciosos en este grupo es mucho y aumenta cada día. Solo recientemente, nos encontramos con docenas de versiones de cifrado: Cryptolocker, Crypt0l0cker, Crypt Alpha, Teslacrypt, Coinvault, Bit Crypt, CTB-Locker, TorrentLocker, Hydracrypt, Better_Call_saul, Crittt, etc.

Por supuesto, puede restaurar los archivos cifrados simplemente siguiendo las instrucciones que los creadores del virus se dejan en la computadora contaminada. Pero la mayoría de las veces, el precio de la descifrado es muy significativo, también necesita saber que parte de los virus de cifrado, así que cifra los archivos que es simplemente imposible de descifrarlos. Y, por supuesto, es simplemente desagradable pagar por la restauración de sus propios archivos.

Formas de restaurar archivos cifrados gratis

Hay varias formas de restaurar los archivos cifrados utilizando programas absolutamente gratuitos y comprobados, como ShadowExplorer y Photorec. Antes y durante la recuperación, intente usar una computadora infectada lo más pequeña posible, para que aumente sus posibilidades de recuperación exitosa de archivos.

La instrucción que se describe a continuación debe realizar paso a paso, si algo no funciona, detenga, solicite escribir un comentario sobre este artículo o crear un nuevo tema en nuestra.

1. Retire el cifrado de virus

Virus Kaspersky. Herramienta de eliminación y Malwarebytes Anti-Malware puede detectar diferentes tipos Los virus del círculo activos y los eliminan fácilmente de una computadora, pero no pueden restaurar los archivos cifrados.

1.1. Retire el círculo de virus utilizando la herramienta de eliminación de virus Kaspersky

Haga clic en el botón Escanear Para comenzar a revisar su computadora para el virus del cifrado.

Espere hasta el final de este proceso y retire la base encontrada.

1.2. Eliminar el círculo del virus con Malwarebytes Anti-Malware

Descarga el programa. Después de que se complete la descarga, ejecute el archivo descargado.

Inicie automáticamente el procedimiento de actualización del programa. Cuando está haciendo clic en Ejecutar chequeo. Malwarebytes Anti-Malware comenzará a revisar su computadora.

Inmediatamente después de la finalización de la comprobación de la computadora, el Programa de Malwarebytes Anti-Malware abrirá una lista de los componentes del virus del cifrado.

Haga clic en el botón Eliminar seleccionado Para limpiar su computadora. Al eliminar los programas maliciosos, los anti-malware de Malwarebytes pueden requierir reinicio de la computadora para continuar con el proceso. Confirme esto seleccionando Sí.

Una vez que vuelva a iniciar la computadora, Malwelbytes Anti-Malware continuará automáticamente con el proceso de tratamiento.

2. Restaurar archivos encriptados con ShadowExplorer

ShadowExplorer es una pequeña utilidad que le permite restaurar las copias de las sombras de los archivos que se crean automáticamente por el sistema operativo Windows (7-10). Esto le permitirá restaurar el estado de origen de los archivos cifrados.

Descarga el programa. El programa es B. archivar con cremallera. Así que haga clic en el archivo descargado llave correcta Y seleccione extraer todo. Luego abra la carpeta SombraExplorerRentable.

Ejecutar SombraExplorador. Seleccione el disco deseado y la fecha de la creación de copias de sombra, respectivamente, la FIGURA 1 y 2 en la siguiente figura.

Haga clic con el botón derecho en el directorio o archivo, que desea recuperar. En el menú que aparece, seleccione Exportar.

Y por último, seleccione la carpeta a la que se copiará el archivo recuperado.

3. Restaurar archivos cifrados usando Photorec

Photorec es programa gratuitocreado para restaurar archivos remotos y perdidos. Usándolo, puedes restaurar archivos fuenteque los virus-encriptadores se han eliminado después de crear sus copias encriptadas.

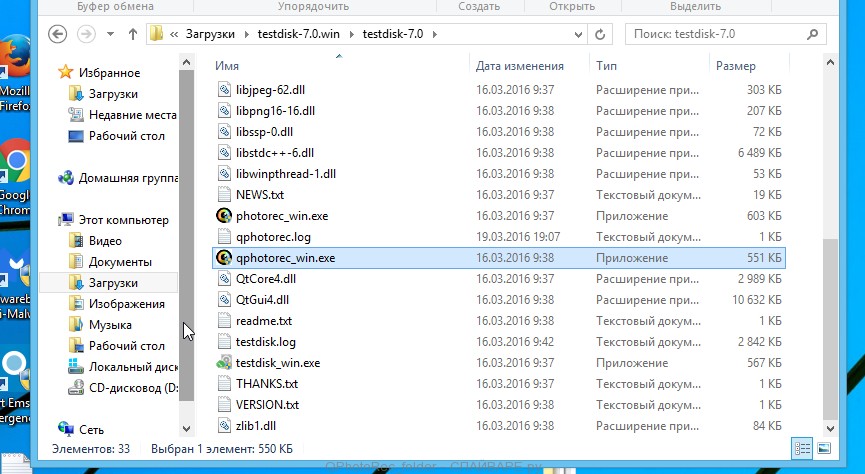

Descarga el programa. El programa está en el archivo. Por lo tanto, haga clic en el archivo descargado con la tecla derecha y seleccione Extreme todo. Luego abre la carpeta TestDisk.

En la lista de archivos, encuentre el qphotorec_win y ejecútelo. Se abrirá una ventana de programa en la que se mostrarán todas las secciones de los discos disponibles.

En la lista de la sección, seleccione la que se encuentren los archivos cifrados. Luego haga clic en el botón Formatos de archivo.

De forma predeterminada, el programa está configurado para restaurar todos los tipos de archivos, pero para acelerar el trabajo, se recomienda dejar solo los tipos de archivos que necesita restaurar. Después de completar la selección, haga clic en Aceptar.

En la parte inferior de la ventana del programa QPhotorec, localice el botón Examinar y haga clic en él. Debe seleccionar un directorio en el que se guardarán los archivos recuperados. Es recomendable utilizar un disco en el que no se encuentran archivos cifrados que requieren recuperación (puede usar una unidad flash USB o un disco externo).

Para iniciar el procedimiento de búsqueda y restaurar copias de origen de los archivos cifrados, haga clic en el botón Buscar. Este proceso dura mucho tiempo, así que toma la paciencia.

Cuando termine la búsqueda, haga clic en el botón Salir. Ahora abra la carpeta que seleccionó para guardar los archivos recuperados.

La carpeta contendrá directorios con los nombres recup_dir.1, recup_dir.2, recup_dir.3 y así sucesivamente. Cuantos más archivos encuentren el programa, más será el directorio. Para buscar los archivos que necesita, marque todos los directorios. Para facilitar la búsqueda del archivo que necesita, entre gran número Recuperado, use el sistema de búsqueda de Windows incorporado (por contenido de archivos), así como si se olvide de la función de clasificación de archivos en los directorios. Como un parámetro de clasificación, puede seleccionar una fecha de cambio de archivo, ya que el QPhotorec al recuperar el archivo intenta restaurar esta propiedad.

Un virus es un tipo de software malicioso que penetra en las áreas de memoria del sistema, código de programas de OTER y sectores de inicio. Es capaz de eliminar datos importantes de un disco duro, unidad USB o tarjeta de memoria.

La mayoría de los usuarios no saben cómo recuperar los archivos después de un ataque de virus. En este artículo, queremos decirle cómo hacerlo de una manera rápida y fácil. Esperamos que esta información sea útil para usted. Hay dos métodos principales que puede usar para eliminar fácilmente el virus y recuperar datos eliminados después de un ataque de virus.

Eliminar el virus usando el símbolo del sistema

1) Haga clic en el botón "Inicio". Ingrese cmd en la barra de búsqueda. Verá el "símbolo del sistema" en la parte superior de la ventana emergente. Presione ENTER.

2) Ejecute el símbolo del sistema y escriba: "attrib -h -r -s / s / d drive_name \\ *. *"

Después de este paso, Windows comenzará a recuperar el disco duro infectado con el virus, la tarjeta de memoria o el USB. Tomará algún tiempo para que se complete el proceso.

Para iniciar la recuperación de Windows, haga clic en el botón "Inicio". Escriba la restauración en la barra de búsqueda. En la siguiente ventana, haga clic en "Iniciar restauración del sistema" → "Siguiente" y seleccione el punto de restauración de los deseos.

Otra variante del camino es " Panel de control"→" Sistema "→" Protección del sistema ". Aparecerá una ventana de preparación de recuperación. La computadora se reiniciará y aparecerá un mensaje diciendo "Restauración del sistema completada con éxito". Si no resolvió su problema, intente retroceder a otro punto de restauración. Eso se dice todo sobre el segundo método.

Recuperación de la partición mágica: restaurar archivos faltantes y carpetas después de un ataque de virus

Para la recuperación confiable de los archivos eliminados por virus, use la recuperación de la partición mágica. El programa se basa en el acceso directo de bajo nivel al disco. Theraefore, omitirá el bloqueo de virus y lea todos sus archivos.

Descargue e instale el programa, luego analice el disco, unidad flash. O tarjeta de memoria. Después del análisis, el programa muestra la lista de carpetas en el disco seleccionado. Habiendo seleccionado la carpeta necesaria a la izquierda, puede verla en la sección correcta.

Por lo tanto, el programa proporciona el disco de la misma manera que con el estándar. Explorador de Windows. Se mostrará indición a los archivos existentes, se mostrará archivos eliminados y carpetas. Se marcarán con una Cruz Roja Especial, lo que hace que sea mucho más fácil recuperar los archivos eliminados.

Si ha perdido sus archivos después del ataque de virus, la recuperación de la partición mágica lo ayudará a restaurar todo sin mucho esfuerzo.

Utilidad AVZ simple y conveniente, que no solo puede ayudar, sino que también sabe cómo restaurar el sistema. ¿Por qué es necesario?

El hecho es que después de las invasiones de los virus (sucede que AVZ lo mata miles), algunos programas se niegan a trabajar, todos los entornos se fumaban en algún lugar y Windows de alguna manera funciona de alguna manera.

La mayoría de las veces, en este caso, los usuarios simplemente reinstalan el sistema. Pero como lo demuestra la práctica, es completamente opcional, porque con la misma utilidad AVZ, puede restaurar casi cualquier programas dañados y datos.

Para darle una imagen más visual, le doy una lista completa de lo que es capaz de restaurar AVZ.

El material se toma del directorio por Avz - http://www.z-oleg.com/secur/avz_doc/ (copia y pegue en la barra de direcciones del navegador).

Actualmente, hay el siguiente firmware en la base de datos:

1. Instalación de parámetros start.exe, .com, archivos .PIF

Este firmware restaura la reacción del sistema a archivos exe, Com, pif, sc.

Indicaciones para el uso: Después de eliminar el virus, los programas dejan de funcionar.

2. Configuración de prefijo de protocolo de Internet Explorer para estándar

Este firmware restaura la configuración de los prefijos de protocolo en Internet Explorer

Indicaciones para el uso: Al ingresar la dirección del tipo www.yandex.ru, hay su sustitución en algo www.seque.com/abcd.php?url\u003dwww.yandex.ru

3. Instalación de la página de inicio Internet Explorer

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones para el uso: Sustitución de la página de inicio.

4. Configuración de búsqueda de Internet Explorer para estándar

Este firmware restaura la configuración de búsqueda en Internet Explorer

Indicaciones para el uso: Cuando presiona el botón "Buscar" en IE, hay una apelación a algún sitio extraño

5. Instalación de la configuración de escritorio

Este firmware restaura la configuración del escritorio.

La recuperación implica la eliminación de todos los elementos activos de ActiveDescTOP, fondo de pantalla, eliminando los bloqueos en el menú que es responsable de configurar el escritorio.

Indicaciones para el uso: Las configuraciones de escritorio desaparecieron en la ventana "Propiedades: Pantalla", se muestran una inscripciones o imágenes extrañas en el escritorio.

6. La fecha de todas las políticas (restricciones) del usuario actual.

Windows proporciona un mecanismo para las restricciones de las acciones del usuario, llamadas políticas. Muchos programas maliciosos utilizan esta tecnología, ya que las configuraciones se almacenan en el registro y es fácil de crear o modificarlas.

Indicaciones para el uso: La función del conductor u otras funciones del sistema están bloqueadas.

7. La fecha de la salida del mensaje durante Winlogon

Windows NT y los sistemas posteriores en la línea NT (2000, XP) le permiten instalar el mensaje que se muestra durante la carga automática.

Esto es utilizado por una serie de programas maliciosos, y la destrucción de un programa malicioso no lleva a la destrucción de este mensaje.

Indicaciones para el uso: Durante la carga del sistema, se ingresa una publicación extranjera.

8. Restauración de la configuración del conductor

Este firmware restablece una serie de configuraciones del conductor a la norma (restablecer la configuración principalmente variable por programas maliciosos).

Indicaciones para el uso: Cambió la configuración del conductor

9. Investigación de procesos del sistema de departamentos.

El registro del depurador del proceso del sistema permitirá una solicitud de lanzamiento oculta que utiliza una serie de programas maliciosos.

Indicaciones para el uso: AVZ detecta los procesos de sistemas no identificados, los problemas surgen con el inicio del componente del sistema, en particular después de que el reinicio desaparece el escritorio.

10. Instalación de la configuración de descarga en SafeMode

Algunos programas maliciosos, en particular Wormle Gusano, dañan la configuración de carga del sistema en modo protegido.

Este firmware restaura la configuración de descarga en modo protegido. Indicaciones para el uso: La computadora no está cargada en modo seguro (SafeMode). Aplicar este firmware sigue solo en caso de descargar problemas en modo protegido. .

11.Block Manager

El gerente de trabajo de bloqueo se aplica por malware para proteger los procesos de detección y eliminación. En consecuencia, la ejecución de este firmware alivia el bloqueo.

Indicaciones para el uso: Bloqueo del administrador de tareas, cuando intenta llamar al administrador de tareas, el mensaje "El administrador de tareas está bloqueado por el administrador".

12. Clearing HijackEtHis UTILITY IGNOR

La utilidad HIJACHTHIS almacena una serie de su configuración en el Registro, en particular, la lista de excepciones. Por lo tanto, para el disfraz de HijackThis, un programa malicioso es suficiente para registrar sus archivos ejecutables en la lista de excepciones.

Actualmente, se conocen varios programas maliciosos que utilizan esta vulnerabilidad. AVZ Firmware Clearing HijackThis Lista de excepciones de utilidad

Indicaciones para el uso: Sospechas de que la utilidad HIJACKETHIS muestra ninguna información sobre el sistema.

13. Limpiando el archivo de hosts

Borrar el archivo de hosts se reduce a la búsqueda del archivo de hosts, eliminando todas las filas de significado de ella y agregando una línea estándar "127.0.0.1 localhost".

Indicaciones para el uso: Sospechas de que el archivo de los hosts es cambiado por un programa malicioso. Síntomas típicos: bloqueando la actualización de los programas antivirus.

Puede monitorear los contenidos del archivo Hosts utilizando el administrador de hosts del archivo integrado en AVZ.

14. Configuración automática SPL / LSP de fijación

Realiza un análisis de la configuración de SPI y en caso de detección de errores, se fija automáticamente los errores encontrados.

Este firmware se puede iniciar un número de veces re-ilimitado. Después de realizar este firmware, se recomienda reiniciar la computadora. ¡Nota! Este firmware no se puede iniciar desde la sesión del terminal.

Indicaciones para el uso: Después de eliminar el programa malicioso, desapareció el acceso a Internet.

15. Restablecer la configuración de SPI / LSP y TCP / IP (XP +)

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de operación se basa en el restablecimiento y la recreación de la configuración de SPI / LSP y TCP / IP utilizando la utilidad regular Netsh, que forma parte de Windows.

¡Nota! ¡Aplique el reinicio de la configuración solo si es necesario si hay problemas irrazonables con el acceso a Internet después de eliminar programas maliciosos!

Indicaciones para el uso: Después de eliminar el programa malicioso, el acceso a Internet y la ejecución del firmware "14. Configuración automática SPL / LSP »no resulta.

16. Restaurando la clave de inicio del explorador

Restaura las claves clave del registro responsables de iniciar el conductor.

Indicaciones para el uso: Durante la carga del sistema, el conductor no se inicia, sino que ejecuta manualmente explorer.exe.

17. Desbloquear el Editor del Registro

Desbloquea al Editor del Registro eliminando una política que prohíbe su lanzamiento.

Indicaciones para el uso: No se puede iniciar el Editor del Registro, cuando intenta, se muestra un mensaje que su lanzamiento está bloqueado por el administrador.

18. Recreación completa de la configuración de SPI.

SPI / LSP se une de nuevo, después de lo cual los destruye y crea en el estándar que se almacena en la base de datos.

Indicaciones para el uso: Daños pesados \u200b\u200ba la configuración de SPI, scripts irrazonables 14 y 15. ¡Aplica solo si es necesario!

19. Limpie la base de datos de Mountpoints

Limpieza de los puntos de montura y la base Mountpoints2 en el Registro. Esta operación a menudo ayuda en el caso, cuando después de la infección del virus flash en el conductor no abre discos.

Para realizar la recuperación, es necesario marcar uno o más elementos y haga clic en el botón "Ejecutar operaciones activadas". Presionando el botón "OK" cierra la ventana.

En una nota:

La recuperación es inútil si un programa de troyanos se ejecuta en el sistema que realiza dichas reconfiguraciones: primero debe eliminar un programa malicioso y luego restaurar la configuración del sistema

En una nota:

Para eliminar las huellas de la mayoría de los secuestradores, debe realizar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer a Standard", "Restauración de la página de inicio de Internet Explorer", "Restablecimiento de la configuración del enchufe de Internet Explorer a Standard"

En una nota:

Cualquiera de firmware se puede realizar varias veces seguidas sin perjuicio del sistema. Excepciones - "5.

Restauración de la configuración de escritorio "(El funcionamiento de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el diseño del escritorio y el fondo de pantalla) y" 10.

Restauración de la configuración de descarga en SAFEMODE "(Este firmware re-envía las claves de registro responsables de la carga en modo seguro).

Para iniciar la recuperación, primero descarga Descarga y ejecuta utilidad. Luego presione el archivo: la restauración del sistema. Por cierto, todavía puedes realizar

Celebramos las casillas de verificación que necesita y haga clic para ejecutar operaciones. Todo, espera realizar :-)

En los siguientes artículos, consideraremos más problemas, resolveremos que el firmware AVZ nos ayudará a restaurar el sistema. Tan buena suerte para ti.

El lanzamiento de la utilidad AVZ puede ser requerido al ponerse en contacto con el soporte técnico de Kaspersky Lab.

Usando la utilidad AVZ, puedes:

- obtenga un informe sobre los resultados de la investigación del sistema;

- ejecute el guión proporcionado por el técnico de soporte técnico "Kaspersky Lab"

Para crear cuarentena y eliminar archivos sospechosos.

La utilidad AVZ no envía estadísticas, no procesa información y no lo transmite al laboratorio de Kaspersky. El informe se almacena en una computadora en forma de formatos HTML y XML que están disponibles para la visualización sin el uso de programas especiales.

La utilidad AVZ puede crear automáticamente cuarentena y poner copias de archivos sospechosos y sus metadatos.

Los objetos colocados en cuarentena no se procesan, no se transmiten a Kaspersky Lab y se almacenan en la computadora. No recomendamos recuperar archivos de cuarentena, pueden dañar la computadora.

¿Qué datos están contenidos en el Informe de utilidad AVZ

El informe de la utilidad AVZ contiene:

- Información sobre la versión y fecha de la salida de la utilidad AVZ.

- Información sobre las bases de datos antivirus AVZ Utilities y sus configuraciones básicas.

- Información sobre la versión del sistema operativo, la fecha de su instalación y los derechos del usuario con el que se está ejecutando la utilidad.

- Resultados de la búsqueda de programas de rootkits e interceptores de las funciones principales del sistema operativo.

- Resultados de la búsqueda de procesos sospechosos e información sobre estos procesos.

- Los resultados de la búsqueda de programas maliciosos comunes en sus propiedades características.

- Información de error encontrada al verificar.

- Resultados de la búsqueda de eventos de teclado, Mouse o Windows Interceptor.

- Resultados de la búsqueda para puertos abiertos TCP y UDP que son utilizados por programas maliciosos.

- Información sobre las teclas sospechosas del registro del sistema, los nombres de archivos en la configuración del disco y del sistema.

- Los resultados de búsqueda para las vulnerabilidades potenciales y los problemas de seguridad del sistema operativo.

- Información sobre las configuraciones dañadas del sistema operativo.

Cómo ejecutar un script usando la utilidad AVZ

Use la utilidad AVZ solo bajo la guía del especialista en asistencia técnica "Laboratorio de Kapersky" como parte de su apelación. Las acciones independientes pueden dañar el sistema operativo y la pérdida de datos.

- Descarga el archivo ejecutable AVZ UTILITY.

- Ejecutar avz5.exe en su computadora. Si el filtro SmartScreen Windows Defender Prevenido el lanzamiento de avz5.exe, haga clic en Más detalles → Realizar en cualquier caso en la ventana Sistema de Windows protegido su computadora.

- Ir a la sección Archivo→ Ejecutar guión.

- Inserte el script en el campo de entrada, que recibió del especialista de soporte técnico "Kapersky Lab".

- Hacer clic Correr.

- Espere hasta que se complete la utilidad y se completen otras recomendaciones del especialista de soporte técnico "Laboratorio de Kapersky".

La recuperación del sistema es una función AVZ especial que le permite restaurar una serie de configuraciones del sistema dañadas por programas maliciosos.

El firmware de recuperación del sistema se almacena en la base de datos antivirus y se actualiza según sea necesario.

Recomendación: Aplicar la recuperación del sistema es necesaria solo en una situación en la que haya una comprensión precisa de lo que se requiere. Antes de su uso, se recomienda hacer una copia de seguridad o un punto de reversión del sistema.

Nota: Operaciones de recuperación del sistema registran datos automáticos de copia de seguridad como archivos REG en el catálogo de copia de seguridad carpeta de trabajo AVZ.

Actualmente, hay el siguiente firmware en la base de datos:

1. Instalación de parámetros start.exe, .com, archivos .PIF

Este firmware restaura la respuesta del sistema a archivos EXE, COM, PIF, SCR.

Indicaciones para el uso: Después de eliminar el virus, los programas dejan de funcionar.

Posibles riesgos:mínimo, sin embargo, se recomienda aplicar.

2. Configuración de prefijo de protocolo de Internet Explorer para estándar

Este firmware restaura la configuración de los prefijos de protocolo en Internet Explorer

Indicaciones para el uso: Al ingresar la dirección del tipo www.yandex.ru, hay su sustitución en algo www.seque.com/abcd.php?url\u003dwww.yandex.ru

Posibles riesgos: Mínimo

3. Instalación de la página de inicio Internet Explorer

Este firmware restaura la página de inicio en Internet Explorer

Indicaciones para el uso: Sustitución de la página de inicio.

Posibles riesgos: Mínimo

4. Configuración de búsqueda de Internet Explorer para estándar

Este firmware restaura la configuración de búsqueda en Internet Explorer

Indicaciones para el uso: Cuando presiona el botón "Buscar" en IE, hay una apelación a algún sitio extraño

Posibles riesgos: Mínimo

5. Instalación de la configuración de escritorio

Este firmware restaura la configuración del escritorio. La recuperación implica la eliminación de todos los elementos activos de ActiveDescTOP, fondo de pantalla, eliminando los bloqueos en el menú que es responsable de configurar el escritorio.

Indicaciones para el uso: Las configuraciones de escritorio desaparecieron en la ventana "Propiedades: Pantalla", las inscripciones extrañas o las imágenes se muestran en el escritorio.

Posibles riesgos: Se eliminará la configuración del usuario, el escritorio tomará la vista predeterminada.

6. La fecha de todas las políticas (restricciones) del usuario actual.

Windows proporciona un mecanismo para las restricciones de las acciones del usuario, llamadas políticas. Muchos programas maliciosos utilizan esta tecnología, ya que las configuraciones se almacenan en el registro y es fácil de crear o modificarlas.

Indicaciones para el uso: La función del conductor u otras funciones del sistema están bloqueadas.

Posibles riesgos: Los sistemas operativos de varias versiones tienen pólizas predeterminadas, y las políticas de restablecimiento en ciertos valores estándar no siempre son óptimos. Para corregir problemas maliciosos variables con frecuencia, el político debe usarse seguro en términos de posibles fallos Sistemas de búsqueda maestra y eliminar problemas.

7. La fecha de la salida del mensaje durante Winlogon

Windows NT y los sistemas posteriores en la línea NT (2000, XP) le permiten instalar el mensaje que se muestra durante la carga automática. Esto es utilizado por una serie de programas maliciosos, y la destrucción de un programa malicioso no lleva a la destrucción de este mensaje.

Indicaciones para el uso: Durante la carga del sistema, se ingresa una publicación extranjera.

Posibles riesgos: no

8. Restauración de la configuración del conductor

Este firmware restablece una serie de configuraciones del conductor a la norma (restablecer la configuración principalmente variable por programas maliciosos).

Indicaciones para el uso: Cambió la configuración del conductor

Posibles riesgos: Mínimo, la mayoría de las características de la configuración dañada de malware encuentran y corrige el asistente de búsqueda y solución de problemas.

9. Investigación de procesos del sistema de departamentos.

El registro del depurador del proceso del sistema permitirá una solicitud de lanzamiento oculta que utiliza una serie de programas maliciosos.

Indicaciones para el uso: AVZ detecta los procesos de sistemas no identificados, los problemas surgen con el inicio del componente del sistema, en particular después de que el reinicio desaparece el escritorio.

Posibles riesgos: Mínimo, es posible violar programas que usen un depurador con fines legítimos (por ejemplo, la sustitución del despachador de tareas estándar)

10. Instalación de la configuración de descarga en SafeMode

Algunos programas maliciosos, en particular Wormle Gusano, dañan la configuración de carga del sistema en modo protegido. Este firmware restaura la configuración de descarga en modo protegido.

Indicaciones para el uso: La computadora no está cargada en modo seguro (SafeMode). Aplicar este firmware sigue solo en caso de descargar problemas en modo protegido..

Posibles riesgos: Alto, ya que la recuperación de una configuración típica no garantiza la corrección de SafeMode. En el cautiverio de seguridad, el asistente de búsqueda y los problemas de solución de problemas encontraron y corrige la configuración de SafeMode dañada específica

11.Block Manager

El gerente de trabajo de bloqueo se aplica por malware para proteger los procesos de detección y eliminación. En consecuencia, la ejecución de este firmware alivia el bloqueo.

Indicaciones para el uso: Bloqueo del administrador de tareas, cuando intenta llamar al administrador de tareas, el mensaje "El administrador de tareas está bloqueado por el administrador".

Posibles riesgos: Búsqueda maestra y solucionar problemas

12. Clearing HijackEtHis UTILITY IGNOR

La utilidad HIJACHTHIS almacena una serie de su configuración en el Registro, en particular, la lista de excepciones. Por lo tanto, para el disfraz de HijackThis, un programa malicioso es suficiente para registrar sus archivos ejecutables en la lista de excepciones. Actualmente, se conocen varios programas maliciosos que utilizan esta vulnerabilidad. AVZ Firmware Clearing HijackThis Lista de excepciones de utilidad

Indicaciones para el uso: Sospechas de que la utilidad HIJACKETHIS muestra ninguna información sobre el sistema.

Posibles riesgos: MINIMO, debe considerar la configuración de encendido de HIJACKTHIS

13. Limpiando el archivo de hosts

Borrar el archivo de hosts se reduce a la búsqueda de archivos de hosts, eliminando todas las filas significativas de él y agregue una línea estándar "127.0.0.1 localhost".

Indicaciones para el uso: Sospechas de que el archivo de los hosts es cambiado por un programa malicioso. Síntomas típicos: bloqueando la actualización de los programas antivirus. Puede monitorear los contenidos del archivo Hosts utilizando el administrador de hosts del archivo integrado en AVZ.

Posibles riesgos: Medio, se debe tener en cuenta que el archivo de hosts puede contener registros útiles.

14. Configuración automática SPL / LSP de fijación

Realiza un análisis de la configuración de SPI y en caso de detección de errores, se fija automáticamente los errores encontrados. Este firmware se puede iniciar un número de veces re-ilimitado. Después de realizar este firmware, se recomienda reiniciar la computadora. ¡Nota! Este firmware no se puede iniciar desde la sesión del terminal.

Indicaciones para el uso: Después de eliminar el programa malicioso, desapareció el acceso a Internet.

Posibles riesgos: Medio, antes de comenzar, se recomienda crear una copia de seguridad.

15. Restablecer la configuración de SPI / LSP y TCP / IP (XP +)

Este firmware solo funciona en XP, Windows 2003 y Vista. Su principio de operación se basa en el restablecimiento y la recreación de la configuración de SPI / LSP y TCP / IP utilizando la utilidad regular Netsh, que forma parte de Windows. Los detalles sobre la configuración de restablecimiento se pueden encontrar en la base de conocimientos de Microsoft - http://support.microsoft.com/kb/299357

Indicaciones para el uso: Después de eliminar el programa malicioso, el acceso a Internet y la ejecución de firmware "14. Configuración automática SPL / LSP de fijación automática" no proporciona resultados.

Posibles riesgos: Alto, antes de comenzar, se recomienda crear una copia de seguridad.

16. Restaurando la clave de inicio del explorador

Restaura las claves clave del registro responsables de iniciar el conductor.

Indicaciones para el uso: Durante la carga del sistema, el conductor no se inicia, sino que ejecuta manualmente explorer.exe.

Posibles riesgos: Mínimo

17. Desbloquear el Editor del Registro

Desbloquea al Editor del Registro eliminando una política que prohíbe su lanzamiento.

Indicaciones para el uso: No se puede iniciar el Editor del Registro, cuando intenta, se muestra un mensaje que su lanzamiento está bloqueado por el administrador.

Posibles riesgos: La verificación mínima, similar hace que el asistente de búsqueda y solución de problemas

18. Recreación completa de la configuración de SPI.

SPI / LSP se une de nuevo, después de lo cual los destruye y crea en el estándar que se almacena en la base de datos.

Indicaciones para el uso: Daños pesados \u200b\u200ba la configuración de SPI, scripts irrazonables 14 y 15.

¡Nota! ¡Aplique el reinicio de la configuración solo si es necesario si hay problemas irrazonables con el acceso a Internet después de eliminar programas maliciosos!Aplique esta operación solo si es necesario, en el caso, cuando otros métodos de recuperación de SPI no ayudaron !

Posibles riesgos: Muy alto, antes de comenzar, se recomienda crear una copia de seguridad!

19. Limpie la base de datos de Mountpoints

Limpieza de los puntos de montura y la base Mountpoints2 en el Registro.

Indicaciones para el uso: Esta operación a menudo ayuda en el caso, cuando después de la infección del virus flash en el conductor no abre discos.

Posibles riesgos: Mínimo

20. Eliminar rutas estáticas

Elimina todas las rutas estáticas.

Indicaciones para el uso: Esta operación ayuda en caso de que algunos sitios estén bloqueados usando rutas estáticas incorrectas.

Posibles riesgos: Medio. Es importante tener en cuenta que para el trabajo de algunos servicios en varios proveedores de Internet, pueden ser necesarios rutas estáticas y, después de realizar dicha eliminación, deberán restaurarse de acuerdo con las instrucciones del sitio web del proveedor de Internet.

21. Reemplace DNS todas las conexiones en Google Public DNS

Reemplaza en la configuración de todos los adaptadores de servidor DNS de red a DNS públicos de Google. Ayuda en caso de que el programa Trojan reemplace el DNS a su propio.

Indicaciones para el uso: Sustitución maliciosa DNS.

Posibles riesgos: Medio. Cabe señalar que no todos los proveedores le permiten usar DNS, diferente de la suya propia.

Para realizar la recuperación, debe marcar uno o más elementos y hacer clic en el botón "Ejecutar operaciones activadas". Presionando el botón "OK" cierra la ventana.

En una nota:

La recuperación es inútil si un programa de troyanos se ejecuta en el sistema que realiza dichas reconfiguraciones: primero debe eliminar un programa malicioso y luego restaurar la configuración del sistema

En una nota:

Para eliminar las huellas de la mayoría de los secuestradores, debe realizar tres firmware: "Restablecer la configuración de búsqueda de Internet Explorer para Standard", "Restaure la página de inicio de Internet Explorer", "Restablecer la configuración del enchufe de protocolo de Internet Explorer para Standard"

En una nota:

Cualquiera de firmware se puede realizar varias veces seguidas sin daños significativos al sistema. Excepciones - "5. Instalación de la configuración de escritorio" (la operación de este firmware restablecerá todas las configuraciones del escritorio y tendrá que volver a seleccionar el escritorio para colorear y pintar el fondo de pantalla) y "10. Restaurar la configuración de descarga en SafeMode" (este firmware Re-envía las claves de registro responsables de descargar el modo seguro), así como 15 y 18 (restablecer y volver a crear la configuración de SPI).

En ciertas situaciones, puede ser necesario deshabilitar el depurador del kernel. La ejecución de esta operación no se puede recomendar para usuarios inexpertos debido a la posible amenaza de la estabilidad del sistema operativo Microsoft Windows.

Instrucción