البيانات محمية وفقًا لمعيار pci dss. التحضير للحصول على شهادة PCI DSS. ما هو mPOS

أصدقائي ، نحن بصدد توسيع نطاق الخدمات المقدمة وسنضيف قريبًا إلى موقعنا الإلكتروني القدرة على طلب خدمات مسح مواقع الويب بحثًا عن الشفرات الضارة (مسح ASV) ، وهو أمر مطلوب بموجب شهادة PCI DSS. في هذا الصدد ، بدأنا قسمًا جديدًا من المنشورات المتعلقة بمعايير ومتطلبات أمن البيانات. وقبل كل شيء ، نريد التحدث عن شهادة PCI DSS. ينطوي استخدام مدفوعات بطاقات الائتمان والخصم على إمكانية نقل وتخزين ومعالجة بيانات بطاقات الدفع ، مما يزيد من مخاطر الجرائم الإلكترونية. في هذا الصدد ، وضعت MasterCard و Visa و American Express وأنظمة الدفع الأخرى متطلبات أمان معينة للتجار ومقدمي الخدمات الذين يتعاملون مع بيانات بطاقات الدفع. يتم وصف هذه المتطلبات في معيار PCI DSS. دعونا نفهم ما هي شهادة PCI DSS وما هي النقاط الرئيسية التي تحتاج إلى معرفتها.

ما هو PCI DSS؟

PCI DSSهو اختصار لمعيار أمان بيانات صناعة بطاقات الدفع ، مما يعني معيار أمان البيانات في صناعة بطاقات الدفع. تم تطوير PCI DSS بواسطة PCI SSC (مجلس معايير أمان صناعة بطاقات الدفع). وافق الأعضاء المؤسسون في مجلس إدارة PCI SSC - Visa و MasterCard و American Express و JCB International و Discover Financial Services - على اعتماد معيار أمان مشترك كجزء من المتطلبات الفنية لكل برنامج من برامج الامتثال لأمن البيانات الخاصة بهم. بالإضافة إلى ذلك ، يعترف كل عضو مؤسس مدققي أمن مؤهلين لـ PCI SSC(المقيمون الأمنيون المؤهلون ، QSA) و موفري المسح المعتمدين(مزودو المسح الضوئي المعتمدون ، ASV). هذا الأخير يشمل شريكنا كومودو، التي مرخص لها خدمة المسح الضوئي خدمة المسح الضوئي لـ HackerGuardian PCIقريبا للطلب على موقعنا على شبكة الإنترنت.من يحتاج إلى شهادة PCI DSS؟

يجب على كل شخص يعمل ببطاقات الدفع أو يؤثر بأي شكل من الأشكال على أمنه أن يهتم بأمان بيانات بطاقة الدفع ، ويمكن أن تكون هذه:- شركات التجارة والخدمات بأي حجم

- المؤسسات المالية

- موردي نقاط البيع الطرفية

- الشركات المصنعة للأجهزة والبرامج ، باختصار ، كل أولئك الذين ينشئون ويستخدمون البنية التحتية الدولية لمعالجة المدفوعات.

لذلك ، تنطبق متطلبات معايير PCI DSS على جميع المؤسسات ، بغض النظر عن حجمها أو عدد المعاملات التي تتلقى أو تنقل أو تعالج أو تخزن أي معلومات لحاملي بطاقات الائتمان ، أو إذا كانت العمليات التجارية في هذه المؤسسات يمكن أن تؤثر على أمن بطاقات الدفع.

لذلك ، تنطبق متطلبات معايير PCI DSS على جميع المؤسسات ، بغض النظر عن حجمها أو عدد المعاملات التي تتلقى أو تنقل أو تعالج أو تخزن أي معلومات لحاملي بطاقات الائتمان ، أو إذا كانت العمليات التجارية في هذه المؤسسات يمكن أن تؤثر على أمن بطاقات الدفع. متطلبات PCI DSS

تتضمن شهادة PCI DSS الامتثال للمعيار ، والذي يتكون من 12 قسمًا من المتطلبات الشاملة لضمان أمان المعلومات حول مالكي بطاقات الدفع التي يعمل معها التجار ومقدمو الخدمات. يعني الامتثال لمتطلبات معيار PCI تنفيذًا شاملاً للتدابير لضمان الأمان في كل خطوة من خطوات العمل ببطاقات الدفع ، بدءًا من نقل البيانات إلى تخزينها في قواعد بيانات الشركة.| كائنات التحكم | متطلبات PCI DSS |

|---|---|

| بناء وصيانة شبكة آمنة | 1. تثبيت تكوين جدار حماية والحفاظ عليه لحماية بيانات حاملي بطاقات الدفع |

| 2. إلغاء الاشتراك في الإعدادات الافتراضية لأنظمة كلمات المرور وإعدادات الأمان الأخرى | |

| حماية البيانات لحاملي بطاقات الدفع | 3. حماية البيانات الواردة لحاملي بطاقات الدفع |

| 4. تشفير نقل البيانات لحاملي بطاقات الدفع عبر الشبكات العامة المفتوحة | |

| دعم برنامج إدارة الضعف | 5. استخدم برامج مكافحة الفيروسات وتحديثها بانتظام على جميع الأنظمة التي تتأثر بشكل شائع بالبرامج الضارة |

| 6. تطوير ودعم الأنظمة والتطبيقات الآمنة | |

| تطبيق تحكم قوي في الوصول | 7. تقييد الوصول إلى بيانات حاملي بطاقات الدفع عند الحاجة إلى المعرفة |

| 8. تخصيص رقم تعريف فريد لكل شخص لديه وصول إلى جهاز كمبيوتر | |

| 9. تقييد الوصول المادي إلى بيانات حاملي بطاقات الدفع | |

| المراقبة المنتظمة والتحقق من الشبكات | 10. تتبع ورصد الوصول إلى موارد الشبكة وبيانات حاملي بطاقات الدفع |

| 11. المراجعة المنتظمة لأنظمة وعمليات الأمن | |

| دعم سياسة أمن المعلومات | 12. دعم السياسات الهادفة إلى ضمان أمن البيانات |

مستويات شهادة PCI DSS

تحدد شهادة PCI DSS أربعة مستويات للمؤسسات التجارية والخدميةو مستويين من مقدمي الخدمةاعتمادًا على عدد المعاملات باستخدام بطاقات الدفع Visa (بما في ذلك بطاقات الائتمان والخصم والبطاقات المدفوعة مسبقًا) في غضون 12 شهرًا.تحدد Visa المستويات التالية للتجار:

| مستوى | وصف | تتضمن شهادة PCI DSS: |

|---|---|---|

| 4 | التجار الذين يعالجون أقل من 20000 معاملة تجارة إلكترونية سنويًا ، وجميع التجار الآخرين غير المدرجين في المستويات الأخرى الذين يعالجون ما يصل إلى مليون معاملة سنويًا ، بغض النظر عن القناة المستقبلة. | سنويًا: يوصى باستكمال استبيان التقييم الذاتي للسلامة ؛ ربع سنوي: يوصى بفحص ASV ؛ يحدد البنك المكتسب متطلبات الامتثال. |

| 3 | يعالج التجار ما بين 20،000 إلى 1 مليون معاملة تجارة إلكترونية سنويًا. | |

| 2 | يقوم التجار بمعالجة 1-6 مليون معاملة سنويًا ، بغض النظر عن قناة إيصالهم. | سنويًا: استكمال استبيان التقييم الذاتي للسلامة (SAQ) ؛ ربع سنوي: يوصى بفحص ASV. |

| 1 | التجار الذين يقومون بمعالجة أكثر من 6 ملايين معاملة سنويًا بغض النظر عن القناة التي يتم تلقيها بها. | سنويًا: تدقيق من قبل مدقق أمان معتمد (QSA) ؛ ربع سنوي: فحص ثغرات ASV. |

لم يتم حتى الآن تمثيل حلول الدفع عبر الهاتف المحمول على نطاق واسع في السوق العالمية وفي بلدنا على وجه الخصوص. ومع ذلك ، يتزايد الاهتمام بمثل هذه الحلول من مطوري التكنولوجيا المالية والشركات والمؤسسات التجارية والخدمية كل عام.

أندري جيكو

مدقق الأمن الرقمي المعتمد من QSA

ما هو mPOS

يتكون حل الدفع بواسطة الهاتف المحمول (mPOS) من المكونات الرئيسية التالية:

- جهاز محمول - هاتف ذكي أو جهاز لوحي متصل به القارئ ؛

- تطبيق الدفع لجهاز محمول - برنامج يقوم من خلاله البائع بإدخال البيانات للدفع وتبادل البيانات مع المعالجة. أيضًا ، من خلال هذا البرنامج ، من الممكن التحقق من حامل البطاقة باستخدام التوقيع ؛

- القارئ - يتم تمييز نوعين من أجهزة القراءة: جهاز إدخال رقم التعريف الشخصي (PED) ، وقارئ بطاقة وجهاز إدخال رمز PIN. يتصل بجهاز محمول عبر Bluetooth أو مقبس صوت أو USB صغير ؛ قارئ البطاقة الآمنة (SCR) ، قارئ البطاقة. عادة ما يتم توصيله بجهاز محمول عبر مقبس صوت.

نعني بحل الدفع عبر الهاتف المحمول نظام أساسي للبرامج والأجهزة للتجار (يشار إليهم فيما يلي باسم التجار) ، والذي يسمح بقبول المدفوعات من الأفراد الذين يستخدمون هاتفًا ذكيًا / جهازًا لوحيًا وقارئًا متصلًا به. من خلال mPOS ، من الممكن قبول المدفوعات بطريقة لا تلامسية (مع بطاقة مصرفية محملة في الهاتف المحمول للعميل مع دعم NFC (يشار إليها فيما يلي باسم بطاقة NFC) ، أو بطاقة مصرفية غير ملامسة) ، وببطاقات بلاستيكية عادية (بشريط مغناطيسي و / أو شريحة EMV).

بالإضافة إلى وظائف قراءة البطاقة الآمنة وإدخال رمز PIN ، يجب أن تدعم mPOS جميع الطرق الرئيسية للتحقق من حامل البطاقة ، وتشفير البيانات أثناء النقل بين المكونات وجزء المعالجة من النظام ، فضلاً عن القدرة على طباعة الشيكات أو إرسالها عبر الرسائل القصيرة والبريد الإلكتروني.

من جانب مزود الخدمة أو البنك المستحوذ ، الذي يشارك في تلقي ومعالجة البيانات الإضافية لمدفوعات mPOS ، يتم استخدام نظام خلفي (بوابة الدفع) ، على غرار تلك المستخدمة في الإنترنت أو الحصول على نقاط البيع العادية.

من أجل فهم متطلبات الأمن التي ينبغي أن تكون ، على المستوى التقني ، من الضروري تحديد المكونات الرئيسية للنظام البيئي mPOS وتدفقات المعلومات الحالية. لفهم مسؤولية كيانات النظام البيئي mPOS عن أمن المدفوعات على مستوى الأعمال ، من الضروري تحديد نماذج الأعمال الحالية للمشاركين في عملية الدفع.

يحتوي مخطط تدفق المعلومات على 8 مراحل رئيسية (انظر الشكل 1):

- المرحلة الأولى. يقوم الموظف التاجر بتوصيل القارئ بجهاز محمول (هاتف ذكي أو جهاز لوحي) متصل بالإنترنت. إطلاق تطبيق خاص للهاتف المحمول وإدخال معلومات حول الشراء ومقدار الدفع فيه ؛

- المرحلة الثانية. يقوم العميل بإدخال بطاقة مصرفية أو لفها أو إحضارها للقارئ. في حالة بطاقة NFC ، يفتح العميل تطبيق Wallet على هاتفه الذكي ، ويختار بطاقة بنكية صالحة ، ويقرب الهاتف الذكي من القارئ. بناءً على الإعدادات الموجودة في البطاقة ، سيُطلب منك إدخال رمز PIN. في هذه الحالة ، يقوم العميل بإدخال رقم التعريف الشخصي باستخدام لوحة PIN ، والتي قد تكون مضمنة في القارئ ؛

- المرحلة الثالثة: يقوم القارئ بقراءة بيانات البطاقة وتشفيرها ونقلها إلى الجهاز المحمول للموظف التاجر ؛

- المرحلة الرابعة: يرسل الجهاز المحمول للموظف البيانات المشفرة إلى بوابة الدفع ، ويتم نقل البيانات من بوابة الدفع إلى نظام التحصيل. بالإضافة إلى بيانات البطاقة ، بناءً على الإعدادات ، يمكن إرسال معلومات إضافية حول أجهزة نقاط البيع أو المعاملة أو المنتج أو الخدمة المشتراة ؛

- المرحلة 5. يتم إرسال طلب الترخيص من نظام الحصول على MPS. بعد معالجة الطلب ، يتم إرجاع النتيجة (المقبولة أو المرفوضة) إلى نظام التحصيل. إذا تم إصدار البطاقة التي يتم الدفع عليها من قبل نفس البنك الذي يتم من خلاله إجراء عملية الاستحواذ ، فلن يتم إرسال الطلب إلى IPS ؛

- الخطوة 6. يتم إرسال نتيجة طلب التفويض إلى الجهاز المحمول ؛

- الخطوة 7. إذا كانت البطاقة تتطلب توقيع مالكها ، فسيتم عرض النموذج المقابل في تطبيق الهاتف المحمول ، ويوقع العميل (بقلم أو بإصبع) ؛

- الخطوة 8. موظف التاجر في تطبيق الدفع عبر الهاتف المحمول يختار طريقة إرسال الشيك إلى العميل. يمكن الإرسال عن طريق الرسائل القصيرة أو البريد الإلكتروني أو الطباعة إلى ماكينة تسجيل المدفوعات النقدية المحلية.

قد تشارك الشركات التالية في تنفيذ العملية الموضحة أعلاه:

- مطورو أجهزة mPOS - تطوير وإنتاج الأجهزة التي تقرأ بيانات البطاقة ورمز PIN بأمان ؛

- مطورو برامج الدفع لجهاز محمول و / أو بوابة دفع - تطوير برنامج العميل للتاجر ، وربما برنامج لبوابة الدفع ؛

- مطورو المنصات - شركات التطوير التي تنشئ جزءًا واحدًا من الأجهزة والبرامج في حل mPOS لبيعه مرة أخرى لمقدمي خدمات حلول mPOS أو المستحوذين ؛

- مقدمو خدمات حلول mPOS - الشركات التي تنتج المنتج النهائي للتجار. تستحوذ الشركات من هذا النوع على البنوك أو ما يسمى بوسطاء الدفع (تسهيلات الدفع). يمكن لهذه الشركات إما تطوير جميع مكونات حل الدفع عبر الهاتف المحمول بشكل مستقل ، أو ترخيص المكونات الفردية من مختلف الشركات المصنعة ودمجها مع بعضها البعض. وسطاء الدفع ، باستثناء البنوك المستحوذة ، هم خليط بين مقدم الخدمة والتاجر. عملاؤهم هم تجار ، يصبح التعامل مع البنك المستحوذ عليهم عملية شفافة ، لأن وسيط الدفع مسؤول عن التسويات مع التاجر ؛

- الموزعون - الشركات التي تروّج لحلول mPOS معينة من جهات تصنيع مختلفة في السوق وتؤدي وظيفة إعادة بيع حل mPOS الخاص بالتاجر ؛

- مزود خدمة الدفع (شركة المعالجة ، بوابة الدفع) - شركة تعمل كوسيط بين مزود خدمة حلول mPOS والبنك المقتني. يوفر تفاعل المعلومات بين الجهاز المحمول الخاص بالتاجر والمشتري ؛

- المقتني - بنك مكتسب أو مركز معالجة متصل بـ IPS ، والذي يوفر تفويضًا بالدفع. يمكن استخدام الاستحواذ على البنوك التي يتعاون معها مقدمو خدمات حلول mPOS للتسويات مع التجار.

وتجدر الإشارة إلى أن الشركة لا يمكنها أداء أحد الأدوار المحددة فقط. من الممكن أن تقوم الشركة بتطوير جميع مكونات البرامج والأجهزة الخاصة بحل mPOS بشكل كامل. اعتمادًا على الوظائف التي ستؤديها الشركة ، يعتمد ذلك على متطلبات السلامة التي يجب أن تمتثل لها.

يتم توفير قوائم المكونات والأنواع الرئيسية لنماذج الأعمال من أجل فهم كيفية تحديد مسؤولية تلبية متطلبات الأمان بين جميع المشاركين في النظام البيئي mPOS.

أنواع الشهادات

أصدرت Visa أول إرشادات أمان للمدفوعات عبر الهاتف المحمول في عام 2011. وقدمت توصيات عامة للمطورين والتجار فيما يتعلق بأمان استخدام حلول الدفع عبر الهاتف المحمول. في عام 2012 ، أصدر PCI SSC إرشادات أكثر تفصيلاً للمطورين. اليوم ، يصدر الاتحاد البرلماني الدولي و PCI SSC إرشادات أمنية محدثة لـ mPOS كل عام تقريبًا.

بالإضافة إلى التوصيات ، طورت Visa و MasterCard برامج اعتماد لموفري حلول الدفع عبر الهاتف المحمول. في الواقع ، كلا البرنامجين متشابهان تمامًا ، ومع وجود احتمال كبير يمكن القول بأن تطوير حل وفقًا لمتطلبات أحد الاتفاقات البيئية المتعددة الأطراف يمكن اعتماده من قبل الآخر. يحتفظ كلا MPS بسجلات للشركات المعتمدة وحلول mPOS.

معايير PCI SSC

PCI DSS

في الإصدار الجديد من المعيار ، ظهرت متطلبات جديدة تحظى بترحيب كبير عندما يتعلق الأمر بأمان أجهزة نقاط البيع. على وجه الخصوص ، تمت إضافة البند 9.9 في القسم 9 ، والذي بموجبه من الضروري الاحتفاظ بسجل لقارئات البطاقات ، بالإضافة إلى إجراء تدريب دوري للموظفين / المستخدمين الذين يخدمون الأجهزة من أجل التمكن من اكتشاف انتحال mPOS أو علامات أخرى من القشط. في حالة مزودي خدمة حلول mPOS أو الشركات المستحوذة ، عند تزويد القراء بالقراء ، سيحتاجون إلى تطوير توصيات وتعليمات للحماية من القشط ولفت انتباه موظفي التاجر إليها. كجزء من المطلب 12.8 ، قد يطلب مقدمو الخدمات والمشترون على المستوى التعاقدي من التجار الامتثال لمتطلبات أمان أجهزة نقاط البيع ذات الصلة.

على الرغم من حقيقة أن تنفيذ معظم المتطلبات الأمنية يقع على عاتق مختلف مقدمي الخدمات والبنوك ، فإن البنوك المستحوذة لديها الحق في مطالبة التاجر بتعبئة أوراق التقييم الذاتي (SAQ) من النوع المناسب (SAQ P2PE-HW في حالة تاجر يستخدم حل P2PE ، SAQ B-IP عند استخدام mPOS مع قارئ معتمد من PCI PTS). يسرد الجدول مكونات حلول mPOS ، والمعايير ذات الصلة التي يجب أن يمتثل لها المكون ، والشركة المسؤولة عن تنفيذ المتطلبات.

يعتبر المتطلب 12.8 وثيق الصلة أيضًا عندما يتم تطوير برنامج حل mPOS لمزود الخدمة بواسطة طرف ثالث. في هذه الحالة ، يقع الوفاء بالمتطلب 6.5 بالكامل على عاتق شركة التطوير. في الوقت نفسه ، إذا لم تمتثل شركة المطورين للمتطلبات ، فلن يتمكن مزود الخدمة من اجتياز تدقيق الامتثال لـ PCI DSS. يجب أن تنص العقود المبرمة بين مقدمي الخدمة (المستحوذين) والمطورين على مسألة تدقيق بعض العمليات التجارية لشركة المطورين في حالة اجتياز مزود الخدمة لشهادة PCI DSS السنوية ؛ سيتم تضمين عملية التطوير في نطاق تدقيق مقدم الخدمة. وينطبق الشيء نفسه في حالة الاستعانة بمصادر خارجية لخدمات أخرى. بشكل عام ، يمكن تقديم تأكيد من طرف ثالث للامتثال لمتطلبات PCI DSS في الجزء المتعلق به من خلال التصديق الذاتي على العمليات التجارية الضرورية وفقًا لـ PCI DSS ، متبوعًا بتقديم شهادات التحقق بنجاح ، أو من خلال تقديم فرصة تدقيق العملية التجارية كجزء من تدقيق الخدمة. مزود (المشتري).

وتجدر الإشارة إلى أنه في بلدنا ، يعد تدقيق المطورين كجزء من تدقيق شركة العميل نادرًا جدًا. يمكن للمطورين أن يضمنوا شفهيًا معرفة طرق التطوير الآمنة وتطبيقها ، لكنهم في الواقع لا يمتلكون المعرفة اللازمة ولا يتبعون الإجراءات المناسبة. مع إصدار الإصدار الجديد من PCI DSS ، يجب أن تتغير الأمور ، حيث أصبحت المتطلبات مفصلة ، وإجراءات التحقق المحددة في نص المعيار تلزم مدقق QSA بإجراء فحوصات أعمق.

PCI PTS

ينظم معيار PCI PTS متطلبات الأمان لأجهزة نقطة التفاعل (POI) ووحدات أمان الأجهزة (HSM). القارئ المتصل بالجهاز المحمول هو POI. كما ذكرنا أعلاه ، تستخدم حلول mPOS فئتين من النقاط المهمة: جهاز إدخال PIN (PED) وقارئ البطاقة الآمنة (SCR). اعتمادًا على نوع نقطة الاهتمام التي ينتمي إليها القارئ ، يتم تحديد مجموعات متطلبات PCI PTS التي يجب أن يلتزم بها الجهاز.

في الوقت الحالي ، تستخدم بعض حلول mPOS المعروضة في السوق المحلية أجهزة قراءة من الشركات المصنعة بدون أسماء. لا يضمن استخدام مثل هذه القارئات النقل الآمن للبيانات بين الأجهزة ويجعل من الممكن نقل رقم البطاقة إلى الجهاز المحمول بنص واضح. لذلك ، عند اختيار حل mPOS ، تحتاج إلى التأكد من أن مزود الخدمة يقدم قارئ PCI PTS معتمد.

هناك نوعان من نماذج أعمال تطوير برامج العميل: التطوير لمشروع خاص ، عندما يقوم المطور بإنشاء حل mPOS وإحضاره إلى السوق تحت علامته التجارية الخاصة: في هذه الحالة ، سيكون المطور هو مقدم الخدمة لحل mPOS ؛ - وتطوير حل نهائي لمزيد من التراخيص من قبل الشركات التي تدمج مكونات من جهات تصنيع مختلفة مع بعضها البعض وتخلق حلول mPOS الخاصة بها بناءً عليها.

PA-DSS

بالنسبة لحلول mPOS ، يعد PA-DSS إلزاميًا قابلاً للتطبيق على البرامج الثابتة للأجهزة التي تقرأ بيانات البطاقة. بالنسبة للبرامج المثبتة على جهاز محمول لموظف تاجر ، يعد هذا المعيار بمثابة توصية. هذا لأن الجهاز المحمول بيئة غير موثوق بها وسيئة التحكم. على سبيل المثال ، قد يتم كسر حماية الجهاز ، مما يقلل من أمان الجهاز بترتيب من حيث الحجم ولا يضمن أمان تطبيق الدفع المثبت. لهذا السبب تحظر وزارة السكك الحديدية استخدام الأجهزة المحمولة لإدخال رمز PIN وتتطلب وصول البيانات من القارئ إلى برنامج الهاتف المحمول بشكل مشفر ومن ثم نقلها إلى المستحوذ بنفس النموذج. في هذه الحالة ، لن تتم معالجة بيانات بطاقة الدفع وتخزينها في نموذج مفتوح في جهاز محمول ، مما يعني أن متطلبات PA-DSS لا تنطبق.

قدم الإصدار 3.0 من المعيار متطلبات جديدة يجب على مطوري البرامج الثابتة للقراء وتطبيقات الدفع المعبأة الانتباه إليها أولاً وقبل كل شيء. أولاً ، يجب أن يخضع كل تحديث يتم إصداره لشهادة منفصلة. ثانيًا ، يجب على العملاء الآن استخدام إصدارات (تحديثات) البرامج المعتمدة والمدرجة على موقع مجلس PCI.

PCI P2PE

نسبيًا مؤخرًا ، تم إصدار معيار أمان PCI P2PE جديد. المعيار مخصص للحلول التي توفر حماية تشفير للبيانات أثناء نقلها بين جميع مكونات حل الدفع. في حالة التشفير ، يتم تقليل نطاق المعيار في التاجر إلى الحد الأدنى ، نظرًا لأن التاجر ليس لديه القدرة على الحصول على بيانات حول حاملي البطاقات بنص واضح.

تشمل قائمة جميع المكونات الرئيسية للنظام البيئي mPOS ما يلي:

- جهاز القراءة

- تطبيق الدفع لجهاز محمول ؛

- بوابة الدفع؛

- الحصول على نظام متصل بـ MPS.

على عكس PCI DSS ، الذي ينطبق فقط على البنية التحتية للمعلومات ، يعد PCI P2PE أكثر شمولاً ولا ينطبق فقط على البنية التحتية ، ولكن أيضًا على أجهزة القراءة والبرامج الخاصة بالمطاريف POI (في ملحق mPOS ، هؤلاء هم القراء). يتكون المعيار من 6 مجالات ، تستند متطلباتها إلى معايير PCI الحالية: يجب على القراء الامتثال لمتطلبات PCI PTS SRED ؛ برنامج القارئ - PA-DSS ؛ إدارة مفتاح التشفير - متطلبات أمان PCI PIN ؛ البنية التحتية لمعلومات الدفع الخاصة بالتاجر - PCI DSS. إذا كان الحل معتمدًا من PCI P2PE ، فهذا يعني أن البيانات بين جميع الأنظمة الفرعية (من القارئ إلى الجهاز المحمول في البرنامج ، من البرنامج إلى المعالجة وما بعدها) يتم نقلها في شكل مشفر ، وجميع الأنظمة الفرعية تتوافق مع متطلبات معايير PCI ذات الصلة.

وفقًا لمتطلبات P2PE ، يمكن اعتماد كل من المكونات الفردية والحلول الجاهزة.

توصي MPS باستخدام حلول P2PE لقبول مدفوعات mPOS. ومع ذلك ، تكمن الصعوبة في حقيقة أنه في الوقت الحالي هناك عدد قليل من الحلول من هذا النوع في السوق ، وبالتالي ، لا تتطلب MPS ، ولكنها توصي باستخدام حلول PCI P2PE وتسترشد بها عند التطوير. ومع ذلك ، يحتاج مقدمو خدمات حلول الدفع عبر mPOS إلى الاستعداد لحقيقة أن MPS ستطلب قريبًا شهادة PCI P2PE الإلزامية لحلول mPOS الخاصة بهم.

حول المعيار

PCI DSS (معيار أمان بيانات صناعة بطاقات الدفع) هو معيار أمان بيانات صناعة بطاقات الدفع تم تطويره بواسطة مجلس معايير أمان صناعة بطاقات الدفع (PCI SSC) ، والذي تم إنشاؤه بواسطة Visa و MasterCard و American Express و JCB و Discover.

تنطبق متطلبات المعيار على جميع الشركات العاملة مع أنظمة الدفع الدولية: البنوك وشركات التجارة والخدمات ومقدمي خدمات التكنولوجيا والمنظمات الأخرى التي تتعلق أنشطتها بمعالجة ونقل وتخزين البيانات على حاملي بطاقات الدفع.

PCI DSS - دليل أمان شامل

يضع معيار PCI DSS متطلبات أمان مكونات البنية التحتية التي يتم فيها نقل المعلومات حول بطاقات الدفع أو معالجتها أو تخزينها. يكشف التحقق من البنية التحتية للدفع من أجل الامتثال لهذه المتطلبات عن الأسباب التي تقلل بشكل كبير من مستوى أمانها. تُظهر اختبارات الاختراق ، التي تم تضمينها في قائمة التدابير الإلزامية التي ينظمها معيار PCI DSS ، المستوى الحقيقي للأمان لموارد معلومات الشركة من موقع المهاجم الموجود خارج المحيط قيد التحقيق ومن موقع موظف شركة لديه حق الوصول "من الداخل".

صاغ مجلس PCI DSS متطلبات حماية البيانات الرئيسية في معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS). متطلبات وإجراءات تقييم السلامة. الإصدار 3.0 ". يتم تجميع هذه المتطلبات بطريقة تبسط إجراءات تدقيق الأمن.

قم بتنزيل PCI DSS باللغة الروسية.

متطلبات وإجراءات تقييم أمان PCI DSS

بناء وصيانة شبكات وأنظمة آمنة

- الشرط 1: "تثبيت وصيانة تكوين جدار الحماية لحماية بيانات حامل البطاقة."

- المتطلب 2. "لا تستخدم كلمات المرور للأنظمة وإعدادات الأمان الأخرى التي تم تعيينها افتراضيًا من قبل الشركة المصنعة."

حماية بيانات حامل البطاقة

- المتطلب 3: "حماية بيانات حامل البطاقة المخزنة".

- المتطلب 4: تشفير بيانات حامل البطاقة أثناء نقلها عبر الشبكات العامة.

الحفاظ على برنامج إدارة الثغرات الأمنية

- المطلب الخامس: "حماية جميع الأنظمة من البرامج الضارة وتحديث برامج مكافحة الفيروسات بانتظام."

- المتطلب 6: "تطوير وصيانة أنظمة وتطبيقات آمنة."

تنفيذ تدابير قوية للتحكم في الوصول

- المتطلب 7: "تقييد الوصول إلى بيانات حامل البطاقة على أساس الحاجة إلى المعرفة".

- المتطلب 8: "تحديد ومصادقة الوصول إلى مكونات النظام."

- المتطلب 9: تقييد الوصول المادي إلى بيانات حامل البطاقة.

إجراء المراقبة والاختبار المنتظمين للشبكات

- المتطلب 10: "تتبع ومراقبة كل الوصول إلى موارد الشبكة وبيانات حامل البطاقة."

- المتطلب 11: "اختبار النظم والعمليات الأمنية بانتظام"

الحفاظ على سياسة أمن المعلومات

- المتطلب 12: "الحفاظ على سياسة أمن المعلومات لجميع الموظفين".

تساعد المراقبة المستقبلية البنوك والتجار ومطوري الخدمات المالية على الاستعداد لإجراء تدقيق للامتثال لـ PCI DSS وتوفر دعم الخبراء في تلبية متطلبات المعيار.

№ 4 (180) ’2012

لقد أثمرت سنوات تنفيذ معيار PCI DSS في روسيا بالفعل في شكل بنى تحتية معتمدة للشركات المشاركة في عملية الدفع. ومع ذلك ، مثل أي مجال آخر ، على مدار السنوات الماضية ، اكتسب موضوع PCI DSS عددًا كبيرًا من الأسئلة غير التافهة. أود أن أقدم انتباهكم إلى المقالة الأولى من السلسلة المخصصة لإلقاء نظرة عامة على صناعة بطاقات الدفع ونظام اعتماد PCI DSS. بالنسبة لمحترفي الصناعة ، ستبدو بعض النقاط واضحة ، لكن هدفي هو تزويد القارئ بوصفًا متماسكًا.

صناعة بطاقات الدفع

للوصول إلى القاسم المشترك للمصطلحات والمفاهيم الأساسية التي ستتم مناقشتها في سلسلة من المقالات حول إدارة الامتثال لـ PCI DSS ، أقدم نظرة عامة موجزة عن صناعة المدفوعات. لا شك أن الكثير من المعلومات الواردة في هذا الاستعراض واضحة للعديد من القراء. من المعروف أن أنظمة الدفع الدولية Visa و MasterCard عبارة عن مجتمعات من البنوك المصدرة التي تصدر بطاقات الدفع والحصول على البنوك التي تقبل معاملات الدفع باستخدام هذه البطاقات. تتمتع البنوك بمستويات مختلفة من المشاركة في أنظمة الدفع وتنقسم إلى مديرين وأعضاء منتسبين. يمكن أن تذهب معاملات الدفع من المتاجر ومنافذ البيع بالتجزئة الأخرى إلى البنوك المستحوذة مباشرة أو من خلال بوابات الدفع. ينقسم جميع المشاركين في صناعة بطاقات الدفع من وجهة نظر أنظمة الدفع الدولية إلى فئتين - مؤسسات تجارية وخدمية ، وهم أيضًا تجار (من التاجر الإنجليزي - التاجر) ومقدمي الخدمات. التجار هم جميع الشركات التي تقبل بطاقات الدفع كوسيلة للدفع مقابل سلعهم أو خدماتهم. ومن الأمثلة على هذه الشركات متاجر البيع بالتجزئة والمتاجر عبر الإنترنت ، والمطاعم ، ومصففي الشعر ، ومحطات الوقود ، وما إلى ذلك. مقدمو الخدمات هم شركات تقدم خدمة ، غالبًا في مجال تكنولوجيا المعلومات ، تسهل معاملات الدفع. هذه هي البنوك وبوابات الدفع ومراكز البيانات ومقدمي خدمات إصدار البطاقات والمنظمات الأخرى التي تخدم عملية الدفع. يظهر هيكل الصناعة بوضوح في الشكل 1.

يجب أن نتذكر أن أنظمة الدفع الدولية تضع المسؤولية الكاملة عن ضمان أمن البيانات في صناعة بطاقات الدفع على البنوك المستحوذة. إنهم مسؤولون عن أمان بيانات البطاقة الواردة إليهم من المؤسسات النهائية - التجار ومقدمي الخدمات. أي ، بالنسبة لتسرب قائمة أرقام البطاقات في البنية التحتية للمعلومات في المتجر ، سيتحمل البنك المستحوذ المسؤولية تجاه أنظمة الدفع الدولية. هناك آليات لتحويل المسؤولية في صناعة بطاقات الدفع ، مثل استخدام تقنية 3-D Secure ، ولكن هنا يجب التمييز بين المسؤولية عن المعاملات الاحتيالية والمسؤولية عن تسرب بيانات البطاقة.

أرز. 1. التجار ومقدمو الخدمات

معايير PCI DSS و PCI PA-DSS

بعد توحيد الجهود في مكافحة انتهاكات أمن معاملات الدفع ، أنشأت أنظمة الدفع الدولية في عام 2006 هيئة تنظيمية دولية مشتركة في مجال أمن بطاقات الدفع - مجلس PCI SSC. تم تكليف هذه المنظمة بمهمة تطوير معايير PCI DSS و PCI PA-DSS و PCI PTS ، بالإضافة إلى التدريب وإصدار الشهادات ومراقبة الجودة لعمل مدققي الأمن - مدققي QSA.

على مدار سنوات وجود المعايير ، كان هناك نقاش حول ما إذا كان توحيد قواعد أمن المعلومات على أساس مبدأ بطاقة التحكم ، أي قائمة التدابير المحددة ، هو أفضل طريقة لحماية بيانات البطاقة ، أو هل هو إجراء شكلي غير ضروري. بعد كل شيء ، هناك نهج قائم على المخاطر مثبت بشكل إيجابي ، حيث لا توجد قائمة محددة مسبقًا من التدابير ، ولكن هناك قاعدة لتقييم التهديدات الحالية بانتظام وتحديد نقاط الضعف في النظام المحمي. الحل لهذه المعضلة هو أن توحيد قائمة التدابير المحددة التي تتبع مثال PCI DSS مفيد على مستوى نضج نظام أمن المعلومات ، عندما لا يكون نظام الإدارة القائم على المخاطر قد أكمل عددًا كافيًا من التكرارات دورة "تحليل المخاطر - تنفيذ الإجراءات المضادة - التقييم - التعديل" لتشكيل دفاع فعال. مثال على ذلك كيف تعلم الأم طفلها ألا يلمس السطح الساخن للمكواة. في حين أن الطفل لم يدرس الحديد بشكل كافٍ بعد ، أو لم يتم تلقي تجربة اللمس المؤلمة ، فإن الطريقة الوحيدة لمحاولة تجنب الحرق يمكن أن تكون فقط كلمات الأم البالغة ، قائلة: "لا تلمس الحديد ، انها لن تؤذي!".

ينطبق PCI DSS على المؤسسات التي تعالج بيانات حامل البطاقة وتخزنها وتنقلها. بالنظر إلى المستقبل ، من الضروري توضيح أن المتاجر عبر الإنترنت التي لا تعالج أرقام البطاقات على موقعها ، ولكنها ترسل العميل إلى موقع بوابة دفع خارجية لإجراء الدفع ، تندرج أيضًا تحت شهادة PCI DSS. ومع ذلك ، من وجهة نظر طريقة تأكيد الامتثال ، فإن أبسط استبيان (SAQ) من النوع "أ" ينطبق عليهم ، ويحتوي فقط على ثلاثة عشر إجراء تحقق من مائتين وثمانية وثمانين إجراءً متاحًا في الإصدار 2.0 من PCI DSS معيار.

الهدف من تطبيق معيار PA-DSS ، بخلاف PCI DSS ، هو تطبيق دفع محدد تم تطويره للبيع لدائرة غير محدودة من المستخدمين النهائيين - المشاركين في صناعة بطاقات الدفع. ومن أمثلة هذه التطبيقات وحدات البرامج الخاصة بأجهزة نقاط البيع ، وتطبيقات الترخيص ، فضلاً عن الحلول المعبأة الأخرى لمعالجة معاملات البطاقات. منذ يوليو 2012 ، وفقًا لمتطلبات أنظمة الدفع الدولية Visa و MasterCard ، يُطلب من التجار استخدام تطبيقات الدفع المعتمدة فقط وفقًا لمعيار PA-DSS. يتم تعيين التحكم في استيفاء هذا المطلب إلى البنوك المستحوذة. هناك قائمة من ثلاثة عشر سؤالاً تسمح لك بتحديد ما إذا كان التطبيق يندرج ضمن برنامج شهادة PA-DSS أم لا. هذه الوثيقة متاحة على الموقع الرسمي لمجلس PCI SSC.

تنفيذ PCI DSS

عادة ما يتكون مشروع تنفيذ PCI DSS الكلاسيكي في منظمة من الخطوات التالية:

- تحليل الامتثال الأساسي

- الوصول إلى المستوى المطلوب من الامتثال

- تأكيد الامتثال

- دعم الامتثال

يمكن تنفيذ أي من هذه المراحل من قبل المنظمة نفسها ومن قبل استشاري مشارك. الإجراء الوحيد الذي لا يمكن تنفيذه بشكل مستقل هو تدقيق الشهادة الخارجي ، إذا طلبت المنظمة ذلك.

الخيار الأفضل والأكثر استخدامًا في الممارسة هو عندما يتم تنفيذ جزء من العمل من قبل المنظمة نفسها ، ويتم الاستعانة بمصادر خارجية لجزء من العمل إلى استشاري خارجي.

يظهر مخطط مثل هذا المشروع في الشكل 2. يتم تنفيذ العمل على تقييم المطابقة الأولي ووضع التوصيات لتلبية متطلبات المعيار من قبل استشاري معني ، ويتم تنفيذ التغييرات المباشرة في أنظمة المعلومات من قبل مسؤولي النظام في مؤسسة العميل. في الوقت نفسه ، يقدم الاستشاري الدعم ويقوم بإعداد الوثائق المصاحبة اللازمة للحصول على الشهادة. يتبع ذلك فحوصات أمنية نهائية للبنية التحتية للمعلومات وإجراءات تأكيد الامتثال للمعيار.

أرز. 2. مشروع نموذجي لتنفيذ PCI DSS

بشكل منفصل ، يجب أن يقال عن خيارات تأكيد الامتثال لمعيار PCI DSS. بالنسبة للمشاركين في صناعة بطاقات الدفع ، هناك ثلاث طرق لتأكيد الامتثال - هذا تدقيق خارجي ، وتدقيق داخلي ، وملء ورقة التقييم الذاتي. يتم إجراء تدقيق خارجي بواسطة موظف في مؤسسة تدقيق خارجي (مقيم أمان مؤهل ، QSA) ، معتمد من قبل PCI SSC. يتم إجراء التدقيق الداخلي من قبل مدقق PCI SSC مدرب ومعتمد (مقيم الأمن الداخلي ، ISA). يتم تنفيذ خيار التأكيد الثالث بشكل مستقل من قبل موظفي المنظمة عن طريق ملء استبيان التقييم الذاتي (استبيان التقييم الذاتي ، SAQ). يتم تحديد القواعد التي تحكم بالضبط كيفية تأكيد الامتثال للمعيار من خلال أنظمة الدفع الدولية بشكل فردي لأنواع مختلفة من التجار ومقدمي الخدمات ، ولكن يمكن تجاوزها عن طريق الاستحواذ على البنوك. الإصدار الحالي من القواعد بشكل عام متاح دائمًا على المواقع الرسمية لأنظمة الدفع الدولية.

وتجدر الإشارة إلى أن شكل ورقة التقييم الذاتي لـ SAQ يمكن أن يكون من عدة أنواع (A ، B ، C ، C-VT ، D) ، واختيار نوع الورقة يعتمد على تفاصيل معالجة بيانات البطاقة في المنظمة. يظهر مخطط قابلية تطبيق الخيارات المختلفة لتأكيد الامتثال في الجدول.

في المقالة التالية في دورة إدارة الامتثال لـ PCI DSS ، سأتحدث عن تحديد نطاق PCI DSS في البنية التحتية للمعلومات الخاصة بالمنظمة ، وطرق تقليله من أجل تقليل تكاليف تنفيذ المعيار ، وكذلك الإجابة على السؤال عما إذا كانت عملية إصدار بطاقات الدفع تخضع لتدقيق الشهادات.

طاولة. خيارات التوافق مع PCI DSS

| خيار | القابلية للتطبيق | عدد إجراءات التحقق |

| ش | التجار الذين ينفذون معاملات غير موجودة بالبطاقة والذين فوضوا جميع وظائف المعالجة الإلكترونية ، وتخزين بيانات البطاقة ونقلها إلى مزود خدمة أكد امتثاله لـ PCI DSS. | 13 |

| ش | التجار الذين يستخدمون أجهزة نقاط البيع ، يستخدمون خط هاتف ، ولا ينقلون بيانات البطاقة عبر الإنترنت ، وليس لديهم تخزين إلكتروني لبيانات البطاقة. | 29 |

| صق ج | التجار الذين يستخدمون أجهزة نقاط البيع أو تطبيقات الدفع التي تنقل بيانات البطاقة عبر الإنترنت وليس لديهم تخزين إلكتروني لبيانات البطاقة. | 40 |

| SAQ C-VT | التجار الذين يستخدمون محطات ويب افتراضية عبر الإنترنت من مزود خدمة أكد امتثاله لـ PCI DSS وليس لديهم مخازن بيانات بطاقة إلكترونية. | 51 |

| ش | جميع التجار وجميع مقدمي الخدمات ، باستثناء أولئك الذين يحتاجون ، وفقًا لمتطلبات الاتحاد البرلماني الدولي أو المشتري ، إلى تدقيق ISA أو QSA. | 288 |

| تدقيق ISA | جميع التجار ، باستثناء أولئك الذين يحتاجون ، وفقًا لمتطلبات MPS أو المشتري ، إلى تدقيق جهاز ضمان الجودة. | 288 |

| تدقيق جهاز أمن الدولة | جميع التجار ومقدمي الخدمات. | 288 |

في العديد من المنشورات المبكرة ، درسنا بالفعل بعض المعايير الدولية في مجال أمن المعلومات. ومع ذلك ، كانوا في الغالب في بيت ، أي. البنية التحتية الداخلية للشركة. يأتي الفهم الأكثر وضوحًا لأمن المعلومات عندما يرتبط الأمن ارتباطًا مباشرًا بالشؤون المالية ، عندما يُظهر تأثيره الكبير على الأعمال بالأرقام. لذلك ، سنتحدث اليوم عن الأمان في المؤسسات المالية مثل البنوك ومؤسسات الائتمان ووكلاء الدفع وما إلى ذلك. جميعهم يشاركون في تحويل الأموال ، مما يعني أنهم يقعون تحت معايير الصناعة.PCI DSS(معيار أمان بيانات صناعة بطاقات الدفع)

معيار PCI DSS

تم تصميمه لضمان أمن معالجة وتخزين ونقل البيانات على حاملي بطاقات الدفع في أنظمة معلومات الشركات العاملة مع أنظمة الدفع الدولية تأشيرة

, بطاقة ماستر بطاقة ائتمان

و اخرين. تم تطوير المعيار من قبل المجتمع مجلس معايير أمان PCI، والتي تضم رواد العالم في سوق بطاقات الدفع ، مثل أمريكان اكسبريس, اكتشف الخدمات المالية ، JCB ، ماستركارد العالميةو فيزا انترناشونال. المتطلبات القياسية PCI DSS

الانتشار لجميع الشركات

تقوم بمعالجة أو تخزين أو نقل البيانات الخاصة بحاملي بطاقات الدفع (البنوك ومراكز المعالجة ومقدمي الخدمات وأنظمة التجارة الإلكترونية وما إلى ذلك). في روسيا ، الامتثال للمعيار PCI DSS

أصبح إلزامي للاستخدام في المنظمات ذات الصلة منذ عام 2007.

حسب نتائج الدراسة أناليسيس ميسون، يلتزم ما يقرب من 42٪ من مزودي الخدمات السحابية بمعايير أمان بيانات صناعة بطاقات الدفع (PCI DSS ، معيار أمان بيانات صناعة بطاقات الدفع). تعمل في جميع أنحاء العالم وتنطبق على جميع المؤسسات التي تعالج بطاقات الائتمان ، وكذلك تخزن أو تنقل المعلومات عن حامليها. تم تقديم هذا المعيار لمنح صناعة بطاقات الدفع مزيدًا من التحكم في البيانات الحساسة ومنع تسريبها. كما تهدف إلى ضمان حماية المستهلكين من الاحتيال أو سرقة الهوية عند استخدامهم لبطاقات الائتمان.

تحت تصنيفي Visa و MasterCard ، يتم تصنيف الأنظمة التي تعالج أو تخزن أو تنقل أكثر من 6 ملايين معاملة سنويًا على أنها المستوى الأول (المستوى 1) وهي مطلوبة سنويًا يتم تدقيقها .

تاريخ تطور المعيار

1.0 هو الإصدار الأصلي من المعيار.

1.1 - اعتمد في سبتمبر 2006.

1.2 - تم اعتماده في أكتوبر 2008.

2.0 - تم اعتماده في أكتوبر 2010.

3.0 - تم اعتماده في نوفمبر 2013.

3.1 - تم اعتماده في أبريل 2015.

الإصدار 3.0 من PCI DSS

قال بوب روسو ، الرئيس التنفيذي لمجلس معايير أمان صناعة بطاقات الدفع (PCI SSC) ، لـ eWeek: `` الإصدار الجديد من PCI-DSS 3.0 سيجعل المعيار جزءًا لا يتجزأ من العمليات التجارية العادية ''. - نريد محاولة فطم الناس عن الاعتقاد بأنه يمكن التعامل مع PCI-DSS مرة واحدة في السنة ، ومن ثم عدم التفكير في الأمر. في الوضع الحقيقي ، غالبًا ما تحدث فجوات.

PCI DSS غالبًا ما كان يُنظر إليه فقط على أنه أساس للتحقق من امتثال الشركة للوائح ، عندما يمكنك وضع علامة على أن كل شيء على ما يرام في الوقت الحالي ، والانتقال بهدوء إلى الأمور الأخرى. أكد بوب روسو ذلك في المعيار الجديد PCI-DSS 3.0 هناك تركيز على التعليم والسياسة ، مما يجعل تأمين المدفوعات مهمة يومية وعنصرًا في نظام يتم الحفاظ عليه باستمرار. خلاصة القول هي أن المعيار سيساعد في تحقيق تحكم أكثر اتساقًا وموجهًا نحو العملية ، وهو أمر مهم بشكل خاص للمؤسسات الكبيرة. كما أنه يعزز التركيز على المساءلة المستمرة ، وليس فقط عمليات تدقيق PCI-DSS العرضية.

أحد الانتقادات الموجهة لمعيار PCI-DSS هو عدم الوضوح في أحكامه. على سبيل المثال ، قد يتطلب المعيار من إحدى المؤسسات نشر جدار حماية تطبيق الويب (WAF) دون تفصيل تكوين جدار الحماية المطلوب أو حتى توضيح سبب الحاجة إليه. تم التعبير عن هذه الانتقادات في شكل واضح وحاد من قبل أعضاء PCI SCC ، وهذا يتطلب تطوير معيار جديد ومحسن.

في الإصدارات السابقة من المعيار ، كان هناك دائمًا عمودان يشرحان متطلبات مراقبة أمنية معينة. ذكر العمود الأول المتطلبات ، والثاني أعطى تفاصيل عن إجراء الاختبار. يجب أن يحتوي PCI-DSS 3.0 على عمود ثالث يقول ليتش أنه سيحتوي على أمثلة واقعية للمخاطر التي تم تصميم عنصر التحكم الأمني هذا للتخفيف منها.

لذلك ، في حالة WAF ، سيشرح المعيار الجديد ما يمكن أن تفعله هذه التقنية وأنواع المخاطر التي يمكن أن تساعد في التخفيف منها.

يتعلق أحد التغييرات المهمة في معيار PCI-DSS 3.0 باستخدام كلمات المرور. في السنوات الثلاث الماضية ، أجرت PCI SCC سلسلة من دراسات قوة كلمة المرور التي ساعدت في صياغة متطلبات جديدة.

أحد متطلبات PCI-DSS 3.0 التي سيحتاج تجار التجزئة إلى تلبيتها هو الكشف عن الكود الضار في الوقت المناسب. تمت إضافة اللائحة 5.1.2 لضمان أن أي شخص يعالج بيانات بطاقة الدفع لديه عملية إدارة مخاطر سليمة في هذا المجال.

أكد PCI-DSS 3.0 باستمرار على الحاجة إلى المرونة في إدارة الأمن ، والتي يجب تحقيقها من خلال مجموعة متنوعة من الطرق التي يتم تحسينها باستمرار.

الإصدار 2.0 من PCI DSS

شهد 28 أكتوبر 2010 إصدار نسخة جديدة من المعيار PCI DSS ، وهي الإصدار 2.0. من الصعب تسمية التغييرات التي أدخلت على الوثيقة المنظمة للصناعة بأنها جذرية ، فهي في الأساس من طبيعة التوضيحات والتوضيحات. بالإضافة إلى ذلك ، تم تجميع بعض إجراءات التحقق بطريقة جديدة من أجل تبسيط تصورها وتنفيذها أثناء المراجعة.

على الرغم من أن الإصدار 2.0 القياسي دخل حيز التنفيذ في 1 يناير 2011 ، يمكن للمشاركين في صناعة بطاقات الدفع استخدام الإصدار السابق حتى نهاية عام 2011. تسمح هذه المبادرة لمجلس PCI SSC بالانتقال التدريجي إلى الإصدار الجديد. سيتم إعداد الإصدار التالي بواسطة PCI SSC على مدار دورة حياة مدتها ثلاث سنوات.

متطلبات PCI DSS

يحدد PCI DSS مجالات التحكم الستة التالية و 12 من متطلبات الأمان الأساسية.

بناء وصيانة شبكة آمنة

- المتطلب 1: تثبيت وصيانة جدران الحماية لحماية بيانات حامل البطاقة.

- المتطلب 2: عدم استخدام كلمات مرور النظام الافتراضية للشركة المصنعة وإعدادات الأمان الأخرى.

حماية بيانات حامل البطاقة

- المتطلب 3: التأكد من حماية بيانات حامل البطاقة أثناء التخزين.

- المتطلب الرابع: تشفير بيانات حامل البطاقة أثناء نقلها عبر الشبكات العامة.

دعم برنامج إدارة الضعف

- المتطلب 5: استخدام برامج مكافحة الفيروسات وتحديثها بانتظام.

- المتطلب 6: تطوير وصيانة أنظمة وتطبيقات آمنة.

- تنفيذ إجراءات صارمة لمراقبة الدخول

- المتطلب 7: تقييد الوصول إلى بيانات حامل البطاقة على أساس الحاجة إلى المعرفة.

- المتطلب 8: قم بتعيين معرف فريد لكل شخص لديه حق الوصول إلى البنية التحتية للمعلومات.

- المتطلب 9: تقييد الوصول المادي إلى بيانات حامل البطاقة.

مراقبة واختبار الشبكة بانتظام

- المتطلب 10: التحكم في كل الوصول إلى موارد الشبكة وبيانات حامل البطاقة وتتبعها.

- المتطلب 11: الاختبار المنتظم لأنظمة وعمليات الأمن.

دعم سياسة أمن المعلومات

- المتطلب 12: تطوير وصيانة وإنفاذ سياسة أمن المعلومات.

على الرغم من انفتاح المعايير ، تتراكم أسئلة كثيرة. سنحاول الرد على بعض منهم أدناه.

1. من يشمله PCI DSS؟

بادئ ذي بدء ، يحدد المعيار متطلبات المؤسسات التي تقوم البنية التحتية للمعلومات الخاصة بها بتخزين بيانات بطاقات الدفع أو معالجتها أو نقلها ، وكذلك بالنسبة للمؤسسات التي يمكن أن تؤثر على أمان هذه البيانات. الغرض من المعيار واضح تمامًا - لضمان أمان تداول بطاقات الدفع. اعتبارًا من منتصف عام 2012 ، يجب على جميع المنظمات المشاركة في عملية تخزين ومعالجة ونقل WPC الامتثال للمتطلبات PCI DSS ، والشركات في الاتحاد الروسي ليست استثناء. لفهم ما إذا كانت مؤسستك تخضع للامتثال الإلزامي لمتطلبات المعيار PCI DSS ، نقترح استخدام مخطط كتلة بسيط.

الخطوة الأولى هي الإجابة على سؤالين:

- هل يتم تخزين بيانات بطاقة الدفع أو معالجتها أو نقلها داخل مؤسستك؟

- هل يمكن أن تؤثر العمليات التجارية لمؤسستك بشكل مباشر على أمان بيانات بطاقة الدفع؟

إذا كانت الإجابات على كلا السؤالين سلبية ، احصل على شهادة وفقًا لـ PCI DSS لا حاجة. في حالة وجود إجابة إيجابية واحدة على الأقل ، كما هو موضح في الشكل 1 ، فإن الامتثال للمعيار ضروري.

2. ما هي متطلبات PCI DSS؟

يتطلب الامتثال للمعيار استيفاء المتطلبات ، والتي تم تلخيصها في الأقسام الاثني عشر الموضحة في الجدول أدناه:

إذا تعمقت قليلاً ، يتطلب المعيار اجتياز حوالي 440 إجراء تحقق ، والتي يجب أن تعطي نتيجة إيجابية عند التحقق من الامتثال للمتطلبات.

3. كيف يمكنني التحقق من توافق PCI DSS؟

هناك طرق مختلفة لتأكيد الامتثال لمتطلبات المعيار PCI DSS

الذي يتألف من تنفيذ التدقيق الخارجي (QSA)

, التدقيق الداخلي (ISA)

أو التقييم الذاتي (SAQ)

المنظمات.

يتم توضيح ميزات كل منهم في الجدول.

على الرغم من البساطة الواضحة للطرق المقدمة ، غالبًا ما يواجه العملاء سوء فهم وصعوبات في اختيار الطريقة المناسبة. مثال على ذلك هو الأسئلة الناشئة أدناه.

4. في أي موقف يكون من الضروري إجراء تدقيق خارجي ، وفي أي حالة - داخلي؟ أم يكفي أن نحصر أنفسنا في التقييم الذاتي للمنظمة؟

تعتمد الإجابات على هذه الأسئلة على نوع المنظمة وعدد المعاملات التي تتم معالجتها سنويًا. لا ينبغي أن يكون هذا اختيارًا عشوائيًا ، حيث توجد قواعد موثقة تحكم الطريقة التي ستستخدمها المنظمة للتحقق من الامتثال للمعيار. يتم تحديد كل هذه المتطلبات بواسطة أنظمة الدفع الدولية ، وأكثرها شيوعًا في روسيا تأشيرةو بطاقة ماستر بطاقة ائتمان. يوجد حتى تصنيف يتم بموجبه تمييز نوعين من المنظمات: التجارة شركات الخدمات (التجار)ومقدمي الخدمات.

مؤسسة التجارة والخدماتهي مؤسسة تقبل بطاقات الدفع للدفع مقابل السلع والخدمات (المتاجر والمطاعم والمتاجر عبر الإنترنت ومحطات الوقود وما إلى ذلك). المؤسسة التجارية والخدمية هي منظمة تقبل بطاقات الدفع للدفع مقابل السلع والخدمات (المتاجر والمطاعم والمتاجر عبر الإنترنت ومحطات الوقود وما إلى ذلك).

اعتمادًا على عدد المعاملات التي تتم معالجتها سنويًا ، يمكن تصنيف التجار ومقدمي الخدمات إلى مستويات مختلفة.

لنفترض أن مؤسسة تجارية وخدمية تعالج ما يصل إلى مليون معاملة سنويًا باستخدام التجارة الإلكترونية. حسب التصنيف تأشيرةو بطاقة ماستر بطاقة ائتمان(الشكل 2) سيتم تصنيف المنظمة في المستوى 3. لذلك ، لتأكيد الامتثال PCI DSS من الضروري إجراء مسح خارجي ربع سنوي للثغرات الأمنية لمكونات البنية التحتية لمعلومات ASV (مورد المسح المعتمد) وتقييم ذاتي سنوي لـ SAQ. في هذه الحالة ، لا تحتاج المنظمة إلى جمع أدلة على الامتثال ، لأن هذا ليس ضروريًا للمستوى الحالي. ستكون ورقة التقييم الذاتي المكتملة لـ SAQ هي وثيقة الإبلاغ.

مسح ASV (مورد المسح المعتمد)- التحقق الآلي من جميع نقاط اتصال البنية التحتية للمعلومات بالإنترنت من أجل تحديد نقاط الضعف. يتطلب PCI DSS أن يتم تنفيذ هذا الإجراء على أساس ربع سنوي.

أو ضع في اعتبارك مثال مقدم خدمة السحابة الذي يعالج أكثر من 300000 معاملة سنويًا. حسب التصنيف المعمول به تأشيرةأو بطاقة ماستر بطاقة ائتمان، سيتم تصنيف مزود الخدمة في المستوى 1. وهذا يعني أنه ، كما هو مبين في الشكل 2 ، من الضروري إجراء مسح خارجي ربع سنوي للثغرات الأمنية لمكونات البنية التحتية لمعلومات ASV ، بالإضافة إلى تدقيق خارجي سنوي لجهاز ضمان الجودة.

وتجدر الإشارة إلى أن البنك يشارك في عملية قبول بطاقات الدفع للدفع مقابل البضائع أو الخدمات ، أو ما يسمى ببنك الاستحواذ ، وكذلك أنظمة الدفع الدولية (IPS ) قد يتجاوز مستوى التاجر المرتبط بهم أو مزود الخدمة المستخدم وفقًا لتقييم المخاطر الخاص بهم. سيكون للمستوى المخصص الأسبقية على تصنيف نظام الدفع الدولي الموضح في الشكل 2.

تركيب كمبيوتر الدراجة على الدراجة

تركيب كمبيوتر الدراجة على الدراجة تركيب كمبيوتر الدراجة

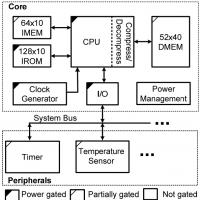

تركيب كمبيوتر الدراجة "الغبار الذكي": كيف يعمل أصغر كمبيوتر ميشيغان مايكرو موت

"الغبار الذكي": كيف يعمل أصغر كمبيوتر ميشيغان مايكرو موت لغة استعلام SQL استعلامات SQL الجاهزة

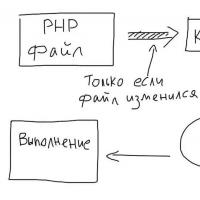

لغة استعلام SQL استعلامات SQL الجاهزة يعد تحسين PHP السمة المميزة لرمز eAccelerator الاحترافي: إعادة تحميل أكواد PHP بشكل أسرع

يعد تحسين PHP السمة المميزة لرمز eAccelerator الاحترافي: إعادة تحميل أكواد PHP بشكل أسرع Crossbrowser CSS3 ، أو كيفية التعامل مع Internet Explorer Css crossbrowser

Crossbrowser CSS3 ، أو كيفية التعامل مع Internet Explorer Css crossbrowser خوارزميات الترتيب حسب تصنيف Yandex

خوارزميات الترتيب حسب تصنيف Yandex